Scanner un fichier APK pour détecter les virus

Scannez toujours un APK avant d’installer une application hors Play Store. Utilisez des services multi-moteurs comme VirusTotal et Metadefender, vérifiez la signature et le hash, et testez d’abord dans un environnement isolé (émulateur ou sandbox). Suivez la checklist et les étapes ci‑dessous pour réduire les risques.

Important — Même si un outil retourne « propre », l’absence de détection n’est pas une garantie absolue. Couchez plusieurs vérifications et privilégiez les sources fiables.

Pourquoi il est recommandé de scanner les fichiers APK

Le sideloading (installation d’apps en dehors du Play Store) permet d’accéder à des applications non disponibles localement ou à des mises à jour plus rapides. Mais il augmente les risques : un APK peut être modifié, contenir des malwares, ou s’appuyer sur des bibliothèques compromises.

Les principaux problèmes liés au sideloading :

- Les permissions excessives demandées par l’app peuvent permettre l’accès aux données personnelles.

- L’application n’est pas signée ou est signée par un auteur inconnu.

- Le fichier APK provient d’une source non vérifiée et peut contenir du code injecté.

La première ligne de défense consiste à télécharger les APK depuis des sources reconnues (par exemple APKMirror est souvent cité comme fiable par la communauté). La seconde consiste à analyser le fichier avant installation.

Comment fonctionne l’analyse d’un APK (explication simple)

Définition rapide : un APK est un fichier compressé (archive) qui contient le code, les ressources et la signature d’une application Android.

Quand vous soumettez un APK à un service d’analyse :

- Le fichier est inspecté tel quel (hash, métadonnées). Une comparaison de hachage peut révéler des fichiers connus.

- L’archive est extraite et chaque fichier est scanné par plusieurs moteurs antivirus.

- Le service affiche les permissions et détecte des patterns de code malveillant.

Ces outils sont utiles, mais gardez en tête que certains malwares récents peuvent échapper aux moteurs antivirus jusqu’à ce qu’une signature soit fournie.

Outils recommandés

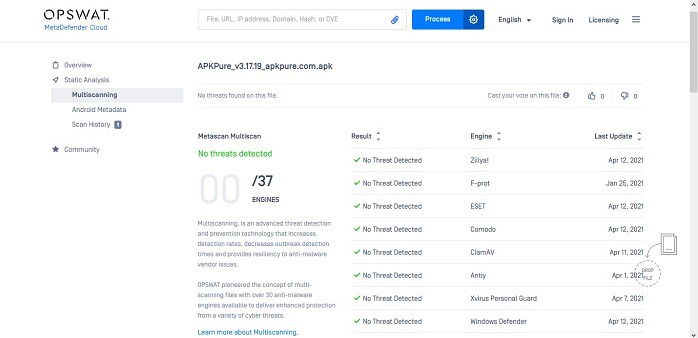

1. Metadefender

Metadefender permet d’uploader un APK pour qu’il soit scanné par plusieurs moteurs. Le service traite l’APK comme une archive : il extrait le contenu et analyse chaque fichier, puis fournit un rapport consolidé. Vous pouvez l’utiliser depuis un navigateur sur PC ou mobile.

Avantages : multi‑moteurs, extraction des archives, interface claire.

Quand l’utiliser : pour un scan rapide et une inspection des composants internes d’un APK.

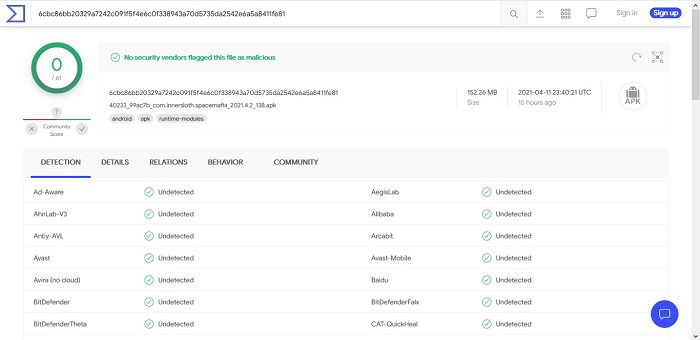

2. VirusTotal

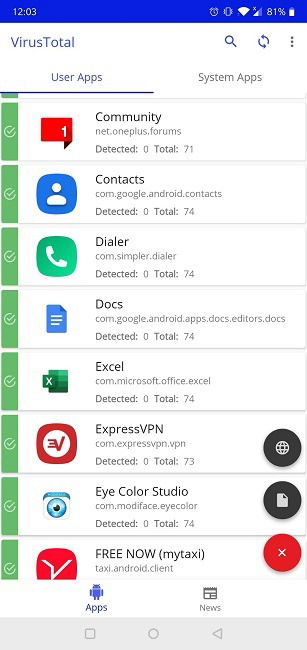

VirusTotal analyse les fichiers et les URLs avec de nombreux moteurs antiviraux. Vous pouvez aussi rechercher par hash, URL ou domaine. Une application mobile existe mais elle se limite souvent à l’analyse des apps déjà installées.

Avantages : large base de moteurs, historique des scans, communauté d’analystes.

Quand l’utiliser : contrôle rapide du hash et vérification croisée avec d’autres rapports.

Méthodologie pas à pas pour analyser et installer un APK (mini‑procédé)

- Télécharger depuis une source reconnue.

- Vérifier le hash (SHA‑256) du fichier.

- Vérifier la signature de l’APK.

- Uploader sur VirusTotal et Metadefender.

- Inspecter les permissions et composants (services, activités, bibliothèques natives).

- Si doute : tester dans un émulateur ou une sandbox hors réseau.

- Installer uniquement après vérification et sauvegarde des données importantes.

Exemples de commandes utiles :

# Linux/macOS – calculer le SHA-256

sha256sum mon_app.apk

# Windows PowerShell – calculer le SHA-256

Get-FileHash -Path .\mon_app.apk -Algorithm SHA256

# Vérifier la signature (outils Android SDK)

apksigner verify --verbose mon_app.apkChecklist par rôle

Utilisateur final

- Télécharger depuis une source réputée.

- Calculer et comparer le hash fourni.

- Scanner l’APK sur VirusTotal et Metadefender.

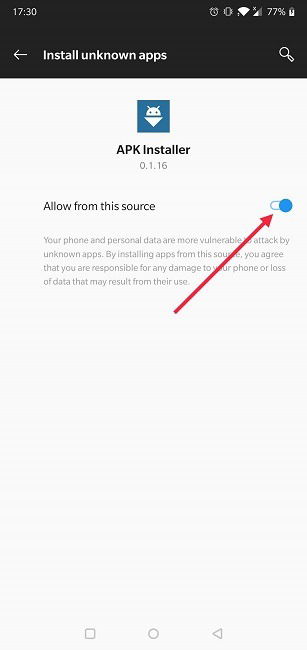

- Vérifier les permissions demandées à l’installation.

- Tester dans un émulateur si possible.

Administrateur IT / Responsable sécurité

- Autoriser le sideloading uniquement pour des sources listées.

- Exiger l’analyse multi‑moteurs pour tout APK déployé.

- Maintenir une sandbox centralisée pour l’exécution des nouveaux APK.

- Documenter la provenance et la chaîne de distribution.

Développeur / Intégrateur

- Signer toutes les builds avec une clé privée gérée.

- Fournir un hash officiel et les rapports d’analyse.

- Suivre une politique de mise à jour et de rotation des clés.

Analyse détaillée du rapport : que regarder

- Nombre de détections et noms des moteurs qui signalent un problème.

- Permissions dangereuses (accès SMS, appels, stockage, superposition).

- Présence de bibliothèques natives non attendues.

- Empreinte réseau : domaines ou IP inclus dans le code.

Note — Certains faux positifs existent : un moteur peut signaler une librairie obsolète alors que l’APK est propre. Cherchez la cohérence entre moteurs et regardez la réputation du fichier (hash, source).

Scénarios et alternatives (quand la méthode échoue)

- Si le hash ne correspond pas : refusez l’installation et signalez la source.

- Si plusieurs moteurs détectent un comportement malveillant : ne pas installer.

- Si les services d’analyse refusent le fichier pour cause d’obfuscation : demander l’APK au développeur ou exiger une build non obfusquée pour inspection.

Alternatives :

- Installer d’abord dans un émulateur totalement isolé et surveiller le trafic réseau.

- Utiliser une ROM de test ou un appareil dédié au sideloading.

Arbre de décision rapide

graph TD

A[Téléchargé un APK ?] -->|Non| Z[Ne pas installer]

A -->|Oui| B[Comparer le hash avec la source]

B -->|Différent| Z

B -->|Idem| C[Uploader sur VirusTotal/Metadefender]

C -->|Plusieurs détections| Y[Refuser et signaler]

C -->|Aucune ou faible détection| D[Test en sandbox]

D -->|Comportement suspect| Y

D -->|Comportement OK| E[Installer sur appareil secondaire]

E -->|OK| F[Installer sur appareil principal]

E -->|Problème| YConfidentialité et RGPD (points à connaître)

Uploader un APK vers un service externe transmet le fichier à un fournisseur tiers. Cela peut inclure du code propriétaire et des métadonnées. Si l’APK contient des données personnelles (rare mais possible), informez‑en votre DPO.

Recommandations :

- Pour les builds propriétaires, privilégiez une analyse interne si vous disposez des outils.

- Supprimez ou anonymisez les données sensibles avant partage si possible.

Bonnes pratiques complémentaires

- Maintenez une sauvegarde complète de votre appareil avant toute installation risquée.

- Tenez à jour Android et vos applications de sécurité.

- Limitez les permissions depuis les paramètres après installation.

Fiche synthèse (boîte à faits)

- Outils clés : VirusTotal, Metadefender.

- Vérifications minimales : hash + signature + scan multi‑moteurs.

- Test recommandé : émulateur ou sandbox isolée.

- Risque résiduel : présence possible de malwares non détectés par signature.

Résumé et conclusion

Scanner un APK est une étape essentielle avant d’installer une application hors Play Store. Utilisez des outils multi‑moteurs, vérifiez la signature et le hash, et testez d’abord dans un environnement isolé. Pour les entreprises et les développeurs, formalisez une procédure d’analyse et limitez la circulation des APK non vérifiés.

Note — La sécurité repose sur la combinaison : provenance fiable + analyses techniques + pratiques utilisateur prudentes.

Сriteres clés pour décider d’installer :

- Hash correspond au fichier officiel.

- Aucun moteur majeur ne signale une menace persistante.

- Comportement en sandbox sans communications suspectes.

Merci de suivre ces étapes pour réduire considérablement les risques liés au sideloading d’applications Android.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD