Comment sécuriser et continuer à utiliser Windows XP après la fin du support

Pourquoi ce guide

La fin du support de Windows XP signifie l’arrêt des correctifs de sécurité critiques. Bien que beaucoup d’utilisateurs restent attachés à XP (le texte source évoque 31 %), continuer à l’utiliser sans précautions expose aux malwares, ransomwares et compromissions. Ce guide explique des approches pratiques et sécurisées pour prolonger l’usage de XP quand le remplacement immédiat n’est pas possible.

Important : l’option la plus sûre reste la migration vers un système moderne supporté (Windows 10/11, une distribution Linux ou macOS selon vos besoins). Les mesures ci‑dessous sont des atténuations temporaires.

Options principales pour conserver Windows XP

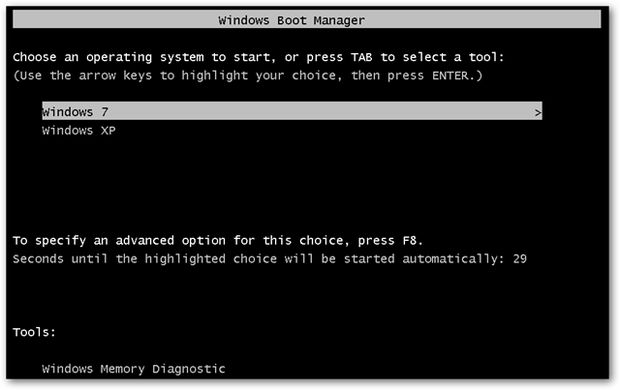

1. Dual‑boot avec un OS moderne

Le dual‑boot permet de garder XP pour des applications legacy et d’utiliser un OS moderne au quotidien. Avantages : accès natif au matériel, performances pleines. Inconvénients : partage du disque dur, risque d’accès accidentel aux partitions XP depuis l’OS moderne.

Bonnes pratiques pour le dual‑boot :

- Isoler la partition XP : créez une partition dédiée et limitez les accès depuis l’autre système.

- Sauvegardes régulières : image disque et points de restauration pour XP et l’OS moderne.

- Vérifiez la compatibilité matérielle avant d’acheter un nouveau PC ; beaucoup de cartes mères récentes n’incluent plus de pilotes XP.

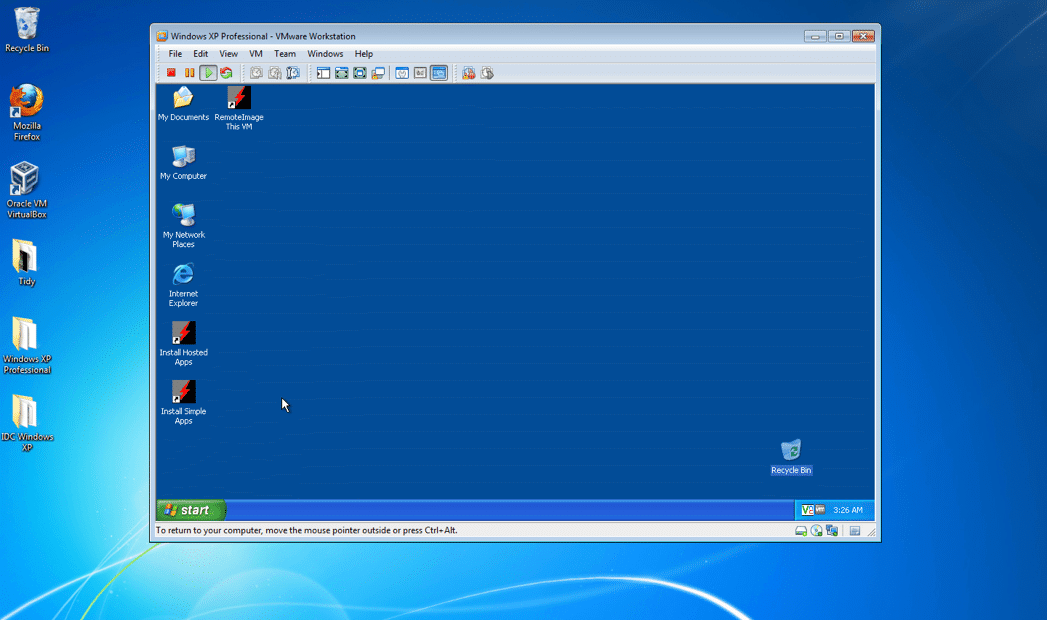

2. Exécuter Windows XP dans une machine virtuelle

Virtualiser XP (VMware Workstation/Player, VirtualBox, Hyper‑V) est souvent la meilleure option pour la sécurité : la VM est isolée, on peut la cloner, sauvegarder et restaurer facilement.

Étapes rapides :

- Créez une VM avec des ressources limitées (RAM, CPU) adaptées à l’hôte.

- Coupez les partages de dossiers automatiques entre l’hôte et la VM.

- Désactivez ou filtrez l’accès réseau si l’application legacy n’en a pas besoin.

- Prenez un snapshot propre après configuration pour pouvoir revenir en arrière.

Avantages : isolation, snapshots, mobilité. Limites : matériel (accélération 3D, USB spécifiques) peut être moins bien supporté.

3. Remplacer les utilitaires intégrés par des alternatives modernes

De nombreuses applications par défaut de XP sont obsolètes et contiennent des vulnérabilités connues. Remplacez‑les par des équivalents tiers maintenus :

- Navigateur : utilisez la dernière version compatible de Firefox ou Chrome (si encore prise en charge), ou un navigateur sécurisé tiers compatible.

- Suite bureautique : LibreOffice est une alternative moderne et gratuite à Office 2010/2013.

- Antivirus et pare‑feu : installez une suite réputée encore compatible (ESET, AVG, ou équivalents) et un pare‑feu efficace (ZoneAlarm, ou pare‑feu matériel sur la passerelle réseau).

- Visualisation et image : Picasa ou autres visionneuses modernes, Paint.NET remplace Microsoft Paint.

- Remplacement du Gestionnaire des tâches : Process Explorer pour diagnostic avancé.

- Gestionnaire de pilotes : Driver Booster avec prudence — vérifiez les versions et sauvegardez avant.

Important : n’installez que des logiciels provenant de sources officielles et vérifiées. Évitez les packs de transformation qui ajoutent des composants non vérifiés.

4. Mettre à niveau le matériel quand c’est pertinent

Si vous devez prolonger la vie d’une machine, certaines mises à niveau sont utiles :

- Mémoire vive (RAM) : augmentez pour alléger la VM ou accélérer XP.

- Ajout d’une carte USB 3.0 via PCIe si la carte mère le permet.

- Remplacer le disque dur par un SSD pour des gains de performance importants.

Attention : le processeur et la carte mère peuvent ne pas être compatibles avec XP. L’overclocking d’un matériel ancien est risqué et déconseillé pour une machine obsolète.

5. Mettre à jour toutes les applications tierces

Même si Windows ne reçoit plus de correctifs, maintenir à jour les applications tierces réduit la surface d’attaque. Utilisez un gestionnaire d’installation/mise à jour tel que Ninite pour automatiser les mises à jour des logiciels pris en charge.

Limitez les applications réseau sur XP : désinstallez les clients non nécessaires, désactivez les services réseau inutiles (FTP, partage fichiers, impressions réseau si non requis).

Mini‑méthodologie : Stratégie en 7 étapes pour rallonger la durée de vie de XP

- Évaluez les besoins fonctionnels : quelles applications exigent XP ?

- Choisissez la stratégie (migration, virtualisation, dual‑boot, ou conservation locale).

- Isolez XP du réseau ou placez‑le derrière une DMZ/pare‑feu.

- Installez une suite de sécurité actuelle et activez le chiffrement disque si possible.

- Remplacez les utilitaires vulnérables et gardez les logiciels tiers à jour.

- Automatisez les sauvegardes et conservez des snapshots/clones de la VM.

- Planifiez la migration complète avec échéances et étapes de tests.

Checklist rapide (pour l’utilisateur et l’administrateur)

Checklist pour utilisateur domestique :

- Sauvegarde complète de l’OS et des données.

- VM ou dual‑boot configuré avec isolation réseau.

- Antivirus et pare‑feu actifs et mis à jour.

- Navigateurs et lecteurs médias modernes installés.

- Désactivation des partages de fichiers non nécessaires.

Checklist pour administrateur IT :

- Inventaire des applications indispensables et alternatives.

- Politique d’accès réseau (ACL) et segmentation pour machines XP.

- Processus de gestion des images et snapshots.

- Monitoring et journaux centralisés (SIEM) pour machines legacy.

- Plan de migration documenté et jalonné.

Matrice des risques et mesures d’atténuation

- Risque : Infection par malware via navigateur. Atténuation : Bloquer ports non essentiels, forcer contenu via proxy/filtrage, utiliser navigateur minimal avec extensions de sécurité.

- Risque : Exploitation de vulnérabilités système. Atténuation : Isoler réseau, désactiver services inutiles, utiliser pare‑feu matériel en amont.

- Risque : Perte de données. Atténuation : Sauvegardes régulières, snapshots VM, tests de restauration.

Sécurité renforcée recommandée

- Utilisez un pare‑feu en mode blocage sortant par défaut.

- Activez un antivirus avec mises à jour automatiques et analyse planifiée.

- Appliquez le principe du moindre privilège : compte utilisateur standard, utilisation d’un compte administrateur seulement pour les tâches d’administration.

- Chiffrez les disques contenant des données sensibles (BitLocker non disponible nativement sur XP, envisagez des solutions de chiffrement tierces compatibles).

- Surveillez les connexions réseau et installez un IDS/IPS en amont si possible.

Important : évitez les connexions directes à Internet depuis une installation XP non surveillée. Favorisez l’accès via un terminal sécurisé ou via une machine hôte moderne.

Alternatives et quand elles échouent

Alternatives : migration vers Windows 10/11, migration des applications vers des versions compatibles, portage vers Linux (Ubuntu, Mint) pour postes sans dépendance aux applications Windows.

Quand ces alternatives échouent :

- Si une application legacy n’a pas d’équivalent et repose sur des pilotes matériels introuvables, optez pour la virtualisation avec périphériques USB pass‑through ou un hardware dédié en réseau.

- Si la performance native est requise (accélération graphique ou latence), le dual‑boot ou une machine physique dédiée restent préférables.

Compatibilité et points d’achat locaux

Avant d’acheter du matériel pour prolonger XP, vérifiez la compatibilité des pilotes sur le site du fabricant. Dans certains pays/régions, les revendeurs de cartes mères obsolètes offrent encore un support XP, mais attention à la disponibilité des mises à jour et garanties.

Critères d’acceptation

- Le poste XP doit pouvoir être restauré à un état propre en moins d’une heure via image ou snapshot.

- Les données sensibles doivent être chiffrées ou hébergées hors de la machine XP.

- L’accès réseau entrant doit être limité aux flux strictement nécessaires.

- Une procédure de migration doit exister et prévoir une date butoir pour cesser l’utilisation de XP.

Decision flowchart utile

flowchart TD

A[Besoin d'utiliser XP ?] -->|Non| B[Migrer vers OS moderne]

A -->|Oui| C[Application legacy isolable ?]

C -->|Oui| D[Virtualiser XP]

C -->|Non| E[Dual‑boot ou machine dédiée]

D --> F[Appliquer restrictions réseau et snapshots]

E --> G[Isoler partition et sauvegardes régulières]

F --> H[Planifier migration définitive]

G --> HFAQ

Puis‑je continuer à naviguer sur Internet depuis XP ?

Vous pouvez, mais c’est risqué. Limitez l’usage à des sites de confiance, utilisez un navigateur mis à jour et un filtre proxy. L’idéal : n’autoriser aucune navigation depuis la machine XP.

La virtualisation affectera‑t‑elle les performances des applications anciennes ?

La plupart des applications non graphiques tournent correctement en VM. Les applications nécessitant une accélération 3D avancée ou des pilotes spécifiques peuvent rencontrer des limites.

Puis‑je utiliser BitLocker sur XP ?

BitLocker n’est pas disponible nativement sur XP. Pour le chiffrement disque, utilisez une solution tierce compatible (VeraCrypt, solutions commerciales) et testez la compatibilité avant déploiement.

Combien de temps devrais‑je garder XP ?

L’objectif est d’avoir un plan de migration et une date butoir ; XP doit être considéré comme une solution temporaire, quelques mois au maximum pour la plupart des environnements, le temps de migrer ou d’adapter les applications.

Fiche récapitulative (fact‑box)

- Option la plus sûre : migration vers OS moderne.

- Option la plus pratique et sûre à court terme : virtualisation avec snapshots.

- Mesures critiques : isolation réseau, antivirus, sauvegarde, mises à jour des apps tierces.

Glossaire rapide

- Virtualisation : exécution d’un OS invité dans une application sur l’OS hôte.

- Snapshot : image instantanée d’une VM permettant de revenir à un état antérieur.

- DMZ : zone démilitarisée, segment réseau isolé pour exposer des services.

Résumé et prochaine étape

Conserver Windows XP après la fin du support demande un compromis entre sécurité et contraintes opérationnelles. Priorisez la virtualisation ou le dual‑boot avec isolation stricte, remplacez les utilitaires obsolètes, appliquez des contrôles réseau et planifiez la migration complète. Commencez par créer une image complète de la machine et un plan de migration avec échéances.

Résumé des actions immédiates : sauvegarde → isolation réseau → antivirus/pare‑feu → virtualisation ou dual‑boot → plan de migration.

Important : ces mesures réduisent les risques temporairement mais ne remplacent pas le maintien d’un système supporté.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD