Ajouter l’authentification à deux facteurs à OpenVPN AS avec le serveur WiKID Strong Authentication

Contexte et objectif

Ce tutoriel explique pas à pas comment intégrer WiKID Strong Authentication (écoute RADIUS) à OpenVPN Access Server (OpenVPN AS). L’objectif est d’ajouter une seconde couche d’authentification sans modifier les clients OpenVPN existants.

Important: ce guide suppose que vous avez un serveur WiKID opérationnel et que OpenVPN AS est installé sur une machine avec accès réseau au service RADIUS de WiKID.

Prérequis

- Un serveur OpenVPN Access Server (ex. CentOS).

- Un serveur WiKID avec le service RADIUS actif.

- Accès root ou administrateur sur le serveur OpenVPN AS.

- Navigateur pour l’interface Admin Web d’OpenVPN AS.

Installation de l’OpenVPN Access Server

Sur le serveur cible, placez le paquet RPM et installez-le avec la commande suivante (exemple pour CentOS):

# rpm -ivh openvpn-as-1.3.4-CentOS5.i386.rpmAprès l’installation, lancez l’initialisation qui vous guide pour quelques paramètres réseau et d’administration :

/usr/local/openvpn_as/bin/ovpn-initVous verrez un assistant interactif similaire à l’extrait ci‑dessous. Acceptez les valeurs par défaut ou adaptez-les si vous savez ce que vous faites:

Once you provide a few initial configuration settings,

OpenVPN Access Server can be configured by accessing

its Admin Web UI using your Web browser.

Please specify the network interface and IP address to be

used by the Admin Web UI:

(1) all interfaces: 0.0.0.0

(2) eth0: 10.100.0.125

Please enter the option number from the list above (1-2).

> Press Enter for default [2]:

Configuration via l’interface Admin

Ouvrez l’interface Web Admin à l’adresse et au port choisis durant l’initialisation. Connectez-vous avec l’utilisateur root ou l’identifiant administrateur configuré.

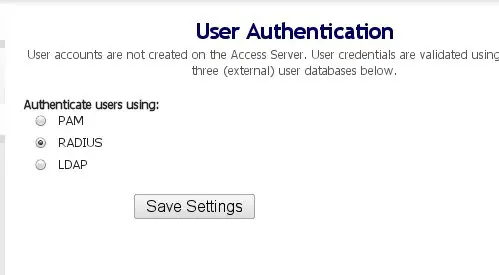

Dans le menu, allez sur Authentication → General, puis sélectionnez RADIUS comme méthode d’authentification.

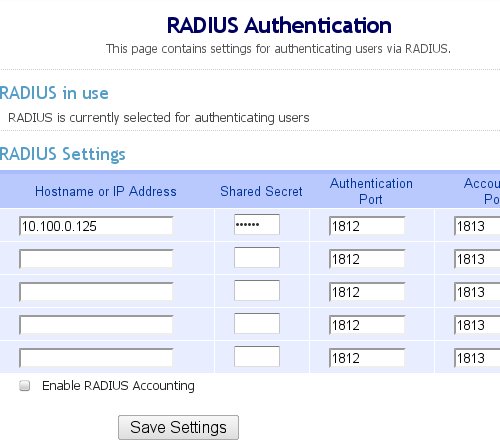

Ensuite, cliquez sur le lien RADIUS pour saisir les paramètres du serveur. Si WiKID écoute sur la même machine que OpenVPN AS, utilisez l’adresse IP du serveur (évitez généralement 127.0.0.1 si le service RADIUS est lié à une interface spécifique).

Paramètres typiques à vérifier:

- Adresse IP ou nom d’hôte du serveur RADIUS.

- Port RADIUS (par défaut 1812, mais WiKID peut en utiliser un autre).

- Secret partagé RADIUS (doit être identique côté WiKID et OpenVPN AS).

- Timeout et nombre de tentatives.

Vérifications et tests

- Tester la connexion RADIUS depuis le serveur OpenVPN vers WiKID (netcat ou radclient selon disponibilité).

- Sur WiKID, vérifier les logs d’authentification pour voir les requêtes entrantes.

- Tenter une connexion client OpenVPN et observer le processus d’authentification pour s’assurer que la demande 2FA est bien déclenchée.

Important: conservez et protégez le secret partagé RADIUS. Un secret faible ou exposé affaiblit la sécurité.

Checklist administrateur (rôle: administrateur système)

- OpenVPN AS installé et accessible via Admin Web UI.

- Serveur WiKID opérationnel et accessible depuis OpenVPN AS.

- Secret RADIUS configuré des deux côtés.

- Port RADIUS ouvert dans le pare-feu entre les deux serveurs.

- Test d’authentification réussi (log WiKID montrant la demande et la réponse).

- Procédure de secours et rollback documentée.

Mini-méthodologie pour un déploiement sûr

- Préparez un environnement de test identique à la production.

- Configurez RADIUS et effectuez des tests utilisateurs limités.

- Documentez les paramètres et le secret RADIUS.

- Planifiez une fenêtre de maintenance pour basculer la production.

- Monitorer les logs après bascule et avoir un rollback prêt.

Quand cette méthode échoue ou n’est pas appropriée

- Si vous avez des clients qui n’acceptent pas le challenge RADIUS/2FA par leur configuration, il faudra envisager une intégration côté client ou l’utilisation d’un portail d’authentification externe.

- Si la latence réseau vers le serveur WiKID est élevée, l’expérience utilisateur peut être impactée.

Diagramme de décision rapide

flowchart TD

A[Démarrer] --> B{WiKID sur même hôte ?}

B -- Oui --> C[Utiliser IP de l'interface, pas 127.0.0.1]

B -- Non --> D[Utiliser IP réseau/nom d'hôte]

C --> E{Port RADIUS ouvert ?}

D --> E

E -- Oui --> F[Configurer secret et tester]

E -- Non --> G[Ouvrir le port, tester pare-feu]

F --> H[Tester connexion client OpenVPN]

H --> I[Déployer en production]Glossaire 1 ligne

- RADIUS: protocole d’authentification réseau utilisé pour centraliser l’authentification et les comptes.

Résumé

- OpenVPN AS peut déléguer l’authentification à un serveur RADIUS comme WiKID.

- Installez OpenVPN AS, activez RADIUS dans Authentication → General, puis configurez les détails RADIUS.

- Testez la connexion et protégez le secret partagé.

Notes: adaptez les numéros de port et les règles de pare-feu à votre infrastructure.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD