Configurer WiKID pour OpenVPN AS

Intentions et variantes de recherche

- Objectif principal : configurer WiKID pour OpenVPN AS

- Variantes utiles : WiKID OpenVPN AS, RADIUS OpenVPN deux facteurs, authentification à deux facteurs VPN, guide configuration WiKID

Prérequis

- Un serveur WiKID déjà installé et accessible.

- Accès administrateur à l’interface WiKIDAdmin.

- OpenVPN Access Server opérationnel.

- Accès administrateur aux postes clients (Windows/Linux) pour installer le client OpenVPN.

1. Configurer le serveur WiKID

Pour aller à l’essentiel, on suppose que votre serveur WiKID est installé. Ici, il s’agit d’ajouter OpenVPN AS comme client réseau RADIUS.

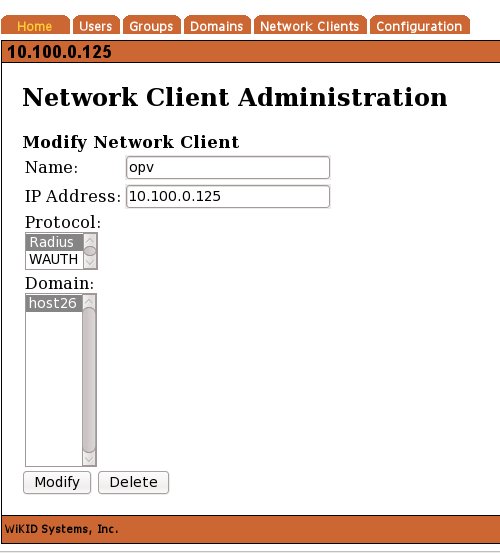

- Ouvrez l’interface WiKIDAdmin.

- Allez à l’onglet Network Client et cliquez sur “Add New network client:” (conserver l’étiquette d’interface telle qu’affichée).

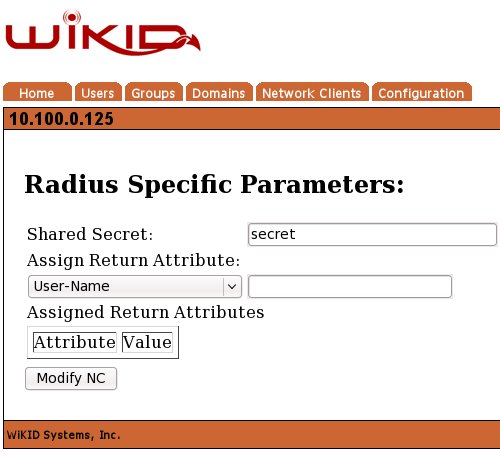

- Cliquez sur Modify et saisissez le secret partagé sur la page suivante.

- Redémarrez le service WiKID pour charger la nouvelle configuration RADIUS :

# wikidctl restartImportant : notez et conservez le secret partagé. Il sera requis dans la configuration côté OpenVPN AS.

Côté serveur, c’est terminé — WiKID est prêt à accepter les requêtes RADIUS depuis OpenVPN AS.

2. Configurer OpenVPN Access Server (côté client RADIUS)

Sur OpenVPN AS, ajoutez le serveur RADIUS (WiKID) comme méthode d’authentification. Les étapes varient selon l’interface web d’OpenVPN AS, mais incluent typiquement :

- Entrer l’adresse IP/FQDN du serveur WiKID.

- Indiquer le port RADIUS (par défaut 1812).

- Saisir le secret partagé que vous avez configuré dans WiKID.

- Tester la connexion RADIUS depuis l’interface OpenVPN AS.

3. Configurer le client utilisateur

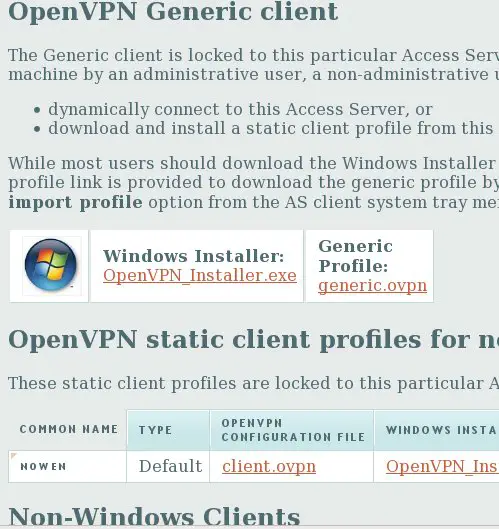

OpenVPN AS peut générer automatiquement le fichier de configuration client. L’utilisateur se connecte à l’interface web d’OpenVPN, télécharge le client Windows et le fichier de configuration (.ovpn).

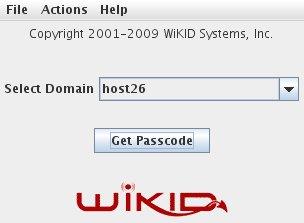

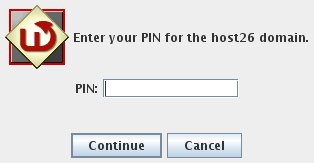

- Démarrez l’application WiKID Token et demandez un mot de passe à usage unique (OTP) depuis le serveur WiKID.

- Saisissez votre code PIN dans l’application.

Le PIN est chiffré puis envoyé au serveur WiKID. Si le compte est actif, le chiffrement valide et le PIN correct, le serveur retourne l’OTP vers le token.

- Utilisez cet OTP pour vous connecter à l’interface web d’OpenVPN en tant qu’utilisateur et téléchargez le client et le fichier .ovpn.

- L’interface web client d’OpenVPN AS présentera la page de téléchargement et gestion des profils :

Installation sur Linux

Sur une distribution RPM/DEB :

- Installez openvpn via yum ou apt-get selon votre distribution.

# openvpn --config client.ovpnAprès connexion, vous obtiendrez généralement une adresse IP du réseau VPN (par ex. 10.0.x.x).

Checklist de déploiement (rôles : administrateur WiKID, administrateur OpenVPN, utilisateur)

- Administrateur WiKID

- Créer/ajouter le client réseau OpenVPN dans WiKIDAdmin

- Générer et conserver le secret partagé

- Vérifier les logs RADIUS après test

- Administrateur OpenVPN

- Configurer OpenVPN AS pour utiliser le serveur RADIUS WiKID

- Tester l’authentification RADIUS via l’interface d’admin

- Déployer les profils clients

- Utilisateur final

- Installer WiKID Token et OpenVPN client

- Obtenir et tester un OTP

- Vérifier l’accès aux ressources après connexion VPN

Dépannage rapide et runbook d’incident

- Échec d’authentification RADIUS

- Vérifier que le secret partagé est identique sur WiKID et OpenVPN

- Vérifier connectivité réseau (port UDP/TCP selon configuration, souvent 1812)

- Consulter les logs WiKID et OpenVPN AS pour les erreurs détaillées

- L’OTP n’arrive pas au token

- Confirmer que le compte utilisateur est actif dans WiKID

- Vérifier l’heure/horloge si l’OTP dépend du temps

- Pas d’adresse IP VPN après établissement

- Vérifier la configuration du pool côté OpenVPN AS

- Vérifier les règles de pare-feu et routage

Mini-runbook de redémarrage (si mise à jour de configuration RADIUS) :

- Sur WiKID :

# wikidctl restart - Sur OpenVPN AS : redémarrer le service OpenVPN AS via l’interface d’administration ou la ligne de commande.

- Tester un utilisateur pilote avant de généraliser.

Bonnes pratiques et sécurité

- Utilisez des secrets partagés robustes (longs et générés aléatoirement) et changez-les selon la politique interne.

- Restreignez les adresses IP autorisées à interroger votre serveur RADIUS depuis OpenVPN AS.

- Activez la journalisation et centralisez les logs d’authentification pour détection d’incidents.

- Considérez l’usage de certificats mutuels TLS en complément du RADIUS pour renforcer la confiance serveur-client.

Confidentialité et conformité

- Si des identifiants ou journaux d’accès contiennent des données personnelles, évaluez leur cycle de vie et appliquez des règles de rétention conformes au RGPD.

- Minimisez les données collectées dans les logs (anonymisation ou pseudonymisation si possible).

Glossaire (1 ligne chacun)

- RADIUS : protocole d’authentification et d’autorisation pour services réseau.

- OTP : mot de passe à usage unique généré par le token WiKID.

- Secret partagé : clé secrète entre client RADIUS (OpenVPN AS) et serveur RADIUS (WiKID).

Cas où cette solution peut échouer

- Environnements sans connectivité stable entre OpenVPN AS et WiKID.

- Utilisateurs sans accès au dispositif mobile ou au token WiKID.

- Politiques de sécurité qui exigent authentification basée exclusivement sur certificats.

Ressources liées

- Ajouter l’authentification à deux facteurs pour Google Apps pour votre domaine

- Comment ajouter l’authentification à deux facteurs à FreeRADIUS

- OpenVPN sur CentOS 5.2

- Site web OpenVPN

- Site web WiKID Systems

Résumé

- Ajouter OpenVPN AS comme client réseau dans WiKID est simple : créer le client, saisir le secret partagé et redémarrer WiKID.

- Configurez OpenVPN AS pour interroger WiKID via RADIUS et testez avec un utilisateur pilote.

- Appliquez checklist, runbook et bonnes pratiques de sécurité avant le déploiement en production.

Notes : testez toujours sur un environnement de préproduction et documentez la procédure de récupération avant de modifier les secrets en production.

Matériaux similaires

Installer et utiliser Podman sur Debian 11

Guide pratique : apt-pinning sur Debian

OptiScaler : activer FSR 4 dans n'importe quel jeu

Dansguardian + Squid NTLM sur Debian Etch

Corriger l'erreur d'installation Android sur SD