Cómo protegerse del ataque BYOVD que explota rwdrv.sys

Resumen rápido del problema

BYOVD aprovecha controladores legítimos firmados que contienen vulnerabilidades. Un atacante que ya tenga acceso al equipo instala o reutiliza un controlador vulnerable (rwdrv.sys) para obtener privilegios de kernel. Con esos privilegios, instala un segundo controlador malicioso (hlpdrv.sys) que modifica el Registro para desactivar los escudos de Microsoft Defender. Con las defensas anuladas, el atacante puede desplegar ransomware (por ejemplo, Akira) o ejecutar otras herramientas dañinas.

Importante: el riesgo no deriva solo de software malicioso: muchas utilidades legítimas instaladas por el usuario (optimización de CPU, control de ventilador, etc.) pueden incluir rwdrv.sys. La presencia previa del controlador facilita el ataque.

Cómo funciona el ataque (paso a paso)

- El atacante obtiene acceso al equipo o a la red (movimiento lateral, RAT, acceso remoto comprometido).

- Instala o reutiliza el controlador firmado vulnerable rwdrv.sys, del que Windows confía por defecto.

- Mediante rwdrv.sys obtiene privilegios en modo kernel y carga hlpdrv.sys, un controlador malicioso.

- hlpdrv.sys cambia valores del Registro para desactivar los distintos escudos de Microsoft Defender.

- Con las defensas desactivadas, el atacante instala ransomware o carga cargas útiles adicionales.

Consecuencia práctica: aunque Microsoft Defender esté instalado, el ataque busca desactivarlo a nivel del sistema para operar sin detección.

Medidas de protección esenciales (paso a paso)

1. Active las funciones de seguridad de Windows

Abra la aplicación Seguridad de Windows (busque “Seguridad de Windows” en el menú Inicio) y habilite las siguientes opciones que suelen estar desactivadas por defecto.

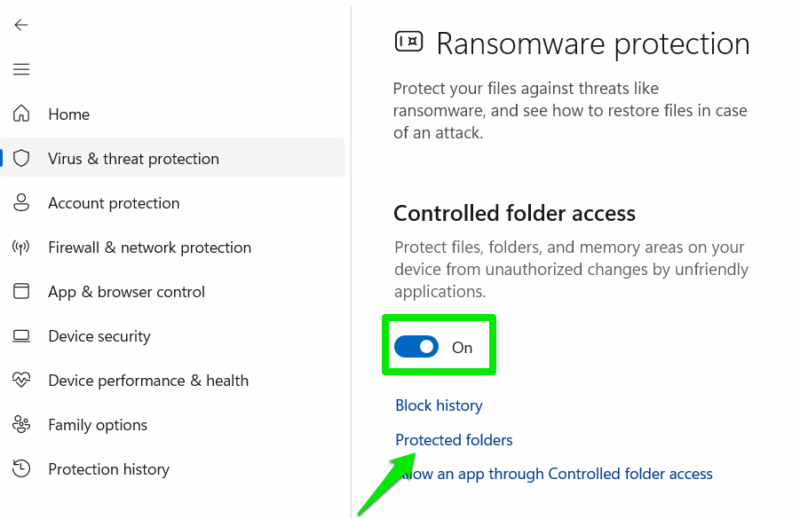

- Acceso controlado a carpetas: protege carpetas contra cifrado o modificación no autorizada, importante contra ransomware. Vaya a Protección contra virus y amenazas → Administrar la configuración → Administrar acceso controlado a carpetas y active el interruptor. Añada las carpetas críticas (por ejemplo, Documentos, Escritorio, unidades de red importantes) a la lista protegida.

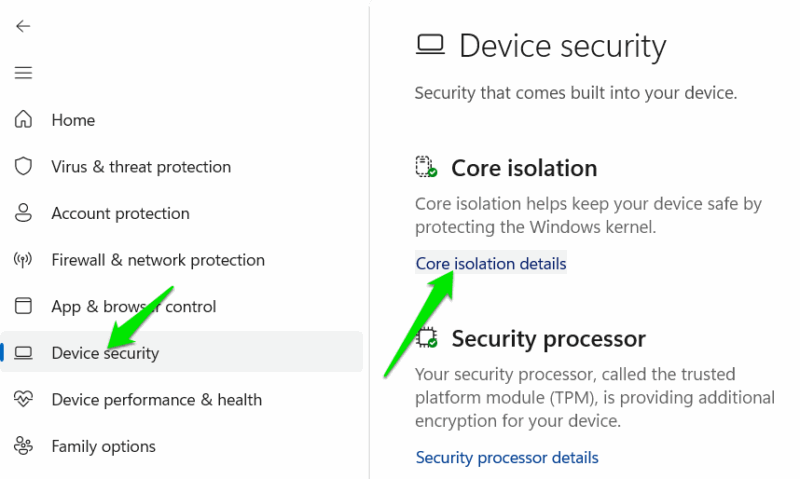

- Aislamiento del núcleo (Core Isolation): este conjunto de funciones aumenta la protección contra la carga de controladores vulnerables y la ejecución de código malicioso a nivel kernel. Abra Seguridad del dispositivo y seleccione Detalles de aislamiento del núcleo. Active todas las opciones disponibles; tenga en cuenta que Integridad de la memoria puede requerir administración de controladores (reparar o actualizar controladores existentes) para habilitarse.

Nota: habilitar estas funciones puede requerir reiniciar y, ocasionalmente, actualizar o reemplazar controladores que no cumplen requisitos de compatibilidad.

2. Desinstale utilidades que instalen rwdrv.sys si no son necesarias

Muchas herramientas de bajo nivel (Throttlestop, RWEverything, ciertas utilidades de control de ventilador o de optimización) instalan rwdrv.sys u otros controladores kernel. Si el controlador vulnerable ya está presente, un atacante no necesita instalar uno propio; simplemente lo reutiliza.

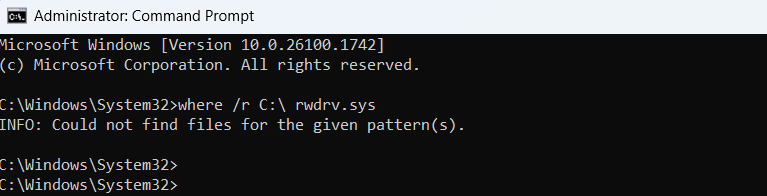

Para comprobar si rwdrv.sys está instalado:

- Busque “cmd” en Inicio.

- Haga clic derecho en Símbolo del sistema y seleccione Ejecutar como administrador.

- Ejecute el comando

where /r C:\ rwdrv.sys.

Si el controlador aparece, identifique la aplicación que lo instaló y desinstálela desde Panel de control → Programas y características o desde Configuración → Aplicaciones.

3. Use una cuenta estándar para el uso diario

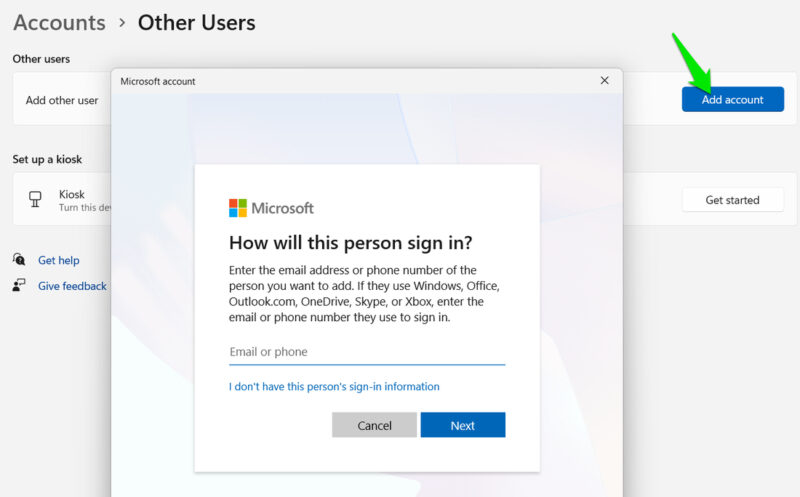

No utilice una cuenta con privilegios de administrador para las tareas cotidianas. El ataque BYOVD requiere privilegios elevados para instalar o reutilizar controladores en modo kernel. Si su sesión es de usuario estándar, el atacante no podrá realizar cambios de elevado impacto sin solicitar credenciales. Cree una cuenta estándar: Configuración → Cuentas → Otros usuarios → Agregar cuenta y asigne el tipo Estándar.

4. Considere un antivirus alternativo o añadir una segunda capa de protección

El exploit documentado busca desactivar Microsoft Defender. Esa técnica no equivale automáticamente a deshabilitar todos los antivirus de terceros, porque cada producto maneja sus propios servicios y controladores. Instalar un antivirus con análisis en tiempo real distinto a Defender (por ejemplo, soluções comerciales o gratuitas ampliamente reconocidas) aporta diversidad en la detección y puede bloquear acciones que apunten específicamente a Defender.

Nota: no recomendamos desactivar Defender sin sustituirlo por otra solución gestionada.

Medidas adicionales y buenas prácticas (valor añadido)

Alternativas y capas de defensa

- Endpoint Detection and Response (EDR): un EDR bien configurado detecta comportamientos sospechosos en modo kernel y la carga inusual de controladores.

- Lista de permitidos a nivel de drivers (Driver Control): para entornos corporativos, restrinja la instalación de drivers a los que han sido aprobados por el equipo de TI.

- Políticas de grupo (GPO): impida la instalación de drivers no firmados y aplique restricciones a nivel de dominio.

Detección e incident response: runbook mínimo

- Detectar: monitorice logs de instalación de drivers y cambios en claves críticas del Registro (especialmente las que controlan servicios de seguridad). Habilite alertas en EDR/SIEM.

- Aislar: si detecta actividad sospechosa, desconecte la máquina de la red y bloquee la cuenta comprometida.

- Recopilar evidencia: exporte registros, volcado de memoria y lista de controladores cargados (utilice herramientas como Autoruns/Process Explorer de Sysinternals).

- Remediar: desinstale controladores maliciosos, restaure valores del Registro y, si procede, reinstale Microsoft Defender o el AV corporativo. Reinicie y verifique la integridad del sistema.

- Recuperar: restaurar desde copias limpias si hay indicios de cifrado por ransomware.

- Revisar: identifique la vector de acceso inicial y remediar la brecha.

Lista de verificación por rol

- Administrador de TI:

- Revisar e implementar políticas de control de drivers.

- Enrollar EDR/AV y configurar alertas para instalaciones de drivers.

- Mantener inventario de utilidades que requieren drivers de kernel.

- Usuario final:

- Evitar instalar utilidades de terceros no verificadas.

- Usar cuenta estándar para el día a día.

- Reportar mensajes de elevación inusuales o reinicios inesperados.

- Equipo de seguridad (SOC):

- Correlacionar eventos de instalación de controladores con cambios en el Registro y actividad de red.

- Mantener IoC y compartir con equipos de respuesta.

Cuando estas medidas pueden fallar (contrapruebas)

- Si el atacante ya controla el firmware o tiene persistencia a nivel más bajo (por ejemplo, UEFI comprometido), las mitigaciones a nivel de sistema operativo pueden no bastar.

- Si existen herramientas legítimas instaladas con privilegios que el administrador desconoce (software OEM o utilidades especiales), el riesgo sigue presente.

Glosario breve (1 línea cada término)

- BYOVD: Ataque que aprovecha un controlador vulnerable legítimo ya presente o instalado por el atacante.

- rwdrv.sys: Controlador firmado que, si tiene una vulnerabilidad, puede permitir escalada a kernel.

- hlpdrv.sys: Nombre asociado a un controlador malicioso usado para desactivar Defender en casos documentados.

- EDR: Endpoint Detection and Response, solución que monitoriza y responde a amenazas en endpoints.

Recomendaciones operativas finales

- Habilite aislamiento del núcleo y acceso controlado a carpetas cuanto antes.

- Audite su inventario de controladores y desinstale utilidades que no necesite.

- Use cuentas estándar y aplique la regla del mínimo privilegio.

- Incorpore detección de instalación de drivers en su SIEM/EDR y defina un runbook de respuesta.

Importante: varios equipos de investigación (GuidePoint, Kaspersky y otros) ya han publicado indicadores relacionados con ataques que usan rwdrv.sys y Akira. Mantenga actualizadas las firmas y las reglas de detección.

Resumen

- BYOVD explota controladores legítimos firmados (rwdrv.sys) para lograr ejecución en kernel y desactivar Microsoft Defender.

- Active Aislamiento del núcleo y Acceso controlado a carpetas; use cuentas estándar; elimine controladores innecesarios.

- Añada capas: EDR, políticas de drivers y un runbook de respuesta.

Extras

- Si necesita compartir esta guía con su equipo: comunique los pasos críticos (activar aislamiento, revisar drivers, crear cuentas estándar) y coordine un escaneo urgente de endpoints.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD