Guía completa de aplicaciones de autenticación

Las aplicaciones de autenticación generan códigos temporales que protegen tus cuentas sin depender de SMS. Son más seguras que los mensajes de texto, requieren que conectes al menos dos dispositivos y facilitan el acceso con TOTP o HOTP. Aprende a configurarlas, usarlas y recuperarte si pierdes el teléfono.

Tabla de contenidos

- Qué son las aplicaciones de autenticación

- Cómo funcionan las aplicaciones de autenticación

- Cómo configurar una aplicación de autenticación

- Cómo usar una aplicación de autenticación después de configurar

- Ventajas y limitaciones

- Enfoques alternativos y comparativa

- Recuperación si pierdes el teléfono: runbook

- Chequeos por rol y buenas prácticas

- Heurísticos, cuadro de datos clave y glosario

- Decisión rápida: tengo acceso al teléfono?

- Resumen final

Qué son las aplicaciones de autenticación

Las aplicaciones de autenticación son programas (normalmente en el móvil) que generan códigos temporales para verificar que eres tú al iniciar sesión en un servicio. Funcionan como una segunda capa de seguridad además de tu contraseña: aunque alguien conozca tu contraseña, no podrá entrar sin el código que aparece en tu dispositivo.

Ejemplos conocidos: Microsoft Authenticator y Google Authenticator. Estas apps suelen generar un código de seis dígitos que cambia periódicamente (por ejemplo, cada 30 segundos) y no dependen de SMS, lo que mejora la resistencia frente a fraudes por SIM o interceptación.

Nota: algunas soluciones modernas usan claves sin contraseña («passkeys») o llaves de hardware para una experiencia aún más segura y sin códigos.

Cómo funcionan las aplicaciones de autenticación

Todas las apps de autenticación comparten conceptos básicos:

- Se crea o comparte un secreto (clave privada corta) entre el servicio y tu app.

- La app genera códigos a partir de ese secreto y del tiempo o de eventos.

- El servicio valida el código con el mismo secreto y lógica.

Dos mecanismos comunes:

- TOTP (Time-Based One-Time Password): el código depende del tiempo (p. ej. 30 s). Es el más difundido para accesos de usuario.

- HOTP (HMAC-Based One-Time Password): el código depende de un contador (evento). El código sigue siendo válido hasta que se genere uno nuevo.

Término breve: secreto compartido — cadena privada que ambas partes usan para generar/validar códigos.

Proceso general al iniciar sesión

- Inicias sesión con usuario y contraseña.

- El servicio solicita el código de la app.

- Introduces el código que ves en la app; el servicio valida y concede acceso.

Cómo configurar una aplicación de autenticación

Sigue estos pasos para una configuración típica:

- Descarga la app desde App Store (iOS) o Google Play (Android).

- En el servicio/web que quieres proteger, busca Seguridad > Verificación en dos pasos o Autenticación de dos factores.

- Elige “Aplicación de autenticación” y el servicio mostrará un código QR y, a veces, una clave de configuración alfanumérica.

- Abre la app, pulsa el botón + o Añadir cuenta, y escanea el QR o introduce la clave manualmente.

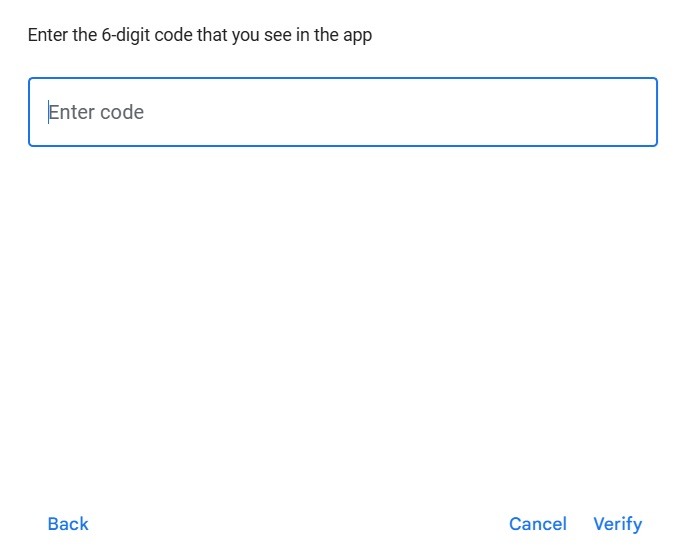

- La app mostrará un código de 6 dígitos. Escríbelo en el sitio web para confirmar la conexión.

- Guarda las copias de recuperación: claves de recuperación, copia de la clave de configuración o código de respaldo.

Consejo práctico: si el servicio ofrece códigos de respaldo (backup codes), guárdalos en un lugar seguro (gestor de contraseñas cifrado o impresos en un sitio protegido).

Métodos de conexión: QR vs clave de configuración

- Escanear QR: rápido y evita errores de transcripción.

- Introducir clave: útil si no puedes usar la cámara o si configuras la app en otro dispositivo.

La clave de configuración es privada. Si la pierdes y no tienes otra forma de recuperar el acceso, el proceso de recuperación dependerá del servicio (p. ej. Google, Microsoft o WordPress tienen sus propios flujos).

Cómo usar una aplicación de autenticación después de configurar

- Inicia sesión con tu usuario y contraseña como primer paso.

- Cuando el servicio pida el segundo factor, abre la app en tu móvil.

- Introduce el código de 6 dígitos que aparece en la app. Si es TOTP, espera hasta que el código sea válido (tiempo restante visible en la app).

- Si introduces mal el código, espera al siguiente ciclo (p. ej. 30 s) e inténtalo de nuevo.

Importante: las apps de autenticación mantienen los códigos localmente y suelen impedir capturas de pantalla para reducir riesgo de fuga.

Ventajas y limitaciones

Ventajas

- Mayor seguridad frente a interceptación de SMS o ataques de SIM swap.

- No requiere cobertura móvil; la app genera códigos offline.

- Compatibilidad amplia con servicios que usan TOTP/HOTP.

Limitaciones y cuándo fallan

- Pérdida o daño del teléfono: sin backups no podrás generar códigos.

- Desincronización de hora: TOTP requiere reloj sincronizado; si la hora del dispositivo es incorrecta, los códigos pueden fallar.

- Configuración inicial: algunos servicios no proporcionan clave de recuperación clara.

Contraejemplos: servicios que sólo aceptan SMS no se benefician; usuarios sin smartphone necesitan alternativas (llaves hardware, códigos impresos).

Enfoques alternativos y comparativa rápida

Alternativas comunes:

- SMS OTP: fácil pero menos seguro por vulnerabilidad a SIM swap.

- Llaves de hardware (FIDO2/WebAuthn): seguridad superior, sin códigos visibles.

- Passkeys: experiencia sin contraseña y fuerte resistencia al phishing.

Tabla comparativa (resumen cualitativo)

| Método | Seguridad | Usabilidad | Dependencia del dispositivo |

|---|---|---|---|

| App TOTP | Alta | Buena | Teléfono (app) o copia de clave |

| SMS OTP | Baja-Media | Muy buena | Red móvil |

| Llave hardware | Muy alta | Media | Llave física o NFC |

| Passkeys | Muy alta | Muy buena | Cuenta y dispositivo compatibles |

Recuperación si pierdes el teléfono: runbook paso a paso

Este procedimiento sirve como guía general; los pasos exactos dependen del proveedor:

- Mantén la calma y no borres cuentas a ciegas.

- Busca códigos de respaldo (backup codes) que guardaste al configurar el 2FA.

- Intenta recuperar la cuenta con el proveedor mediante el formulario de recuperación (Google, Microsoft, etc.).

- Si guardaste la clave de configuración (setup key), puedes introducirla en una nueva instalación de la app para restaurar la cuenta.

- Si tenías un gestor de contraseñas con copias de seguridad, restaura desde allí.

- Si todo falla, contacta con el soporte del servicio y prepara pruebas de identidad (email, pagos, dispositivos usados).

Recomendación: antes de perder el teléfono, crea al menos una de estas opciones: códigos de respaldo, copia de la clave de configuración, o añade un segundo método (llave hardware o un número de teléfono de confianza).

Chequeos por rol: listas rápidas

Usuario final

- ¿Guardaste códigos de respaldo? Sí/No.

- ¿Tienes la clave de configuración en un lugar seguro? Sí/No.

- ¿Tu reloj está sincronizado? Sí/No.

Administrador de TI

- ¿Todas las cuentas críticas tienen 2FA habilitado? Sí/No.

- ¿Se han documentado y probado los procesos de recuperación? Sí/No.

- ¿Existen políticas para llaves hardware y passkeys? Sí/No.

Desarrollador / Integrador

- ¿Soportas TOTP/HOTP y/o WebAuthn? Sí/No.

- ¿Ofreces códigos de respaldo y flujos de recuperación? Sí/No.

- ¿Tu documentación explica cómo rotar claves y revocar dispositivos? Sí/No.

Buenas prácticas y heurísticos

- Mantén siempre al menos un método de recuperación fuera del teléfono (códigos impresos o gestor de contraseñas cifrado).

- Prefiere llaves hardware o passkeys para cuentas críticas cuando sea posible.

- No uses el mismo secreto en múltiples servicios.

- Sincroniza la hora del dispositivo automáticamente.

Heurístico de prioridad: Seguridad crítica (banca, correo principal, administrador) = passkey/llave hardware + app TOTP + códigos de respaldo.

Cuadro de datos clave

- Longitud típica del código: 6 dígitos.

- Intervalo típico de TOTP: 30 segundos.

- Mecanismos: TOTP (tiempo) y HOTP (contador/evento).

Decisión rápida: ¿tengo acceso al teléfono?

flowchart TD

A[¿Tienes el teléfono con la app?] -->|Sí| B[Usa la app y entra con el código]

A -->|No| C[¿Dispones de códigos de respaldo o clave de configuración?]

C -->|Sí| D[Usa código de respaldo o reinstala con la clave]

C -->|No| E[Inicia proceso de recuperación con el proveedor]

E --> F[Proporciona pruebas y espera revisión del soporte]Seguridad y privacidad

- Las apps de autenticación almacenan secretos localmente; protege el dispositivo con PIN/biometría.

- Si tu organización procesa datos personales, documenta el uso de 2FA en políticas de privacidad y revisa requisitos locales (por ejemplo, normas de protección de datos).

Criterios de aceptación

Una implementación de aplicación de autenticación se considera correcta si:

- El usuario puede configurar la app con QR o clave y validar con un código.

- El servicio valida códigos TOTP/HOTP correctamente y permite recuperación en caso de pérdida.

- Existe documentación clara sobre backups, rotación y revocación de acceso.

1 línea — Glosario

TOTP: código único basado en tiempo que expira rápidamente; HOTP: código basado en eventos/contador.

Preguntas frecuentes seleccionadas

- ¿Qué pasa si pierdo mi teléfono? Usa códigos de respaldo o la clave de configuración; si no los tienes, inicia el proceso de recuperación con el proveedor.

- ¿Puedo usar la misma app para varias cuentas? Sí, la mayoría de apps permiten agregar múltiples cuentas.

- ¿Son mejores las llaves hardware que las apps? Las llaves hardware suelen ofrecer mayor seguridad, pero las apps son más prácticas para usuarios promedio.

Resumen final

- Las aplicaciones de autenticación aumentan significativamente la seguridad respecto a SMS.

- Guarda al menos un método de recuperación fuera del dispositivo móvil.

- Considera llaves hardware o passkeys para cuentas críticas.

- Sincroniza reloj y documenta los procesos de recuperación.

Créditos de imágenes: Unsplash. Todas las capturas de pantalla por Sayak Boral.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD