Actualizar suites de cifrado en IIS para mejorar la seguridad

Enlaces rápidos

Por qué las suites de cifrado son importantes

Cómo comprobar el estado de su servidor

Actualizar la suite de cifrado (paso a paso)

Por qué las suites de cifrado son importantes

Si su sitio web funciona sobre Microsoft Internet Information Services (IIS), la configuración predeterminada suele priorizar compatibilidad sobre seguridad. Cuando un navegador inicia una conexión segura (HTTPS), el servidor envía una lista de opciones de cifrado (cipher suites) ordenadas por preferencia. El navegador elige la primera opción que soporte.

El problema: no todas las opciones ofrecen la misma seguridad. Algunas usan algoritmos modernos y robustos como ECDHE/ECDSA; otras usan algoritmos más antiguos o inseguros como RSA en ciertos modos o DES. Si el servidor ofrece opciones débiles, un cliente puede negociar una conexión segura usando una suite inferior, lo que reduce la protección para el usuario.

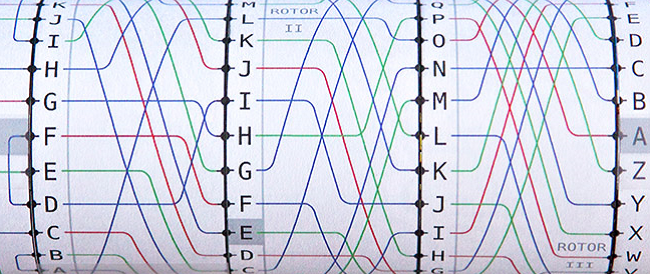

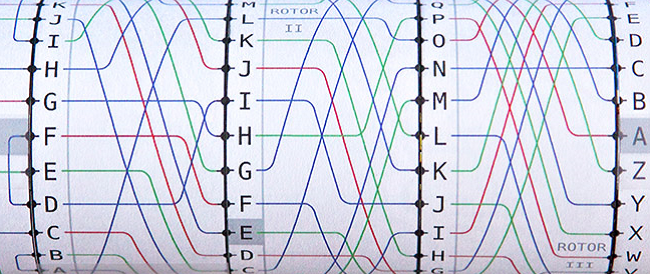

Definición breve: una “suite de cifrado” combina el algoritmo de intercambio de claves, el algoritmo de cifrado simétrico y la función hash usada para verificar mensajes.

Importante: mejorar la lista de cifrado no impacta el contenido de su aplicación, pero sí cambia cómo los clientes negocian TLS/SSL con el servidor.

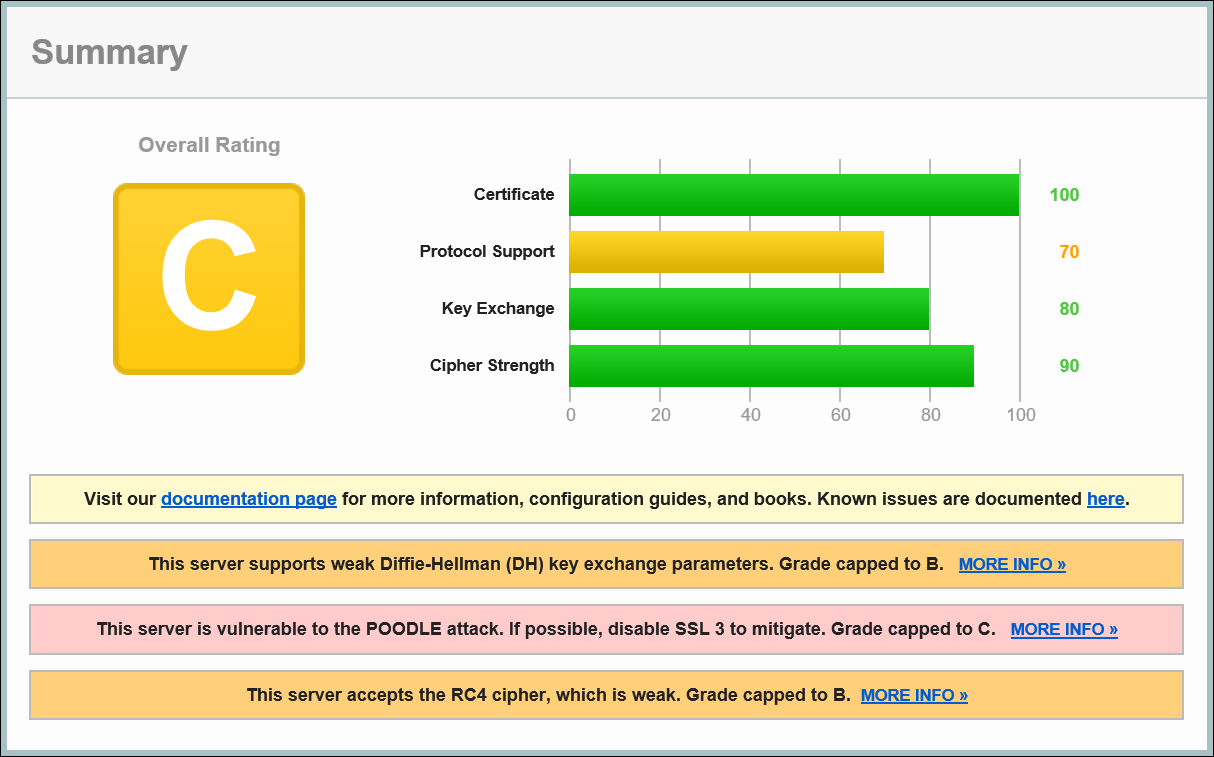

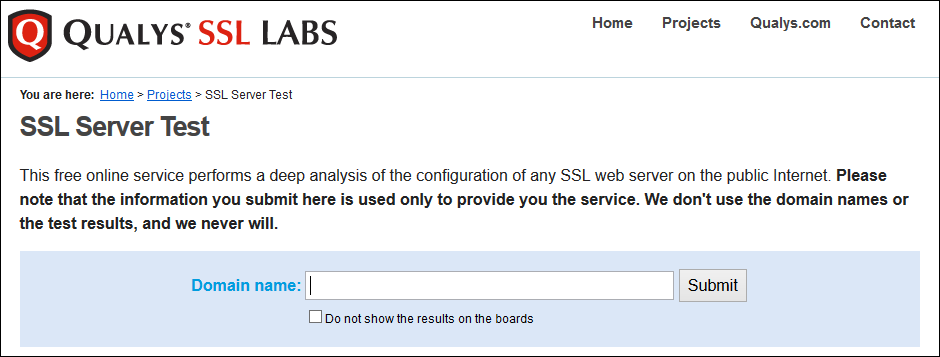

Cómo ver dónde se encuentra su servidor ahora

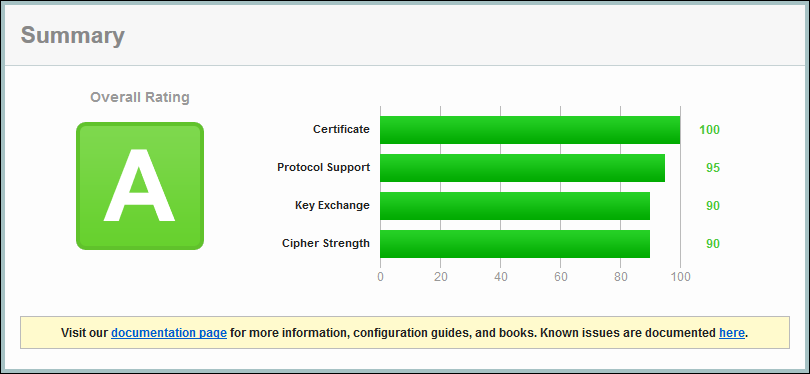

Antes de cambiar nada, mida el estado actual. Qualys SSL Labs ofrece una prueba pública gratuita que evalúa la configuración TLS de un servidor y genera detalles y recomendaciones. Vaya a https://www.ssllabs.com/ssltest/ y ejecute la prueba contra su dominio.

Nota: una calificación menor a A no siempre significa que el administrador sea negligente. Algunas puntuaciones bajan por compatibilidad con navegadores antiguos (por ejemplo, por ofrecer RC4). Use los resultados como guía técnica, no como veredicto absoluto.

Actualizar la suite de cifrado (paso a paso)

A continuación encontrará dos enfoques: el manual con el Editor de directivas de grupo y el visual con IIS Crypto. Ambos requieren reiniciar el servidor para que los cambios surtan efecto.

Enfoque A — Editor de directivas de grupo (gpedit.msc)

Presione Tecla Windows + R para abrir el cuadro “Ejecutar”. Escriba “gpedit.msc” y haga clic en “Aceptar” para abrir el Editor de directivas de grupo.

En el panel izquierdo, expanda Computer Configuration → Administrative Templates → Network y haga clic en SSL Configuration Settings.

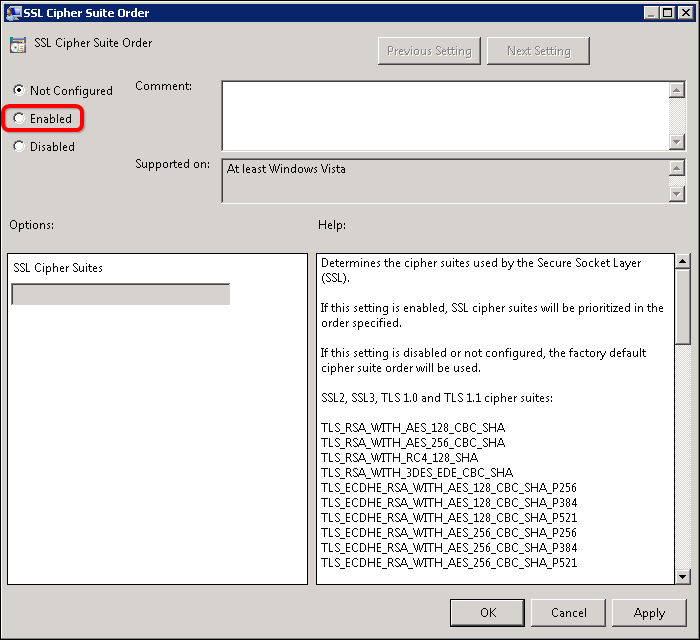

En el panel derecho, haga doble clic en SSL Cipher Suite Order.

Seleccione “Enabled” para poder editar el campo.

El campo SSL Cipher Suites contendrá una cadena larga separada por comas. Copie la cadena en un editor de texto (por ejemplo, Notepad) y póngala en líneas separadas para leerla mejor.

Edite la lista para eliminar suites débiles (por ejemplo, DES, RC4, suites basadas en anonimato o export) y priorizar ECDHE con AES-GCM y SHA384/SHA256. Mantenga la cadena final en una sola línea separada por comas.

La longitud máxima permitida en este campo es de 1.023 caracteres. Debido a esto, seleccione y ordene cuidadosamente.

Pegue la cadena final en el campo SSL Cipher Suites y haga clic en OK. Reinicie el servidor.

Consejo: una lista recomendada de referencia se publicó en GRC (Steve Gibson): https://www.grc.com/miscfiles/SChannel_Cipher_Suites.txt. Úsela como punto de partida y ajuste según compatibilidad necesaria.

Enfoque B — IIS Crypto (visual)

IIS Crypto (Nartac) es una herramienta que aplica cambios similares a los anteriores mediante una interfaz gráfica. Permite activar o desactivar protocolos, suites y curvas de ECC de forma más visual y realizar plantillas predefinidas (Best Practices, Compatible, etc.).

Ventajas: menos riesgo de errores tipográficos, plantillas y opciones de exportación/importación.

Pruebe después y verifique

Tras el reinicio, ejecute nuevamente la prueba de SSL Labs. Busque:

- Soporte preferente de ECDHE

- Uso de AEAD (AES-GCM) cuando sea posible

- Ausencia de RC4, DES, 3DES y suites export

- Soporte de TLS 1.2+ (y TLS 1.3 si está disponible en su versión de Windows)

Si la configuración cumple los criterios, es probable que la calificación mejore sustancialmente.

Important: si su servicio necesita compatibilidad con clientes muy antiguos (equipos embebidos, navegadores legados), documente esa excepción y considere segmentar el tráfico en servidores separados o usar CDN/terminación TLS compatibles.

Cuándo esta estrategia falla o es insuficiente

- Si la aplicación depende de clientes que sólo soportan cifrados antiguos, actualizar la lista puede romper conexiones legítimas.

- En entornos donde no tiene control sobre el servidor (hosting compartido) no podrá aplicar cambios.

- Si el sistema operativo es demasiado antiguo y no soporta nuevas suites o TLS 1.2/1.3, deberá actualizar el sistema operativo o mover la terminación TLS a otro dispositivo.

Alternativas y complementos

- Actualizar el sistema operativo Windows Server a una versión que soporte TLS 1.2/1.3 de forma nativa.

- Usar un proxy inverso o terminador TLS (ej.: Nginx, HAProxy, Azure Front Door, AWS ALB) que haga la terminación TLS con una configuración moderna y deje la comunicación interna en la red de confianza.

- Usar un CDN que maneje TLS/HTTPS y ofrezca controles finos sobre cipher suites.

Modelo mental simple

Piense en la negociación TLS como una lista de ofertas que el servidor presenta. El objetivo es: “ofrecer sólo lo que es seguro y necesario” y “ordenar la lista poniendo lo seguro y moderno al principio”.

Matriz de compatibilidad (resumen)

- Windows Server 2008 / 2008 R2: soporte limitado para TLS modernos; requiere actualizaciones.

- Windows Server 2012 / 2012 R2: mejor soporte, pero revise parches.

- Windows Server 2016 / 2019 / 2022: buen soporte para TLS 1.2; 2022 y posteriores tienen mejor compatibilidad con TLS 1.3 si está habilitado.

Nota: siempre verifique la documentación oficial de Microsoft para compatibilidad específica con TLS 1.3.

Lista de verificación (roles y tareas)

Administrador de sistemas:

- Ejecutar prueba en SSL Labs antes del cambio.

- Hacer backup de la configuración actual (capturar la cadena de cipher suites y exportar la GPO si aplica).

- Aplicar cambios en entorno de pruebas primero.

- Reiniciar y re-evaluar con SSL Labs.

- Documentar excepciones y comunicar a equipos afectados.

DevOps / Ingeniería de plataforma:

- Confirmar compatibilidad de clientes internos/automáticos.

- Actualizar scripts de monitorización para alertar de fallos TLS.

- Plan de rollback y ventana de mantenimiento.

Soporte/Helpdesk:

- Tener mensajes preparados para fallos de clientes tras el cambio.

- Escalar a sistemas si los clientes no se pueden conectar.

Playbook / SOP resumido

- Registrar la configuración actual (exportar GPO o tomar copia del campo “SSL Cipher Suites”).

- Ejecutar pruebas en entorno de staging o replica.

- Aplicar cambios y reiniciar fuera de horas pico.

- Ejecutar prueba de SSL Labs y validar servicios críticos.

- Monitorear logs y alertas durante 24–72 horas.

- Si hay problemas, restaurar la configuración previa y reiniciar.

Runbook de incidentes y reversión

Se produce una caída de clientes tras el cambio:

- Activar ventana de reversión.

- Importar/pegar la cadena guardada en “SSL Cipher Suites” tal como estaba.

- Aplicar y reiniciar el servidor.

- Confirmar que los clientes se reconectan.

- Analizar logs para identificar qué cliente o servicio falló y crear excepción documentada o plan de migración.

Criterios de aceptación / Casos de prueba

- Aceptación: la prueba de SSL Labs devuelve calificación A o mejora significativa sin interrupciones en clientes críticos.

- Pruebas: navegación desde Chrome/Firefox/Safari, pruebas automatizadas de API, pruebas desde clientes móviles y sistemas embebidos que use el negocio.

Breve glosario (una línea cada término)

- TLS: protocolo que cifra las comunicaciones en la web.

- Cipher suite: combinación de algoritmos para intercambio de claves, cifrado y autenticación.

- ECDHE: intercambio de claves basado en curvas elípticas, proporciona PFS (perfect forward secrecy).

- AES-GCM: modo de cifrado moderno que ofrece integridad y confidencialidad.

Seguridad y privacidad

Mejorar las cipher suites aumenta la seguridad de la transmisión de datos. Esta mejora complementa, pero no reemplaza, prácticas como HTTPS estricto (HSTS), certificados válidos y renovación oportuna, y políticas de privacidad que limiten datos sensibles en tránsito.

Notas de compatibilidad y migración

- Antes de deshabilitar TLS 1.0/1.1, confirme que no quita servicio a clientes críticos.

- En entornos regulados, documente cambios y mantenga registros de auditoría.

Diagrama de decisión (ayuda a elegir método)

flowchart TD

A[¿Tiene acceso al servidor y privilegios de administrador?] -->|Sí| B{¿Desea intervención manual o visual?}

A -->|No| C[Solicite intervención al proveedor de hosting o soporte]

B -->|Manual| D[Usar gpedit.msc]

B -->|Visual| E[Usar IIS Crypto]

D --> F[Aplicar cambios, reiniciar, probar con SSL Labs]

E --> F

C --> G[Considerar terminación TLS en proxy/CDN]

F --> H{¿Resultado aceptable?}

H -->|Sí| I[Monitorear]

H -->|No| J[Revertir o ajustar lista]Resumen final

Actualizar la lista de cipher suites en IIS es una de las mejoras de seguridad más económicas y de alto impacto que puede realizar en la configuración de TLS de un servidor Windows. Hágalo de forma planificada: mida antes, pruebe en staging, aplique y verifique con SSL Labs, y tenga un plan de reversión y comunicación con los equipos que dependan de clientes antiguos.

Importante: no hay una “lista perfecta” aplicable a todos los entornos. Equilibre seguridad y compatibilidad según el perfil de sus usuarios.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD