Cómo ver conexiones ocultas y procesos de red en Windows

Las personas pasan cada vez más tiempo conectadas. Tu equipo establece conexiones con servidores y servicios externos para obtener información y sincronizar datos. La mayoría de esas conexiones son legítimas, pero a veces hay actividad maliciosa o fugas de información que pasan desapercibidas.

Si sospechas que tu equipo tiene malware o problemas de seguridad, revisar las conexiones abiertas y los procesos asociados es un buen primer paso. Ver un registro de puertos abiertos y procesos puede revelar conexiones no autorizadas o transmisión de datos.

Este artículo te ofrece tres herramientas y métodos prácticos para inspeccionar dichas conexiones en Windows: PowerShell (netstat), TCPView y CurrPorts. También incluyo consejos para investigar, checklist por rol, alternativas y limitaciones.

Antes de empezar

- Definición rápida: “Puerto” — número que identifica un servicio de red en un host. “Proceso” — programa en ejecución que puede abrir conexiones de red.

- Necesitas privilegios de administrador para algunas acciones. Ten preparado el usuario admin o permisos elevados.

- Si trabajas en una red corporativa, consulta a tu equipo de TI antes de terminar procesos o borrar archivos.

Importante: Antes de eliminar o finalizar procesos, documenta el identificador (PID) y busca información pública sobre el ejecutable. Finalizar procesos críticos del sistema puede provocar inestabilidad.

Usar PowerShell

PowerShell permite grabar un registro de las conexiones con netstat. Pasos prácticos:

- Pulsa Win + X y abre el menú Power User.

- Selecciona la opción PowerShell (admin) para ejecutar con privilegios.

- Escribe el comando siguiente exactamente y presiona Enter:

netstat -abf 5> activity.txtExplicación breve: netstat lista conexiones; -a muestra todas; -b intenta mostrar el ejecutable responsable; -f muestra nombres de dominio completos; el número 5 indica el intervalo en segundos entre muestreos; la redirección > guarda la salida en activity.txt.

- Deja que el programa se ejecute varios minutos para capturar actividad relevante. Puedes seguir trabajando normalmente.

- Para detener la grabación, presiona Ctrl + C.

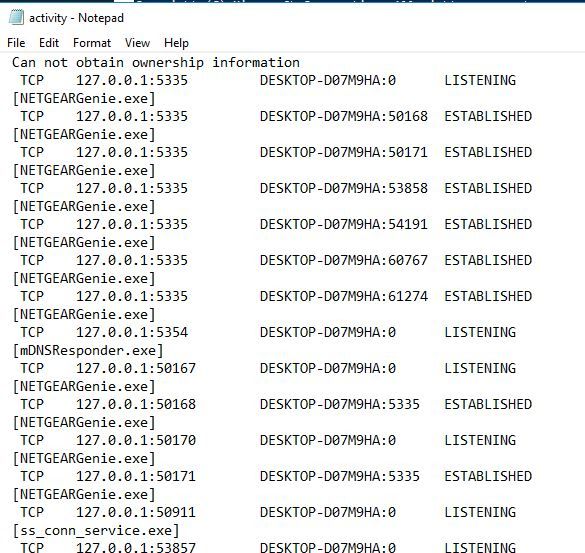

- Teclea “activity.txt” y presiona Enter para abrir el archivo desde PowerShell, o ábrelo con el Bloc de notas.

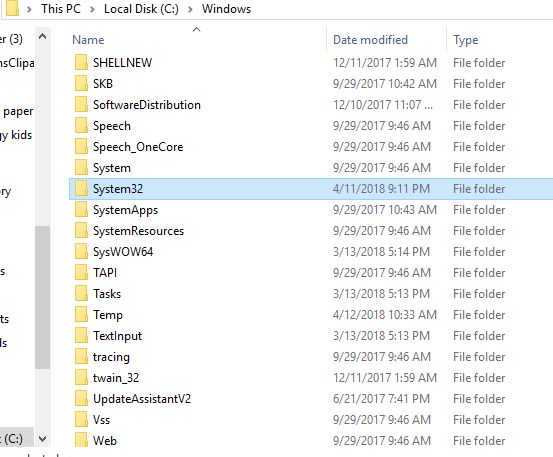

El archivo activity.txt se guarda en la carpeta System32 si ejecutaste PowerShell con rutas por defecto.

Qué buscar: procesos con nombres extraños, ejecutables ubicados fuera de carpetas de programa habituales, conexiones a dominios desconocidos o IPs en países inesperados. Anota el PID y el nombre del ejecutable.

Consejo de investigación: Busca el nombre del ejecutable + “malware” o “process” en la web. Revisa resultados en sitios confiables y foros técnicos antes de eliminar nada.

Usar TCPView

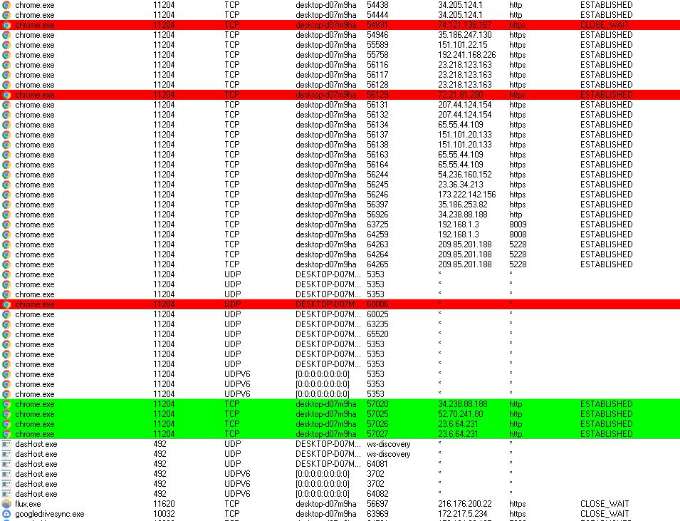

TCPView es una herramienta de Microsoft (Sysinternals) que muestra conexiones en tiempo real. Es útil porque permite cerrar conexiones y terminar procesos desde la interfaz.

Pasos:

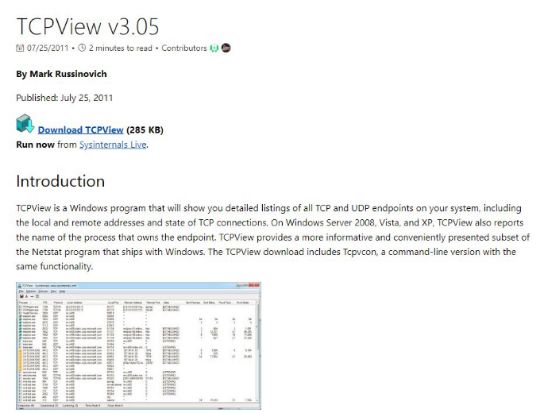

- Ve al sitio de descarga de TCPView.

- Haz clic en el enlace de descarga y guarda el .zip.

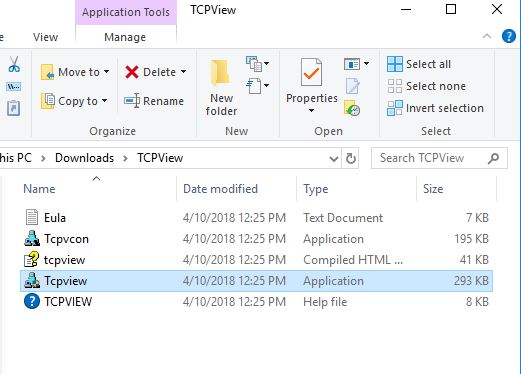

- Extrae los archivos del .zip en una carpeta de tu elección.

- Ejecuta el archivo TCPView.exe.

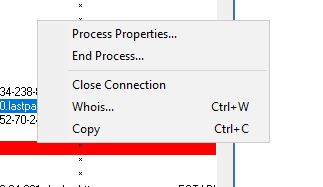

La herramienta empezará a mostrar las conexiones actuales. Si ves algo sospechoso, haz clic derecho sobre el proceso y selecciona “Whois …” para obtener más información sobre el dominio o la IP.

Indicadores visuales: TCPView resalta las líneas con colores cuando ocurre un cambio. Verde = conexión recién abierta; rojo = conexión cerrada; amarillo = cambio en la conexión.

Nota: la interfaz salta con frecuencia al detectar cambios. Si usas TCPView con regularidad, coloca el ejecutable en un lugar accesible (por ejemplo, el Escritorio) para lanzarlo rápidamente.

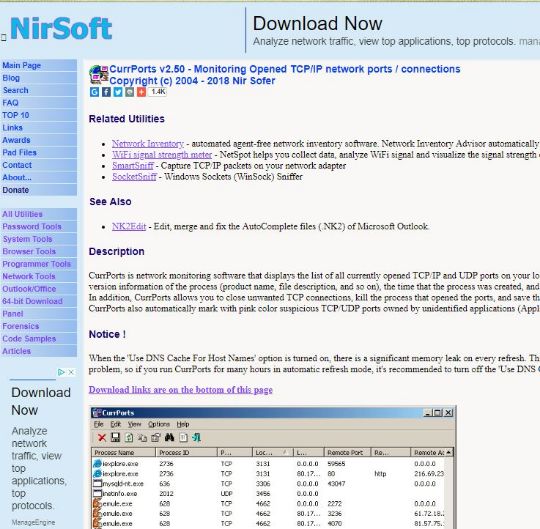

CurrPorts

CurrPorts, de NirSoft, ofrece una vista similar a TCPView con detalles adicionales y un resaltado en rosa para actividad potencialmente sospechosa.

Pasos:

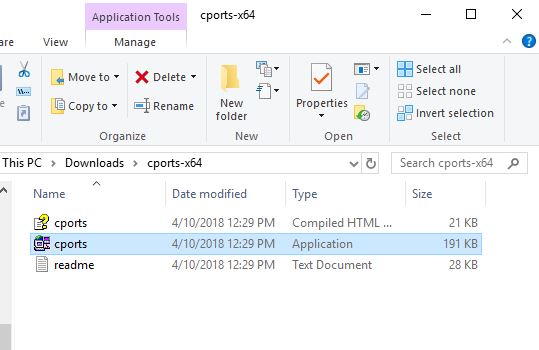

- Descarga CurrPorts desde la página de NirSoft. Asegúrate de elegir la versión correcta (32 o 64 bits) según tu Windows.

- Extrae el .zip y ejecuta el programa.

CurrPorts muestra columnas con PID, nombre del proceso, dirección local/ remota, puerto y tiempo de apertura. El color rosa destaca actividad con heurística sospechosa.

Alternativas y herramientas complementarias

- Monitor de recursos (Resource Monitor): integrado en Windows, permite ver puertos y procesos asociados desde la pestaña Red.

- Wireshark: captura y analiza paquetes. Recomendado para análisis profundo de tráfico, pero su curva es más alta.

- Firewall y registros del router: algunos routers permiten ver conexiones salientes desde la red local.

- Herramientas EDR/antivirus corporativos: ofrecen detección basada en firmas y comportamiento.

Cuándo usar cada una: para detección rápida usa TCPView o CurrPorts; para análisis de paquetes usa Wireshark; para respuesta ante incidentes coordina con el equipo de TI y usa herramientas EDR.

Modelo mental y heurísticas para evaluar una conexión

- Heurística 1: ¿El ejecutable pertenece a software instalado y conocido? Revisa la ruta del archivo.

- Heurística 2: ¿La IP/dominio corresponde a un servicio legítimo (CDN, servidor de actualización) o a un host desconocido? Revisa reputación del dominio.

- Heurística 3: ¿Se abren conexiones persistentes y continuas a destinos inusuales? Persistencia + destinos extraños = investigar más.

- Heurística 4: ¿El proceso no debería necesitar red? Procesos del sistema o utilidades sin necesidad de Internet merecen escrutinio.

Regla rápida: anota tres evidencias antes de considerar que una conexión es maliciosa (ruta inusual, destino sospechoso, comportamiento persistente).

Lista de verificación por rol

Usuario doméstico:

- Ejecuta PowerShell con netstat o descarga CurrPorts/TCPView.

- Anota procesos desconocidos y busca en la web.

- Actualiza antivirus y ejecuta un análisis completo.

Usuario avanzado / power user:

- Usa TCPView y Wireshark para correlacionar procesos con tráfico.

- Extrae el ejecutable y verifica firma digital.

- Aísla el equipo de la red si la actividad es activa y maliciosa.

Administrador de TI:

- Recolecta logs (netstat, EDR, router).

- Realiza un escaneo forense y conserva evidencias.

- Aplica bloqueos de firewall y revisa políticas de acceso.

Mini-metodología para investigar una conexión sospechosa

- Identifica: registra PID, nombre del ejecutable, ruta, IP/dominio destino y puertos.

- Correlaciona: usa whois, búsquedas públicas y reputación de IP.

- Aísla: si hay evidencia fuerte, desconecta o bloquea la IP en el firewall.

- Remedia: elimina o reinstala software comprometido, aplica parches.

- Verifica: confirma que la conexión ya no reaparece tras la limpieza.

Seguridad: endurecimiento básico tras detectar actividad sospechosa

- Actualiza Windows y todo el software instalado.

- Habilita el firewall de Windows y crea reglas para bloquear IPs/puertos sospechosos.

- Revisa cuentas de usuario y cambia contraseñas si hay sospecha de compromiso.

- Habilita protección en tiempo real del antivirus y realiza análisis fuera de línea si es posible.

- Considera restaurar desde imagen conocida si la infección es persistente.

Cuándo estas herramientas no son suficientes

- Rootkits o malware a nivel kernel pueden ocultar conexiones al sistema operativo y a herramientas como netstat o TCPView.

- Tráfico cifrado o túneles (VPN, TOR) ocultan el contenido y el destino real sin análisis de paquetes avanzado o visibilidad en el extremo receptor.

- Si sospechas de compromiso profundo, necesitas herramientas forenses, EDR o reinstalar el sistema desde medios limpios.

Notas: en entornos corporativos, haz escalado a seguridad informática y conserva todos los logs para la investigación.

Criterios de aceptación (pruebas rápidas)

- Caso 1: Ejecuta netstat -abf durante 5 minutos; confirma que activity.txt contiene una línea con el PID y nombre del ejecutable para al menos una conexión activa.

- Caso 2: Lanza TCPView y confirma que la lista se actualiza en tiempo real y que los colores de cambio aparecen al abrir/cerrar conexiones.

- Caso 3: Descarga CurrPorts, ejecútalo y valida que las columnas PID, proceso, dirección remota y puerto estén visibles.

Glosario (una línea cada término)

- PID: identificador numérico del proceso en ejecución.

- Puerto: punto final lógico para comunicaciones en red en un host.

- WHOIS: consulta para obtener información pública de dominio o IP.

- EDR: detección y respuesta en endpoints, herramienta para seguridad avanzada.

Resumen y siguientes pasos

- Inicia la inspección con netstat si prefieres grabar un registro o con TCPView/CurrPorts para monitoreo en tiempo real.

- Documenta y valida cualquier proceso desconocido antes de finalizarlo o eliminarlo.

- Si la actividad persiste o parece sofisticada, escala a personal de seguridad y considera un análisis forense.

Importante: Mantén hace copias de seguridad regulares y una política de actualizaciones. Las herramientas descritas son excelentes para detección inicial, pero no sustituyen controles de seguridad en capas.

Si quieres, puedo ofrecer una lista de comandos adicionales, una plantilla de registro para incidentes o un checklist imprimible para tu equipo.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD