Cómo configurar OpenDNS en cualquier router WiFi

Qué hace OpenDNS en pocas palabras

OpenDNS es un servicio de resolución DNS que sustituye las DNS del proveedor de internet por direcciones gestionadas por Cisco Umbrella. Además de resolver nombres, ofrece filtrado por categorías, bloqueo de dominios y registro de estadísticas de tráfico DNS. Definición en una línea: OpenDNS convierte las peticiones de nombres de tu red en una capa de control y registro centralizada.

Requisitos previos

- Un router WiFi con acceso al panel de administración.

- Conexión a internet estable.

- Nada más: no se instala software en los dispositivos del usuario si usas solo el cambio de DNS a nivel de router.

Antes de empezar, ten a mano las credenciales de administrador del router y acceso al correo electrónico para confirmar la cuenta de OpenDNS.

Paso 1: Añadir las direcciones IP de OpenDNS en el router

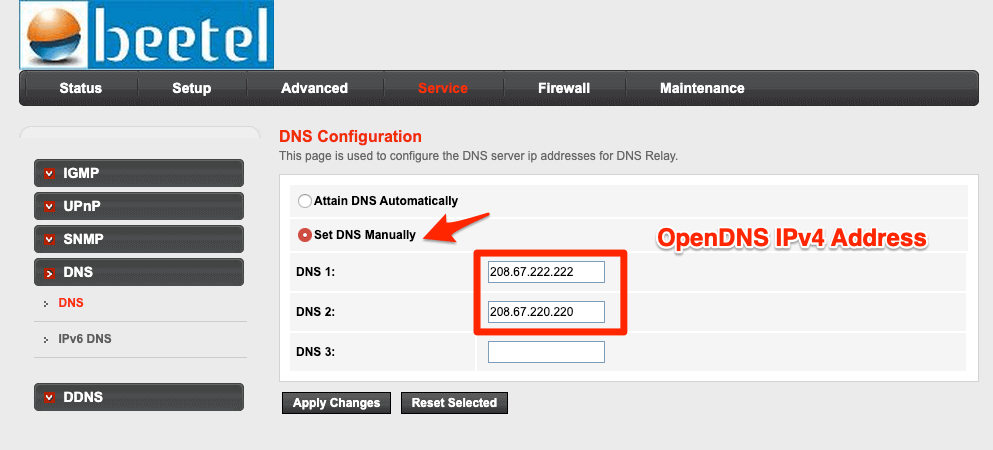

Inicia sesión en el portal de administración de tu router WiFi. La dirección más común es http://192.168.1.1/ pero puede variar según el fabricante. Busca la sección de ajustes de red o DNS.

La mayoría de routers, incluidos Netgear, D-Link, TP-Link, y los routers proporcionados por ISP, permiten cambiar las DNS de automáticas a manuales.

Aquí tienes un ejemplo del panel DNS en un router Beetel proporcionado por un ISP.

Cambia la opción de DNS de automática a manual y escribe las direcciones IPv4 públicas de OpenDNS:

- 208.67.222.222

- 208.67.220.220

Guarda los cambios y reinicia el router para que la nueva configuración se propague. El reinicio puede tardar unos minutos.

Paso 2: Verificar la configuración de OpenDNS

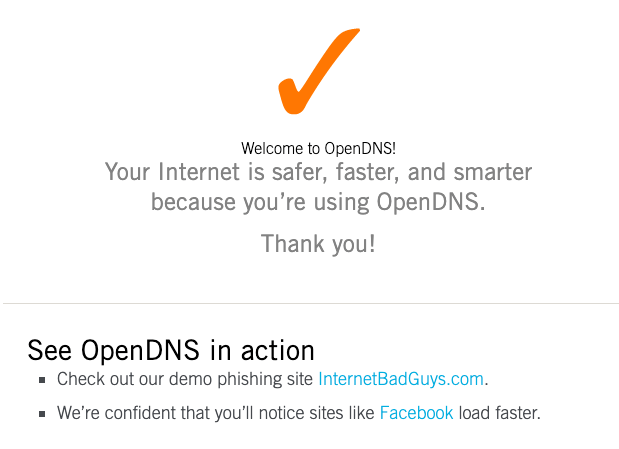

Tras el reinicio, abre un navegador y visita la página de verificación de OpenDNS. Si la configuración es correcta verás una marca naranja y el mensaje que indica que la red usa OpenDNS.

El mensaje confirma que el router está resolviendo mediante OpenDNS y que las peticiones DNS de tu red pasan por el servicio.

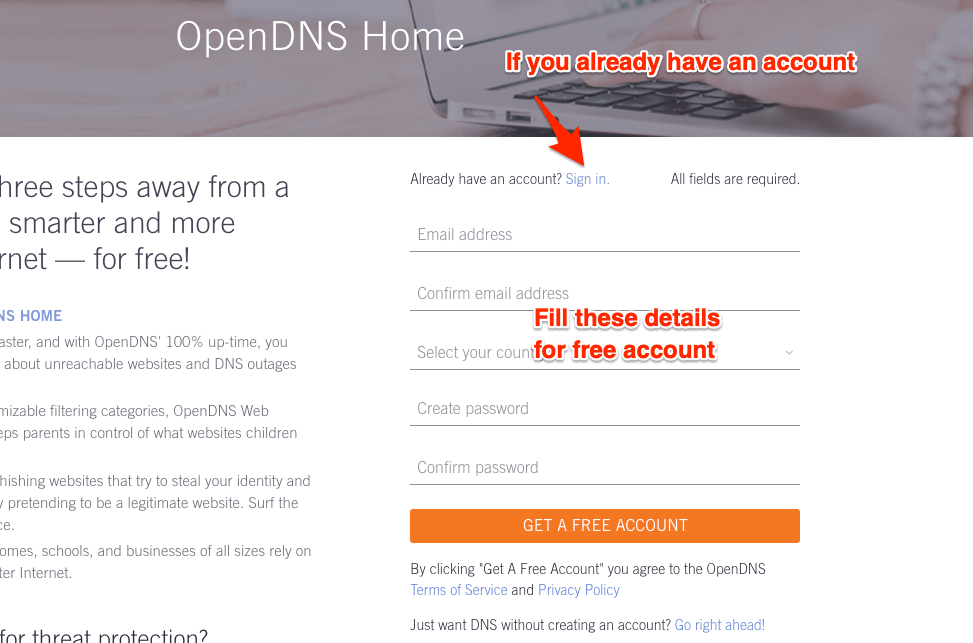

Paso 3: Crear una cuenta gratuita OpenDNS Home

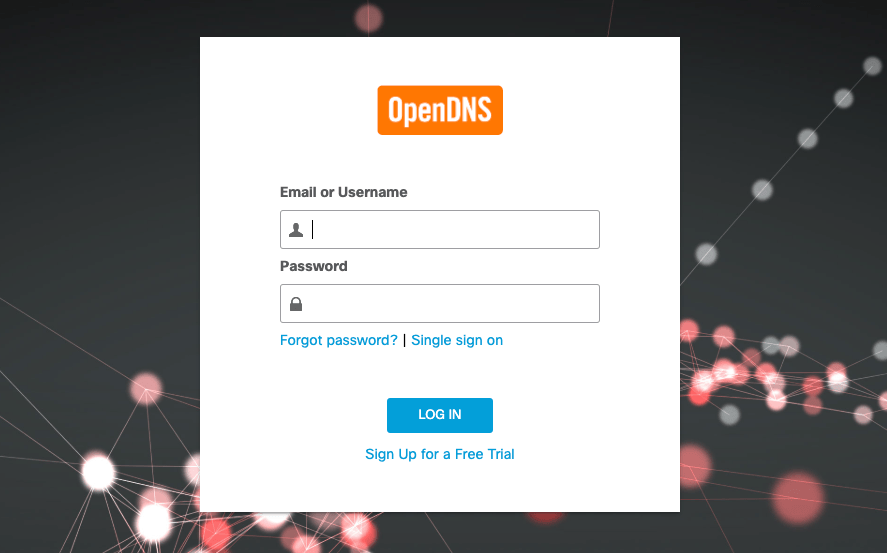

Regístrate en la página de OpenDNS Home para crear una cuenta gratuita. Completa el formulario y confirma tu correo electrónico. Luego accede al panel de OpenDNS con las credenciales usadas en el registro.

Después de iniciar sesión verás el panel de OpenDNS Home.

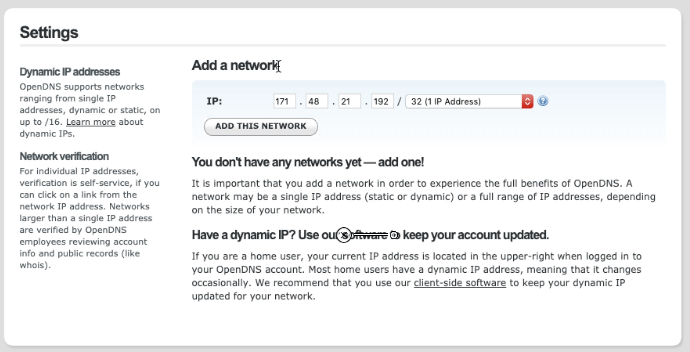

Paso 4: Añadir y mapear la IP de tu red en OpenDNS

En el panel de OpenDNS ve a la pestaña Settings. Verás la opción para añadir una red con la IP prellenada que actualmente te ha asignado el ISP.

Pulsa el botón ADD THIS NETWORK y pon un nombre descriptivo como Home WiFi o Work WiFi. Así la IP pública de tu conexión se vinculará con tu cuenta OpenDNS.

Nota: si tu ISP te asigna una IP dinámica, instala el actualizador de OpenDNS para Windows o macOS. El actualizador renueva la IP en tu panel cuando cambia.

- Windows OpenDNS Updater

- macOS OpenDNS Updater

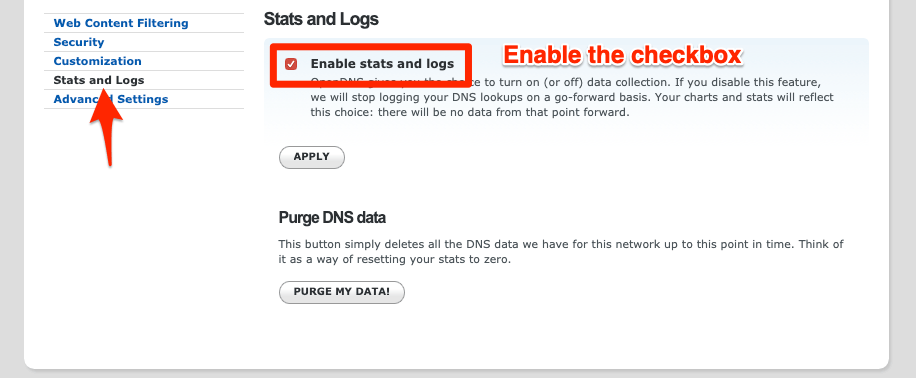

Paso 5: Activar estadísticas y registros

En la configuración de la red dentro del panel activa la casilla de Stats and Logs y aplica los cambios. Esto habilita el registro de dominios consultados y las acciones de bloqueo.

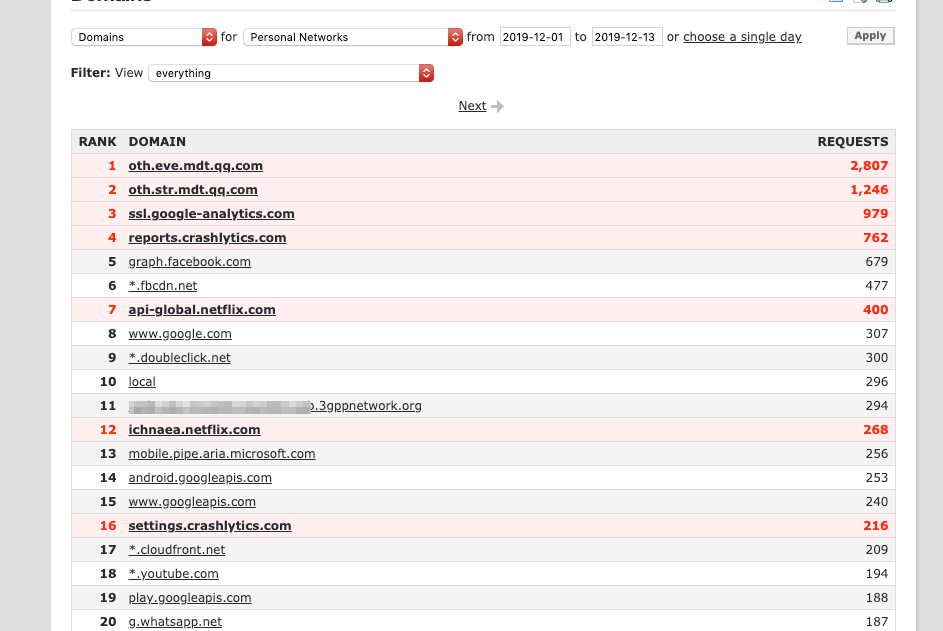

Después, abre la pestaña STATS y revisa la categoría Domains seleccionando el rango de fechas. Verás las peticiones DNS realizadas por la red. Las entradas en rojo son peticiones bloqueadas; el resto está permitido.

Bloquear sitios y aplicaciones mediante OpenDNS

OpenDNS permite crear listas de bloqueo y filtrar por categorías. Por ejemplo puedes bloquear servicios o apps a nivel de red sin instalar nada en los dispositivos:

- Bloquear Netflix en el router

- Bloquear TikTok en el router

- Bloquear Roblox en el router

Para bloquear un dominio añade su nombre exacto a la lista de bloqueo o selecciona categorías completas como juegos, redes sociales o streaming.

Cuando OpenDNS puede fallar o tener limitaciones

- Dispositivos con DNS cifrado: si un equipo usa DNS over HTTPS o DNS over TLS hacia un proveedor distinto, evadirá el DNS del router.

- VPNs: los clientes que usan VPN envían su DNS por el túnel, por lo que las políticas del router no se aplican.

- Aplicaciones que usan direcciones IP directas o CDN complejas: algunas apps se comunican por IP o usan dominios cambiantes, lo que dificulta bloqueos precisos.

- Redes que requieren DNS del ISP para servicios específicos: cambiar DNS puede romper el acceso a portales cautivos o a algunos servicios del ISP.

Enfoques alternativos y complementarios

- Pi-hole en una Raspberry Pi: proxy DNS local con bloqueos por listas, útil para control fino y logging local.

- Controles parentales del router: algunos routers incluyen filtrado por dispositivo y horarios.

- Servidores DNS comerciales con autenticación y soporte SSO para empresas.

- Soluciones UTM o Next-Gen Firewall para control por aplicación y por usuario a nivel empresarial.

Modelo mental rápido para decidir la mejor opción

- Si quieres control simple y sin instalar nada en clientes: cambia DNS en el router a OpenDNS.

- Si necesitas control por dispositivo y horarios: usa las funciones parentales del router o un gestor MDM.

- Si quieres bloqueo a nivel de red con listas personalizadas y sin depender de servicios externos: usa Pi-hole.

SOP rápido: checklist para configurar OpenDNS en un router

- Accede al panel del router con credenciales admin.

- Cambia DNS a manual y escribe 208.67.222.222 y 208.67.220.220.

- Reinicia el router y espera 2–5 minutos.

- Visita la página de verificación de OpenDNS.

- Regístrate en OpenDNS Home y confirma el correo.

- En Settings añade la red con la IP mostrada y ponle un nombre.

- Activa Stats and Logs y aplica.

- Añade dominios a bloquear o selecciona categorías.

- Documenta la configuración y guarda credenciales en un gestor seguro.

Lista de verificación por roles

- Administrador de red: verificar compatibilidad del router, comprobar efectos sobre servicios del ISP, instalar actualizador si IP es dinámica.

- Padre o tutor: definir categorías a bloquear, revisar estadísticas semanalmente, crear excepciones para dispositivos educativos.

- Técnico: probar conectividad, ejecutar capturas DNS si hay fallos, comprobar clientes con DNS cifrado o VPN.

Pruebas y criterios de aceptación

- Prueba 1: página de verificación OpenDNS muestra marca naranja. Resultado esperado: verificación exitosa.

- Prueba 2: dominio añadido a bloqueados devuelve página de bloqueo en dispositivos de la red sin VPN. Resultado esperado: acceso denegado.

- Prueba 3: estadística muestra consultas DNS en el rango de fechas. Resultado esperado: registros presentes y comprensibles.

- Prueba 4: dispositivo con DNS over HTTPS no se ve afectado. Resultado esperado: identificar el cliente y documentar excepción.

Solución de problemas comunes

- No veo la marca de verificación: comprueba que las DNS del router se hayan guardado y el router se haya reiniciado.

- Algunas apps siguen funcionando: verifica si usan VPN o DNS cifrado.

- Sitios útiles dejaron de cargar: añade excepciones o elimina el cambio de DNS si el ISP requiere DNS propio para portales cautivos.

Privacidad y cumplimiento

OpenDNS registra consultas DNS y guarda estadísticas asociadas a la IP pública configurada. Si manejas datos personales o trabajas en un entorno sujeto a GDPR u otra regulación, documenta el propósito del registro, el periodo de retención y comunica a los usuarios finales. Para mayor control de privacidad considera una solución on premises como Pi-hole y políticas claras de retención.

Comparación rápida de opciones (alto nivel)

- OpenDNS: fácil, sin clientes, filtrado por categorías, registro en la nube.

- Pi-hole: control local, listas personalizadas, requiere hardware y mantenimiento.

- Controles del router: integrados y simples, pero varían por fabricante.

- UTM/Firewall: más completo para empresas, mayor coste y complejidad.

Criterios de aceptación

- OpenDNS responde como DNS principal y la página de verificación confirma la integración.

- Los dominios bloqueados son inaccesibles desde la red protegida sin uso de VPN o DNS cifrado.

- Las estadísticas muestran actividad y bloqueos esperados.

Resumen y siguientes pasos

OpenDNS es una solución rápida y efectiva para monitorizar y filtrar el tráfico DNS de una red doméstica o pequeña oficina. Para maximizar su eficacia revisa periódicamente las estadísticas, documenta excepciones y combina OpenDNS con controles en el router o soluciones locales si necesitas mayor privacidad o control por dispositivo.

Si quieres, puedo ayudarte con: instrucciones para instalar Pi-hole como alternativa, plantillas de políticas de bloqueo por edad, o un diagrama de decisiones sobre cuándo usar OpenDNS frente a otras soluciones.

Importante: antes de aplicar cambios en redes de trabajo o redes con servicios críticos, prueba en una red de laboratorio y documenta el impacto sobre servicios dependientes del DNS.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD