Habilitar Remote Credential Guard en Windows 10

Importante: Remote Credential Guard redirige las solicitudes Kerberos al equipo que inició la conexión remota. Actívalo sólo cuando confíes en el equipo remoto o necesites proteger credenciales contra máquinas potencialmente comprometidas.

Qué es Remote Credential Guard

Remote Credential Guard es una característica de Windows que evita que las credenciales del usuario (tickets Kerberos) sean expuestas al equipo remoto. En una línea: protege las credenciales delegadas redirigiendo las solicitudes Kerberos al cliente que inició la sesión en lugar de entregarlas al host remoto.

Término clave: Kerberos — protocolo de autenticación usado por Windows para validar identidades de manera segura.

Variantes de intención (SEO):

- Habilitar Remote Credential Guard

- Remote Credential Guard Windows 10

- Proteger credenciales Escritorio remoto

- Activar RemoteGuard mstsc

- Configurar Restrict delegation of credentials

1) Activar Remote Credential Guard mediante Directiva de grupo (Group Policy)

Recomendado para administradores de dominio o equipos locales donde se gestiona configuración centralizada.

Pasos:

- Abrir el Editor de directivas de grupo local: busca

gpedit.mscy presiona Enter. - Navega en el panel izquierdo a: “Computer Configuration -> Administrative Templates -> System -> Credentials Delegation”.

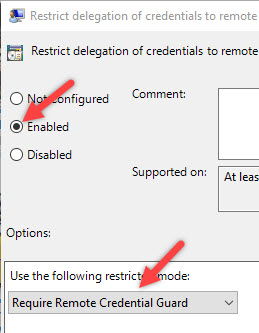

- Localiza la política “Restrict delegation of credentials to remote servers” y haz doble clic.

- En la ventana de configuración, selecciona el botón de opción “Enabled” (Habilitada).

- En el campo Options, elige “Require Remote Credential Guard” en el menú desplegable.

- Haz clic en “OK” para guardar y cerrar.

Notas:

- Reinicia el equipo para aplicar los cambios o fuerza una actualización de directivas.

Ejecuta en símbolo del sistema (administrador) para forzar la actualización:

GPUpdate.exe /forceConsejo: usa GPO a nivel de dominio si gestionas varios equipos para consistencia.

2) Activar Remote Credential Guard editando el Registro

Útil cuando no tienes acceso al Editor de directivas de grupo (ediciones Home) o prefieres un cambio puntual.

Pasos:

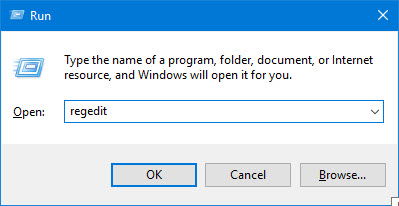

- Presiona Win + R, escribe

regedity presiona Enter para abrir el Editor del Registro.

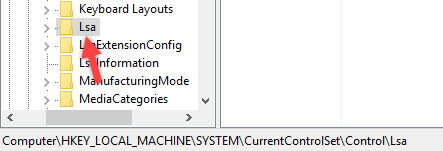

- Navega hasta la clave:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

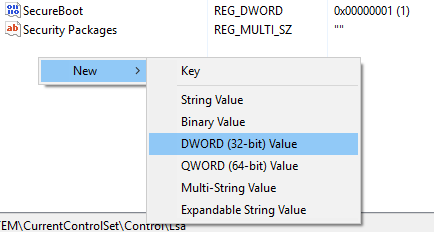

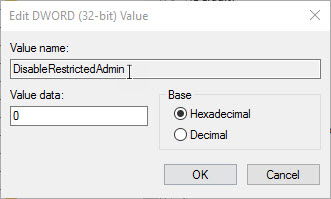

- En el panel derecho, haz clic derecho → New → DWORD (32-bit) Value.

- Nombra el valor: DisableRestrictedAdmin

- Haz doble clic en DisableRestrictedAdmin y establece el valor en 0. Haz clic en OK.

- Reinicia el equipo para aplicar los cambios.

Notas:

- El valor 0 asegura que la restricción de administración remota no desactive la protección. Si inviertes el valor, podrías afectar modos de inicio restringidos.

- Siempre exporta la clave antes de editar el Registro para poder revertir cambios.

3) Activar Remote Credential Guard por conexión (Command Prompt)

Si no quieres habilitar la característica de forma global, puedes activarla por sesión al iniciar Conexión a Escritorio remoto (mstsc) desde Símbolo del sistema:

mstsc.exe /remoteGuardEste comando inicia el cliente de Escritorio remoto y habilita Remote Credential Guard sólo para esa sesión.

Verificar que funciona

- Conecta con mstsc (o tu método habitual) y observa si la conexión solicita nuevamente credenciales de manera segura.

- Revisa el Visor de eventos (Event Viewer) en el equipo cliente y servidor para eventos relacionados con CredSSP o Kerberos.

- En equipos de dominio, valida que no haya failover de autenticación a NTLM inesperado.

Solución de problemas (cuando no funciona)

Problema: No aparece la opción en gpedit.msc.

Solución: Estás en una edición de Windows (Home) que no incluye GPEdit; usa el método de Registro o actualiza a Pro/Enterprise.Problema: La conexión falla tras activar Remote Credential Guard.

Solución: Comprueba compatibilidad entre cliente y servidor (ambos deben soportar CredSSP y Kerberos) y revisa reglas de firewall y tiempo de reloj entre equipos (desincronización de reloj rompe Kerberos).Problema: Necesitas usar autenticación delegada en una aplicación específica.

Solución: Remote Credential Guard evita delegar credenciales completas; en ese caso evalúa si la aplicación requiere un método alternativo de autenticación (OAuth, certificados) o agrega exclusiones controladas.

Alternativas y cuándo evitarlo

- Restricted Admin Mode (mstsc /admin) ofrece un modo con menos delegación de credenciales pero no protege Kerberos de la misma forma.

- Si confías totalmente en el host remoto y necesitas delegación completa, Remote Credential Guard puede interferir con flujos que dependan de delegación completa.

Lista de comprobación previa a la implementación (role-based)

Para administradores de TI:

- Confirmar compatibilidad del servidor y cliente con CredSSP y Kerberos.

- Revisar políticas de dominio y GPO existentes que afecten delegación.

- Plan de reversión: exportar claves del Registro y anotar cambios de GPO.

- Notificar a usuarios finales y equipos de soporte sobre posibles impactos.

Para usuarios finales:

- Guardar trabajo antes de reiniciar tras cambios.

- Informar si una aplicación deja de autenticarse tras la activación.

Mini playbook de implementación (PASOS RÁPIDOS)

- Probar en una máquina de laboratorio: habilita vía GPO o Registro.

- Validar inicio de sesión remoto y revisar eventos.

- Desplegar por unidades organizativas (GPO) con política de grupo vinculada.

- Monitorizar incidencias 7–14 días y ajustar excepciones.

Glosario breve (1 línea cada uno)

- CredSSP: Protocolo que permite la delegación de credenciales para Escritorio remoto.

- Kerberos: Protocolo de autenticación de red que usa tickets para validar identidades.

- GPO: Group Policy Object, herramienta para administrar configuraciones a nivel de equipo/usuario.

Resumen

Remote Credential Guard es una defensa práctica para proteger tus credenciales Kerberos cuando usas Escritorio remoto. Puedes activarlo globalmente por GPO, puntualmente por Registro o por sesión con mstsc. Prueba primero en laboratorio, respalda el Registro y monitoriza eventos tras la implementación.

Preguntas frecuentes

¿Remote Credential Guard funciona con Windows 10 Home?

No directamente por GPO; utiliza el método del Registro (regedit) o actualiza a Pro/Enterprise para GPO centralizada.

¿Puedo deshacer los cambios fácilmente?

Sí: restaura la configuración de GPO anterior o elimina/ajusta el valor DisableRestrictedAdmin en el Registro, luego reinicia.

¿Afecta a todas las conexiones RDP?

Depende: si lo habilitas por GPO o Registro, afectará a sesiones según el ámbito. Si usas mstsc.exe /remoteGuard, sólo la sesión iniciada con ese parámetro estará protegida.

Comparte abajo tus experiencias y cualquier error que encuentres al aplicar estos métodos.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD