Proteger Google Chrome del malware Rust (EDDIESTEALER)

Por qué el malware Rust es especialmente efectivo contra Chrome

Rust se ha convertido en un lenguaje popular para componentes de bajo nivel y también para desarrollos de malware por su rendimiento y capacidades de ofuscación. EDDIESTEALER —analizado por Elastic Security Labs el 30 de mayo de 2025— es un ejemplo reciente que utiliza varias técnicas para infiltrarse en usuarios de Chrome:

- Ingeniería social: páginas falsas de CAPTCHA que inducen al usuario a ejecutar comandos.

- Ofuscación de cadenas y API: dificulta la detección estática y el análisis.

- Payloads en varias etapas: descarga un script ofuscado (por ejemplo, “gverify.js”) en la carpeta Downloads.

- Borrado propio tras la ejecución para ocultar trazas.

Estos factores, combinados con la enorme cuota de mercado y la confianza de los usuarios en Chrome, explican la efectividad de amenazas basadas en Rust. EDDIESTEALER roba datos de monederos de criptomonedas (por ejemplo, Bitcoin y WasabiWallet), gestores de contraseñas (Bitwarden, KeePass) y aplicaciones como Telegram Desktop.

Importante: muchas muestras aprovechan funcionalidades usuales del navegador y del sistema operativo; por eso las mejores defensas mezclan configuración del navegador, hábitos de usuario y controles del sistema.

Qué debes hacer ahora: pasos rápidos de mitigación

- Activa la Protección mejorada en Chrome.

- Bloquea descargas automáticas y obliga a preguntar dónde guardar.

- Restringe JavaScript en sitios que no confíes o usa perfiles separados.

- Asegura el aislamiento de sitios y mantén Chrome actualizado.

- Instala extensiones solo desde la Chrome Web Store.

A continuación se explica cada punto en detalle y se añaden procedimientos de respuesta, pruebas y listas de verificación.

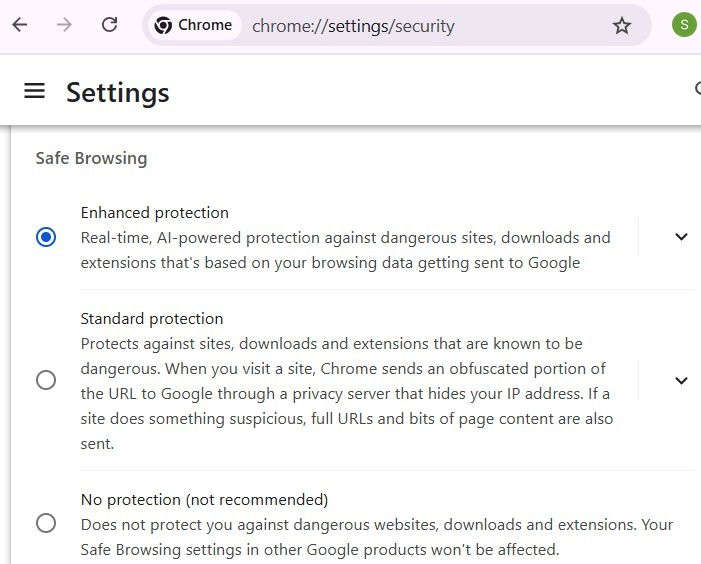

Activar el modo Protección mejorada en Chrome

- Haz clic en el menú de tres puntos (arriba a la derecha) y ve a Configuración -> Privacidad y seguridad -> Seguridad.

- Selecciona Activar Protección mejorada.

La Protección mejorada utiliza señales avanzadas, aprendizaje automático y telemetría (según la configuración del usuario) para identificar páginas de CAPTCHA falsas y sitios no verificados. No es infalible —la mayoría de ataques que vemos requieren interacción del usuario— pero reduce notablemente la probabilidad de que una ingeniería social llegue a ejecutar un payload.

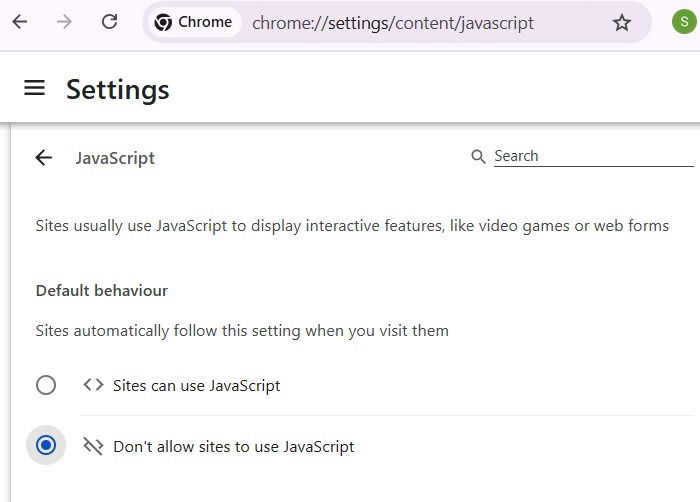

Desactivar JavaScript en sitios no confiables (opcional, pero eficaz)

Si puedes vivir con una experiencia limitada en algunas páginas, ésta es una defensa muy efectiva contra EDDIESTEALER y otros infostealers que dependen de scripts en el navegador.

- Ve a Configuración -> Privacidad y seguridad -> Configuración de sitios -> Contenido -> JavaScript.

- Elige No permitir que los sitios usen JavaScript.

- Añade excepciones en Permitir usar JavaScript para los sitios en los que confíes.

Nota: muchos sitios modernos usan JavaScript para funciones básicas. Si te resulta incómodo, crea un perfil de Chrome separado con JavaScript deshabilitado para navegación de alto riesgo.

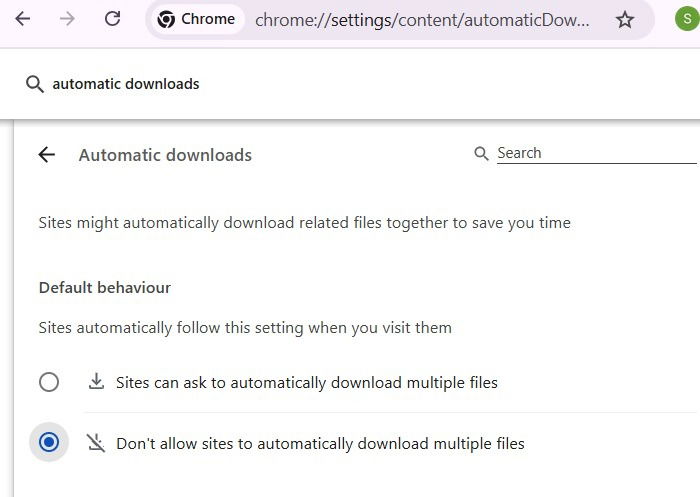

Evitar descargas automáticas múltiples

Restringir descargas evita que payloads en segundo plano (como “gverify.js”) lleguen a tu carpeta de Descargas sin tu consentimiento.

- Ve a Configuración -> Descargas -> Activar Preguntar dónde guardar cada archivo.

- Ve a Configuración -> Privacidad y seguridad -> Configuración de sitios -> Permisos adicionales -> Descargas automáticas -> Selecciona No permitir que los sitios descarguen automáticamente varios archivos.

Esto impide que scripts maliciosos obtengan múltiples archivos o etapas del payload sin solicitar permiso.

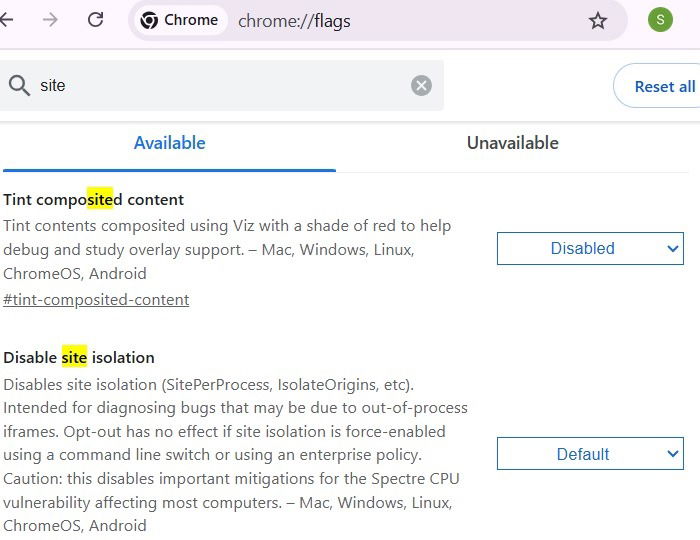

Forzar aislamiento estricto de sitios

El aislamiento de sitios (site isolation) limita la superficie de explotación al separar procesos de sitio en procesos distintos, lo que dificulta que un exploit acceda a datos de otras páginas.

- En la barra de direcciones escribe

chrome://flagsy presiona Enter. - Busca Disable site isolation y asegúrate de que esté en Default (Predeterminado).

Consejo: en entornos empresariales, usa políticas de grupo y configuraciones centralizadas para reforzar el aislamiento y aplicar mitigaciones adicionales.

Instalar extensiones sólo desde la Chrome Web Store

Las extensiones de terceros pueden exponer APIs y privilegios ocultos. Instalar desde la Chrome Web Store —y revisar permisos y valoraciones— reduce el riesgo de recibir una extensión maliciosa que actúe como vector de persistencia.

Además, considera desactivar o restringir la instalación de extensiones en perfiles de alto riesgo y habilitar la verificación por parte de tu equipo de TI en entornos gestionados.

Autenticación: evita el SMS, usa alternativas más seguras

Google está eliminando gradualmente la autenticación por SMS. Las opciones más seguras son:

- Passkeys (basadas en FIDO) — más resistentes al phishing.

- Aplicaciones autenticadoras (TOTP) como Authenticator o aplicaciones de hardware (llaves FIDO).

Activa estas opciones para cuentas críticas (correo, gestor de contraseñas, wallets).

Playbook de seguridad: acción preventiva y respuesta inmediata

Este playbook es una guía práctica en dos fases: prevención y respuesta.

Prevención (operativa diaria)

- Usuario final:

- Mantén Chrome actualizado.

- Activa Protección mejorada.

- No ejecutes comandos en Run a menos que provengan de una fuente verificada.

- No pegues comandos en ventanas emergentes desde sitios desconocidos.

- Equipo de IT / SOC:

- Aplicar políticas que bloqueen descargas automáticas y restringir JavaScript en perfiles sensibles.

- Forzar MFA robusto para accesos administrativos.

- Distribuir una lista de IOCs y patrones de phishing conocidos.

Respuesta inmediata (si sospechas infección)

- Desconectar de la red (aislar el equipo).

- Ejecutar antivirus/EDR con las últimas firmas y un escaneo completo.

- Revisar la carpeta Descargas y buscar archivos sospechosos (por ejemplo, gverify.js). No ejecutes ni abras los archivos; muévelos a cuarentena.

- Cambiar contraseñas desde un dispositivo limpio y habilitar MFA fuerte.

- Notificar a seguridad/IT y generar un ticket de incidente.

- Si hay indicios de exfiltración de claves cripto o gestores de contraseñas, mover fondos a un wallet seguro y revocar accesos.

Importante: no asumas que un reinicio borra la infección; muchos infostealers pueden exfiltrar datos antes de desaparecer.

Procedimiento de incidente: runbook rápido

- Paso 0: Mantén la calma y documenta los síntomas y la URL donde apareció el CAPTCHA falso.

- Paso 1: Aísla el dispositivo (quita Wi‑Fi/Red por cable) y toma una imagen de memoria si el SOC lo solicita.

- Paso 2: Ejecuta escaneo EDR/AV en modo forense. Conserva logs.

- Paso 3: Identifica y conserva muestras: scripts (.js), comandos pegados, entradas de registro relevantes.

- Paso 4: Restaura desde una copia de seguridad conocida o reinstala el sistema si la limpieza no es fiable.

Pruebas y criterios de verificación

Para comprobar que las mitigaciones funcionan, aplica estas pruebas:

- Prueba 1: Intentar descarga automática desde un sitio controlado. Resultado esperado: navegador pregunta dónde guardar o bloquea la descarga.

- Prueba 2: Acceder a un sitio que ejecuta JavaScript crítico tras deshabilitar JS. Resultado: funciones dependientes de JS fallan salvo en sitios permitidos.

- Prueba 3: Simular un CAPTCHA falso en un entorno de pruebas y comprobar que la Protección mejorada emite advertencia.

Criterios de aceptación: advertencia de Chrome visible, bloqueo o petición de confirmación para descargas, y capacidad de revertir configuración por perfiles gestionados.

Lista de verificación por roles

- Usuarios finales:

- Activar Protección mejorada.

- No pegar comandos en Run desde sitios web.

- Evitar usar perfiles administrativos para navegación casual.

- Administradores IT:

- Aplicar políticas para descargas automáticas y JavaScript.

- Forzar MFA fuerte.

- Mantener EDR y firmas actualizadas.

- Equipo de seguridad (SOC):

- Mantener y distribuir IOCs y reglas de detección.

- Tener un runbook y playbook listos.

¿Cuándo pueden fallar estas defensas? (Contraejemplos)

- Ingeniería social avanzada: si el atacante convence al usuario de ejecutar un comando, muchas protecciones basadas en navegador quedan anuladas.

- Sistemas sin parches: vulnerabilidades de día cero en el navegador o el sistema operativo pueden permitir evasiones.

- Extensiones maliciosas ya instaladas: si un atacante obtiene persistencia vía extensión, las medidas como bloqueo de descargas pueden no ser suficientes.

Por eso la defensa en profundidad (capas) es esencial: combinando configuración del navegador, controles de endpoint y hábitos seguros del usuario.

Modelos mentales rápidos para priorizar mitigaciones

- Evitar ejecutar > bloquear descarga > detectar y responder. (Prioriza impedir la ejecución sobre la detección posterior).

- Minimizar superficie de exposición: menos JavaScript y menos extensiones, menos confianza ciega en prompts.

Diagrama de decisión para un CAPTCHA sospechoso

flowchart TD

A[Ver CAPTCHA inesperado] --> B{¿Confías en el sitio?}

B -- Sí --> C{¿Te pide ejecutar comandos o descargar archivos?}

B -- No --> H[No interactuar; cerrar pestaña]

C -- No --> D[Inspeccionar URL y certificados]

C -- Sí --> E[Aislar equipo y contactar a IT]

D --> F{Advertencia del navegador visible?}

F -- Sí --> H

F -- No --> G[Reportar sitio y no ejecutar nada]

E --> I[Seguir runbook de incidente]

G --> HGlosario (1 línea cada término)

- Infostealer: malware que roba datos sensibles del sistema o del navegador.

- Ofuscación: técnicas para ocultar la lógica y cadenas en código malicioso.

- Aislamiento de sitios: separación de procesos por origen para limitar fugas de datos.

FAQ — preguntas frecuentes

¿EDDIESTEALER afecta solo a Windows?

No: el vector descrito (comando PowerShell) se dirige a Windows, pero las etapas basadas en navegador y scripts pueden adaptarse a otras plataformas; siempre mantén buenas prácticas en cualquier OS.

¿Bastará con cambiar a otro navegador?

Cambiar de navegador puede reducir ciertos vectores, pero la ingeniería social y descargas maliciosas siguen siendo riesgos. La mejor estrategia es combinar configuración segura, actualizaciones y hábitos de usuario.

¿Qué hago si ya ejecuté el comando que me pidieron?

Aísla el equipo inmediatamente, no lo apagues sin documentar (si se solicita imagen forense), ejecuta escaneo EDR/AV y sigue el runbook con tu equipo de seguridad.

Resumen final

- EDDIESTEALER demuestra cómo el malware en Rust puede usar scripts y engaños para atacar usuarios de Chrome.

- Prioriza activar la Protección mejorada, bloquear descargas automáticas, y limitar JavaScript en perfiles de riesgo.

- Prepara playbooks y listas de verificación para responder rápidamente si ocurre una infección.

Extras:

- Conserva evidencias (logs, archivos sospechosos) y coordina con soporte/seguridad.

- Para cuentas críticas, usa passkeys o autenticadores en lugar de SMS.

Socorro rápido: si crees que tus gestores de contraseñas o wallets fueron comprometidos, restablece credenciales desde un dispositivo conocido limpio y traslada fondos de ser necesario.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD