Cómo prevenir la manipulación de tu portátil cuando está desatendido

Dejar un portátil desatendido implica más que el riesgo de robo físico: alguien podría abrirlo, cambiar piezas, instalar malware en hardware o firmware, o añadir dispositivos de acceso físico. Este artículo explica medidas concretas para reducir estas amenazas y cómo reaccionar si detectas manipulación.

Por qué importa la manipulación física

La manipulación física permite vectores de ataque que no se resuelven con solo antivirus: un atacante con acceso físico puede cambiar el disco, flashear firmware, conectar un dispositivo de arranque malicioso o introducir hardware espía en puertos. Muchas de estas acciones pueden pasar desapercibidas y persistir incluso tras un formateo superficial.

Definición breve: «manipulación física» — cualquier acceso o alteración del equipo por parte de terceros que no autorizas.

Medidas básicas para prevenir manipulación

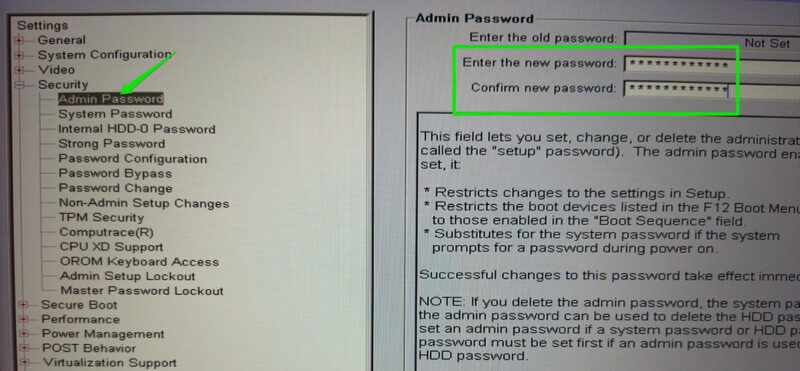

1. Habilita contraseña en BIOS/UEFI

Muchos ajustes posteriores al arranque están en el BIOS/UEFI. Un atacante puede, por ejemplo, desactivar Secure Boot para instalar rootkits. Protege el acceso al firmware con una contraseña de administrador.

Cómo hacerlo:

- Entra en la configuración de BIOS/UEFI al arrancar (teclas comunes: F2, Del, Esc; depende del fabricante).

- Busca la opción Contraseña de administrador o Contraseña de configuración (Admin/Setup password) dentro de las secciones Seguridad o Autenticación.

- Define una contraseña robusta y guárdala en un gestor seguro.

Nota importante: esto frustra a la mayoría de atacantes casuales, pero no es a prueba de todo. En algunos ordenadores se puede resetear el CMOS para eliminar esa contraseña.

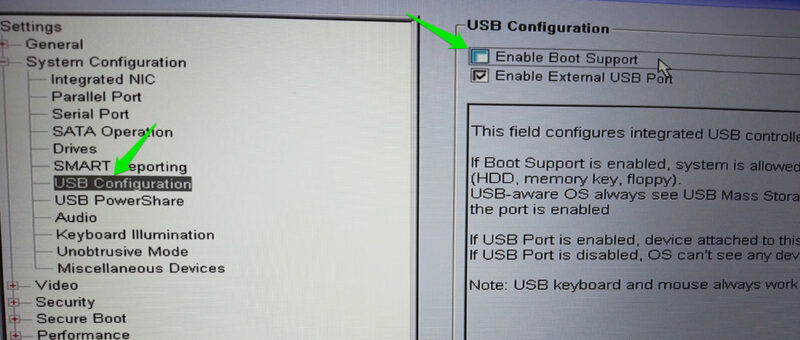

2. Desactiva el arranque desde dispositivos externos

Si un atacante puede arrancar desde una unidad USB, puede ejecutar herramientas que alteren el sistema o roben datos. Desactiva el soporte de arranque externo en la BIOS/UEFI.

Cómo hacerlo:

- En BIOS/UEFI, entra en Configuración de USB o Orden de arranque.

- Localiza Boot support o Soporte de arranque para dispositivos externos y desactívalo.

- Mantén una nota segura de cómo revertir esto si necesitas usar un USB de arranque legítimo.

3. Usa sellos de detección de manipulación

Los sellos o etiquetas antimanipulación dejan evidencia visible si se han abierto tapas o puertos. Suelen mostrar patrones de VOID o dejar residuos cuando se retiran.

Dónde colocarlos:

- Tornillos de la carcasa inferior.

- Ranuras de acceso a memoria o almacenamiento.

- Puertos poco usados o tapas internas.

Ventajas: son baratos, fáciles de revisar y disuasorios para manipuladores oportunistas. Sustitúyelos si tú mismo necesitas abrir el equipo.

4. Protectores físicos para puertos USB

Los puertos USB son puntos de entrada para hardware malicioso. Existen protectores que ocupan el puerto y solo se extraen con una llave dedicada.

Recomendaciones:

- Compra protectores para USB-A y USB-C compatibles con tu equipo.

- Mantén la llave en lugar seguro; sin ella, el protector suele romperse si se fuerza.

5. Cifra los datos del disco (BitLocker u otros)

El cifrado del disco impide que alguien lea tus datos aunque saque el disco o intente arrancar desde otro medio. En Windows, BitLocker ofrece autenticación previa al arranque que bloquea el sistema sin la clave.

Consejos:

- Habilita BitLocker en la unidad del sistema y en unidades externas con datos sensibles.

- Almacena la clave de recuperación en un lugar seguro (gestor de contraseñas o almacenamiento empresarial).

Medidas adicionales y alternativas

- Candados de cable para portátiles: reducen robos físicos en entornos compartidos.

- Bases con alarma: detectan movimiento o desconexión inesperada.

- Guardar el equipo en un lugar seguro (taquilla, caja fuerte) cuando no esté en uso.

- Deshabilitar puertos innecesarios en el sistema operativo (p. ej., desactivar controladores USB si no se usan).

Mini metodología: revisión rápida antes de dejar el portátil

- Verifica sellos y etiquetas visibles en tornillos y tapas.

- Confirma que los protectores de puertos estén en su sitio.

- Asegúrate de que el arranque externo está deshabilitado y la contraseña de BIOS configurada.

- Comprueba que el equipo está cifrado y que las claves de recuperación están guardadas.

- Anota la ubicación y estado del equipo en un registro sencillo.

Heurística mental para priorizar medidas (Regla 80/20)

- Si buscas el mayor impacto con menor esfuerzo: cifra el disco y aplica sellos antimanipulación.

- Para entornos de riesgo medio: añade contraseña de BIOS y protectores de puertos.

- En entornos de alto riesgo: candados de cable, almacenamiento seguro y procedimientos de acceso restringido.

Qué hacer si detectas indicios de manipulación (runbook de incidente)

- No vuelvas a conectar el equipo a redes ni inicies sesión.

- Toma fotografías del equipo y de cualquier sello roto o alterado.

- Haz un inventario: accesorios presentes, puertos ocupados, dispositivos conectados.

- Si es posible, retira el equipo de la zona y colócalo en una bolsa antiestática segura.

- Restaura desde una copia de seguridad conocida o realiza una instalación limpia del sistema operativo en hardware verificado.

- Cambia todas las contraseñas que pudieran haberse visto comprometidas y revoca claves de acceso.

- Si el dispositivo pertenece a una organización, informa al equipo de seguridad y conserva evidencias para análisis forense.

Notas importantes: si sospechas manipulación a nivel de firmware o hardware, evita encender el equipo y consulta con un especialista en forense digital.

Listas de verificación por rol

Usuario individual:

- Contraseña de BIOS configurada.

- Arranque externo desactivado.

- Sellos y protectores instalados.

- Cifrado de disco activo.

- Copia de seguridad reciente.

Administrador TI:

- Políticas para gestión de contraseñas de firmware.

- Inventario de llaves de protectores físicos y procedimientos de custodia.

- Procedimiento de inventario y respuesta ante manipulación.

- Mecanismos de enrolamiento de discos cifrados y recuperación centralizada.

Contraejemplos: cuándo estas medidas no bastan

- Si un atacante tiene acceso prolongado y herramientas de laboratorio, puede reemplazar chips o modificar firmware en profundidad. En esos casos se necesitan controles físicos estrictos, análisis forense y reemplazo de componentes críticos.

- Reset físico del CMOS puede eliminar contraseñas de BIOS en algunos modelos; en equipos críticos, considera mecanismos adicionales de bloqueo físico del acceso a la placa base.

Criterios de aceptación para una comprobación de seguridad rápida

- Todas las unidades del equipo están cifradas y la clave de recuperación está guardada.

- No hay sellos rotos ni protectores de puerto faltantes.

- Contraseña de BIOS activa y arranque externo deshabilitado.

- Registro de inspección actualizado en las últimas 24–72 horas según la política.

Consideraciones de privacidad y cumplimiento

Si el portátil almacena datos personales de terceros, trata la manipulación como posible brecha de datos. Sigue las obligaciones locales (por ejemplo, notificar incidentes según normativa aplicable). Guarda registros de acciones y toma decisiones conservadoras sobre la divulgación.

Plantilla rápida: registro de inspección

- Fecha:

- Ubicación:

- Estado de sellos (ok/alterado):

- Protectores de puertos (ok/ausentes):

- BIOS/UEFI protegido (sí/no):

- Arranque externo deshabilitado (sí/no):

- Cifrado activo (sí/no):

- Acciones realizadas:

Usa esta plantilla para auditar varios equipos de forma normalizada.

Resumen y recomendaciones finales

La prevención de la manipulación física combina controles técnicos (BIOS/UEFI, cifrado), controles físicos (sellos, protectores de puertos, candados) y procedimientos (inspecciones, runbook de respuesta). Empieza por las medidas de mayor impacto: cifrado del disco y controles de arranque, y añade protecciones físicas según el riesgo. Si detectas cualquier indicio de manipulación, actúa con cautela y sigue el runbook para preservar evidencias.

Importante: ninguna medida es totalmente infalible contra un atacante con acceso prolongado y recursos; la defensa efectiva combina capas y respuesta organizada.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD