Gestión de usuarios de WiKID

Introducción

Este documento explica cómo configurar y validar usuarios en la versión Community del servidor WiKID Strong Authentication. Cubre desde generar un token de software hasta validar usuarios manualmente y probar códigos de un solo uso (OTP). Define términos clave: OTP — código de un solo uso para autenticación; Token — aplicación o dispositivo que genera OTP.

Preparación inicial

Antes de empezar asegúrate de haber creado un Dominio y una Red en la consola de administración de WiKID. El flujo básico es:

- Crear o identificar el Dominio y la Red.

- Generar/instalar un token de software en el cliente.

- Registrar y validar el token en la consola del administrador.

- Probar el inicio de sesión con un OTP.

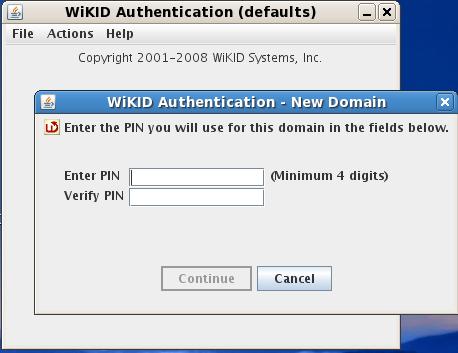

Abrir la pestaña Usuarios

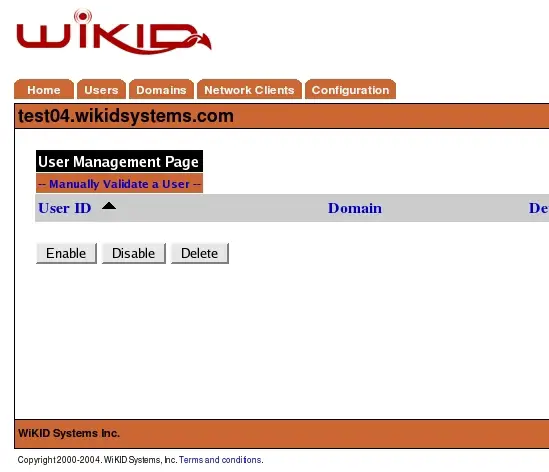

Primero, haz clic en la pestaña Users (Usuarios) en la consola de administración.

Figura 20 – Pantalla principal de Gestión de Usuarios

Generar un token de software y obtener el código de registro

Inicia tu token de software WiKID en el PC. Por ejemplo, desde una terminal Java:

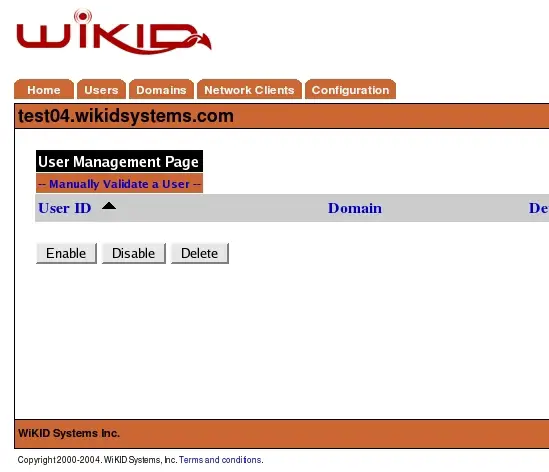

$ java -jar jWiKID.x.x.x.jarIntroduce el código de dominio cuando el cliente lo solicite (ver ejemplo del cliente J2SE más abajo).

Figura 21 – Introducir el código de dominio

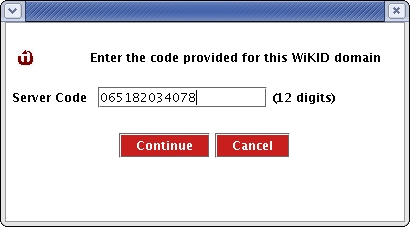

A continuación se te pedirá un PIN que deberás introducir y verificar.

Figura 22 – Introduce tu PIN

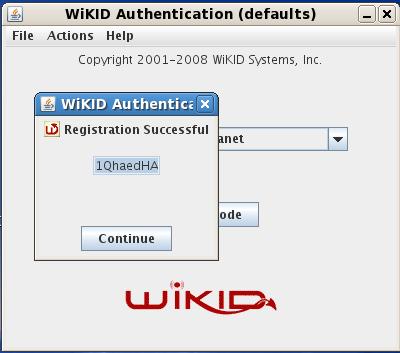

Tras confirmar el PIN, recibirás un Código de Registro. Este código se usa una sola vez durante el proceso de validación inicial.

Figura 23 – Código de Registro para la validación inicial

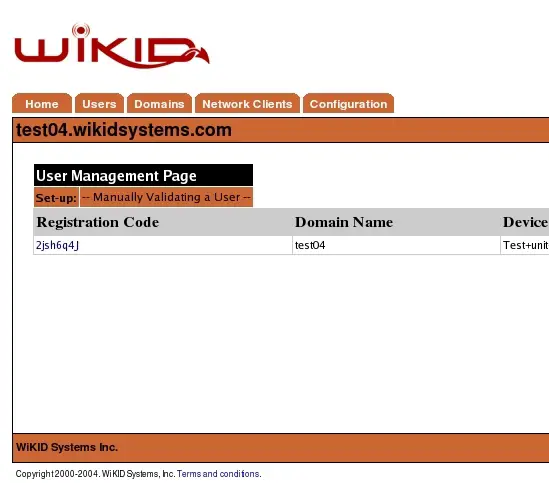

Validación manual del usuario en la consola

En la pantalla de Gestión de Usuarios de WiKID, haz clic en Manually Validate a User (Validar usuario manualmente) y verás el Código de Registro generado. De forma predeterminada, un código de registro puede validarse en cualquier momento dentro de las 24 horas posteriores a su creación. El administrador puede ajustar este tiempo cambiando el valor UnRegDeviceTTL en la configuración de parámetros (valor en minutos). Haz clic en el código de registro para seleccionarlo.

Figura 24 – Validación manual de un usuario

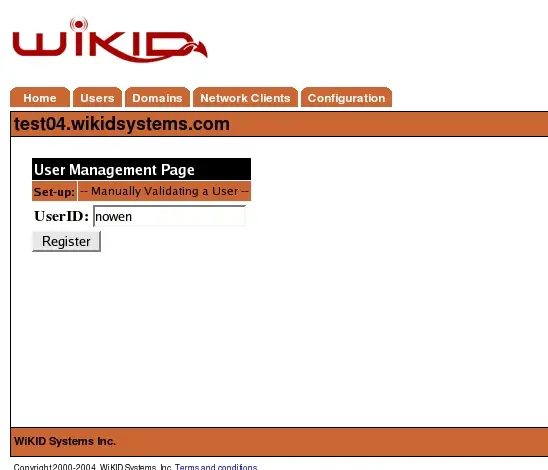

Una vez seleccionado el Código de Registro correcto, introduce el nombre de usuario apropiado en el campo correspondiente y guarda.

Figura 25 – Introducir el nombre de usuario

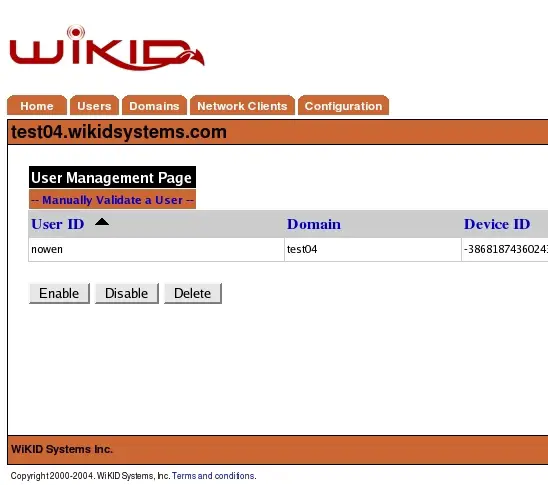

Volviendo a la pantalla principal de Gestión de Usuarios verás el usuario validado.

Figura 26 – Usuario validado en la lista

Probar códigos de un solo uso (OTP)

A continuación probaremos que la autenticación en línea funciona usando el certificado localhost.

En el servidor WiKID, edita el ejemplo example.jsp con tu editor preferido:

vi /opt/WiKID/tomcat/webapps/WiKIDAdmin/example.jspEdita la línea 42 y cambia defaultservercode por el código de dominio de tu servidor WiKID. En la línea 48 cambia la passphrase de localhost por la tuya. Guarda los cambios y abre en el navegador:

https://servername/WiKIDAdmin/example.jsp

Si no has iniciado sesión, haz login como el administrador WiKIDAdmin.

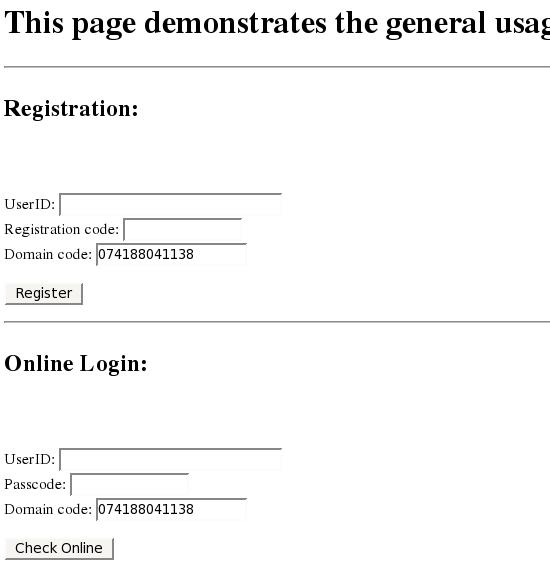

Figura 27 – Página example.jsp

En Online Login introduce el nombre de usuario que acabas de añadir. Obtén un código de un solo uso desde tu cliente de token, introdúcelo en Passcode y pulsa Check Online. Si la autenticación es correcta, verás Success en la parte superior de la página siguiente.

¡Enhorabuena! Has configurado la versión Community del servidor WiKID Strong Authentication. WiKID es un sistema de autenticación fuerte de dos factores.

Procedimiento paso a paso (Playbook para el administrador)

- Accede a la consola WiKID y selecciona el Dominio correspondiente.

- Ve a la pestaña Users.

- Pide al usuario que inicie el cliente de token y genere el Código de Registro.

- En la consola, selecciona Manually Validate a User y localiza el Código de Registro.

- Introduce el nombre de usuario y confirma la validación.

- Edita example.jsp para comprobar el flujo OTP si corresponde.

- Prueba el inicio de sesión en línea con el OTP.

- Documenta el usuario validado y registra el cambio en el control de accesos.

Checklist rápido por rol

Administrador:

- Acceso a la consola WiKID.

- Conocer el código de dominio.

- Verificar y, si procede, ajustar UnRegDeviceTTL.

- Confirmar política de nombres de usuario.

Usuario final:

- Instalación del cliente token (p. ej. jWiKID).

- Elegir y confirmar un PIN seguro.

- Proporcionar el Código de Registro al administrador.

- Probar el inicio de sesión con OTP.

Criterios de aceptación

- El usuario aparece como validado en la lista de Usuarios.

- Un inicio de sesión con OTP devuelve Success al usar example.jsp.

- El código de registro se consumió y ya no está disponible para reuso.

Solución de problemas comunes

- Código de registro expirado: Verifica el UnRegDeviceTTL y vuelve a generar un nuevo código desde el token del usuario.

- No aparece Success al validar OTP: comprueba que el example.jsp tiene el defaultservercode correcto y que la passphrase coincide.

- Error de conexión TLS/HTTPS: asegúrate de que el servidor tiene el certificado correcto y que el navegador confía en él.

- Usuario no listado tras la validación: refresca la página y revisa los logs del servidor Tomcat en /opt/WiKID/tomcat/logs.

Importante: no elimines ni modifiques los archivos de configuración sin una copia de seguridad previa.

Buenas prácticas y seguridad

- Utiliza PINs robustos y políticas de bloqueo tras varios intentos fallidos.

- Controla el tiempo de vida de códigos no registrados (UnRegDeviceTTL) acorde a tu política de seguridad.

- Mantén Tomcat y Java actualizados para mitigar vulnerabilidades.

- Registra auditorías de validación de dispositivos y asignaciones de usuario.

Variantes y alternativas

- Validación automática: si prefieres que los usuarios se autoconfíen inicialmente, utiliza los scripts ASP proporcionados para la validación inicial desde un servidor de dominio.

- Hardware tokens: en vez de tokens de software, implementa tokens físicos compatibles con WiKID para entornos de mayor seguridad.

Mini-metodología de prueba (Test cases básicos)

- TC1: Generar token, validar código y comprobar que el usuario aparece en la lista.

- TC2: Intento de login con OTP válido → Resultado esperado: Success.

- TC3: Intento de login con OTP inválido → Resultado esperado: acceso denegado y log de intento.

- TC4: Código de registro usado una vez → No debe poder reutilizarse.

Resumen

Has aprendido a generar y validar tokens de software en WiKID, ajustar el tiempo de vida del código de registro, y a probar el flujo de autenticación con OTP mediante example.jsp. Sigue las buenas prácticas de seguridad y usa las checklists para estandarizar el proceso.

Notas: para más información sobre funciones avanzadas y escenarios de despliegue, visita el sitio web oficial de WiKID.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD