Configurar módulos de protocolo y clientes de red en WiKID

Introducción

Los módulos de protocolo permiten que el servidor WiKID Strong Authentication ofrezca servicios de autenticación a distintos tipos de clientes de red. En la edición Community, WiKID incluye soporte para LDAP, TACACS+ y wAuth. Esta guía explica cómo inicializar y habilitar módulos de protocolo, y cómo crear y mantener clientes de red (network clients) que usen esos protocolos.

Qué es wAuth: wAuth es el protocolo nativo de WiKID. Usa SSL y autenticación por certificado para que clientes distribuidos o locales envíen datos de autenticación a través de redes inseguras.

Nota práctica: el sistema de demostración (/opt/WiKID/tomcat/webapps/WiKIDAdmin/example.jsp o https://servername/WiKIDAdmin/exmample.jsp) usa un Java bean (wClient) para verificar la información de autenticación de usuarios.

Habilitar un módulo de protocolo

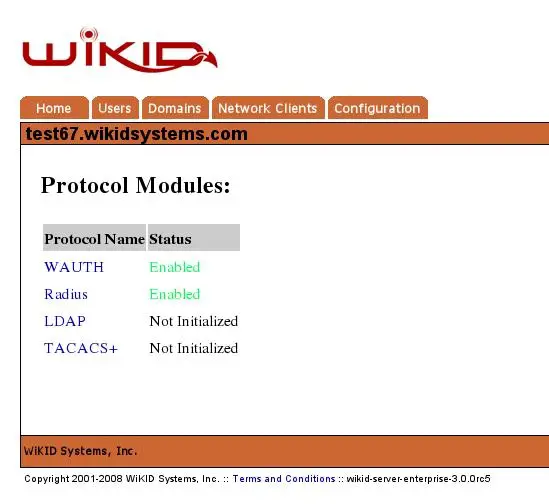

Seleccione la opción Protocol Modules en la interfaz administrativa para comenzar la inicialización. Verá la lista de módulos de protocolo disponibles en el servidor.

Figura 16 – Protocolos no inicializados

Importante: wAuth se habilita automáticamente porque otros protocolos dependen de él para comunicar con el servidor WiKID.

¿Por qué wAuth es obligatorio?

- wAuth proporciona la capa segura de transporte y el esquema de certificados que validan la identidad del cliente ante el servidor.

- Sin wAuth no hay un canal de confianza para protocolos que requieren validación remota.

Habilitar el protocolo LDAP

Para habilitar LDAP, haga clic en LDAP en la página Enable Protocols para abrir la página Enable LDAP. Rellene los parámetros obligatorios del módulo LDAP que aparecen en la interfaz.

Parámetros requeridos y su función:

- LDAP_wauth_host: dirección IP del servidor WiKID que validará solicitudes de bind LDAP (siempre 127.0.0.1 en instalaciones típicas locales).

- LDAP_wauth_kfile: ruta del certificado de cliente de red usado para acceso LDAP al servidor WiKID (por ejemplo /opt/WiKID/private/localhost.p12).

- LDAP_wauth_pass: frase de paso (passphrase) del certificado de cliente anterior.

- LDAP_wauth_port: puerto en el que escucha el servicio wAuth del servidor WiKID (habitualmente 8388); nota que LDAP en sí puede escuchar en 10389.

- LDAP_wauth_server: código de 12 dígitos del dominio WiKID que LDAP usará para comprobar las solicitudes de bind.

Después de completar los campos, haga clic en Update para guardar e inicializar el módulo LDAP.

Nota: Las etiquetas de campo pueden variar ligeramente según la versión del panel, pero los conceptos son los mismos: host local, fichero de certificado, passphrase, puerto y dominio.

Crear clientes de red (Network Clients)

Definición breve: un cliente de red es un sistema que solicita la validación de contraseñas de un solo uso al servidor WiKID. Actúa como proxy: recibe credenciales del usuario y consulta al servidor WiKID para validar la autenticidad.

Requisitos previos:

- El módulo de protocolo que usará el cliente debe estar instalado, inicializado y habilitado.

- El cliente debe configurarse en el servidor WiKID antes de que pueda solicitar validaciones.

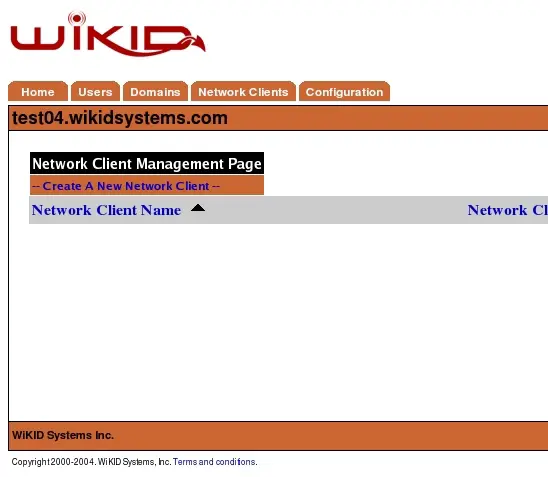

En la interfaz administrativa, la pantalla inicial de clientes de red muestra clientes existentes y permite crear uno nuevo.

Figura 17 - Pantalla inicial de clientes de red

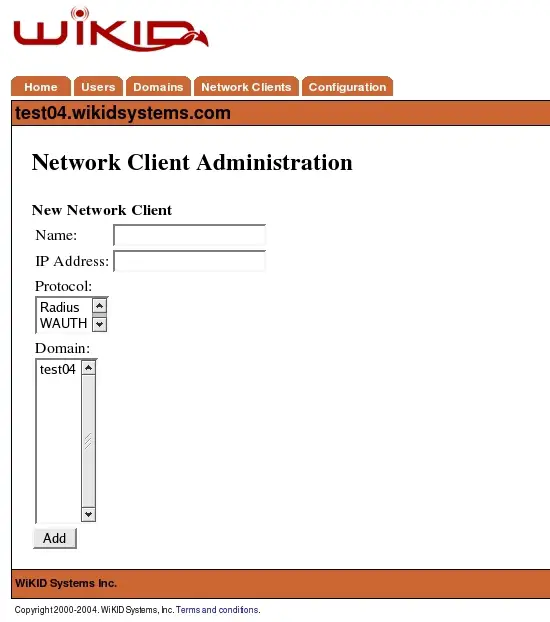

Seleccione Create new Network Client para añadir un cliente. Se mostrará un formulario con las propiedades generales del cliente.

Figura 18 - Propiedades generales del cliente de red

Propiedades generales (obligatorias):

- Name: nombre descriptivo del servidor. Recomendación: incluya hostname y dominio WiKID para claridad en logs.

- IP Address: dirección IP del cliente de red.

- Protocol: protocolo de comunicaciones utilizado por el cliente (solo aparecen protocolos habilitados).

- Domain: dominio de autenticación WiKID en el que el cliente solicitará validación.

Crear un cliente wAuth y generar su certificado

Si crea un cliente wAuth deberá generar un certificado para ese cliente (salvo el cliente localhost, que viene preinstalado). El proceso general es:

- En el formulario del nuevo cliente, seleccione Protocol = wAuth.

- Complete Name, IP Address y Domain.

- Inicie la creación del certificado desde la interfaz (Create Certificate o botón equivalente).

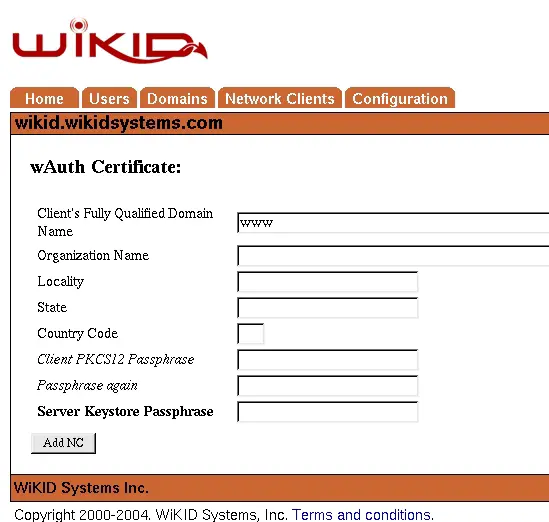

- Complete la información del sujeto del certificado (CN, OU, O, C según el formulario). Nota: no es imprescindible que el nombre sea FQDN públicamente enrutable; puede usar nombres cortos como “www” o “extranet”.

- Descargue el archivo de certificado/p12 generado y el passphrase asociado, y guárdelos en el cliente de red.

- Instale el certificado en la máquina cliente y configure la aplicación que va a usar wAuth para comunicarse con el servidor WiKID.

Figura 19 – Crear certificado para un cliente wAuth

Consejos de seguridad y operación:

- Regeneración de certificados: regenere certificados periódicamente según la política interna (por ejemplo, cada 6–12 meses) o tras incidentes de seguridad.

- Almacene las claves y passphrases con control de acceso (vault o gestor de secretos).

- Documente la asociación entre el Nombre del cliente en WiKID, su IP y el certificado instalado.

Diferencias operativas entre protocolos

- wAuth: protocolo nativo, seguro por certificados, recomendado para integraciones remotas y cualquier caso donde necesite autenticación segura entre servidor y cliente.

- LDAP: útil cuando integra WiKID con servicios que esperan un servidor LDAP (puede actuar como backend de autenticación para aplicaciones que ya usan LDAP).

- TACACS+: orientado a autenticación/autoría de dispositivos de red (switches/routers).

Procedimiento recomendado paso a paso (mini-metodología)

- Verifique que el servicio wAuth está activo (se habilita por defecto).

- En Administration > Protocol Modules, inicialice el módulo que quiera (LDAP, TACACS+).

- Configure los parámetros del módulo (host, puerto, certificados, dominio).

- Pulse Update y confirme que el módulo pasó a estado habilitado.

- Vaya a Network Clients y cree el cliente con Name, IP, Protocol y Domain.

- Si es wAuth, genere y descargue el certificado p12 y la passphrase.

- Instale el certificado en el sistema cliente y pruebe la conexión de autenticación.

- Monitoree logs en el servidor WiKID para confirmar peticiones y respuestas.

Listas de verificación por rol

Administrador WiKID

- Verificar que wAuth está habilitado.

- Inicializar y habilitar módulos requeridos (LDAP/TACACS+).

- Crear clientes de red con metadatos claros (nombre, IP, dominio).

- Gestionar certificados y passphrases en almacén seguro.

Ingeniero de red

- Instalar certificado p12 en servidor/appliance cliente.

- Configurar la aplicación cliente para usar wAuth en el puerto correcto.

- Verificar conectividad IP y reglas de firewall hacia el servidor WiKID.

Responsable de seguridad

- Definir política de rotación de certificados.

- Revisar logs de autenticación y alertas.

- Validar acceso mínimo necesario para certificados y claves.

Flujograma de decisión: ¿qué protocolo elegir?

flowchart TD

A[¿Necesita autenticación segura por certificado?] -->|Sí| B[wAuth]

A -->|No| C[¿Integra con aplicaciones que usan LDAP?]

C -->|Sí| D[LDAP]

C -->|No| E[¿Autenticación de dispositivos de red?]

E -->|Sí| F[TACACS+]

E -->|No| G[Revisar requisitos y políticas]Ejemplos de fallos comunes y soluciones rápidas

Problema: El cliente no puede conectarse después de instalar el certificado.

- Solución: Verifique que la hora del sistema está sincronizada (discrepancias de tiempo pueden invalidar certificados), que la IP coincide y que el firewall permite el puerto wAuth.

Problema: LDAP responde pero no valida usuarios.

- Solución: Compruebe que LDAP_wauth_server contiene el código de dominio correcto y que el fichero de certificado y passphrase son accesibles por el proceso del servicio.

Problema: El módulo no aparece como habilitado tras Update.

- Solución: Revise los logs del servidor WiKID para errores de inicialización y permisos de archivo sobre los certificados.

Glosario rápido (una línea cada término)

- wAuth: protocolo nativo de WiKID que usa SSL y certificados para validar clientes.

- Network Client: sistema que solicita validación de OTP al servidor WiKID.

- LDAP bind: operación LDAP para autenticar un cliente contra un directorio.

- p12: formato de archivo que contiene certificado y clave privada protegidos por passphrase.

Resumen y siguientes pasos

- Habilite primero wAuth; luego instale y configure módulos adicionales (LDAP/TACACS+) según sus necesidades.

- Cree clientes de red desde la interfaz administrativa, genere certificados wAuth cuando proceda e instálelos en los clientes.

- Documente las asociaciones cliente–certificado–dominio y aplique rotación periódica de certificados.

Notas importantes:

- El servidor de demostración mencionado usa /opt/WiKID/tomcat/webapps/WiKIDAdmin/example.jsp; revisa y edita ese archivo si personalizas la verificación con wClient.

- No es necesario usar un FQDN público para el nombre del sujeto del certificado; los nombres cortos son aceptables en entornos internos.

Fin de la guía.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD