Cómo activar el inicio de sesión automático en Windows 10

Introducción

Usar una contraseña para iniciar sesión en tu equipo protege tus datos. Windows 10 ofrece varias opciones de inicio de sesión (contraseña, PIN, Windows Hello). Sin embargo, en situaciones seguras y controladas quizá prefieras que el equipo arranque directamente en el escritorio sin pedir credenciales. Esto puede ahorrar tiempo o simplificar el acceso a una máquina destinada a uso público restringido (por ejemplo, un quiosco dentro de una intranet segura).

Advertencia importante: activar el inicio de sesión automático elimina la barrera de autenticación al encender o reiniciar. Cualquiera que tenga acceso físico al equipo podrá usarlo. No actives esta función en laptops que puedas perder, equipos con datos sensibles o entornos sin control físico.

Índice

- Cómo funciona el inicio de sesión automático

- Método 1: activar con el cuadro Ejecutar (netplwiz)

- Método 2: activar con Sysinternals Autologon

- Método 3: activar editando el Registro

- Qué hacer si ningún método funciona

- Riesgos, mitigaciones y alternativas seguras

- SOP: copia de seguridad del Registro antes de editar

- Playbook de reversión (runbook)

- Checklist por rol y criterios de aceptación

- Glosario rápido

- FAQ y conclusión

Cómo funciona el inicio de sesión automático

Resumen técnico: Windows guarda las credenciales necesarias para iniciar sesión automáticamente y usa ese dato al arrancar. Según el método, la contraseña se almacena en el Registro o en el LSA Secret (Local Security Authority) para Autologon. El mecanismo permite omitir la pantalla de bloqueo en arranque y reinicio; sin embargo, el equipo seguirá solicitando credenciales tras un bloqueo de sesión o si la política local exige autenticación después de suspensión.

Término clave: LSA Secret — almacén protegido en Windows donde se guardan secretos del sistema (no es accesible desde el Explorador normal).

Método 1: activar con el cuadro Ejecutar (netplwiz)

Por qué elegirlo: es rápido, integrado en Windows y no requiere descargas adicionales.

Pasos detallados (válidos para Windows 10):

- Cierra tus aplicaciones y guarda trabajo abierto.

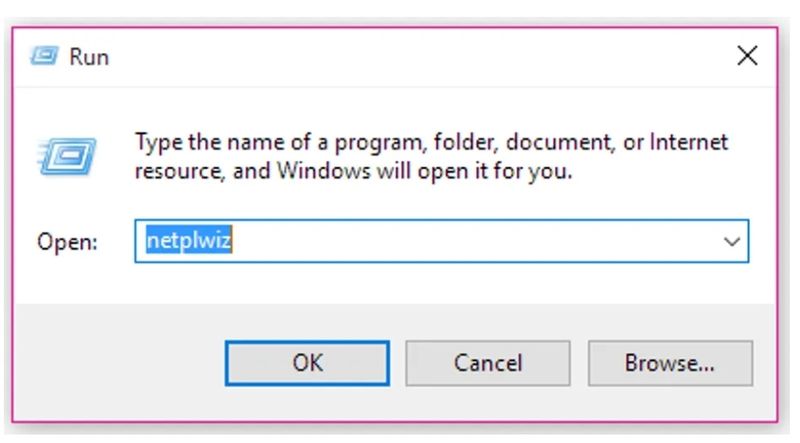

- Pulsa Windows + R para abrir Ejecutar.

- Escribe netplwiz y pulsa Enter o haz clic en Aceptar.

- Se abrirá la ventana Cuentas de usuario.

- En la lista de usuarios, selecciona la cuenta que quieres que inicie automáticamente.

- Desmarca la casilla que dice Users must enter a user name and password to use this computer (o «Los usuarios deben escribir un nombre de usuario y contraseña para usar este equipo» si tu sistema está en español).

- Haz clic en Aplicar.

- Aparecerá una ventana solicitando que introduzcas la contraseña de la cuenta seleccionada. Escribe la contraseña y confírmala. Pulsa Aceptar.

- Reinicia el equipo para verificar que el inicio de sesión automático funciona.

Notas prácticas:

- Este método solo se aplica al arranque o reinicio. Si la sesión se bloquea, Windows seguirá pidiendo la contraseña.

- Si tu equipo está en un dominio o aplica políticas corporativas, la casilla mencionada puede estar deshabilitada por políticas de grupo.

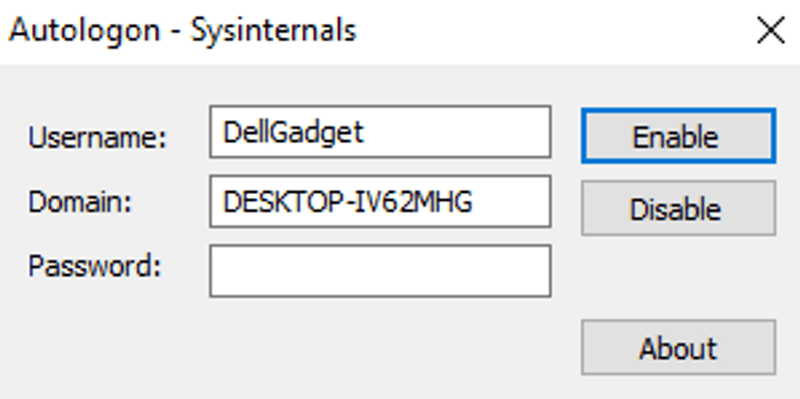

Método 2: activar con Sysinternals Autologon

Por qué elegirlo: Autologon cifra y escribe la contraseña de forma que Windows pueda usarla para iniciar sesión, guardándola en LSA Secrets. Es oficial de Microsoft (Sysinternals) y no necesita instalación.

Antes de empezar: descarga solo desde la web oficial de Microsoft Sysinternals para evitar software malicioso.

Pasos detallados:

- Visita la página oficial de Autologon: https://docs.microsoft.com/en-us/sysinternals/downloads/autologon

- Descarga el ZIP correspondiente.

- Extrae el ZIP en una carpeta local.

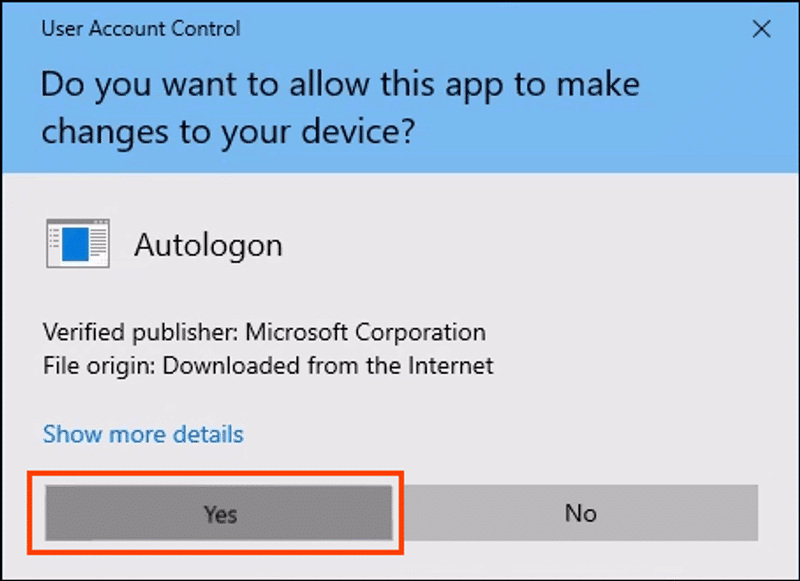

- Ejecuta Autologon.exe o Autologon64.exe según la arquitectura de tu Windows (32/64 bits). Haz clic en Yes si aparece el aviso de control de cuentas de usuario (UAC).

- Lee el Acuerdo de licencia y pulsa Agree si estás de acuerdo.

- La interfaz mostrará tu nombre de usuario y dominio (si aplica). Introduce la contraseña en el campo Password.

- Pulsa Enable.

- Reinicia el equipo para comprobar que inicia automáticamente.

Para desactivar: abre Autologon y pulsa Disable.

Ventajas y limitaciones:

- Ventaja: método directo y oficial, diseñado para este propósito.

- Limitación: también implica almacenar credenciales; protege físicamente el equipo.

Método 3: activar editando el Registro

Por qué elegirlo: método manual y más flexible. Úsalo solo si conoces el Registro o si los otros métodos fallan.

Precaución: modificar el Registro puede causar problemas si se hace incorrectamente. Crea un punto de restauración antes de continuar.

SOP breve: crear punto de restauración antes de editar (ver sección «SOP: copia de seguridad del Registro»).

Pasos (paso a paso):

- Pulsa Windows + R, escribe regedit y pulsa Enter.

- Confirma el aviso de UAC con Yes.

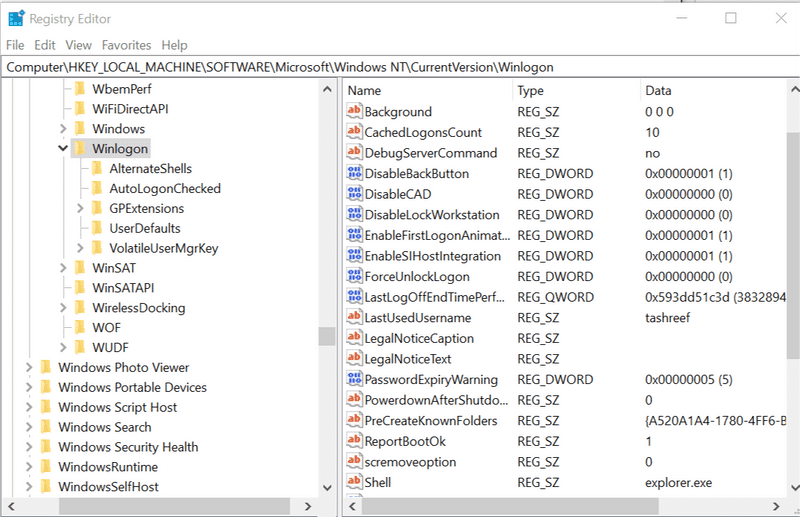

- Navega hasta: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

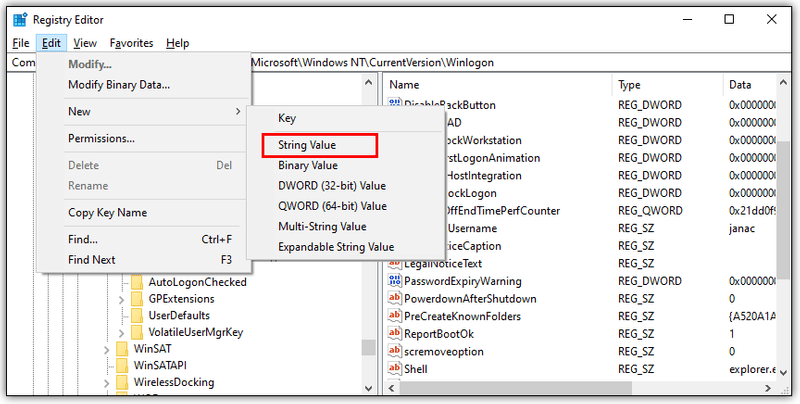

- En el panel derecho, busca DefaultUserName. Si no existe, créalo como String Value y escribe el nombre de usuario exacto en Value data.

- Busca DefaultPassword. Si no existe, créalo como String Value y escribe la contraseña en Value data.

- Crea o modifica el valor AutoAdminLogon (String Value) y asigna Value data = 1.

- Cierra el Editor del Registro y reinicia el equipo.

Detalle de los nombres de clave (exactos):

- DefaultUserName — nombre de la cuenta (ej. usuario@dominio o nombre local).

- DefaultPassword — contraseña en texto plano (riesgo: visible en el Registro si alguien accede físicamente o mediante malware con privilegios).

- AutoAdminLogon — 1 para habilitar, 0 para deshabilitar.

Capturas relacionadas:

Si DefaultPassword no existe: crea un String Value y nómbralo DefaultPassword, luego introduce la contraseña como Value data.

Importante: Windows almacena DefaultPassword en texto claro en el Registro. Protege el equipo con cifrado de disco (BitLocker) y restringe el acceso físico.

¿Qué hacer si ningún método funciona?

En algunos equipos la casilla de netplwiz no aparece por políticas que activan el inicio de sesión sin contraseña (Passwordless). Para restaurar la opción puedes cambiar una clave del Registro que controla el comportamiento passwordless del dispositivo.

Ejemplo de comando que puedes ejecutar desde un Símbolo del sistema con privilegios de administrador (Command Prompt (Admin)):

reg ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\PasswordLess\Device" /v DevicePasswordLessBuildVersion /t REG_DWORD /d 0 /fExplicación: este comando crea o modifica DevicePasswordLessBuildVersion en el Registro para permitir que aparezca la casilla de netplwiz y habilites el inicio de sesión automático mediante ese método. Ejecuta esto solo si entiendes los riesgos y tras crear un punto de restauración.

Riesgos, mitigaciones y alternativas seguras

Riesgos principales:

- Acceso físico no autorizado: cualquiera con acceso al equipo podrá usarlo.

- Robo de credenciales: si el disco no está cifrado, alguien con acceso al disco podría extraer las credenciales.

- Políticas corporativas: incumplir políticas de seguridad de la empresa.

Mitigaciones prácticas:

- Activa BitLocker (cifrado de disco) para proteger el almacenamiento de la contraseña.

- Usa inicio de sesión automático solo en máquinas dentro de un entorno seguro (armario cerrado, red aislada, quiosco controlado).

- Desactiva el inicio automático antes de enviar o prestar el equipo.

- Mantén actualizaciones y antivirus activos; limita cuentas con privilegios.

Alternativas más seguras:

- Windows Hello (reconocimiento facial o huella) — inicia sesión rápido y con biometría.

- PIN de Windows Hello — más corto pero atado al dispositivo.

- Kiosco asignado (Assigned Access) — si el equipo debe ejecutar una sola app sin exponer el resto del sistema.

Modelo mental: cuándo usar inicio automático

Piensa en tres variables al decidir:

- Exposición (¿quién puede tocar el equipo?).

- Sensibilidad (¿qué datos hay dentro?).

- Reversibilidad (¿puedes desactivarlo rápido?).

Si exposición baja + sensibilidad baja + reversibilidad alta → inicio automático aceptable.

SOP: copia de seguridad del Registro antes de editar

- Cierra aplicaciones y guarda trabajo.

- Abre el menú Inicio, escribe Crear punto de restauración y ábrelo.

- En Protección del sistema, elige Crear y escribe un nombre descriptivo (ej. antes-autologon-yyyyMMdd).

- Pulsa Crear y espera a que termine.

- Exporta la rama del Registro que vas a modificar: en regedit, selecciona la clave Winlogon, Archivo → Exportar, guarda .reg en una carpeta segura.

Si algo falla, puedes restaurar el punto de restauración o importar el .reg.

Playbook de reversión (runbook)

Objetivo: desactivar inicio automático y restaurar acceso seguro.

Pasos rápidos para revertir:

- Reinicia y, si aún inicia automáticamente, pulsa Windows + L para bloquear la sesión.

- Inicia sesión y abre Autologon (si lo usaste) y pulsa Disable.

- Si usaste netplwiz: Windows + R → netplwiz → marca la casilla Users must enter a user name and password to use this computer → Aplicar.

- Si editaste el Registro: regedit → HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon → cambia AutoAdminLogon a 0 o elimina DefaultPassword.

- Reinicia para verificar.

Si no puedes iniciar sesión por haber eliminado credenciales: arranca en Modo Seguro o usa un medio de recuperación para restaurar el punto de restauración.

Checklist por rol

Usuario doméstico:

- Hacer copia de seguridad de datos críticos.

- Crear punto de restauración.

- Usar netplwiz si no estás en dominio.

- Desactivar antes de prestar el equipo.

Administrador TI:

- Validar políticas de dominio y GPO.

- Evaluar cifrado de disco (BitLocker) y control de acceso físico.

- Documentar equipos con inicio automático y su justificación.

Soporte técnico / helpdesk:

- Probar Autologon solo con consentimiento del propietario.

- Mantener registros de cambios en el Registro.

- Preparar runbook para reversión.

Criterios de aceptación

- Inicio automático se activa tras reiniciar sin pedir contraseña.

- Equipo sigue pidiendo credenciales tras bloqueo de sesión si así se desea.

- Documentación del cambio y punto de restauración creados.

- BitLocker o medidas equivalentes consideradas para proteger credenciales almacenadas.

Diagrama de decisión (Mermaid)

flowchart TD

A[¿Equipo en entorno seguro?] -->|No| B[No activar inicio automático]

A -->|Sí| C[¿Equipo es portátil o contiene datos sensibles?]

C -->|Sí| B

C -->|No| D[¿Políticas corporativas lo permiten?]

D -->|No| B

D -->|Sí| E[Usar netplwiz]

E --> F[Si falla, probar Autologon]

F --> G[Si sigue fallando, editar Registro como último recurso]

G --> H[Crear punto de restauración y exportar claves]Glosario rápido (1 línea cada término)

- Autologon: utilidad de Sysinternals para establecer inicio automático.

- netplwiz: comando de Windows que abre la ventana Cuentas de usuario.

- Winlogon: clave del Registro donde Windows gestiona el inicio de sesión.

- LSA Secrets: almacén seguro del sistema para secretos y credenciales.

Privacidad y cumplimiento (notas breve)

Si el equipo procesa datos personales (datos de clientes, empleados, salud), consulta las políticas de protección de datos y evita inicio automático salvo con controles compensatorios (cifrado, acceso físico restringido). Desde la perspectiva de GDPR, el riesgo de acceso no autorizado aumenta; registra la justificación y documenta las medidas de mitigación.

Preguntas frecuentes (FAQ)

¿Qué hago si ninguno de los métodos funciona?

Comprueba si hay políticas de grupo (GPO) que impidan cambios. Ejecuta el comando de Registro para permitir la casilla de netplwiz (ver sección anterior). Si el equipo está en dominio, consulta al administrador de TI.

¿Debo usar inicio de sesión automático?

Solo en máquinas con bajo riesgo y control físico. Para portátiles, equipos con datos sensibles o entornos compartidos sin supervisión, no se recomienda. Considera Windows Hello o PIN como alternativas más seguras.

Conclusión

Activar el inicio de sesión automático en Windows 10 es práctico y relativamente sencillo con netplwiz, Autologon o editando el Registro. La opción correcta depende del contexto de uso y del nivel de riesgo aceptable. Siempre crea un punto de restauración, protege el disco con cifrado y documenta los cambios. Si es para un entorno corporativo, coordina con TI y cumple las políticas de seguridad.

Resumen final: usa netplwiz como primera opción; Autologon es una alternativa oficial; editar el Registro es la última opción y requiere precaución. Protege siempre el equipo físicamente y con cifrado.

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD