Cómo capturar datos de red en Android: URL sniffing y captura de paquetes

Capturar datos de red —también llamado URL sniffing o captura de paquetes— suena técnico, pero en Android actual es accesible sin root. Estas técnicas permiten ver qué datos (URLs, cabeceras, parámetros, cuerpos) salen o entran del dispositivo hacia servidores. En este artículo encontrarás qué es, por qué hacerlo, cómo usar Packet Capture paso a paso y alternativas, limitaciones y buenas prácticas de seguridad.

¿Qué es la captura de paquetes y URL sniffing?

La captura de paquetes es el proceso de observar y registrar los paquetes de datos que se transmiten a través de una red. URL sniffing es un nombre común para identificar las URLs y peticiones HTTP(S) que genera una aplicación. En redes, los datos viajan fragmentados en paquetes; capturarlos significa interceptarlos para inspección.

Definición breve: Captura de paquetes —observar y guardar paquetes de red que tu dispositivo envía o recibe para analizar contenido, destinos y metadatos.

Ejemplo sencillo: si te autenticas en una app con tu cuenta de Google, las credenciales y tokens viajan desde tu móvil al servidor. Con captura de paquetes puedes ver a qué dominio se envían esos datos y qué campos contiene la petición (siempre que no estén cifrados o pinneados).

¿Por qué capturar datos de red?

- Comprobar si una app transmite datos sensibles sin cifrar.

- Verificar permisos: saber si una app envía datos que no debería (contactos, ubicación, audio).

- Auditar aplicaciones propias o de terceros para seguridad y diagnóstico.

- Depurar errores de red o endpoints mal configurados.

Riesgo práctico: usar una Wi‑Fi pública sin comprobar el tráfico puede exponer tus credenciales si la app o la red no cifran correctamente las peticiones.

Importante: Capturar tráfico de redes o dispositivos ajenos sin permiso es ilegal en muchas jurisdicciones. Usa estas técnicas solo en tus dispositivos o con autorización explícita.

Requisitos y terminología rápida

- Dispositivo Android (sin necesidad de root).

- App recomendada: Packet Capture (disponible en Google Play).

- PIN o patrón de bloqueo de pantalla (necesario para instalar el certificado SSL de la app).

Términos en una frase:

- HTTPS: HTTP sobre TLS/SSL, cifra las peticiones.

- Certificate pinning: técnica que fuerza a la app a confiar solo en certificados concretos; impide ver tráfico HTTPS aunque instales certificados CA en el sistema.

Cómo capturar datos de red en Android usando Packet Capture

Sigue estos pasos detallados y con explicaciones:

- Descarga Packet Capture desde Google Play.

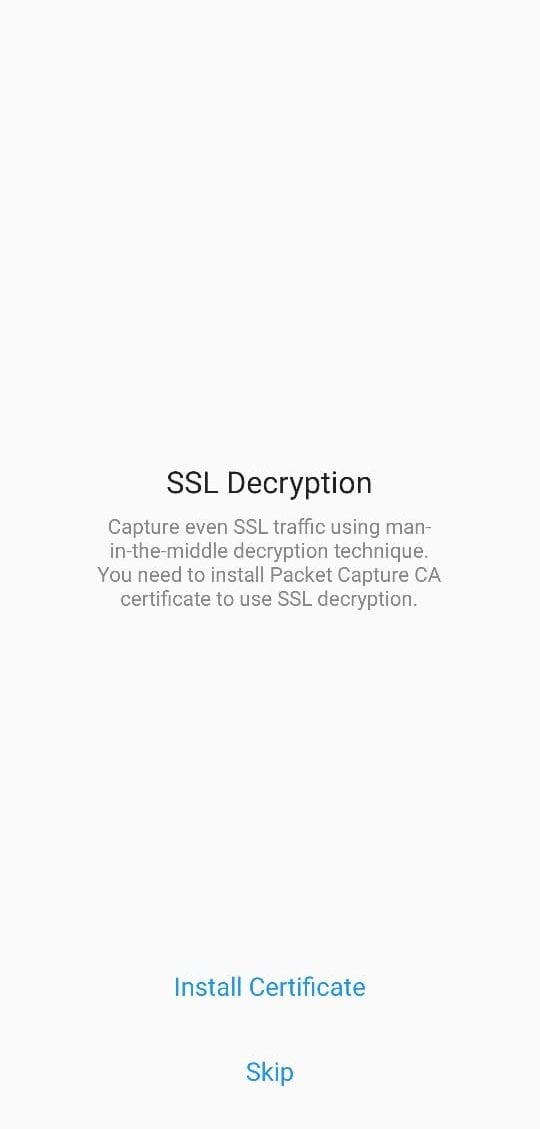

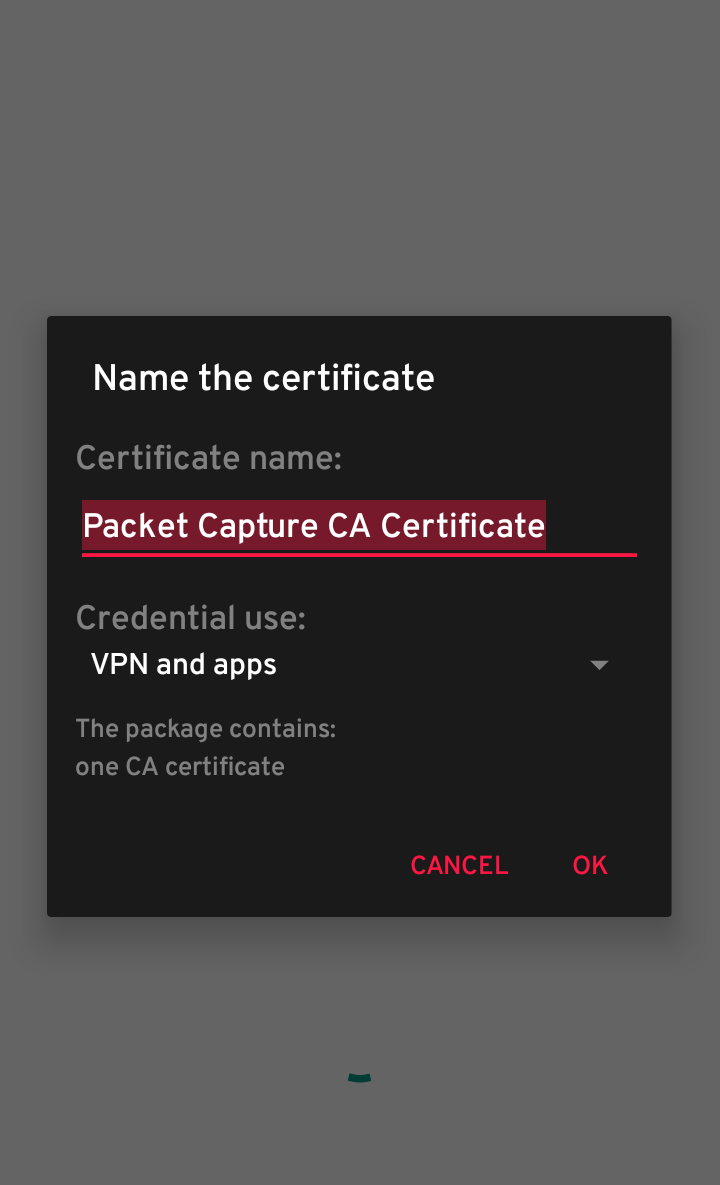

- Abre la app. Te pedirá instalar un certificado SSL; actívalo si quieres inspeccionar contenido HTTPS (más abajo explico limitaciones).

- Si tu dispositivo no tiene PIN o patrón, configura uno ahora: Ajustes > Seguridad > Bloqueo de pantalla. Packet Capture requiere un bloqueo para instalar su certificado local.

- Pulsa el botón iniciar (ícono con flecha verde a la derecha) para comenzar a capturar.

- La app solicitará establecer una conexión VPN local; acepta para que Packet Capture pueda enrutar y analizar el tráfico sin root.

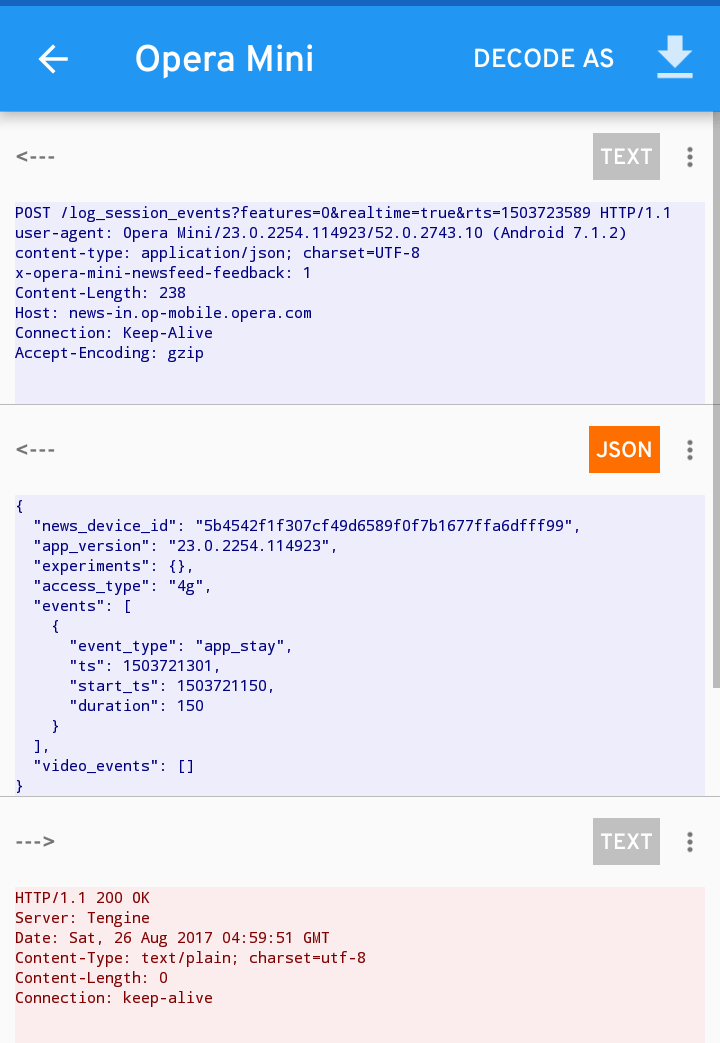

- Verás una lista de aplicaciones que generan tráfico. Toca cualquier app para ver las solicitudes y respuestas capturadas.

- Para detener la captura, pulsa detener en la app y desactiva la VPN local si no la necesitas más.

Pantallas y guía visual:

Descarga

Capturas paso a paso

Al terminar y si desinstalas Packet Capture, es posible que veas el aviso de PIN/patrón en el bloqueo de pantalla. Si quieres eliminar el certificado y las credenciales instaladas: Ajustes > Seguridad > Borrar credenciales (o Credenciales de confianza) —esto revoca el certificado de la app.

Limitaciones y cuándo falla la captura

- Certificate pinning: muchas apps críticas (banca, pagos, apps corporativas) usan pinning; la captura no permite ver el contenido HTTPS aunque instales la CA local.

- Apps con tráfico cifrado a nivel de aplicación (payload cifrado) no mostrarán contenido legible.

- Redes con políticas que bloquean túneles VPN locales o detección de VPN pueden impedir que Packet Capture funcione.

- Android 11+ y políticas de privacidad pueden restringir algunos accesos; la experiencia depende de la versión y del fabricante.

Contraejemplo: una app de banco que valida su propio certificado rechazará la CA de Packet Capture y mostrará errores o simplemente no permitirá la conexión, por diseño.

Alternativas y enfoques avanzados

- Proxy en PC (mitmproxy, Burp Suite): conecta el móvil por Wi‑Fi al mismo ordenador y configura un proxy HTTP(S) en el móvil. Útil para sesiones más complejas y scripting.

- Tethering + Wireshark: conecta el móvil por USB o compartiendo conexión y captura el tráfico desde el PC con Wireshark. Recomendado para análisis profundo y filtros avanzados.

- tcpdump (root) o herramientas de shell: en dispositivos rooteados puedes usar tcpdump, dumpcap y exportar pcap para análisis.

- Herramientas de desarrollador (Android Studio): para depuración de apps propias, usar Network Profiler en Android Studio con el emulador o dispositivo debugeado.

Cuando elegir cada opción: si no quieres root y buscas rapidez, Packet Capture o mitmproxy (con proxy) son suficientes. Para análisis forense o filtrado complejo, Wireshark en PC es la mejor opción.

Buenas prácticas y seguridad

- Nunca captures tráfico de terceros sin autorización.

- Evita usar redes públicas sin VPN para operaciones sensibles (banca, pagos).

- Revisa permisos de las apps antes de instalarlas; si una app de lectura solicita micrófono o contactos, desconfía.

- Tras terminar pruebas, borra certificados temporales instalados y revoca credenciales.

Seguridad adicional: usa una VPN de confianza para cifrar todo el tráfico entre tu dispositivo y un servidor conocido; ten en cuenta que una VPN oculta tu tráfico del operador de la red local pero no del proveedor de la VPN.

Lista de verificación rápida — Usuario

- Hacer copia de seguridad de datos importantes antes de pruebas extensas.

- Instalar y actualizar Packet Capture desde Google Play.

- Configurar PIN o patrón si no existe.

- Activar o no el certificado SSL según necesidad (activar para HTTPS).

- Iniciar captura y reproducir el flujo que quieres analizar.

- Revisar peticiones y respuestas; detener captura y borrar credenciales cuando termines.

Lista de verificación rápida — Desarrollador

- Probar si la app usa certificate pinning.

- Verificar que todas las peticiones sensibles usan HTTPS y TLS moderno.

- Confirmar que no se transmiten datos sensibles en parámetros GET.

- Revisar cabeceras, cookies y tokens para exposición accidental.

Criterios de aceptación y pruebas básicas

- La captura muestra al menos una petición hacia el dominio objetivo cuando reproduces la acción.

- Si habilitaste certificado SSL, las cabeceras y el cuerpo HTTP(S) deben ser legibles salvo que exista pinning.

- No deben aparecer datos sensibles en texto plano (contraseñas, números de tarjeta) en el tráfico inspeccionado.

Solución de problemas comunes

- No aparece tráfico: comprueba que la app esté generando red; activa tráfico (inicia sesión o sincroniza).

- HTTPS incompleto: puede ser pinning; prueba con Burp o mitmproxy y revisa si la app rechaza el certificado.

- La app muestra errores tras instalar certificado: reinstala la app o borra credenciales si la app no tolera CA adicionales.

Nota práctica: si tras desinstalar Packet Capture sigues teniendo aviso de PIN, ve a Ajustes > Seguridad > Borrar credenciales para limpiar certificados instalados.

Privacidad, cumplimiento y consideraciones legales

- Uso responsable: solo sobre dispositivos/servicios donde tengas derecho a auditar.

- Datos personales: si capturas información personal, guárdala cifrada y elimínala cuando no sea necesaria para cumplir GDPR u otras leyes de protección de datos.

- Registro mínimo: registra solo lo necesario para tu auditoría y documenta autorizaciones.

Compatibilidad y notas por versión

- Packet Capture funciona en la mayoría de dispositivos Android modernos sin root.

- En versiones Android muy recientes y algunos firmwares propietarios, la instalación de certificados o el enrutamiento VPN local puede comportarse distinto: prueba en un teléfono de prueba antes de usar en producción.

Modelo mental y heurística rápida

Piensa en la captura de paquetes como poner un espejo en la tubería de red: ves por dónde fluye el agua (dominios), su color (cabeceras) y, si no está sellada (no cifrada), puedes leer la etiqueta (contenido). Si la tubería tiene una capa de seguridad adicional (certificate pinning), el espejo no mostrará el interior.

Plantilla corta: playbook para una sesión de inspección

- Definir objetivo (qué endpoint o dato inspeccionar).

- Hacer copia de seguridad del dispositivo.

- Instalar Packet Capture y configurar PIN.

- Activar captura y reproducir el flujo.

- Filtrar resultados por dominio o app; registrar hallazgos.

- Detener captura, borrar certificados temporales y documentar pruebas.

Glosario en una línea

- Packet Capture: herramienta que intercepta y muestra paquetes de red.

- Certificate pinning: fijar certificados válidos para bloquear MITM.

- VPN local: conexión virtual que permite que una app capture y analice el tráfico sin root.

Resumen y conclusiones

Capturar datos de red en Android es una técnica accesible y útil para auditar seguridad y privacidad de apps sin necesidad de root. Packet Capture ofrece un flujo sencillo instalando una VPN local y un certificado SSL opcional para inspeccionar tráfico HTTPS, aunque técnicas como certificate pinning limitarán su efectivo alcance. Para un análisis más profundo, considera usar mitmproxy, Burp Suite o Wireshark desde un PC. Sigue buenas prácticas de seguridad, respeta la ley y borra certificados cuando termines.

Importante: usa estas herramientas solo con dispositivos y servicios sobre los que tengas autorización.

Más like this:

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Materiales similares

Podman en Debian 11: instalación y uso

Apt-pinning en Debian: guía práctica

OptiScaler: inyectar FSR 4 en casi cualquier juego

Dansguardian + Squid NTLM en Debian Etch

Arreglar error de instalación Android en SD