Slopsquatting: Wie bösartige Paketnamen Ihre Software infizieren

Was ist Slopsquatting

Slopsquatting beschreibt eine spezielle Form von Paket‑Typosquatting, die durch KI‑Halluzinationen begünstigt wird. Kurz gesagt: Sprachmodell‑basierte Tools (z. B. Code‑Assistenten) schlagen Entwicklern Paketnamen vor, die in Wirklichkeit nicht existieren. Angreifer nutzen die Wiederholungstendenz solcher Halluzinationen aus, veröffentlichen bösartige Pakete mit genau diesen Namen auf vertrauenswürdigen Repository‑Plattformen und warten darauf, dass Entwickler die vorgeschlagenen Namen übernehmen.

Definition (1 Zeile): KI‑Halluzinationen sind falsche oder erfundene Informationen, die ein Modell ausgibt; bei Slopsquatting geben die Modelle erfundene Paketnamen aus.

Der zugrundeliegende Mechanismus ist einfach:

- Ein Entwickler fragt eine KI‑Plattform nach einem passenden Paket für eine Aufgabe.

- Die KI nennt ein Paket, das es sich ausgedacht hat oder das selten ist.

- Ein Angreifer registriert oder veröffentlicht ein Paket mit genau diesem Namen und verteilt darin Schadcode.

- Entwickler importieren das Paket und führen damit bösartigen Code aus.

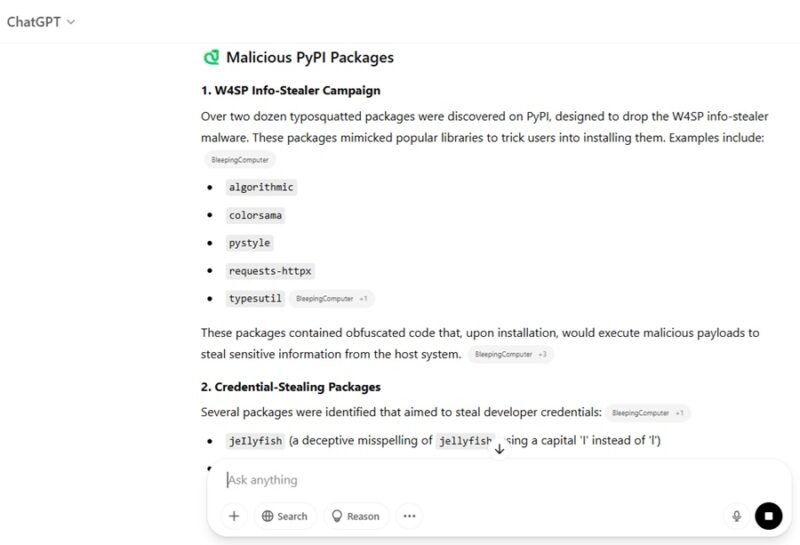

Eine empirische Studie zeigte, dass bei 16 großen Codegenerierungsmodellen fast 20 % der empfohlenen Pakete gar nicht existierten und 43 % der halluzinierten Paketnamen sich bei wiederholten Abfragen wiederholten. Einige Modelle wie CodeLlama wiesen besonders viele Halluzinationen auf; andere wie GPT‑4 Turbo deutlich weniger. Niedrigere Häufigkeit bedeutet aber nicht Null Risiko.

Wie Angreifer vorgehen

- Sie beobachten, welche Paketnamen KI‑Modelle wiederholt vorschlagen.

- Sie registrieren diese Paketnamen (z. B. im npm‑, PyPI‑ oder Maven‑Repository) oder übernehmen sie, falls verfügbar.

- Sie veröffentlichen eine Version, die beim Installieren Schadfunktionen ausführt oder Hintertüren öffnet.

- Die bösartige Nutzlast aktiviert sich bei Ausführung auf Entwickler‑ oder Produktivsystemen.

Ziel ist häufig Zugriff auf Build‑Umgebungen, Zugriffstoken, Geheimnisse im Code oder die Verbreitung in produzierter Software.

Woran Sie Slopsquatting erkennen sollten

Ob Sie Profi, Hobby‑Entwickler oder Einsteiger sind — folgende Hinweise helfen, verdächtige Pakete zu erkennen:

Leicht falsch geschriebene Paketnamen

- Ein einziger Buchstabe kann den Unterschied zwischen legitimen und böswilligen Paketen machen. Nicht jede Abweichung ist bösartig, aber Vorsicht ist angebracht.

Fehlende Diskussionen oder Feedback

- Keine Issues, keine Stars, keine Releases? Ein neues Paket kann harmlos sein. Aber fehlende Community‑Signale sind ein Warnsignal.

Warnungen von anderen Entwicklern

- Prüfen Sie Suchergebnisse, Security‑Foren und die Issue‑Historie auf Repository‑Hosts.

Nicht empfohlen von anderen Plattformen

- Testen Sie dieselbe Anfrage auf mehreren KI‑Codeplattformen. Wenn nur ein Modell das Paket vorschlägt, ist Skepsis angebracht.

Verwirrende oder vage Beschreibungen

- Bösartige Pakete haben oft unspezifische oder widersprüchliche Readme‑Texte. Seriöse Pakete dokumentieren Zweck, API und Versionsgeschichte.

Wichtig: Viele halluzinierte Namen haben keine Tippfehler. Die Wiederholbarkeit der Vorschläge durch KI macht sie besonders gefährlich: wenn ein Name häufig wiederholt wird, steigt die Wahrscheinlichkeit, dass Angreifer genau diesen Namen benutzen.

Die wichtigsten Vorsichtsmaßnahmen

Diese drei Maßnahmen senken das Risiko, dass ein bösartiges Paket Ihr Projekt kompromittiert:

- Code immer in einer sicheren Sandbox ausführen

- Nutzen Sie VirtualBox, VMWare oder cloudbasierte Sandboxes wie Replit (unterstützt > 50 Sprachen). Führen Sie unbekannten Code niemals direkt auf Ihrer Entwicklungsmaschine aus.

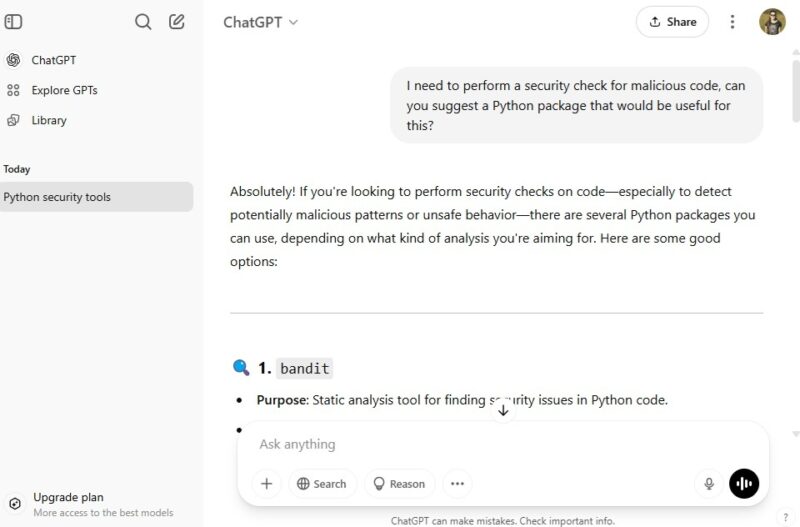

- Pakete vor dem Einsatz scannen

- Verwenden Sie Erweiterungen und Tools, die Pakete vor dem Download analysieren. Beispiel: Socket Web Extension (Chrome/Firefox) kann vor dem Herunterladen Warnungen liefern.

- Vorschläge immer verifizieren

- Verwenden Sie KI als Assistent, nicht als alleinige Autorität. Prüfen Sie vorgeschlagene Paketnamen manuell: Repository‑Seite, Maintainer, Versionshistorie, Issues und Community‑Feedback.

Important: Wenn Sie Opfer eines Slopsquatting‑Angriffs werden, melden Sie den Vorfall sofort:

- Posten Sie Warnungen in Entwickler‑Foren, sozialen Medien und auf Repository‑Hosts.

- Melden Sie den Namen dem Support der KI‑Plattform, damit Modelle besser trainiert werden können.

Alternative Strategien und Ergänzungen

- Software‑Allowlist: Nutzen Sie nur genehmigte Paketquellen oder interne Registries für kritische Builds.

- Build‑Provenance: Signieren Sie interne Pakete und prüfen Sie Signaturen beim Build.

- Dependabot/SCA‑Integration: Integrieren Sie Software‑Composition‑Analysis in CI/CD‑Pipelines, um ungewöhnliche Pakete früh zu erkennen.

- Reputationsdatenbanken: Abonnieren Sie Threat‑Feeds oder Use‑Case‑Datenbanken, die bekannte bösartige Paketnamen melden.

Rollenbasierte Checklisten

Entwickler

- Prüfen Sie Paketnamen auf Tippfehler und Existenz.

- Lesen Sie Readme, License, Release‑Notes und Issue‑Tracker.

- Testen Sie in einer isolierten Sandbox.

- Scannen Sie Downloads mit SCA‑Tools.

Team Lead / Tech Lead

- Definieren Sie genehmigte Paketquellen.

- Schulen Sie das Team in Verifikations‑Schritten.

- Überwachen Sie CI/CD‑Pipelines auf unbekannte Abhängigkeiten.

Security‑Engineer

- Integrieren Sie Signatur‑ und Reputationsprüfungen in den Build.

- Erstellen Sie Playbooks für Vorfälle (siehe unten).

- Führen Sie regelmäßige Audits der Paketabhängigkeiten durch.

SOP / Playbook: Schnellmaßnahmen bei Verdacht auf Slopsquatting

- Sofortmaßnahmen

- Stoppen Sie Builds und Deployments.

- Isolieren Sie betroffene Maschinen und Container.

- Entfernen Sie das verdächtige Paket aus Abhängigkeitsdateien (z. B. requirements.txt, package.json).

- Forensik

- Erfassen Sie Logs, Paket‑Hashes und die Versionen.

- Prüfen Sie Netzwerkverkehr und laufende Prozesse auf Indicators of Compromise.

- Wiederherstellung

- Rollback auf letzte saubere Version.

- Ersetzen Sie kompromittierte Maschinen/Images.

- Rotieren Sie Zugangstoken und Credentials, falls nötig.

- Kommunikation

- Informieren Sie Stakeholder und Entwicklerteam.

- Melden Sie das Paket an die Plattform/Registry.

- Veröffentlichen Sie einen Warnhinweis für externe Nutzer, falls betroffen.

Akzeptanzkriterien und Testfälle

Akzeptanzkriterien für Paketannahme in einem Projekt

- Paket existiert auf offizieller Registry und gehört einem vertrauenswürdigen Maintainer.

- README, Changelog und License sind vorhanden und stimmig.

- Paket ist in mindestens einer unabhängigen Quelle dokumentiert.

- Sicherheits‑Scan liefert keine kritischen Warnungen.

Beispielhafte Testfälle

- TC1: KI schlägt Paket X vor. Ergebnis: Paket X existiert nicht → Blockieren.

- TC2: KI schlägt Paket Y vor. Ergebnis: Paket Y existiert, hat 0 Issues, 1 Release → manuelle Prüfung erforderlich.

- TC3: Paket Z ist in zwei KI‑Plattformen vorgeschlagen und hat 100+ Stars → zulassen nach SCA‑Scan.

Entscheidungsbaum (Mermaid)

flowchart TD

A[KI empfiehlt Paket] --> B{Existiert Paket in Registry?}

B -- Nein --> C[Blockieren und melden]

B -- Ja --> D{Ist Maintainer vertrauenswürdig?}

D -- Nein --> E[Manuelle Überprüfung + Sandboxlauf]

D -- Ja --> F{SCA‑Scan kritisch?}

F -- Ja --> G[Blockieren und Forensik]

F -- Nein --> H[Sandboxlauf und Integration]

E --> H

C --> I[Inform Community & KI‑Support]

G --> I

H --> J[Freigabe oder weitere Überprüfung]Risiko‑Matrix und Gegenmaßnahmen

| Risiko | Wahrscheinlichkeit | Auswirkung | Grundlegende Gegenmaßnahme |

|---|---|---|---|

| Halluzinierte Paketname wird empfohlen | Mittel‑hoch | Mittel | Multi‑Plattform‑Prüfung, manuelle Verifikation |

| Angreifer veröffentlicht bösartiges Paket | Mittel | Hoch | Sandboxing, SCA, Allowlists |

| Kompromittierte Build‑Umgebung | Niedrig‑mittel | Sehr hoch | Isolierte Builds, Signaturen, Token‑Rotation |

Hinweis: Die Eintrittswahrscheinlichkeiten hängen von Ihrem Umfeld und Ihrer Abhängigkeit von KI‑Codeassistenz ab.

Wann diese Maßnahmen nicht ausreichen (Grenzfälle)

- Intern genutzte, nicht vertrauenswürdige Registries: Ein Allowlist‑Ansatz allein schützt nicht, wenn interne Registries kompromittiert sind.

- Zero‑Day‑Nutzlasten in populären Paketen: Selbst vertraute Pakete können nach einem Kompromiss bösartig werden; kontinuierliche Überwachung bleibt nötig.

Glossar (1‑Zeiler)

- KI‑Halluzination: Falsche, vom Modell erstellte Information.

- Typosquatting: Täuschung durch ähnlich geschriebene Namen.

- SCA: Software Composition Analysis, Analyse von Abhängigkeiten auf Sicherheitsrisiken.

FAQ

Q: Sollte ich KI‑Vorschläge generell ignorieren?

A: Nein. KI ist ein nützlicher Assistent. Verifizieren Sie Vorschläge systematisch, bevor Sie sie verwenden.

Q: Welche Tools erkennen Slopsquatting automatisch?

A: Es gibt spezialisierte SCA‑Tools und Browsererweiterungen wie Socket Web Extension. Komplett automatischer Schutz ist aber noch nicht garantiert.

Q: Wie melde ich ein bösartiges Paket?

A: Melden Sie es über die Plattform‑Supportkanäle (z. B. npm, PyPI, GitHub) und veröffentlichen Sie eine Warnung an Ihre Entwickler‑Community.

Zusammenfassung

- Slopsquatting nutzt die Wiederholbarkeit von KI‑Halluzinationen, um Entwickler zu täuschen.

- Prüfen Sie Paketnamen, scannen Sie Downloads, nutzen Sie Sandboxes und teilen Sie Vorfälle.

- Implementieren Sie Playbooks, Rollenchecks und CI‑Kontrollen, um das Risiko nachhaltig zu reduzieren.

Wichtig: Bleiben Sie wachsam und behandeln Sie KI‑Vorschläge als Ausgangspunkt, nicht als Endentscheidung.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben