Keylogger: Was sie sind, Risiken und Schutz

Einführung

Ein Keylogger ist ein kleines Hardwaregerät oder ein Softwareprogramm, das in Echtzeit die Aktivitäten eines Computers aufzeichnet, etwa Tastatureingaben, Mausklicks und in manchen Fällen Bildschirmaufnahmen. Keylogger sind ein Werkzeug — wie jedes Werkzeug können sie für legitime Zwecke oder für Missbrauch verwendet werden.

Kernbegriffe in einer Zeile

- Keylogger: Programm oder Gerät, das Eingaben und Aktivitäten protokolliert.

- Client/Agent: Die Software-Komponente, die auf dem Zielgerät läuft.

- C2/Server: Der Ort, an den Daten gesendet oder gespeichert werden.

Typen von Keyloggern

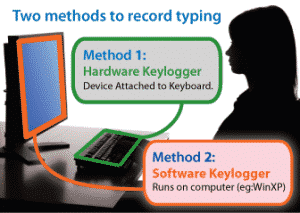

Primär lassen sich Keylogger in zwei große Kategorien einteilen:

Software Keylogger

Software-Keylogger laufen als Programme unter dem Betriebssystem. Sie können als ausführbare Datei, als scheinbar legales Tool oder als Malware auftreten. Beispiele: Überwachungssoftware, Tastaturtreiber-Manipulation, Browser-Add-ons mit Keylogging-Funktionen.

Hardware Keylogger

Hardware-Keylogger sind physische Geräte, die zwischen Tastatur und Rechner gesteckt oder innerhalb des Geräts versteckt werden. Auch kompromittierte USB-Adapter oder spezielle Aufsteckmodule zählen dazu.

Wie Keylogger funktionieren

Nach der Installation zeichnen Keylogger typischerweise auf:

- Tastatureingaben (keystrokes)

- Mausklicks und -bewegungen

- Geöffnete Anwendungen und Fenster

- Zeitstempel und manchmal IP‑Informationen

- Gelegentlich Screenshots in definierten Intervallen

Daten werden lokal gespeichert, verschlüsselt abgelegt oder automatisch an einen externen Server gesendet. Viele Keylogger laufen im Hintergrund und verstecken Prozesse oder Dienste, um der Entdeckung zu entgehen.

Legale Anwendungen und Missbrauch

Wichtig: Keylogger sind nicht per se illegal. Sie werden eingesetzt für:

- Forensische Untersuchungen und Incident-Response

- Parental Control zur Überwachung von Kindern

- Mitarbeitermonitoring in Unternehmen (bei gesetzlicher und transparenter Regelung)

- Usability-Forschung und Fehleranalyse

Missbräuchlich eingesetzt dienen sie zum Diebstahl von Passwörtern, Bankdaten und privaten Nachrichten.

Wie man Keylogger bekommt und wie Angreifer vorgehen

Keylogger sind frei verfügbar, sowohl als freie Tools als auch als kommerzielle Überwachungssoftware. Verbreitungsmethoden der Angreifer:

- Phishing-E-Mails mit getarnter Installationsdatei

- Drive-by-Downloads über unsichere Webseiten

- Bundles in scheinbar harmloser Freeware

- Physischer Zugriff (Einstecken eines Hardware-Keyloggers)

Angreifer verschicken oft ein Installationsmodul, das in ein ZIP‑Archiv gepackt ist, weil viele Antivirus-Programme Archive seltener prüfen. Nachdem das Modul ausgeführt wurde, kommuniziert die Malware mit einem Command‑and‑Control-Server oder sendet Logdateien per E‑Mail.

Erkennung und Entfernung

Wichtig: Handel zügig, wenn der Verdacht besteht.

Praktische Schritte zur Erkennung:

- Task-Manager/Systemmonitor prüfen: Unbekannte Prozesse, Dienste oder Programme identifizieren.

- Autostart-Einträge kontrollieren: Dienste, geplante Tasks und Startup-Programme prüfen.

- Netzwerkverkehr überwachen: Ungewöhnliche Verbindungen oder regelmäßige Uploads.

- Datei-Integritätsprüfung: Neue oder veränderte Binärdateien in Systempfaden.

- Antivirus- und Anti-Malware-Scans mit aktuellen Signaturen laufen lassen.

Entfernungsschritte (Mini-SOP):

- Netzwerkanbindung trennen, um Datenaustritt zu stoppen.

- Volles Backup wichtiger Daten erstellen (nur lesend, wenn möglich).

- Antivirus-Scan im abgesicherten Modus durchführen.

- Unbekannte Prozesse stoppen und Autostart-Einträge löschen.

- Systemdateien mit sauberen Versionen ersetzen oder System neu aufsetzen, falls Unsicherheit bleibt.

- Passwörter ändern von einem sauberen Gerät aus und Zwei-Faktor-Authentifizierung aktivieren.

Wenn der Keylogger Hardware-basiert ist, kontrollieren Sie physisch alle Peripheriegeräte und Kabelverbindungen.

Prävention und Security Hardening

- Halten Sie Betriebssystem und Anwendungen aktuell.

- Verwenden Sie eine moderne Antivirus-/EDR-Lösung und aktivieren Sie Exploit-Schutz.

- Beschränken Sie Benutzerrechte: Keine dauerhaften Admin-Rechte für Alltagsaufgaben.

- Aktivieren Sie die Zwei-Faktor-Authentifizierung für alle wichtigen Konten.

- Verwenden Sie Passwortmanager, damit Passwörter nicht direkt eingegeben werden müssen.

- Misstrauen Sie komprimierten Anhängen aus unbekannten Quellen.

- Für Online-Banking: optional virtuelle Tastaturen, allerdings sind diese kein Allheilmittel.

- Physikalische Schutzmaßnahmen: verschlossene Anschlusspanels, Überwachungsprotokolle für Serverräume.

Wann Keylogger scheitern oder nutzlos sind

- Vollständige Festplattenverschlüsselung oder abgesicherte Sandbox-Umgebungen verhindern nicht das Erfassen von Tastenanschlägen, aber erschweren Datenabfluss.

- Zwei-Faktor-Authentifizierung (TOTP, Hardware-Token) macht allein erbeutete Passwörter oft nutzlos.

- Wenn ein Passwortmanager automatisch ausfüllt, werden weniger Tastenanschläge erfasst.

Alternative Ansätze zur Absicherung

- Endpoint-Detection-and-Response (EDR) statt reiner Signatur-AV: Bessere Erkennung verdächtigen Verhaltens.

- Application Allowlisting reduziert die Ausführbarkeit unbekannter Binärdateien.

- Netzwerksegmentierung und Egress-Filter verhindern unerwünschten Datentransfer.

Checklisten nach Rolle

IT-Admin:

- EDR/AV auf allen Endpoints aktiviert

- Regelmäßige Inventur aller USB- und Peripheriegeräte

- Monitoring für ausgehenden Traffic

Privatanwender:

- Systemupdates aktivieren

- Misstrauisch bei Anhängen und Links bleiben

- Passwortmanager + 2FA nutzen

Eltern:

- Transparente Regeln und Gespräche statt heimlicher Überwachung

- Kindgerechte Monitoring‑Tools mit klarer Zweckbindung

Testfälle und Akzeptanzkriterien für Entfernen

- Nach Reinigung keine unbekannten Autostart-Einträge mehr

- Kein ungewöhnlicher ausgehender Netzwerkverkehr

- Vollständiger AV-Scan zeigt keine Erkennungen

- Passwörter von einem anderen, sauberen System aus geändert

Datenschutz und rechtliche Hinweise

Die Überwachung von Mitarbeitern oder Dritten durch Keylogger unterliegt strengen rechtlichen Regeln. In vielen Ländern ist eine klare Information der Betroffenen und eine Zweckbindung erforderlich. Bei personenbezogenen Daten ist die Datenschutz-Grundverordnung (DSGVO) in der EU relevant: Verarbeitung nur bei Rechtsgrundlage, Transparenzpflichten und angemessene Sicherheitsmaßnahmen.

Entscheidungshilfe (Merke)

- Verdacht auf Keylogger: Sofort isolieren, sichern, scannen und Experten hinzuziehen.

- Keine Panik: Viele Fälle lassen sich durch standardisierte Removal-Prozesse beheben.

Glossar (ein Satz je Begriff)

- Keystroke: Eine einzelne Tastatureingabe.

- Agent: Software, die auf dem Zielgerät Daten sammelt.

- C2: Command-and-Control-Server, über den Angreifer kommunizieren.

- EDR: Endpoint Detection and Response, modernes Sicherheitsprodukt.

Zusammenfassung

Keylogger sind leistungsfähige Überwachungswerkzeuge mit berechtigten und missbräuchlichen Anwendungen. Erkennung und Entfernung erfordern systematische Prüfungen, aktuelle Sicherheitssoftware und organisatorische Maßnahmen. Der beste Schutz ist Prävention: Updates, begrenzte Rechte, EDR, MFA und vorsichtiger Umgang mit Anhängen und externen Geräten.

Wichtig: Wenn Sie den Verdacht haben, Opfer eines Keyloggers zu sein, handeln Sie zügig und nutzen Sie ein sauberes Gerät zur Wiederherstellung von Zugangsdaten.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben