Kernel‑Level‑Malware: Risiken, Schutz und Wiederherstellung

Inhaltsverzeichnis

- Was ist Kernel‑Level‑Malware?

- Warum ist sie besonders gefährlich?

- Typische Formen von Kernel‑Level‑Malware

- Wie schützen Sie Ihr System?

- Secure Boot und TPM 2.0

- Virtualization‑Based Security (VBS)

- User Account Control (UAC)

- Systemupdates: Windows, Treiber, BIOS/UEFI

- Nutzung eines Standardbenutzers für Alltagstätigkeiten

- Boot‑Zeit‑Scans und Antiviren‑Rootkit‑Scans

- Vorsicht bei riskanten Programmen

- Hinweise zur Erkennung

- Sofortmaßnahmen bei Verdacht auf Infektion

- Antivirus mit Rootkit‑Entfernung

- Boot‑Zeit‑Scan

- Windows neu installieren und BIOS reflashen

- Incident‑Runbook und Rollback‑Schritte

- Rollenbasierte Checklisten

- Mini‑Methodik zur Untersuchung (Triage)

- Entscheidungshilfe (Mermaid‑Flowchart)

- Einzeilige Begriffserklärung

- Zusammenfassung und Empfehlungen

- Häufig gestellte Fragen

Was ist Kernel‑Level‑Malware?

Der Kernel ist der Kern eines Betriebssystems. Er vermittelt alle Interaktionen zwischen Hardware und Software. Der Kernel läuft im privilegierten Modus (Kernel‑Modus) und hat uneingeschränkten Zugriff auf Speicher, CPU und Peripherie. Malware, die diesen privilegierten Bereich infiziert oder manipuliert, nennt man Kernel‑Level‑Malware.

Definition in einer Zeile: Kernel‑Level‑Malware ist Schadsoftware, die im Kernel‑Modus läuft und damit weitreichende Kontrolle über ein System erlangt.

Warum ist sie besonders gefährlich?

Kernel‑Level‑Malware arbeitet unterhalb der Ebene, auf der viele Sicherheitsprogramme laufen. Das erlaubt ihr:

- Schutzmechanismen zu umgehen.

- sich zu verstecken (Persistence) und Bootvorgänge zu manipulieren.

- Sicherheitssoftware oder Systemlogs zu manipulieren.

- Hardware direkt anzusprechen und Systemintegrität zu verletzen.

Weil sie so tief sitzt, sind Erkennung und Bereinigung schwieriger. Selbst Neustarts und Standard‑Scans schlagen manchmal fehl.

Typische Formen von Kernel‑Level‑Malware

- Kernel‑Rootkits: Verbergen Prozesse, Dateien und Netzwerkaktivität; erlauben Remote‑Zugriff.

- Bootkits: Infizieren BIOS/MBR oder Bootloader und laden schädlichen Code vor dem Betriebssystem.

- Kernel‑Mode‑Trojans: Spezifische Aufgaben wie Keylogging, Deaktivieren von Schutzsoftware oder Manipulation von Prozessen.

- Kernel‑Level‑Ransomware: Verschlüsselt Daten oder sperrt den Systemzugang unter Nutzung von Kernelrechten.

Wie schützen Sie Ihr System?

Viel Sicherheit ergibt sich durch das Zusammenspiel mehrerer Maßnahmen. Keine Einzelmaßnahme ist allmächtig. Die folgende Liste ist eine praktikable Verteidigungsstrategie (Defense in Depth).

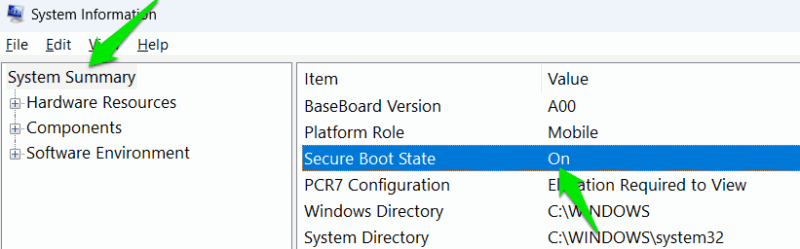

Secure Boot und TPM 2.0 aktivieren

Secure Boot prüft beim Start digitale Signaturen von Firmware und Treibern. Es verhindert, dass unsignierter Bootcode ausgeführt wird. TPM 2.0 (Trusted Platform Module) ist ein Hardware‑Chip, der kryptografische Messwerte des Boot‑Prozesses speichert. TPM erkennt Manipulationen am Boot‑Pfad.

So prüfen Sie Secure Boot im System:

- Öffnen Sie die Systeminformationen (Windows Search: “system information”).

- Prüfen Sie unter “System Summary” den Eintrag “Secure Boot State”. Er sollte auf “On” stehen.

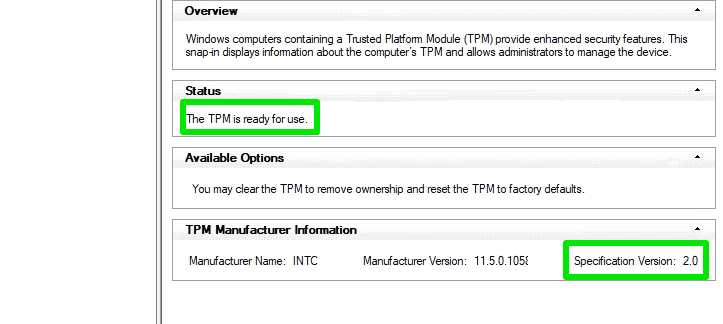

So prüfen Sie TPM:

- Drücken Sie Windows + R und geben Sie den Befehl

tpm.mscein.

In der Konsole sehen Sie unter “Status” die Meldung “The TPM is ready for use” und unter “Specification Version” die Angabe “2.0”, wenn TPM 2.0 aktiv ist.

Wenn Secure Boot oder TPM deaktiviert sind, aktivieren Sie sie im BIOS/UEFI unter dem Bereich Security. TPM ist ein Hardwarebaustein; ältere PCs haben ihn möglicherweise nicht.

Important: Falls Sie ein RAID‑ oder spezielle NVMe‑Setup nutzen, lesen Sie vor Aktivierung die Dokumentation Ihres Herstellers. Secure Boot und Treiber‑Signaturen können inkompatible ältere Treiber blockieren.

Virtualization‑Based Security (VBS) einschalten

VBS isoliert kritische Systemprozesse durch Hardwarevirtualisierung. Das schützt die Integrität von Komponenten, die oft Ziel von Kernel‑Angriffen sind.

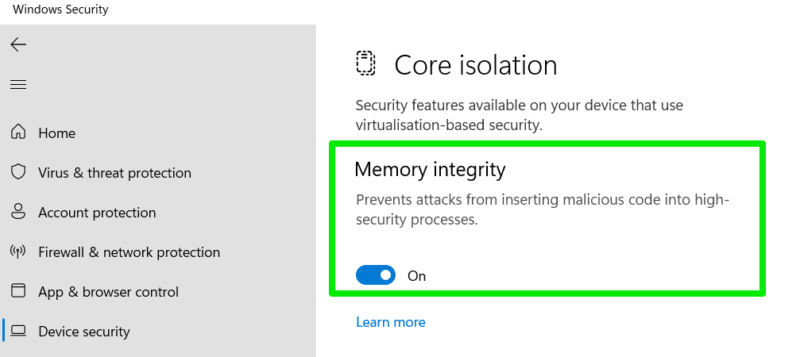

So aktivieren Sie Memory Integrity (Core‑Isolation):

- Öffnen Sie “Windows Security”.

- Gehen Sie zu “Device Security” → “Core isolation”.

- Schalten Sie “Memory integrity” auf “On”.

VBS kann mit manchen veralteten Treibern inkompatibel sein. Testen Sie Änderungen zuerst in kontrollierten Umgebungen.

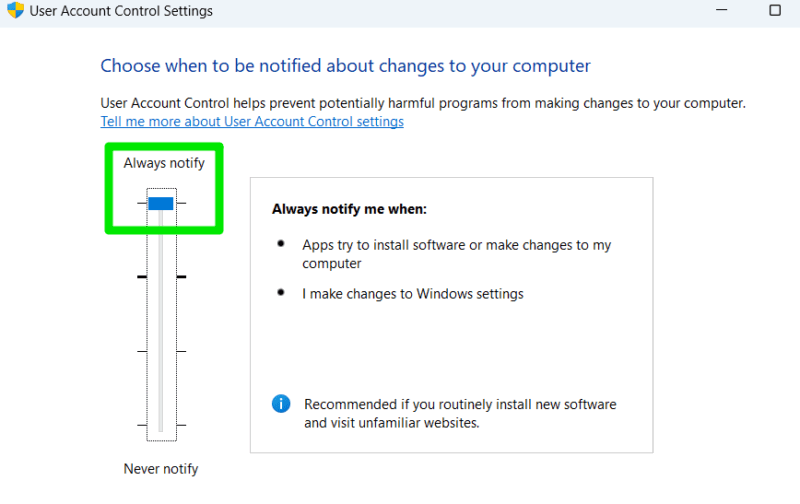

User Account Control (UAC) auf Maximum setzen

UAC verhindert, dass Programme ohne Zustimmung Systemänderungen durchführen. Setzen Sie den Schieberegler auf “Always notify”.

- Suchen Sie nach “uac” in Windows Search.

- Klicken Sie auf “Change User Account Control settings”.

- Ziehen Sie den Regler auf die höchste Stufe.

UAC schützt nicht vor Exploits, aber es erhöht die Hürde für Programme, die Kernelzugriff benötigen.

Systeme aktuell halten: Windows, Treiber, BIOS/UEFI

Kernel‑Malware nutzt oft bekannte Schwachstellen. Regelmäßige Updates schließen diese Lücken:

- Windows Update: Regelmäßig suchen und installieren.

- Treiber: Treiber laden früh im Bootprozess; kompromittierte Treiber ermöglichen Kernelzugriff. Verwenden Sie signierte Treiber und aktualisieren Sie sie über den Hersteller oder Windows Update.

- BIOS/UEFI: Aktualisieren Sie BIOS/UEFI nur, wenn nötig. Führen Sie Updates nach Herstelleranleitung durch.

Treibervalidierung und Signaturen sind essenziell. Vermeiden Sie inoffizielle Treiberquellen.

Standardbenutzerkonto für den Alltag

Verwenden Sie ein Standardkonto für tägliche Aufgaben. Administratorrechte sollten nur bei Bedarf verwendet werden. Das begrenzt die Möglichkeiten für Malware, höhere Rechte zu erlangen.

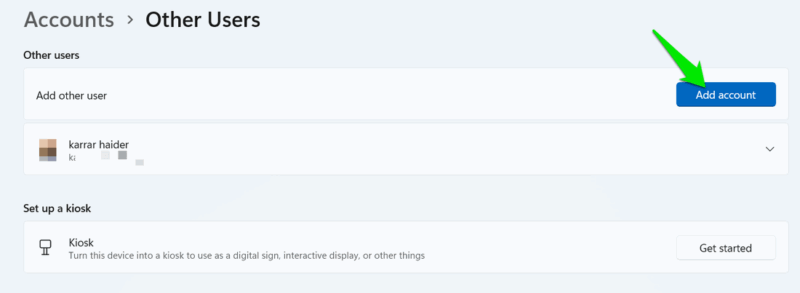

So erstellen Sie ein Standardkonto:

- Öffnen Sie Windows Settings → Accounts → Other Users.

- Klicken Sie auf Add account und wählen Sie Standard account statt Administrator.

Boot‑Zeit‑Scan regelmäßig ausführen

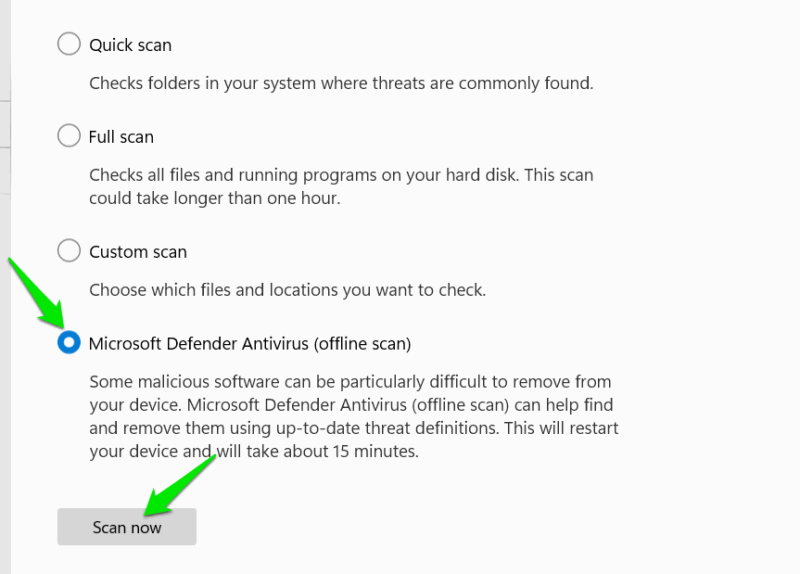

Ein Boot‑Zeit‑Scan (Offline‑Scan) prüft das System bevor das Betriebssystem vollständig geladen ist. Das macht Rootkits und boot‑nahe Malware sichtbar.

So starten Sie den Microsoft Defender Offline‑Scan:

- Öffnen Sie Windows Security.

- Gehen Sie zu Virus & threat protection → Scan options.

- Wählen Sie Microsoft Defender Antivirus (offline scan) und klicken Sie auf Scan now.

Führen Sie gelegentlich einen Offline‑Scan aus, besonders nach verdächtigen Aktivitäten oder ungeklärten Systemstörungen.

Riskante Programme meiden

Kernel‑Malware versucht oft, Anwender zu überreden, Sicherheit zu deaktivieren oder unsignierte Treiber zu installieren. Laden Sie keine Raubkopien, Cheats, „Cracks“ oder Tools aus unsicheren Quellen. Wenn ein Programm fordert, Schutzmechanismen zu deaktivieren, ist das ein klares Warnsignal.

Hinweise zur Erkennung

Mögliche Indikatoren für Kernel‑Infektionen:

- Unerklärlich hohe CPU‑Last kurz nach dem Start.

- Häufige Bluescreens (BSOD). Kernelfehler können Symptome einer Manipulation sein.

- Netzwerkverkehr zu unbekannten Zielen während Leerlauf.

- Manipulierte Logs oder fehlende Einträge.

- Schutzprogramme, die sich deaktivieren oder Einstellungen ohne Nutzeraufforderung ändern.

Kein einzelnes Indiz beweist eine Kernel‑Infektion. Nutzen Sie mehrere Datenquellen und führen Sie eine strukturierte Analyse durch.

Sofortmaßnahmen bei Verdacht auf Infektion

Handeln Sie schnell und strukturiert. Die folgenden Schritte bilden ein prioritisiertes Vorgehen.

Antivirus mit Rootkit‑Entfernung benutzen

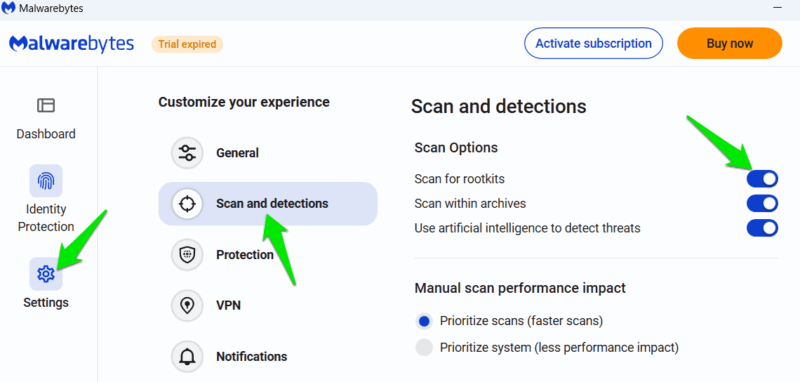

Viele Sicherheitslösungen bieten Rootkit‑Scans. Aktivieren Sie diese Option explizit, da Rootkit‑Scans oft standardmäßig deaktiviert sind.

Beispiel (Malwarebytes):

- Einstellungen → Scan and detection → Scan for rootkits = einschalten.

Führen Sie daraufhin vollständige Scans durch.

Boot‑Zeit‑Scan durchführen

Führen Sie einen Offline‑Scan mit Microsoft Defender oder einem Drittanbieter aus. Boot‑Scans können Rootkits erkennen, bevor diese sich verbergen.

Windows neu installieren und BIOS reflashen

Wenn Rootkit‑Scans fehlschlagen oder das System instabil bleibt, ist eine saubere Neuinstallation oft die sicherste Maßnahme. Beachten Sie dabei:

- Erstellen Sie Backups Ihrer Daten (nur nach Prüfung auf Malware‑Infektion).

- Führen Sie eine saubere Neuinstallation durch und löschen Sie alle Partitionen, wenn möglich.

- Reflashen Sie das BIOS/UEFI nur, wenn Anzeichen auf eine Firmware‑Infektion hindeuten.

Wenden Sie sich an einen Fachbetrieb, wenn Sie Firmware neu schreiben lassen müssen (Reflashing). Ein nicht fachgerecht durchgeführtes BIOS‑Update kann das Gerät unbrauchbar machen.

Incident‑Runbook und Rollback‑Schritte

Ein klares Runbook spart Zeit und reduziert Fehler. Die folgende Reihenfolge ist ein praktikables Incident‑Playbook für Verdacht auf Kernel‑Infektion.

- Isolieren: Trennen Sie das Gerät vom Netzwerk (physisch oder per Abschalten von WLAN/Ethernet).

- Snapshot: Falls möglich, erstellen Sie ein Forensik‑Image der Festplatte (nur Schreibschutz). Dokumentieren Sie Zeitstempel.

- Diagnose: Führen Sie Offline‑Scans und Rootkit‑Scans auf dem gestörten System durch.

- Triage: Prüfen Sie Indikatoren für Firmware‑ oder Bootkit‑Involvierung (z. B. veränderte Bootloader‑Signaturen).

- Entscheidung: Wenn Rootkit bestätigt oder stark verdächtigt wird, planen Sie Neuinstallation + BIOS‑Reflash.

- Wiederherstellung: Saubere Neuinstallation, Firmware‑Update, Wiederherstellung von sauberen Backups.

- Post‑Recovery Monitoring: Mindestens 30 Tage erhöhte Überwachung aller Verbindungen und Systemintegritätsprüfungen.

- Lessons Learned: Ursachenanalyse und Maßnahmen implementieren (Patch, Policies, Benutzertraining).

Rollback‑Hinweis: Stellen Sie sicher, dass Backups vor der Wiederherstellung auf saubere Signaturen und Integrität geprüft wurden. Verwenden Sie nur Backups, die vor dem vermuteten Infektionszeitpunkt erstellt wurden.

Rollenbasierte Checklisten

Diese kurzen Checklisten helfen unterschiedlichen Rollen bei der Reaktion.

Administrator (IT‑Profi):

- Isolieren: Gerät vom Netzwerk trennen.

- Image erstellen: forensisches Abbild mit Schreibschutz.

- Rootkit‑Scans durchführen (mehrere Tools).

- Treiber‑Signaturen prüfen.

- BIOS/UEFI‑Versionscheck und ggf. Reflash planen.

- Backups validieren und Wiederherstellungsplan ausführen.

- Monitoring‑Regeln erhöhen.

Heimnutzer:

- PC offline nehmen.

- Offline‑Scan mit Microsoft Defender ausführen.

- Antivirus mit Rootkit‑Scan installieren und scannen.

- Wichtige Daten auf externem Medium sichern (vorher prüfen).

- Windows neu installieren, wenn Scans nichts finden oder System instabil bleibt.

Helpdesk / Support:

- Sammeln: Logs, Zeitstempel, Symptome.

- Anleiten: Nutzer isoliert den PC.

- Weiterleiten: Wenn Forensik nötig, an IT‑Sicherheitsverantwortliche übergeben.

- Dokumentieren: Alle Schritte und Befunde.

Mini‑Methodik zur Untersuchung (Triage)

- Symptom‑Check: BSOD, hohe CPU, Netzwerk‑Beziehungen.

- Logs sammeln: Ereignisanzeige, Sicherheitslogs, Prozesslisten.

- Baseline‑Vergleich: Prüfen, ob signierte Systemdateien verändert wurden.

- Offline‑Scans: Boot‑Scan und Rootkit‑Scans.

- Forensik‑Image, falls Beweismittel benötigt werden.

Entscheidungsbaum (Mermaid)

flowchart TD

A[Start: Verdacht auf Infektion] --> B{System reagiert normal?}

B -- Ja --> C{Verdächtiger Prozess/Verkehr?}

B -- Nein --> G[Isolieren und Image erstellen]

C -- Ja --> D[Offline‑Scan + Rootkit‑Scan]

C -- Nein --> E[Erhöhtes Monitoring 14–30 Tage]

D --> F{Rootkit gefunden?}

F -- Ja --> G

F -- Nein --> E

G --> H[Neuinstallation + BIOS Reflash wenn nötig]

H --> I[Recovery von validiertem Backup]

I --> J[Post‑Recovery Monitoring]

E --> JEinzeilige Begriffserklärungen

- Kernel: Der zentrale Softwareteil des Betriebssystems, der Hardwarezugriffe steuert.

- Rootkit: Ein Tool zur Verbergung von Prozessen und Manipulation von Systemdaten.

- Bootkit: Ein Rootkit, das den Bootprozess infiziert.

- TPM: Hardwarechip für sichere Schlüsselspeicherung und Boot‑Integritätsmessungen.

- VBS: Virtualization‑Based Security; nutzt Virtualisierung zur Isolation kritischer Prozesse.

Datenschutz‑ und Compliance‑Hinweise

Bei einer Infektion können personenbezogene Daten offengelegt oder verändert worden sein. Prüfen Sie betroffene Daten, informieren Sie ggf. Datenschutzbeauftragte und befolgen Sie lokale Meldepflichten. Im beruflichen Umfeld beachten Sie interne Richtlinien und gesetzliche Meldeschwellen.

Wann Schutzmaßnahmen nicht ausreichen

- Wenn Angreifer physischen Zugang hatten und Firmware manipuliert wurde.

- Bei kompromittierten Hardwarekomponenten (z. B. dedizierte Erweiterungskarten mit manipuliertem Firmware‑Code).

- Wenn eine bisher unbekannte Zero‑Day‑Lücke im Kernel ausgenutzt wird, bevor ein Patch verfügbar ist.

In diesen Fällen ist eine Neuinstallation plus Firmware‑Wiederherstellung durch Hersteller oder Spezialisten oft notwendig.

Zusammenfassung und Empfehlungen

- Kernel‑Level‑Malware ist gefährlich, aber nicht allgegenwärtig.

- Setzen Sie auf mehrere Schutzschichten: Secure Boot, TPM 2.0, VBS, UAC, aktuelle Treiber und BIOS.

- Verwenden Sie Standardkonten für Alltagstätigkeiten und führen Sie regelmäßige Boot‑Scans durch.

- Bei Verdacht: isolieren, forensisches Image erstellen, Offline‑Scans durchführen, und bei Bestätigung neu installieren und Firmware prüfen.

Wichtig: Gute Sicherheitsgewohnheiten und ein durchdachtes Incident‑Runbook reduzieren das Risiko deutlich.

Häufig gestellte Fragen

Wie wahrscheinlich ist eine Kernel‑Infection auf einem Privatrechner?

Kernel‑Infektionen sind eher selten und technisch anspruchsvoll. Meist treten sie bei gezielten Angriffen oder durch ausgenutzte Schwachstellen in Treibern oder Firmware auf.

Kann ein Antivirenprogramm Rootkits zuverlässig entfernen?

Viele Antivirenlösungen erkennen und entfernen Rootkits. Bei Bootkits oder Firmware‑Infektionen kann jedoch eine Neuinstallation und Firmware‑Reflash notwendig sein.

Reicht Windows neu installieren, um Kernel‑Malware loszuwerden?

Oft ja, wenn die Malware nur im Betriebssystem liegt. Bei Firmware‑ oder Boot‑Infektionen reicht das nicht; hier sind zusätzliche Schritte erforderlich.

Image credit: Freepik. Alle Screenshots von Karrar Haider.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben