Ronggolawe-Ransomware: Schutz, Erkennung, Reaktion

Ransomware hat sich nach Vorfällen wie Petya und WannaCry zu einer ernsthaften Bedrohung entwickelt. Ronggolawe (auch Ronggolawe.A für eine Variante) ist zwar nicht so verbreitet wie diese Vorfälle, stellt aber für webbasierte Unternehmen und Websites eine große Gefahr dar. Im Folgenden erklären wir, was Ronggolawe ist, wie es funktioniert und wie Sie sich praktisch schützen können.

Was ist Ronggolawe und wie funktioniert es

Ronggolawe wurde vor etwa einem Jahr als Quellcode veröffentlicht. Der Code war öffentlich zugänglich und wurde unter anderem auf GitHub bereitgestellt. Offen zugänglicher Schadcode erleichtert Angreifern das Anpassen für eigene Zwecke. Deshalb hat Ronggolawe seit seiner Veröffentlichung schnell Verbreitung gefunden.

Kernverhalten:

- Ziel: Dateien auf Webservern (z. B. WordPress, Magento, Blogger) und alle zugänglichen Dateisysteme.

- Infektionsvektoren: Third-Party-Plugins, kompromittierte Themes, Spam-Mails mit Links/Attachments und unsichere Admin-Interfaces.

- Technische Änderung: Das Schadprogramm kann die Datei

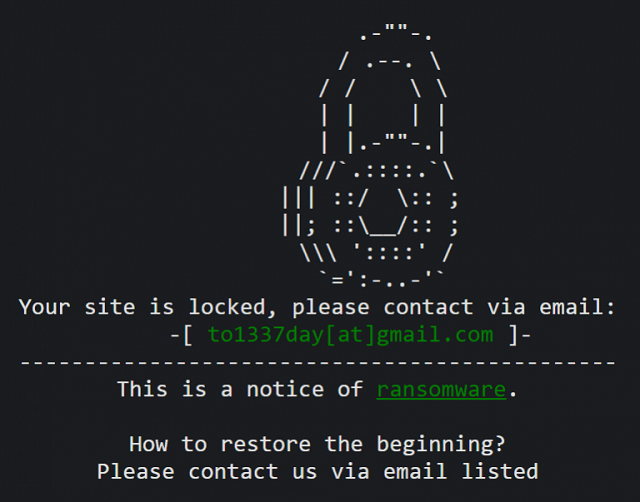

*.htaccess*verändern und Dienste neu konfigurieren, um Zugriff zu erhalten und persistente Kontrolle zu behalten. - Verschlüsselung: Nach dem Zugriff verschlüsselt der Angreifer Dateien und zeigt eine Lösegeldforderung über eine bereitgestellte Weboberfläche an. Die Opfer sollen per E‑Mail kontaktiert werden, um angeblich den Schlüssel zu erhalten.

Wichtig: Zahlung garantiert nicht die Wiederherstellung der Daten. Daher ist Prävention und Vorbereitung zentral.

Wann Schutzmaßnahmen versagen

- Keine Backups: Wenn keine Offline- oder versionierten Backups vorhanden sind, bleibt oft nur die Zahlung als Option.

- Unsichere Plugins/Themes: Wenn Plugins aus unbekannten Quellen installiert werden, kann Schadcode sich leicht einschleusen.

- Ungepatchte Server: Fehlende Sicherheitsupdates und veraltete PHP-/CMS-Versionen bieten einfache Einfallstore.

Konkrete Schutzmaßnahmen (Schnellcheck)

- Halten Sie Anti-Malware-Software immer aktuell. Verwenden Sie Windows-Sicherheit (Windows Defender) oder vertrauenswürdige Drittanbieter.

- Aktivieren Sie die Firewall dauerhaft.

- Aktivieren Sie Cloud-gestützte Schutzfunktionen:

- Öffnen Sie Windows-Sicherheit.

- Wählen Sie “Viren- und Bedrohungsschutz”.

- Gehen Sie zu “Einstellungen für Viren- und Bedrohungsschutz”.

- Aktivieren Sie “Cloudbasierter Schutz”.

- Installieren Sie keine Plugins aus unbekannten Quellen.

- Löschen Sie Spam-E-Mails sofort, öffnen Sie keine verdächtigen Anhänge.

- Schützen Sie administrative Schnittstellen mit IP-Whitelisting, starken Passwörtern und 2‑Faktor‑Authentifizierung.

- Setzen Sie restriktive Dateiberechtigungen (z. B. Dateien 644, Verzeichnisse 755) und minimieren Sie Schreibrechte für Web‑Benutzer.

- Nutzen Sie eine Web Application Firewall (WAF), um bekannte Exploits und schädliche Requests zu blockieren.

- Führen Sie regelmäßige Integritätsprüfungen von Dateien durch (Checksums, Tripwire-ähnliche Tools).

- Segmentieren Sie Ihre Infrastruktur: Trennen Sie Webserver vom Backup‑ und Administrationsnetzwerk.

Rollenbasierte Checklisten

Admin (System- & Netzwerkadministration):

- Backup-Strategie prüfen (Offline- und Offsite-Backups, Versionierung).

- WAF konfigurieren und Signaturen aktuell halten.

- Datei- und Benutzerberechtigungen auditieren.

- Updates und Patches automatisieren, Testfenster planen.

Entwickler / DevOps:

- Code- und Dependency-Scans in CI/CD integrieren.

- Third-Party-Plugins zentral prüfen und genehmigen.

- Deployments atomar und rollbar gestalten.

Website-Betreiber / Content-Manager:

- Keine unbekannten Plugins/Themes installieren.

- Regelmäßig Admin-Accounts aufräumen und starke Passwörter verwenden.

- Schulung für Phishing‑Erkennung durchführen.

Incident-Runbook: Sofortmaßnahmen bei Infektion

- Isolieren: Trennen Sie betroffene Server sofort vom Netzwerk.

- Ermitteln: Erfassen Sie Umfang und Indikatoren (geänderte

*.htaccess*, ungewöhnliche Prozesse, neue Web‑Pages). - Backups prüfen: Stellen Sie die letzten sauberen Backups fest und prüfen Sie Integrität.

- Credentials: Alle Admin‑Passwörter und API‑Keys rotieren.

- Forensik: Kopieren Sie forensische Images (read-only) für Untersuchung.

- Wiederherstellung: System sauber neu aufsetzen oder aus überprüften Backups wiederherstellen.

- Melden: Prüfen Sie Meldepflichten (Datenschutzbehörde, Kundenbenachrichtigung) – siehe Abschnitt Datenschutz.

- Post‑Mortem: Lücken schließen, Patches einspielen, Maßnahmen dokumentieren.

Wichtig: Zahlen Sie kein Lösegeld als Routineentscheidung; es fördert die Kriminalität und bietet keine Garantie.

Mini-Methodik zur Prävention (4 Schritte)

- Entdecken: Monitoring, Dateiintegrität, EDR/AV.

- Vorbeugen: Patches, WAF, starke Authentifizierung, Least Privilege.

- Reagieren: Runbook, Isolation, Forensik, Kommunikation.

- Wiederherstellen: getestete Backups, Lessons Learned.

Sicherheitsmaßnahmen vertieft

- Backup-Prinzip: 3-2-1 (3 Kopien, 2 Medientypen, 1 Kopie extern/offline).

- Härtung: Deaktivieren unnötiger Module, Begrenzung von Upload‑Pfaden, regelmäßig Log‑Analysen.

- Monitoring: Setzen Sie SLAs für Detektion und Reaktionszeit (z. B. Erstreaktion < 1 Stunde bei Verdacht).

Wann alternative Strategien sinnvoll sind

- Volle Cloud‑Managed-Hosting-Anbieter mit integrierten Sicherheitskontrollen können kleinere Teams entlasten.

- Containerisierung und Immutable Infrastructure reduzieren persistente Konfigurationen und erleichtern Rollbacks.

Mental Models / Heuristiken

- Assume breach: Planen Sie so, als wäre ein Angreifer bereits im System.

- Least privilege: Berechtigungen nur nach Bedarf.

- Fail safely: Systeme so gestalten, dass ein Ausfall begrenzt bleibt.

Datenschutz- und Compliance-Hinweise

Ransomware kann personenbezogene Daten betreffen. Prüfen Sie Meldepflichten:

- Informieren Sie rechtzeitig Ihre Datenschutzbeauftragten.

- Prüfen Sie lokale Meldepflichten (z. B. Datenschutzbehörde).

- Dokumentieren Sie, welche Datensätze betroffen sind und welche Maßnahmen ergriffen wurden.

Wichtig: Rechtsberatung ist für verbindliche Schritte unerlässlich.

1-Zeiler Glossar

- Ransomware: Schadsoftware, die Dateien verschlüsselt und Lösegeld fordert.

*.htaccess*: Apache-Konfigurationsdatei für Verzeichnisse, kann Weiterleitungen/Regeln steuern.- WAF: Web Application Firewall, filtert schädlichen Webtraffic.

- Verschlüsselung: Prozess, der Daten unlesbar macht ohne passenden Schlüssel.

Entscheidungshilfe (Mermaid-Flussdiagramm)

flowchart TD

A[Verdacht auf Infektion] --> B{Ist Backup vorhanden?}

B -- Ja --> C[Server isolieren und Backup prüfen]

B -- Nein --> D[Forensik erstellen, überlegen: Wiederherstellung oder Zahlung?]

C --> E[Wiederherstellung aus Backup]

D --> F[Externe Hilfe 'Sicherheitsfirma' kontaktieren]

E --> G[Patchen & Lessons Learned]

F --> GFazit

Ronggolawe ist ein weiterer Vertreter öffentlich verfügbarer Ransomware-Tools, der speziell Webserver und CMS ins Visier nimmt. Prävention (Backups, Härtung, WAF) und eine klare Reaktionsstrategie sind entscheidend, um den Schaden zu begrenzen. Überprüfen Sie regelmäßig Ihre Plugins, automatisieren Sie Updates wo möglich und üben Sie Ihr Incident-Runbook.

RELATED STORIES YOU NEED TO CHECK OUT:

- KB4012598 behebt Schwachstellen in Windows XP/Windows 8 gegen WannaCry

- Was ist der Unterschied zwischen WannaCry und Petya

- Ransomware-Angriffe verhindern mit CyberGhost Immunizer

- Zukünftige Ransomware-Angriffe mit diesem kostenlosen Tool verhindern

- Wannacry und Petya treiben Nutzer zur Umstellung auf Windows 10

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben