RatOn Android‑Malware: erkennen, verhindern, reagieren

Was ist RatOn Android‑Malware

RatOn verhält sich wie ein Remote‑Access‑Trojaner (RAT) und verschafft sich Fernzugriff auf Android‑Geräte. Es erweitert klassische RAT‑Funktionen durch Automatisierung, um Geld und Zugangsdaten systematisch zu stehlen. Wenn die Malware nichts mehr zu holen findet, sperrt sie das Display und zeigt eine Ransomware‑Nachricht, um Opfer zur Zahlung zu zwingen. Es handelt sich nicht um eine klassische Verschlüsselungs‑Ransomware, aber das Ergebnis kann denselben Druck auf Betroffene ausüben.

Wichtige Begriffe in einer Zeile

- RAT: Schadsoftware, die Fernzugriff auf ein Gerät ermöglicht.

- Overlay: Täuschende Bildschirmansicht, die legitime Apps überlagert.

- NFC‑Relay: Abfangen und Weiterleiten kontaktloser Zahlungen in Echtzeit.

- Seed Phrase: Wiederherstellungsschlüssel für Krypto‑Wallets.

- Sideload: Installation einer App außerhalb des offiziellen Stores.

Wesentliche Funktionen von RatOn

RatOn kann nach erfolgreicher Infektion mehrere Aktionen automatisiert ausführen:

- Fake‑Overlays anzeigen, um Login‑Daten und Seed‑Phrasen zu stehlen.

- Automatisierte Toucheingaben ausführen, um Überweisungen durchzuführen.

- NFC‑Relay‑Angriffe durchführen und kontaktlose Zahlungen remote auslösen.

- Den Benutzerzugang entfernen und ein Ransomware‑Bildschirm anzeigen.

Diese Kombination macht RatOn besonders gefährlich: Die Malware verknüpft Informationsdiebstahl, finanzielle Entnahme und psychologischen Druck in einem Paket.

Infektionswege und soziale Techniken

RatOn benötigt in der Regel Sideloading. Die Täter nutzen aber menschliche Verhaltensmuster:

- Gefälschte Google Play Store‑Seiten, die wie legitime App‑Seiten aussehen.

- Adult‑ oder Utility‑Apps mit angeblich hilfreichen Funktionen.

- Unaufgeforderte Links per SMS, Messenger oder E‑Mail.

Ein typisches Social‑Engineering‑Szenario: Ein Opfer klickt auf einen Link, landet in einem Browser‑Tab mit einer Play‑Store‑Kopie und wird aufgefordert, eine APK zu laden und zu installieren.

Vorsicht vor gefälschten Google Play‑Seiten

Gefälschte Play‑Store‑Seiten waren ein wichtiger Verbreitungsweg. Der Unterschied ist oft sichtbar:

- Echtes Play‑Store‑App‑Link öffnet automatisch die Google Play‑Store‑App zum Installieren.

- Eine gefälschte Seite öffnet sich im Browser und fordert zum Herunterladen einer APK bzw. zum Sideloading auf.

Wenn ein App‑Link nicht direkt die Play‑Store‑App öffnet, brechen Sie ab. Entziehen Sie außerdem die Berechtigung zum Installieren unbekannter Apps global:

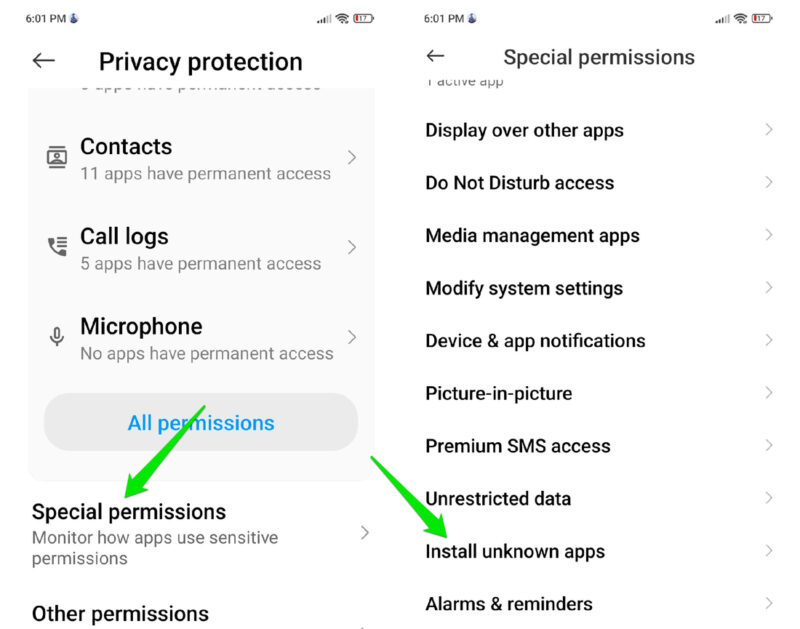

Einstellungen → Datenschutz → Spezialzugriffe → Unbekannte Apps installieren

Wichtig: Dienste, die diese Berechtigung haben, können APKs installieren. Entfernen Sie Berechtigungen von unbekannten oder unnötigen Apps.

Eingabehilfen‑Berechtigung streng verwalten

RatOn nutzt die Eingabehilfen‑Funktion, um Bildschirminhalte zu lesen und Eingaben zu simulieren. Diese Berechtigung ist mächtig und gefährlich, wenn sie missbraucht wird.

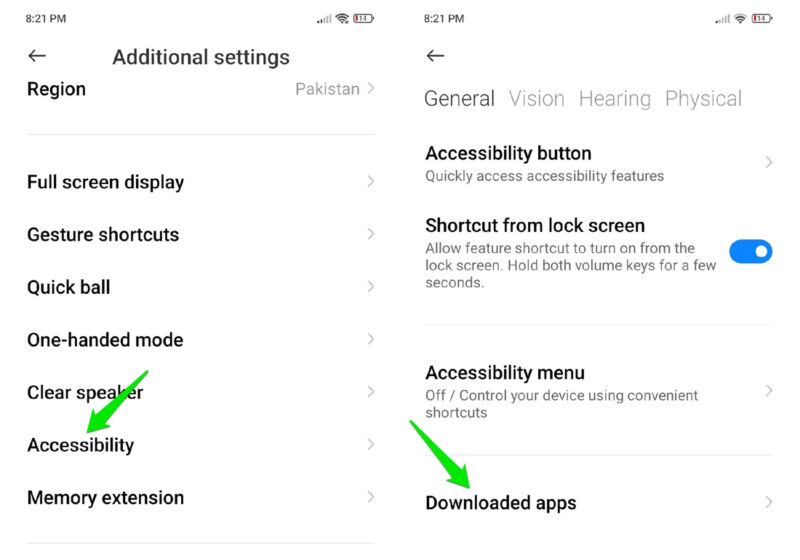

So prüfen Sie die Berechtigungen:

Einstellungen → Eingabehilfen → Heruntergeladene Apps (oder Installierte Apps)

Leitlinie:

- Geben Sie Eingabehilfen nur vertrauenswürdigen, systemrelevanten Apps.

- Entfernen Sie die Berechtigung nach einmaliger Nutzung, wenn möglich.

- Skeptisch sein bei Apps, die keinen klaren Grund für Automatisierung haben.

NFC ausschalten, wenn es nicht gebraucht wird

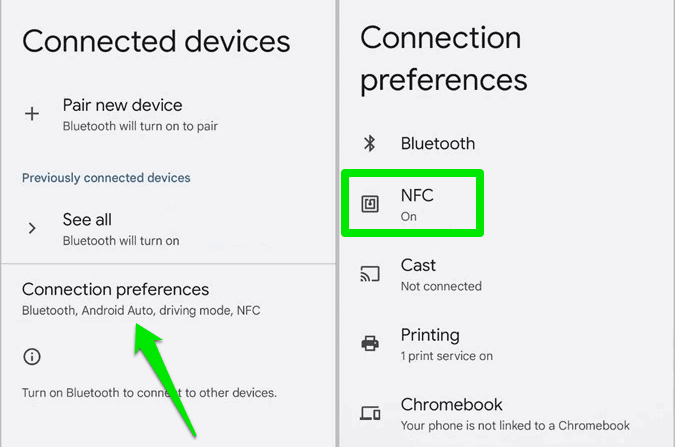

NFC‑Relay‑Angriffe lassen sich schwer erkennen, weil sie in Echtzeit passieren. Die einfachste Gegenmaßnahme ist, NFC deaktiviert zu halten:

Einstellungen → Verbundene Geräte → Verbindungseinstellungen → NFC → Aus

Hinweis: Selbst mit deaktiviertem NFC kann ein Overlay Sie zum Eingeben oder Bestätigen einer Zahlung verleiten. Bei unerwarteten Zahlungsaufforderungen sofort misstrauisch werden.

Hardware‑Wallets für Kryptowährungen verwenden

Seed‑Phrasen sind das primäre Ziel bei Krypto‑Diebstahl. Ein Hardware‑Wallet hält die Schlüssel offline. Selbst wenn RatOn eine Transaktion vorbereitet, kann sie ohne Bestätigung am Hardware‑Gerät nicht ausgeführt werden.

Kosten entstehen, aber sie zahlen sich durch reduziertes Risiko aus. Für hohe Krypto‑Bestände ist ein Hardware‑Wallet die empfohlene Sicherheitsmaßnahme.

Passwortmanager zur sicheren Eingabe verwenden

Gute Passwortmanager erkennen die Zielseite oder App und füllen Passwörter nur dann automatisch aus. Das erschwert dem Angreifer, Zugangsdaten mittels Overlay abzuschöpfen.

Empfehlungen:

- Nutzen Sie einen vertrauenswürdigen Passwortmanager mit App‑Erkennungsfunktionen.

- Füllen Sie Passwörter nur auf bekannten Geräten und Apps automatisch aus.

- Aktivieren Sie nach Möglichkeit Mehrfaktor‑Authentifizierung (MFA) für Finanz‑ und Mailkonten.

Sofortmaßnahmen bei Verdacht auf Infektion

- Trennen Sie das Gerät vom Netz und deaktivieren Sie WLAN und mobile Daten.

- Prüfen Sie, ob die App kürzlich installiert wurde; deinstallieren Sie verdächtige Apps im abgesicherten Modus.

- Entziehen Sie der App sofort die Eingabehilfen‑Berechtigung und die Berechtigung zum Installieren unbekannter Apps.

- Ändern Sie relevante Passwörter von einem sauberen Gerät aus.

- Kontaktieren Sie Bank/Kartenanbieter, wenn finanzielle Konten betroffen sind.

- Erstellen Sie Backups wichtiger Daten und prüfen Sie, ob eine Werkszurücksetzung nötig ist.

Wichtig: Zahlen Sie keine Erpressung. Bezahlen garantiert nicht den Zugang wiederherzustellen und fördert weitere Angriffe.

Incident‑Runbook: Schritt für Schritt

- Isolieren

- Flugmodus an, WLAN/BT aus, Akku wenn möglich entfernen (bei modernen Geräten den Akku nicht entnehmbar).

- Beweissicherung

- Screenshot von Ransomware‑Bildschirm, notieren Sie Zeitpunkte und Schritte.

- Analyse

- Prüfen Sie die Liste installierter Apps, Fokus auf kürzlich installierte APKs.

- Entfernen

- Starte im abgesicherten Modus und deinstalliere die verdächtigen Apps.

- Berechtigungen prüfen

- Eingabehilfen, Install unbekannter Apps, Geräteadministratorrechte entziehen.

- Wiederherstellung

- Passwortänderungen und MFA‑Setup vom sauberen Gerät.

- Wiederholung vermeiden

- System neu aufsetzen (Factory Reset) falls Manipulation unwahrscheinlich rückgängig zu machen ist.

Kriterium für Reset

- Persistente Root‑/Administratorrechte, unerklärliche Systemverhalten oder nicht entfernbare schadhafte Apps.

Rollenspezifische Checklisten

Benutzer:

- Kein Sideloading ohne Überprüfung.

- NFC standardmäßig deaktiviert.

- Passwortmanager und MFA nutzen.

- Eingabehilfen nur für vertrauenswürdige Apps erlauben.

IT‑Administrator:

- Mobile‑Device‑Management (MDM) einsetzen.

- App‑Installationsrichtlinien erzwingen (nur Play Store).

- Monitoring auf ungewöhnliche Aktivität von Endpunkten.

Sicherheits‑Team:

- Forensische Sicherung und Analyse vornehmen.

- Kommunikationsplan mit betroffenen Kunden/Bereichen auslösen.

- Kontaktdaten für Banken und Strafverfolgung bereitstellen.

Risiko‑Matrix und Gegenmaßnahmen

| Risiko | Eintrittswahrscheinlichkeit | Auswirkung | Sofortmaßnahme |

|---|---|---|---|

| Kontodiebstahl durch Overlay | Mittel‑hoch | Hoch | Passwortwechsel, MFA, Bank informieren |

| NFC‑Relay‑Zahlungen | Mittel | Mittel‑hoch | NFC deaktivieren, Transaktionen prüfen |

| Ransomware‑Anzeige (Sperre) | Mittel | Mittel | Abgesicherter Modus, App deinstallieren, Reset |

| Persistente Root‑Komponente | Niedrig | Sehr hoch | Forensik, System neu installieren |

Mini‑Methodik: App vor Installation prüfen

- Quelle prüfen: Nur Play Store oder vertrauenswürdige Hersteller.

- Linkverhalten prüfen: Öffnet der Link den Play Store‑App‑Client oder nur den Browser? Browser → misstrauen.

- Entwickler prüfen: Reputation, Website, Kontaktadresse.

- Berechtigungen lesen: Stimmen Berechtigungen mit Funktion überein?

- Reviews kritisch lesen: Gefälschte Bewertungen erkennen (einheitliche Sprache, Stars ohne Text).

Wann Schutzmaßnahmen nicht ausreichen — Gegenbeispiele

- Ist das Gerät bereits gerootet, kann RatOn erweiterte Rechte übernehmen und Persistenz aufbauen. Dann hilft oft nur ein Factory Reset oder Neuinstallation der Firmware.

- Wenn Seed‑Phrasen unverschlüsselt auf einem verbundenen Gerät eingegeben wurden und der Angreifer bereits Transaktionen freigeben kann, reicht ein Hardware‑Wallet nachträglich nicht mehr aus.

Entscheidungsbaum für Erstreaktion

flowchart TD

A[Verdächtiger App‑Link oder unerwartete Zahlungsaufforderung] --> B{Öffnet sich der Play Store App‑Client?}

B -- Ja --> C[Wahrscheinlich sicher: trotzdem prüfen]

B -- Nein --> D[Nicht installieren. Seite schließen. APK löschen.]

C --> E{App aus vertrauenswürdiger Quelle?}

E -- Nein --> D

E -- Ja --> F[Installieren und Berechtigungen prüfen]

D --> G[Prüfen: Eingabehilfen, Unbekannte Apps Berechtigungen entziehen]

G --> H{App bereits installiert?}

H -- Ja --> I[Abgesicherter Modus: App deinstallieren und Gerät überprüfen]

H -- Nein --> J[Keine Installation durchführen]

I --> K[Passwörter ändern, Banken informieren, Backup erstellen]

K --> L[Eventuell Factory Reset]Ein‑Satz‑Glossar

- Overlay: Eine Bildschirmauslage, die legitime Apps überdeckt und Eingaben abfängt.

- Seed Phrase: Menschlesbare Wiederherstellungsdaten für Krypto‑Wallets.

- Sideload: Installation einer App außerhalb eines offiziellen Stores.

Kurze Zusammenfassung

- RatOn kombiniert Konto‑Diebstahl, NFC‑Relay und Ransomware‑Sperre.

- Vermeiden Sie Sideloading und indiskrete Berechtigungen.

- Hardware‑Wallets, Passwortmanager und MFA reduzieren das Risiko stark.

- Bei Verdacht: Gerät isolieren, Eingabehilfen prüfen, im abgesicherten Modus deinstallieren und Passwörter vom sauberen Gerät aus ändern.

Wichtig: Schnelles, ruhiges Handeln schützt Vermögen und Daten. Dokumentieren Sie alle Schritte und kontaktieren Sie bei finanziellen Schäden sofort die Bank und, falls nötig, die Strafverfolgungsbehörden.

Quellen und weiterführende Links

- Offizielle Android‑Support‑Dokumentation zu Berechtigungen und Eingabehilfen.

- Empfehlungen von Passwortmanager‑Anbietern zur sicheren Autovervollständigung.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben