FileFix-Angriff: Schutzmaßnahmen für Windows

Wichtig: Alle gezeigten Schritte sind allgemein gehalten. In Unternehmensumgebungen sollten Änderungen an Dateizuordnungen, Gruppenrichtlinien und ausführbaren Systemdateien vorab in einer Testumgebung geprüft und abgestimmt werden.

Was ist FileFix kurz erklärt

FileFix ist eine Angriffsweise, die ausnutzt, dass Browser beim Speichern einer Webseite mit “Speichern unter” oft keine Mark of the Web (MoTW) auf die lokale Datei anwenden. Wird die Seite anschließend als .hta (HTML-Anwendungsdatei) ausgeführt, kann sie im Kontext des angemeldeten Benutzers Code ausführen. MoTW ist ein Windows-Mechanismus zur Kennzeichnung potenziell unsicherer Dateien aus dem Internet, damit Sicherheitsfunktionen sie prüfen.

Kurze Definitionen:

- MoTW: Mark of the Web, Kennzeichnung für Dateien aus dem Internet.

- .hta: HTML Application, ausführbare HTML-Datei unter Windows.

- mshta.exe: Windows-Komponente zum Ausführen von .hta-Dateien.

Wie der FileFix-Angriff funktioniert

- Ein Angreifer stellt eine bösartige Webseite bereit, die bei Ausführung JavaScript/HTML nutzt, um Nutzdaten zu stehlen oder schädlichen Code bereitzustellen.

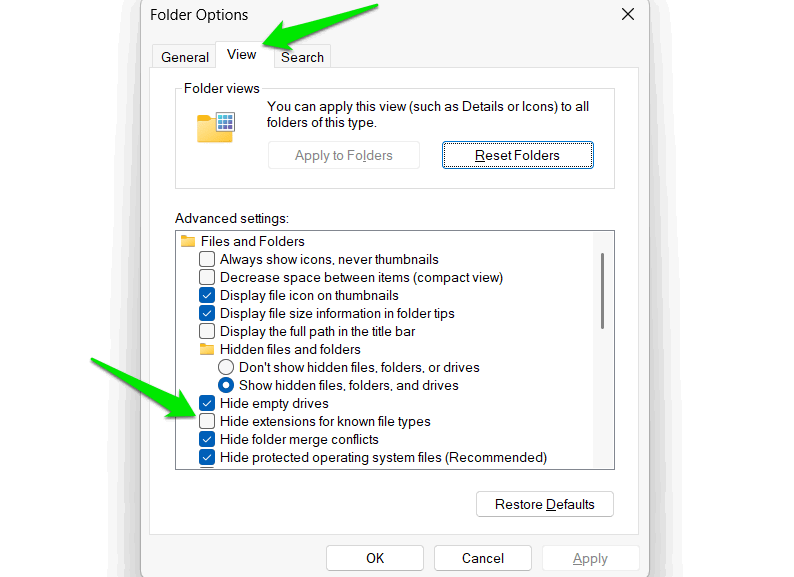

- Der Angreifer überzeugt das Opfer per Social Engineering (z. B. Phishing-E-Mail), die Seite mit “Speichern unter” lokal abzulegen.

- Beim Speichern fügt der Browser in manchen Fällen keine Mark of the Web hinzu; Windows-Sicherheitsmechanismen erhalten somit keinen Hinweis, die Datei aus dem Internet stammt.

- Wenn die Datei umbenannt wird und die Endung .hta erhält, ruft ein Doppelklick mshta.exe auf, das die HTML-Anwendung im Kontext des Benutzers ausführt — ohne zusätzliche Sicherheitsabfrage.

- Erfolgreiche Ausführung kann zu Credential-Stealing, Installation von Ransomware oder Persistenz führen.

Hauptangriffsvektor: soziale Manipulation, damit Benutzer die Datei speichern und ggf. umbenennen. Technische Gegenmaßnahmen reduzieren die Erfolgschancen erheblich.

Sofortmaßnahmen für Endnutzer

- Besuchen Sie nur vertrauenswürdige Webseiten und öffnen Sie keine Anlage-/Linkkombinationen aus verdächtigen E-Mails.

- Nutzen Sie moderne Browser (Chrome, Edge, Firefox) mit aktivierter Phishing- und Malware-Erkennung. Bei Chrome: Aktivieren Sie die erweiterte Schutzfunktion (Enhanced Protection), um KI-gestützte Echtzeitschutzfunktionen zu nutzen.

- Nutzen Sie ein lokales, aktuelles Backup und Multi-Faktor-Authentifizierung (MFA) für Ihre Konten.

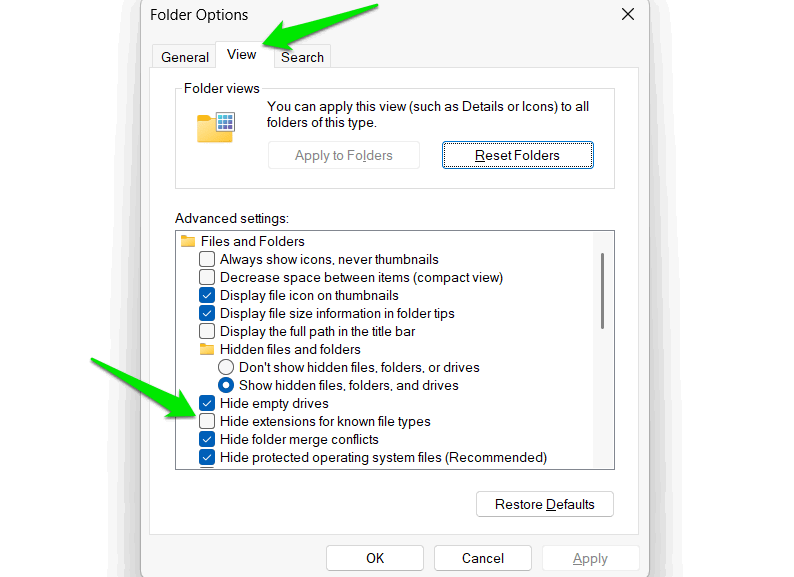

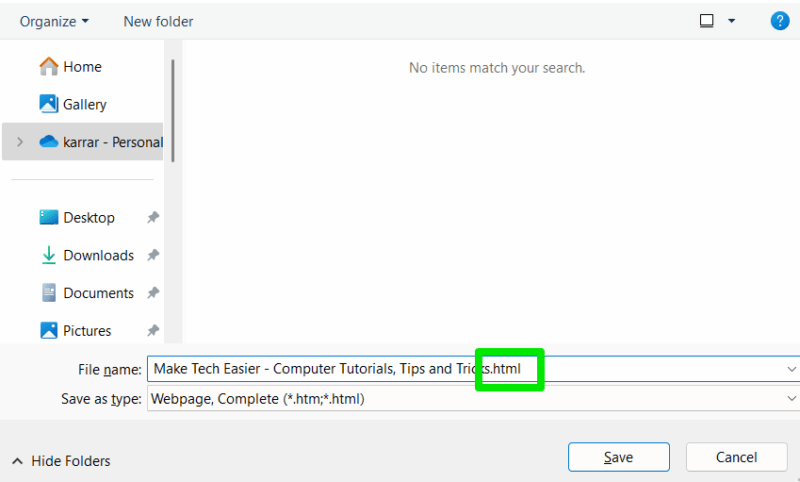

Dateiendungen in Windows sichtbar machen

Standardmäßig blendet Windows Dateiendungen aus. Das erleichtert Angreifern das Verbergen einer .hta-Endung.

Schritte:

- Öffnen Sie den Datei-Explorer.

- Klicken Sie auf “Weitere” (drei Punkte) und wählen Sie “Optionen”.

- Wechseln Sie zum Register “Ansicht”.

- Entfernen Sie das Häkchen bei “Erweiterungen bei bekannten Dateitypen ausblenden”.

Hinweis: Nach Aktivierung sehen Sie die echte Dateiendung auch im Speichern-Dialog.

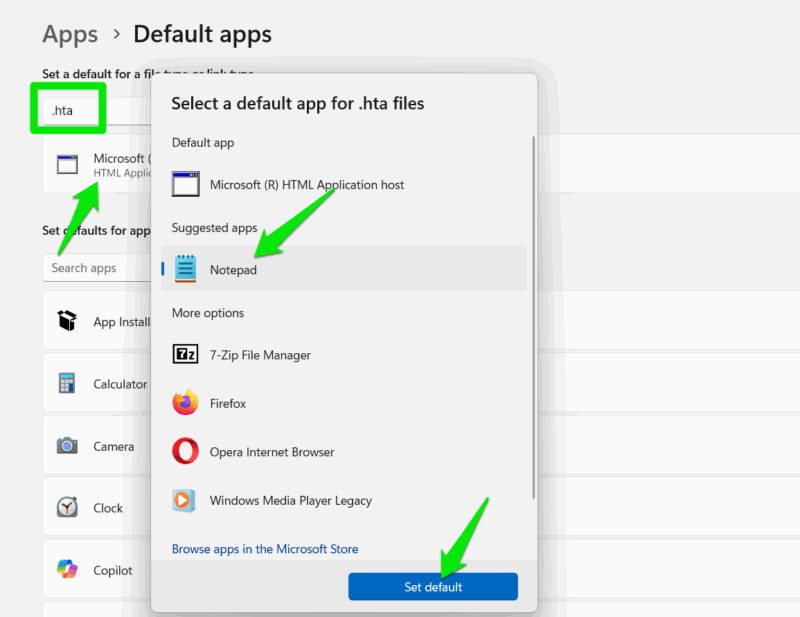

.hta-Zuordnung auf Notepad ändern (Endnutzer)

Zweck: Verhindern, dass .hta-Dateien direkt ausgeführt werden. Stattdessen öffnen sie im Editor und führen keinen Code aus.

Schritte:

- Öffnen Sie Einstellungen → Apps → Standard-Apps.

- Suchen Sie im Abschnitt “Standard-Apps nach Dateityp festlegen” nach “.hta”.

- Ändern Sie die Zuordnung von “Microsoft (R) HTML Application host” zu “Editor” (Notepad).

- Bestätigen Sie “Als Standard festlegen”.

Wichtig: Diese Maßnahme beeinträchtigt nur selten legitime Nutzungen von .hta. In Unternehmen sollten Sie zuvor abklären, ob Legacy-Skripte verwendet werden.

mshta.exe deaktivieren oder blockieren

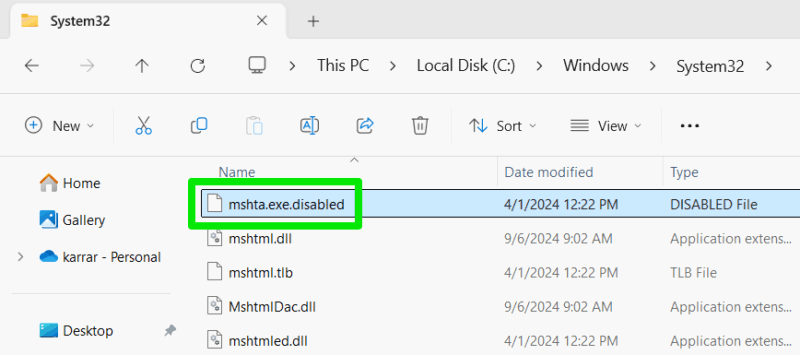

Variante A — Datei umbenennen (lokal):

- Pfade: C:\Windows\System32 und C:\Windows\SysWOW64.

- Benennen Sie mshta.exe in mshta.exe.disabled um. Sie benötigen Administratorrechte und eventuell Dateibesitz.

- Um Rückgängig zu machen: Umbenennen zurück in mshta.exe in beiden Verzeichnissen.

Variante B — AppLocker oder Windows Defender Application Control (WDAC):

- Erstellen Sie Regeln, die die Ausführung von mshta.exe verhindern oder nur für genehmigte Prozesse erlauben.

- WDAC/AppLocker bieten zentral verwaltbare, robustere Kontrolle als manuelles Umbenennen.

Variante C — Antimalware/EDR:

- Stellen Sie sicher, dass Ihr AV/EDR mshta-Aktivität überwacht und Ausnahmen nicht so konfiguriert sind, dass legitime Angriffe unbeachtet bleiben.

Alternative und ergänzende Unternehmensmaßnahmen

- Gruppenrichtlinie: Verhindern Sie, dass normale Benutzer ausführbare Dateien in Systemordnern umbenennen oder deren Besitz übernehmen.

- AppLocker/WDAC: Erstellen Sie Whitelists für zulässige ausführbare Programme und verbieten Sie mshta.exe für Endnutzer.

- SmartScreen und Microsoft Defender: Halten Sie Signaturen und Cloud-Schutz aktiv.

- Browser-Policies: Deaktivieren Sie unnötige “Speichern unter”-Funktionen für verwaltete Workstations oder schulen Sie Anwender, wie sie Dateien prüfen.

- E-Mail-Gateway: Blockieren Sie Anhänge mit verdächtigen HTML/HTA-Inhalten und aktivieren Sie Attachment-Scanning.

Rollenbasierte Checkliste

Endbenutzer:

- Dateiendungen anzeigen.

- Keine Dateien aus unbekannten E-Mails speichern oder umbenennen.

- Bei zweifelhaften Dateien IT-Support kontaktieren.

IT-Administratoren (SMB):

- .hta-Zuordnung zentral prüfen.

- mshta.exe per Gruppenrichtlinie oder Berechtigungen schützen.

- Nutzerberechtigungen minimieren (Prinzip der geringsten Rechte).

Security-Team (Enterprise):

- AppLocker-/WDAC-Policy implementieren und testen.

- EDR/IOC-Regeln für verdächtige .hta/mshta-Aktivitäten erstellen.

- Phishing-Trainings und Simulationen durchführen.

SOP: Schnellanleitung für Anwender (Kurz)

- Öffnen Sie Datei-Explorer → Optionen → Ansicht → Erweiterungen anzeigen.

- Bei .hta-Dateien: Rechtsklick → Öffnen mit → Editor → Als Standard festlegen.

- Melden Sie verdächtige E-Mails an IT/Sicherheitskontakt.

Incident-Runbook: Was tun bei Verdacht auf Infektion

- Isolieren: Trennen Sie den betroffenen Rechner sofort vom Netzwerk (WLAN/LAN/USB-Verbindungen).

- Dokumentieren: Notieren Sie Uhrzeit, beobachtete Dateien, geöffnete Webseiten und letzte Aktionen.

- Scan: Starten Sie einen vollständigen Scan mit aktueller AV/EDR-Software.

- Forensik: Erstellen Sie, falls möglich, ein forensisches Image vor Aufräumaktionen (für Unternehmen).

- Credentials: Ändern Sie Passwörter und deaktivieren Sie betroffene Session-Token/MFA-Sessions.

- Wiederherstellung: Wiederherstellen aus sauberen Backups oder Neuinstallation, falls Befall bestätigt.

- Report: Melden Sie den Vorfall an zuständige Behörden/Provider, wenn personenbezogene Daten betroffen sind.

Wann diese Maßnahmen versagen können

- Wenn Anwender Administratorrechte besitzen und bewusst Angriffe ausführen.

- Bei komplett offline vorhandenen Attacken, die vor Policy-Checks ausgeführt werden.

- Wenn Angreifer neue, unbekannte Ausführungswege nutzen (z. B. andere native Launcher).

- Bei fehlender Pflege von Sicherheitsrichtlinien und fehlender Awareness im Team.

Sicherheit versus Kompatibilität: Abwägungen

- Das Entfernen oder Blockieren von mshta.exe kann alte Management- oder Automations-Skripte brechen. Prüfen Sie Einsatzfälle vor Änderungen.

- AppLocker/WDAC erfordern Testzyklen; falsche Regeln können Produktivität beeinträchtigen.

- In größeren Umgebungen empfiehlt sich ein gestuftes Rollout: Lab → Pilot → Produktion.

Einfache Heuristiken und mentale Modelle

- Prinzip der geringsten Überraschung: Wenn eine Datei unerwartet ausführbar wirkt, sollte sie nicht ausgeführt werden.

- Verteidigung in der Tiefe: Mehrere kleine Maßnahmen (Sichtbarkeit von Endungen, Blockieren von mshta, E-Mail-Filter) verhindern zusammen einen Erfolg.

- Angriffskette unterbrechen: Unterbrechen Sie jeden Schritt des Angriffs (Zugriff, Speichern, Ausführung, Persistenz).

1‑Zeilen Glossar

- MoTW: Kennzeichnung für Dateien aus dem Internet, die Windows zusätzliche Prüfung signalisieren.

- .hta: Ausführbare HTML-Anwendung auf Windows.

- mshta.exe: Windows-Programm, das .hta-Dateien ausführt.

- AppLocker/WDAC: Windows-Komponenten zur Kontrolle, welche Programme ausgeführt werden dürfen.

Risiken und Gegenmaßnahmen (Kurzmatrix)

| Risiko | Wahrscheinlichkeit | Auswirkung | Gegenmaßnahme |

|---|---|---|---|

| Social-Engineering zum Speichern von .hta | Mittel | Hoch | Awareness, E-Mail-Filter, Phishing-Training |

| Ausführung von .hta durch mshta | Mittel | Hoch | .hta auf Editor zuordnen, mshta blockieren, AppLocker |

| Kompatibilitätsunterbrechung durch Blockade | Niedrig–Mittel | Mittel | Pilottests, Ausnahmeregeln |

Kompatibilitätshinweise für Deutschland/Europa

- Bei Enterprise-Änderungen prüfen Sie interne Compliance-Anforderungen und dokumentieren Änderungen (Change-Management).

- Achten Sie auf Datenschutz: Bei einem Vorfall prüfen Sie Meldepflichten nach DSGVO, wenn personenbezogene Daten betroffen sind.

Fazit und Handlungsempfehlungen

- Aktivieren Sie die Anzeige von Dateiendungen sofort.

- Ändern Sie die Zuordnung von .hta auf einen Texteditor oder blockieren Sie mshta zentral per AppLocker/WDAC.

- Schulen Sie Nutzer gegen Phishing und verdächtige Speichervorgänge.

- In Unternehmen: Testen Sie Richtlinien in einer Pilotgruppe, überwachen Sie EDR-Alerting und halten Sie Backups bereit.

Zusammenfassung:

- FileFix nutzt eine Lücke im Speichervorgang von Browsern und die Ausführbarkeit von .hta-Dateien. Mit einfachen Maßnahmen (Dateiendungen sichtbar, .hta zu Notepad, mshta blockieren) reduzieren Sie das Risiko erheblich.

Social Preview (für Plattformen): FileFix-Angriff verhindern: Aktivieren Sie Dateiendungen, ändern Sie .hta-Zuordnung auf Editor und blockieren Sie mshta.exe zentral, um HTML-basierte Ausführung zu stoppen.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben