Sichere Bash-Skripte: Defensive Programmierung und Best Practices

Bash-Skripte sind mächtig, aber fehleranfällig. Nutze eine klare Shebang-Zeile, zitiere Variablen, aktiviere Fehler- und Pipe-Failure-Checks, debugge mit xtrace und verwende moderne Syntax für Substitution und Default-Werte. Ergänze Skripte mit Tests, Rollen-Checklisten und einfachen Runbooks, um unerwartete Seiteneffekte zu vermeiden.

Bash-Skripte sind sehr leistungsfähig, doch mit dieser Leistung kommt Verantwortung. Schlampiger oder unüberlegter Code kann echten Schaden anrichten. Deshalb zahlt sich defensive Programmierung aus: reduziere Fehlerquellen, mache Programme leichter debuggbar und sichere randfälle ab.

In diesem Artikel findest du praxisnahe Regeln, Beispiele, eine Checkliste, ein kurzes Playbook sowie Test- und Rollback-Strategien. Ziel ist es, wiederholbar sichere Skripte zu erzeugen, die auch in Teamumgebungen korrekt funktionieren.

Inhaltsübersicht

- Shebang: Auswahl und Portabilität

- Variablen immer zitieren

- Sofort bei Fehlern stoppen

- Auf Fehler reagieren und weitergeben

- Debugging mit xtrace

- Lesbare lange Optionen verwenden

- Moderne Kommando-Substitution

- Standardwerte deklarieren

- Doppelter Bindestrich für optionenfreie Argumente

- Lokale Variablen in Funktionen

- Checklisten, Playbook, Testfälle, Rollback

- Sicherheits- und Datenschutzhinweise

- Glossar und Zusammenfassung

Shebang: Verwende eine sinnvolle erste Zeile

Die erste Zeile eines Skripts (Shebang) bestimmt den Interpreter. Zwei verbreitete Varianten:

#!/bin/bash

echo "Hello, world"oder portabler:

#!/usr/bin/env bash

echo "Hello, world"- /bin/bash garantiert eine bestimmte Binärdatei. Das ist deterministisch und kann sicherer sein.

- /usr/bin/env bash ist portabler: env sucht bash im PATH und startet die lokal bevorzugte Version.

Wähle je nach Zielumgebung: in kontrollierten Serverumgebungen kann /bin/bash sinnvoller sein; in Nutzer- oder Entwicklerumgebungen ist /usr/bin/env oft praktischer.

Wichtig: Egal welche Form du wählst, dokumentiere die Erwartung (z. B. Minimum-Bash-Version) in Kopfkommentaren.

Variablen immer in Anführungszeichen setzen

Bash trennt Argumente an Whitespace. Unzitierte Variablen mit Leerzeichen zerstückeln Werte:

#!/bin/bash

FILENAME="docs/Letter to bank.doc"

ls $FILENAMEBash ersetzt $FILENAME wörtlich, das führt zu mehreren Argumenten. Stattdessen:

ls "$FILENAME"Tipp: Verwende geschweifte Klammern, wenn du Variablen direkt an Text anhängst:

echo "_${FILENAME}_ ist eine meiner Dateien"Das verhindert Ambiguitäten wie das Suchen nach einer Variable namens FILENAME_.

Auf Fehler sofort anhalten: set -e

Ein gefährlicher Fehler ist das Ignorieren von Exit-Status. Ein nützliches Sicherheitsnetz ist:

set -eDas beendet ein Skript, wenn ein Befehl mit einem Nicht-Null-Status endet. Die offizielle Beschreibung: Wenn eine Pipeline (auch einzelne Befehle) mit einem Fehler endet, wird das Skript sofort beendet.

Ergänze außerdem:

set -o pipefailDas stellt sicher, dass eine Pipeline einen Fehler weitergibt, wenn einer der Pipeline-Schritte fehlschlägt. Ohne pipefail kann ein früher Fehler in einer Pipeline unbemerkt bleiben.

Hinweis: set -e verändert die Skriptausführung. Verwende try/catch-ähnliche Pattern oder explizite Statusprüfungen, wenn du bestimmte Fehler lokal behandeln willst.

Fehlerfälle gezielt behandeln

Neben dem globalen Stopp solltest du spezifische Fehlersituationen behandeln und sinnvoll reagieren:

cd "$DIR" || { echo "Kann Verzeichnis $DIR nicht betreten" >&2; exit 1; }Oder mit Prüfung auf $? (direkt nach dem Befehl):

cd "$DIR"

if [ $? -ne 0 ]; then

echo "cd fehlgeschlagen" >&2

exit 1

fiKurzschreibweise mit logischen Operatoren liest oft kompakter:

command || { echo "Fehler" >&2; exit 2; }Verwende diese Form, wenn du Aktionen mit Aufräumarbeiten, Logging oder differenzierten Exit-Codes verbinden willst.

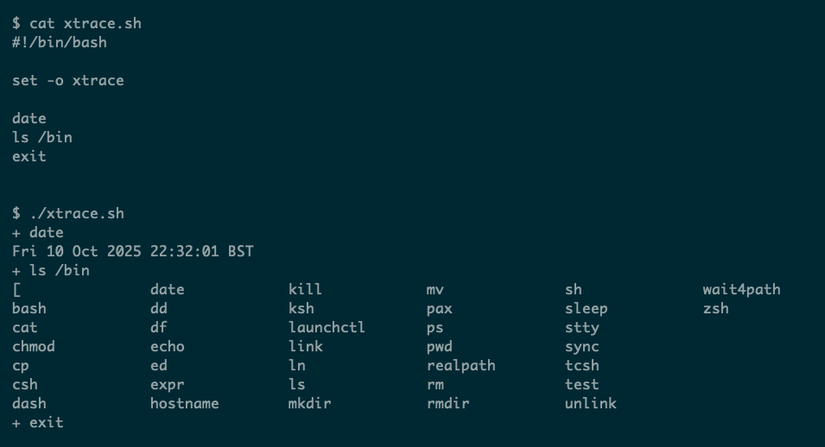

Debuggen: set -o xtrace

Aktiviere XTRACE, um Befehle vor ihrer Ausführung zu sehen:

set -o xtrace

# oder kurz: set -xBeispielausgabe zeigt expandierte Befehle inklusive Argumente. Das hilft, unerwartetes Quoting oder Expansionen zu finden.

Tipp: Aktiviere xtrace nur temporär, z. B. um einen Abschnitt zu untersuchen, und schalte es danach wieder aus:

set -x

# problematischer Block

set +xLange Optionen statt kryptischer Kurzformen

Verwende in Skripten wenn möglich die langen Optionen von Tools:

rm --recursive --force filenameDas macht Skripte selbstbeschreibender und reduziert Verwechslungsgefahr. Für interne Tools kannst du klare, dokumentierte Flags definieren.

Moderne Kommando-Substitution

Verwende $(…) statt Backticks ...:

VAR=$(ls)

# statt VAR=`ls`$(…) lässt sich besser verschachteln und ist leichter lesbar.

Standardwerte deklarieren

Setze Default-Werte kompakt:

CMD=${PAGER:-more}

DIR=${1:-${HOME:-/home/default}}Erklärung: Falls PAGER gesetzt ist, wird dessen Wert benutzt, sonst “more”. Solche Ausdrücke reduzieren boilerplate-Prüfungen.

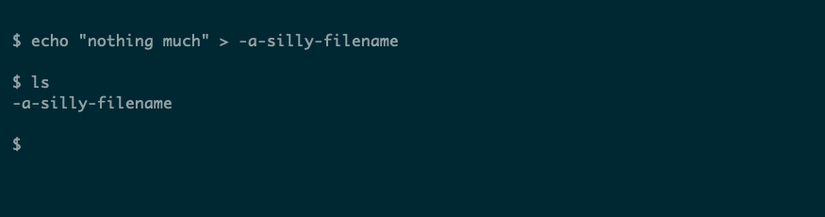

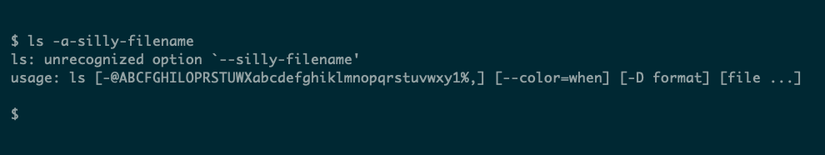

Doppelter Bindestrich — Ende der Optionen markieren

Dateinamen, die mit “-“ beginnen, werden oft als Optionen fehlinterpretiert. Schutz bietet “–“:

rm -- *.mdDas signalisiert: Alle folgenden Parameter sind Argumente, keine Optionen.

Lokale Variablen in Funktionen

Variablen sind in Bash standardmäßig global, auch innerhalb von Funktionen. Verwende local, um Seiteneffekte zu vermeiden:

function run {

local DIR=$(pwd)

echo "doing something..."

}Ohne local kannst du versehentlich globale Variablen überschreiben.

Beispiele für Problemfälle und Gegenstrategien

Leerzeichen und Wildcards

- Problem: Ungezürgte Variablen + globbing können Dateien falsch matchen.

- Gegenmaßnahme: “set -f” deaktiviert Globbing; besser: zitiere Variablen und verwende Arrays.

Datei mit führendem Bindestrich

- Problem: rm -rf * kann unerwartet Optionen aufnehmen.

- Gegenmaßnahme: rm – “$file” oder rm – *.md

Pipeline-Fehler nicht erkannt

- Problem: Fehler in früherer Pipeline-Stage verloren.

- Gegenmaßnahme: set -o pipefail

Rasantes Löschen durch falsche Expansion

- Problem: rm $VAR expandiert zu rm oder rm *

- Gegenmaßnahme: Prüfe Variableninhalte, nutze –, sichere Defaults, frage nach Bestätigung bei destruktiven Aktionen.

Arrays und sichere Iteration

Wenn du Listen verarbeitest, verwende Arrays statt ungeprüfter Wortsplitting-Mechanismen:

FILES=("file one.txt" "file two.txt")

for f in "${FILES[@]}"; do

echo "Bearbeite $f"

doneArrays bewahren Elemente auch bei Leerzeichen.

Logging- und Exit-Code-Konventionen

- Schreibe wichtige Meldungen auf stderr: echo “Fehler” >&2

- Verwende konsistente Exit-Codes: 0 = OK, 1 = generischer Fehler, 2 = falsche Nutzung/Argumente, 3 = IO-Fehler etc.

- Führe bei kritischen Schritten Protokoll (Datei oder syslog).

Rollback-Strategien und Safeguards

Bei destruktiven Aktionen plane Rückgängig-Machen oder Sicherheitsprüfungen ein:

- Simulationsmodus: –dry-run oder –noop, der Aktionen nur anzeigt.

- Bestätigungs-Flag: require-confirm=true, prüfe interaktiv mit read -r

- Transaktionelle Schritte: führe Änderungen in temporären Verzeichnissen, committe erst nach Erfolg.

Beispiel Confirm-Pattern:

confirm() {

read -r -p "Soll fortgefahren werden? [y/N] " answer

case "$answer" in

[Yy]*) return 0 ;;

*) echo "Abgebrochen"; exit 1 ;;

esac

}

confirmPlaybook: So schreibst und testest du ein sicheres Bash-Skript

Kurze SOP (Schritte):

- Definiere Zweck, Inputs und erwartete Outputs.

- Lege Shebang fest und dokumentiere Mindestanforderungen.

- Aktiviere set -euo pipefail am Skriptanfang (Erklärung folgt).

- Zitiere alle Variablen, verwende Arrays für Listen.

- Implementiere Logging und Exit-Codes.

- Schreibe Unit-ähnliche Tests (siehe Testfälle).

- Füge –dry-run und –confirm hinzu, wenn destruktiv.

- Führe Sicherheits- und Privatsphäre-Review durch.

- Release in einer staging-Umgebung, dann produktiv.

Empfohlen: set -euo pipefail bedeutet:

- -e: Skript bei Fehler abbrechen

- -u: Fehler bei Verwendung undefinierter Variablen

- -o pipefail: Fehler in Pipelines erkennen

Beispiel Header:

#!/usr/bin/env bash

set -euo pipefail

IFS=$'\n\t'IFS-Setzung reduziert Probleme beim Wort-Splitting; setze es bewusst.

Testfälle und Akzeptanzkriterien

Testfälle (Beispiele):

- Start ohne Argumente: Skript zeigt Usage und beendet sich mit Code 2.

- Ungültiges Verzeichnis: Skript beendet sich mit erklärender Fehlermeldung.

- Datei mit Leerzeichen: Skript verarbeitet Datei korrekt.

- Pipeline-Fehler: Fehler wird erkannt und Skript terminiert.

- Dry-run: Bei –dry-run werden keine schreibenden Aktionen ausgeführt.

Akzeptanzkriterien:

- Alle Kontrollpfade sind getestet.

- Keine unkontrollierten globalen Variablen.

- Keine ungeprüften rm-/mv-Aufrufe ohne –confirm oder –dry-run in kritischen Modi.

Rolle-basierte Checklisten

Entwickler:

- Schreibe lesbare Optionen und Usage.

- Schreibe Unit-Tests und Integrations-Tests.

- Dokumentiere externe Abhängigkeiten.

Operator/DevOps:

- Überprüfe Shebang und verwendete Bash-Version.

- Teste in einer identischen Staging-Umgebung.

- Prüfe Logging und Exit-Codes.

Reviewer:

- Suche nach ungesicherten rm/mv/ssh-Aufrufen.

- Prüfe auf unzitierte Variablen und fehlende local-Deklarationen.

- Prüfe Rechtvorkehrungen für sensible Daten.

Sicherheits-Härtung und Datenschutz

- Vermeide harte Kodierung sensibler Geheimnisse (Passwörter, Tokens).

- Verwende Umgebungsvariablen oder sichere Secret-Stores.

- Achte auf Dateirechte (chmod 700) für Skripte, die sensible Daten bearbeiten.

- Logge keine Secrets. Maskiere vertrauliche Werte in Logs.

- Bei Verarbeitung personenbezogener Daten: prüfe lokale Datenschutzanforderungen und sichere Übertragung/ Speicherung.

Risiko-Matrix und Gegenmaßnahmen

Risiko: unbedachtes Löschen durch rm

- Auswirkung: hoch

- Wahrscheinlichkeit: mittel

- Gegenmaßnahme: –dry-run, –confirm, –

Risiko: unerkannter Pipeline-Fehler

- Auswirkung: mittel

- Wahrscheinlichkeit: hoch ohne pipefail

- Gegenmaßnahme: set -o pipefail

Risiko: Code-Injection durch unzitierte Variablen

- Auswirkung: hoch

- Wahrscheinlichkeit: mittel

- Gegenmaßnahme: immer “${var}”, validiere Eingaben

Mini-Methodik: 5-Schritte-Review für jede Änderung

- Zweck-Check: Was ändert dieses Skript?

- Sicherheits-Check: Gibt es destruktive Operationen?

- Robustheits-Check: set -euo pipefail? Quoting?

- Test-Check: Gibt es Tests oder manuelle Prüfungen?

- Deploy-Check: Staging-Run vor Produktion?

Snippets und Cheatsheet

Header (sichere Vorlage):

#!/usr/bin/env bash

set -euo pipefail

IFS=$'\n\t'

# Usage: script.sh [options]Confirm-Funktion:

confirm() {

local prompt=${1:-"Fortfahren?"}

read -r -p "$prompt [y/N] " answer

case "$answer" in

[Yy]*) return 0 ;;

*) return 1 ;;

esac

}Safe-rm Wrapper (Beispiel):

safe_rm() {

local target=$1

if [ -z "$target" ]; then

echo "Kein Ziel angegeben" >&2; return 1

fi

echo "Lösche $target (dry-run)"

# rm -- "$target" # aktivieren nach Review

}Kompatibilität und Migrationstipps

- Prüfe Bash-Versionen: einige Features (z. B. associative arrays) benötigen Bash >= 4.0.

- Teste Skripte auf Systemen mit /bin/bash vs. /usr/bin/bash.

- Wenn Portabilität zu sh nötig ist, vermeide bash-spezifische Erweiterungen und teste mit dash.

Edge-Cases und Gegenbeispiele

- Wenn du interaktive Prompts in Cron-Jobs einbaust, blockierst du Ausführungen. Verwende –confirm nur für manuelle Runs.

- set -u (erzeuge Fehler bei undefinierten Variablen) kann bei einigen Tools false positives erzeugen, wenn sie bewusst leere Variablen nutzen. Teste vor dem Aktivieren.

Kurze Ankündigungsfassung (100–200 Wörter)

Bash-Skripte können mächtig und gefährlich zugleich sein. Diese Anleitung fasst bewährte Praktiken für sichere, robuste und wartbare Bash-Skripte zusammen. Du lernst, wie du die richtige Shebang-Zeile wählst, Variablen korrekt zitierst, Fehler frühzeitig abfängst und Pipelines korrekt behandelst. Zusätzlich enthält der Leitfaden Checklisten, ein kleines Playbook, Testfälle, Snippets und Sicherheits-Härtungstipps. Nutze die empfohlenen Header-Vorlagen (set -euo pipefail, IFS-Setzung), füge –dry-run/–confirm für destruktive Aktionen hinzu und teste in Staging-Umgebungen. So reduzierst du Risiko, erhöhst Transparenz und machst Skripte teamgerecht.

1-Zeilen-Glossar

- Shebang: Interpreter-Deklaration in Zeile 1.

- Quoting: Variablen in “” setzen, um Wortsplitting zu vermeiden.

- pipefail: Pipeline-Fehler weitergeben.

- xtrace: Vorherige Anzeige der auszuführenden Befehle (set -x).

Sicherheits- und Datenschutzhinweise für lokale Umgebungen

- Speichere keine Passwörter im Klartext im Skript.

- Verwende rollenbasierte Zugriffsrechte für Server mit Produktionsskripten.

- Prüfe, ob Logs personenbezogene Daten enthalten und anonymisiere bei Bedarf.

Zusammenfassung

- Verwende eine klare Shebang-Zeile passend zur Zielumgebung.

- Zitiere Variablen immer und nutze Arrays für Listen.

- Aktiviere set -euo pipefail und setze IFS sinnvoll.

- Baue Dry-Run-, Confirm- und Logging-Mechanismen ein.

- Schreibe Tests und führe Reviews durch, bevor du in Produktion gehst.

Wende diese Regeln konsequent an. Kleine Investitionen in Quoting, Tests und defensive Checks sparen oft viel Zeit und verhindern schwere Fehler im Betrieb.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben