Authentifizierungs-Apps: Einrichtung und sichere Nutzung

Authentifizierungs-Apps (Authenticator-Apps) erzeugen zeitlich begrenzte Codes, die beim Login als zweiter Faktor dienen. Sie sind sicherer als SMS und funktionieren meist mit TOTP (30‑Sekunden‑Codes) oder HOTP (ereignisbasierte Codes). Diese Anleitung erklärt Einrichtung, Nutzung, Backup‑Strategien, Alternativen und eine Notfall‑Checkliste.

Inhaltsverzeichnis

- Was sind Authentifizierungs‑Apps?

- Wie funktionieren Authenticator‑Apps?

- Einrichtung einer Authenticator‑App

- Nutzung nach der Einrichtung

- Backup, Wiederherstellung und Notfallplan

- Alternativen und Vergleich

- Praxis‑Checklisten und Playbook

- Zusammenfassung

Was sind Authentifizierungs‑Apps?

Authentifizierungs‑Apps sind Anwendungen, die beim Login einen zweiten Sicherheitsfaktor bereitstellen. Neben Benutzernamen und Passwort erzeugt die App regelmäßig einen kurzen numerischen Code. Nur wer sowohl das Passwort als auch den passenden Code zur gleichen Zeit eingibt, erhält Zugang.

Beliebte Beispiele sind Microsoft Authenticator und Google Authenticator. Letztere erlaubt, Google‑Konten auch ohne SMS zu verifizieren — mit einem sechsstelligen Code, der sich typischerweise alle 30 Sekunden ändert. Authenticator‑Apps bieten außerdem Schutz gegen Screen‑Leaks, da Codes lokal auf dem Gerät bleiben.

Kurzdefinition: Authenticator‑Apps sind mobile oder Desktop‑Anwendungen, die zeitlich oder ereignisbasiert einmalige Codes zur Mehrfaktor‑Authentifizierung erzeugen.

Wichtig: Authenticator‑Apps sind ein Beispiel für Zwei‑Faktor‑Authentifizierung (2FA) und zählen oft zu Multi‑Factor Authentication (MFA), wenn zusätzliche Faktoren vorhanden sind.

Wie funktionieren Authenticator‑Apps?

Obwohl verschiedene Apps intern unterschiedlich arbeiten, haben sie gemeinsame Grundprinzipien. Nach der Ersteinrichtung ersetzen oder ergänzen sie Passwörter nicht vollständig, sondern erzeugen zusätzlich kurze Codes.

Hauptverfahren:

- Time‑Based One‑Time Password (TOTP): Erzeugt Codes, die nach einer festen Zeitspanne verfallen (häufig 30 Sekunden). Vorteil: schützt vor SIM‑Swap und vielen Fernangriffen.

- Hash‑Based One‑Time Password (HOTP): Erzeugt Codes basierend auf Ereignissen (z. B. bei jeder Anforderung wird ein neuer Zähler genutzt). Der Code bleibt gültig, bis ein neuer angefordert wird.

Ablauf (TOTP‑Beispiel):

- Server und App teilen einen geheimen Schlüssel (Seed).

- Beide berechnen mit Hilfe der aktuellen Zeit und eines Algorithmus denselben sechsstelligen Code.

- Der Server akzeptiert den Code nur, wenn er zum aktuellen Zeitfenster passt.

Praktischer Tipp: Wenn beim Login ein Code nicht akzeptiert wird, prüfen Sie die Uhrzeit Ihres Geräts — bei TOTP müssen Uhrzeit und Zeitsynchronisation korrekt sein.

Einrichtung einer Authenticator‑App

Vorbereitung:

- Installieren Sie die gewünschte Authenticator‑App aus App Store/Google Play.

- Legen Sie, falls noch nicht vorhanden, einen Account bei dem Dienst an, den Sie sichern möchten.

Schritt‑für‑Schritt (typischer Ablauf):

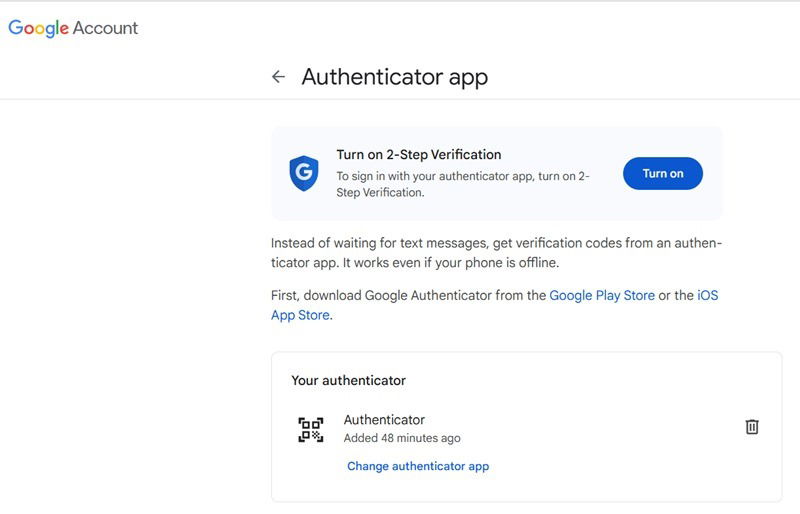

- Öffnen Sie die Kontoeinstellungen des Dienstes und wählen Sie “Zwei‑Schritt‑Verifizierung” oder “2‑Faktor‑Authentifizierung”.

- Wählen Sie die Option “Authenticator‑App” oder “App zum Generieren von Codes”.

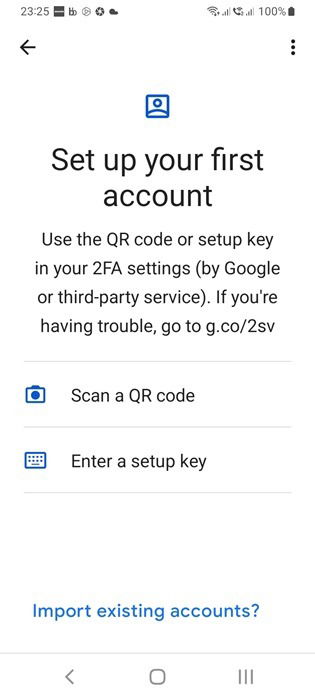

- Entweder wird ein QR‑Code angezeigt oder ein Setup‑Schlüssel (alphanumerisch).

- In Ihrer Authenticator‑App tippen Sie auf “+” oder “Konto hinzufügen” und scannen den QR‑Code oder geben den Schlüssel manuell ein.

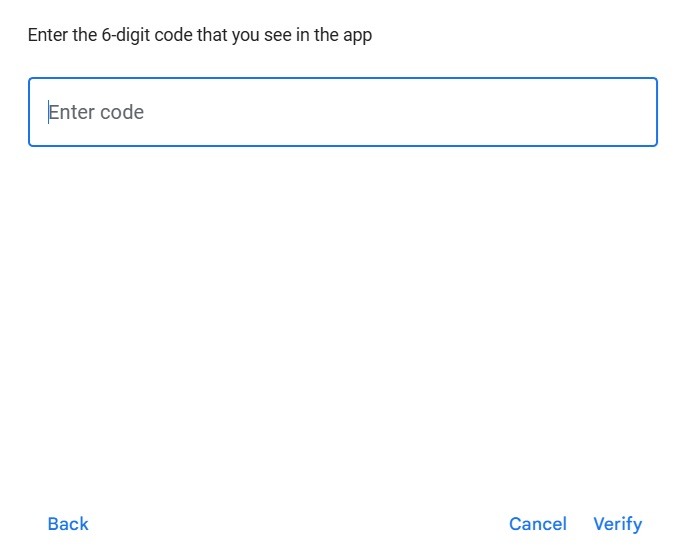

- Die App erzeugt fortan fortlaufend sechsstellige Codes. Geben Sie beim Dienst einen ersten Code zur Bestätigung ein.

Hinweis zum Setup‑Schlüssel: Wenn Sie den QR‑Code nicht scannen können, nutzen Sie den manuellen Schlüssel. Bewahren Sie diesen Schlüssel an einem sicheren Ort auf – er ist Ihre Wiederherstellungsbasis.

Kriterien bei der Einrichtung

- Gerätetyp: Mindestens ein mobiles Gerät sollte die Authenticator‑App haben.

- Uhrzeit: Stellen Sie automatische Zeitsynchronisation ein.

- Backup: Speichern Sie Wiederherstellungscodes oder den geheimen Schlüssel sofort sicher.

Nutzung nach der Einrichtung

Typischer Login‑Ablauf:

- Benutzername und Passwort eingeben.

- Dienst fordert zweiten Faktor an.

- Öffnen Sie die Authenticator‑App und geben Sie den aktuellen sechsstelligen Code ein.

- Wenn beides übereinstimmt, erhalten Sie Zugang.

Wichtige Hinweise:

- Codes verfallen meist alle 30 Sekunden. Geben Sie den Code schnell und ohne Abschreiben ein.

- Screenshots und Weitergabe des Codes sind unsicher. Geben Sie Codes niemals per Chat, E‑Mail oder Telefon weiter.

- Für lange Login‑Sitzungen können Dienste optional eine Geräte‑Vertrauensliste anbieten, sodass Sie nicht bei jeder Anmeldung den zweiten Faktor eingeben müssen.

Backup, Wiederherstellung und Notfallplan

Das größte Risiko bei Authenticator‑Apps ist Geräteverlust. Planen Sie für diesen Fall:

Backup‑Optionen:

- Wiederherstellungscodes: Viele Dienste bieten eine Liste von Einmalcodes beim Einrichten. Drucken oder speichern Sie diese sicher offline.

- Seed/Setup‑Schlüssel sichern: Notieren Sie den geheimen Schlüssel und lagern Sie ihn verschlüsselt (z. B. Passwortmanager mit verschlüsselten Notizen).

- Geräte‑Backup: Manche Authenticator‑Apps bieten verschlüsselte Cloud‑Backups (z. B. kontoabhängig). Prüfen Sie die Sicherheitsgarantien.

Notfall‑Playbook (Kurz):

- Verwenden Sie bei Verlust die Wiederherstellungscodes Ihres Dienstes.

- Falls keine Codes vorhanden sind: Kontaktieren Sie den Support des Dienstes und folgen Sie dem Identitätsnachweis‑Prozess.

- Aktivieren Sie nach Zugangserlangung sofort neue Schlüssel und deaktivieren Sie alte Geräte.

Praktische Checkliste für den Notfall

- Haben Sie Wiederherstellungscodes? (ja/nein)

- Ist der Setup‑Schlüssel sicher gespeichert? (ja/nein)

- Haben Sie ein alternatives Wiederherstellungsverfahren (z. B. Backup‑Telefonnummer oder Hardware‑Token)?

Wiederherstellungsrahmen für Google‑Konten: Google bietet mehrere Wiederherstellungswege (Backup‑Codes, alternative E‑Mail, Google One‑Support). Prüfen Sie die aktuelle Dokumentation des Dienstes.

Alternativen und Vergleich

Übliche Alternativen:

- SMS/Telefon‑Code: Einfach, aber anfällig für SIM‑Swap und Abfangangriffe.

- Hardware‑Token (FIDO2/WebAuthn, YubiKey): Sehr sicher; keine Abhängigkeit vom Mobilfunknetz.

- Passkeys: Moderne, passwortlose Authentifizierung, basierend auf Public‑Key‑Cryptography.

Kurzvergleich (qualitativ):

- Sicherheit: Hardware‑Token ≈ Passkeys > Authenticator‑App > SMS

- Bedienbarkeit: SMS > Authenticator‑App > Passkeys > Hardware‑Token

- Offline‑Fähigkeit: Authenticator‑App und Hardware‑Token funktionieren ohne Mobilfunk.

Wann eine Authenticator‑App nicht ideal ist

- Wenn Sie häufig Geräte wechseln und kein Backup haben.

- Wenn Sie hohe Sicherheit und zentrale Verwaltung für viele Nutzer brauchen (unternehmensweit sind Hardware‑Token oder SSO mit passkeys oft besser).

Praxis‑Checklisten und Playbook

Vor der Einrichtung (Privatanwender)

- Laden Sie die Authenticator‑App aus dem offiziellen Store.

- Aktivieren Sie automatische Zeitsynchronisation.

- Generieren und sichern Sie Wiederherstellungscodes.

Vor der Einrichtung (IT‑Admin)

- Dokumentieren Sie die unterstützten MFA‑Methoden.

- Bieten Sie Schulungen und Wiederherstellungsprozesse an.

- Prüfen Sie Compliance‑Anforderungen und Datenschutz.

Playbook bei Geräteverlust

- Melden Sie das verlorene Gerät intern.

- Verwenden Sie Backup‑Codes, um Zugriff wiederherzustellen.

- Entfernen Sie verlorene Geräte aus Konten und erneuern Sie Schlüssel.

- Protokollieren Sie den Vorfall und passen Sie Policies an.

Entscheidungsbaum (Mermaid)

flowchart TD

A[Gerät verloren?] -->|Ja| B{Haben Sie Backup‑Codes?}

A -->|Nein| C[Normaler Login]

B -->|Ja| D[Codes verwenden und Zugang wiederherstellen]

B -->|Nein| E[Support kontaktieren, Identitätsnachweis]

D --> F[Neues Gerät einrichten und Schlüssel rotieren]

E --> FWichtige Sicherheits‑Hinweise

- Teilen Sie niemals Ihren Setup‑Schlüssel oder Backup‑Codes.

- Verwenden Sie nach Möglichkeit verschlüsselte Backups.

- Aktivieren Sie bei wichtigen Konten zusätzliche Schutzmaßnahmen (z. B. Hardware‑Token als primäre MFA für Admin‑Konten).

Datenschutz und lokale Besonderheiten

- Persönliche Daten: Authenticator‑Apps speichern in der Regel nur den geheimen Schlüssel und keine personenbezogenen Daten des Dienstes.

- DSGVO: In der EU gelten Diensteanbieter als Verantwortliche; stellen Sie sicher, dass Backup‑Clouds DSGVO‑konform sind, wenn Sie Cloud‑Backups nutzen.

- Lokale Alternativen: Manche Regionen nutzen zusätzlich SMS‑basierte Dienste; diese sind jedoch weniger sicher.

Zusammenfassung

Authentifizierungs‑Apps sind ein robustes, einfach einsetzbares Mittel zur Mehrfaktor‑Authentifizierung. Sie bieten Schutz gegenüber SMS‑basierten Methoden und funktionieren offline. Wichtig sind ein sauberes Setup, sichere Speicherung von Wiederherstellungscodes und ein Notfallplan für Geräteverlust.

Wichtige Aktionen jetzt

- Installieren Sie eine Authenticator‑App für Ihre wichtigsten Konten.

- Sichern Sie Wiederherstellungscodes sicher offline.

- Prüfen Sie für administrativ kritische Konten den Einsatz von Hardware‑Token.

Image credit: Unsplash. Alle Bildschirmfotos von Sayak Boral.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben