Offene Netzwerkverbindungen unter Windows anzeigen

Viele Menschen verbringen täglich immer mehr Zeit online. Die Informationen kommen über Netzwerkverbindungen, die Ihr Rechner zu externen Diensten herstellt. Die meisten Verbindungen sind harmlos, aber manche können unbemerkt private Daten übertragen oder unerwünschte Kommunikation auslösen. Wenn Sie den Verdacht haben, dass Malware oder eine Sicherheitslücke auf Ihrem Rechner aktiv ist, hilft ein Blick auf geöffnete Ports und laufende Prozesse. Eine Übersicht der aktiven Verbindungen kann unautorisierte Verbindungen oder Datenübertragungen sichtbar machen.

In diesem Artikel lernen Sie drei praktikable Methoden kennen: ein Windows-eigenes Verfahren mit PowerShell/netstat sowie zwei bewährte Tools (TCPView und CurrPorts). Am Ende finden Sie eine kurze Methodik, Checklisten für verschiedene Rollen sowie Hinweise, wann die Methoden nicht ausreichen.

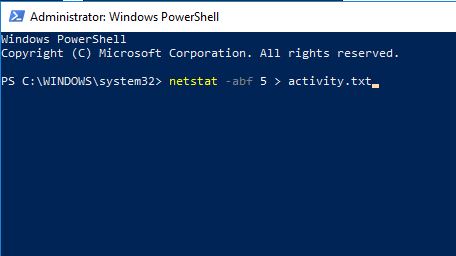

Verwendung von PowerShell und netstat

PowerShell und das Kommandozeilentool netstat liefern eine schnelle, lokale Aufzeichnung aller Verbindungen. netstat zeigt offene Ports, Remote-Endpunkte und zugeordnete Prozesse.

Wichtig: Sie benötigen Administratorrechte, um Prozessnamen mitzubekommen.

- Drücken Sie Win + X, um das Schnellmenü zu öffnen.

Wählen Sie PowerShell (Administrator) aus.

Geben Sie folgenden Befehl ein und drücken Sie Enter:

netstat -abf 5> activity.txtErläuterung: netstat -a zeigt alle Verbindungen, -b versucht, die ausführbare Datei (Prozess) anzuzeigen, -f gibt Fully Qualified Domain Names aus, und 5 ist hier das Intervall (Sekunden) — die Ausgabe wird in activity.txt umgeleitet.

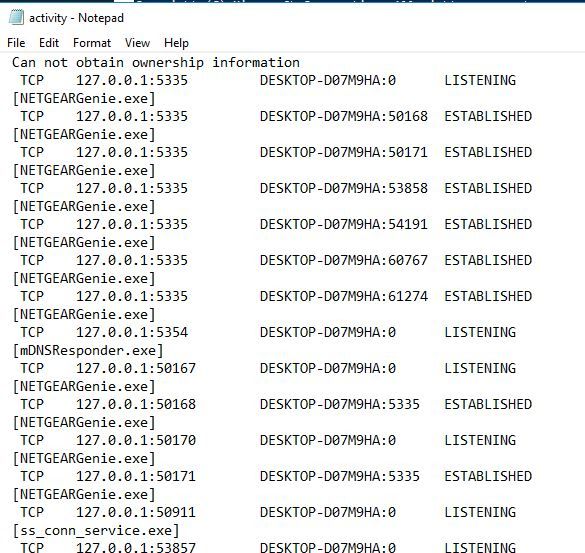

Lassen Sie das Programm mehrere Minuten laufen, um eine repräsentative Stichprobe zu erhalten. Sie können währenddessen normal weiterarbeiten.

Beenden Sie die Aufzeichnung mit Ctrl + C.

Geben Sie “activity.txt” in der Konsole ein und drücken Sie Enter, oder öffnen Sie die Datei im Editor (Notepad):

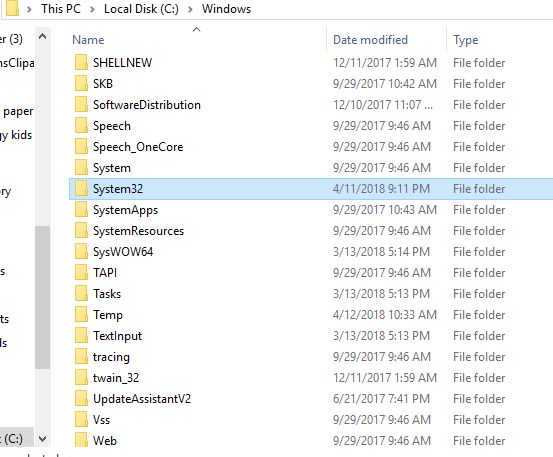

Hinweis: Die Datei wird standardmäßig im System32-Ordner abgelegt, wenn Sie die PowerShell als Administrator gestartet haben:

Wenn Sie etwas Unbekanntes sehen, recherchieren Sie den Prozessnamen und die Remote-Adresse. Finden Sie Hinweise auf Malware oder unerwünschte Dienste, geben die nächsten Schritte im Playbook Orientierung zur Entfernung und Sicherung.

Wichtig: netstat kann TLS-verschlüsselte Verbindungen nicht im Klartext anzeigen — nur Metadaten wie IP, Port und Prozess sind sichtbar.

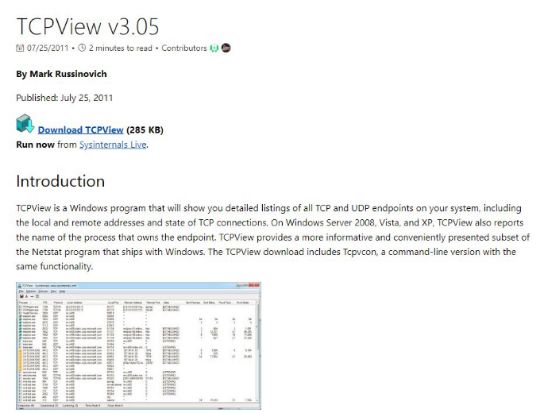

TCPView verwenden

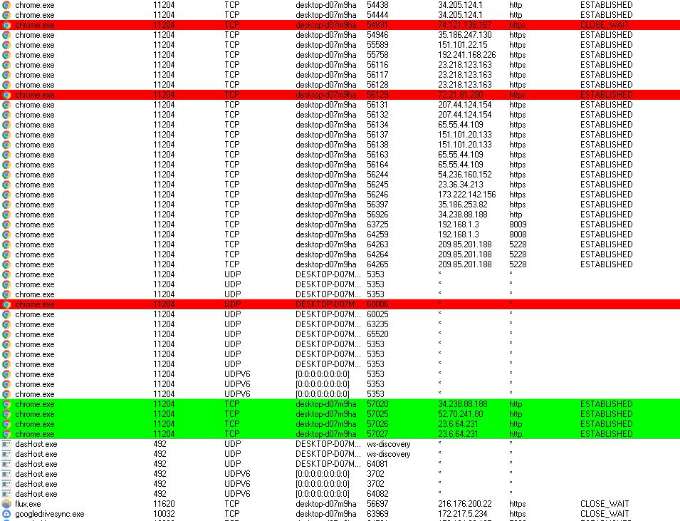

TCPView ist ein kostenloses Tool von Microsoft (Teil von Sysinternals). Es zeigt Verbindungen in Echtzeit: lokale und entfernte Adressen, Status, Prozessname und ausführbare Datei. Sie können Verbindungen beenden oder Prozesse direkt aus dem Kontextmenü untersuchen.

- Laden Sie TCPView von der offiziellen Sysinternals-Seite herunter.

Entpacken Sie das ZIP und starten Sie tcpview.exe.

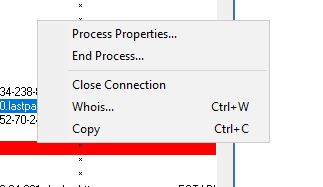

TCPView zeigt sofort alle aktiven Verbindungen an. Per Rechtsklick auf eine Zeile wählen Sie “Whois” oder “Process Properties”, um Details zu erhalten.

Farbkodierung erklärt: grün markierte Zeilen sind neu geöffnete Verbindungen, rot markierte Zeilen sind geschlossene Verbindungen, gelb zeigt eine Änderung an. Das schnelle UI ist nützlich, springt jedoch bei hoher Aktivität häufig, was das gezielte Anklicken erschweren kann.

Tipp: Ziehen Sie tcpview.exe auf den Desktop oder merken Sie sich den Speicherort, da TCPView keine Installation mit Startmenüeintrag erstellt.

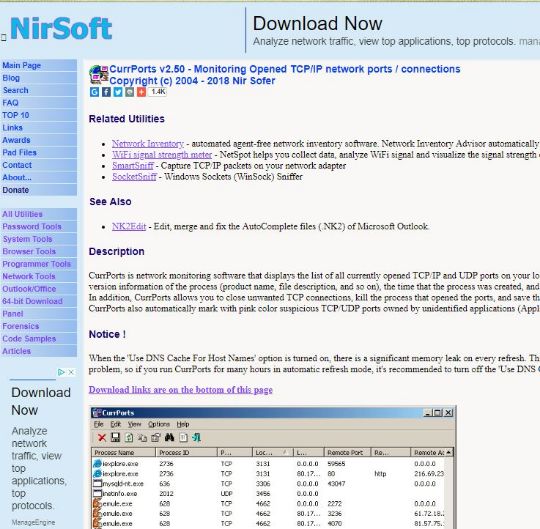

CurrPorts verwenden

CurrPorts von NirSoft ist ein weiteres leichtes Tool zur Anzeige aktiver TCP/UDP-Verbindungen. Es ist ähnlich wie TCPView, legt aber Wert auf Filter, Export und farbliche Hervorhebung von verdächtigem Verhalten (z. B. rosa/pink markierte Zeilen für potenziell auffällige Einträge).

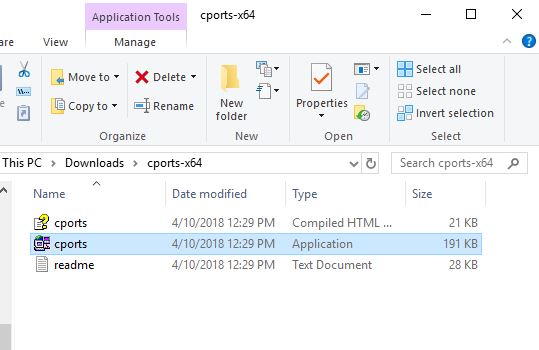

Laden Sie die passende Version für Ihr System (32- oder 64-Bit) herunter, entpacken Sie das Archiv und starten Sie cports.exe. CurrPorts bietet mehr Export-Optionen und Filter, was es für forensische Kurzanalysen praktisch macht.

Wie Sie Ergebnisse interpretieren

- Lokale Adresse + Port: Zeigt an, welcher Prozess lokalen Netzwerk-Zugang verwendet.

- Remote-Adresse + Port: Zielsystem oder Dienst, zu dem verbunden wird.

- Status: ESTABLISHED bedeutet aktive Verbindung; LISTEN bedeutet, ein Dienst wartet auf eingehende Verbindungen.

- Prozessname/Exe: Ermöglicht, die verantwortliche Anwendung zu identifizieren.

Wenn Sie eine Verbindung nicht zuordnen können:

- Prüfen Sie, ob der Prozess zum Betriebssystem oder bekannten Programmen gehört.

- Suchen Sie nach dem Dateipfad der ausführbaren Datei (Properties im Tool).

- Verwenden Sie VirusTotal oder Reputationsdatenbanken für die ausführbare Datei.

- Dokumentieren Sie ungewöhnliche Einträge (Zeit, Remote-IP, Prozess).

Wichtig: Manche legitime Cloud- und Update-Dienste haben häufig wechselnde Remote-IP-Adressen. Recherchieren Sie immer Prozesspfad + Signatur statt nur IP.

Wann diese Tools nicht ausreichen

- Verschlüsselte Verbindungen (HTTPS/TLS) zeigen keine Klartextdaten. Metadaten allein können daher irreführend sein.

- Rootkits oder sehr ausgefeilte Malware können Monitoring-Tools umgehen oder Prozesse verschleiern.

- Temporäre Verbindungen in Sandbox- oder Container-Umgebungen können normale Nutzer verunsichern.

Wenn Sie schwerwiegenden Verdacht auf kompromittierte Geräte haben, trennen Sie das Gerät vom Netzwerk und führen Sie eine vollständige Forensik oder Wiederherstellung durch.

Alternative Ansätze

- Netzwerk-Sniffing mit Wireshark: bietet Paketerfassung und Analyse, erfordert mehr Fachwissen.

- Endpoint Detection & Response (EDR): kommerzielle Lösungen bieten fortlaufende Erkennung und Korrelation.

- Router-/Gateway-Logging: zentralisiert Netzwerklogs für mehrere Geräte.

Mini-Methodik: Schritt-für-Schritt für eine Erstprüfung

- Isolieren: Bei starkem Verdacht Gerät vom Netzwerk trennen.

- Aufzeichnen: netstat-Aufzeichnung oder TCPView/CurrPorts starten (als Administrator).

- Dokumentieren: Zeitstempel, Prozessname, Remote-IP, Port, Status notieren.

- Recherchieren: Prozesspfad prüfen, Hash/Signatur nachschlagen, bekannte Reputationen prüfen.

- Gegenmaßnahme: Prozess beenden, Software deinstallieren, Malware entfernen, Ports schließen, System scannen.

- Wiederherstellung: System-Scan, Patches einspielen, Passwörter ändern.

Playbook/Incident-Runbook (Kurzversion)

- Sofortmaßnahmen (0–30 min): Gerät isolieren, laufende Verbindungen aufzeichnen, Screenshots/Exports speichern.

- Kurzfristig (30 min–4 h): Prozesse identifizieren, Logs sichern, bekannte Malware-Signaturen prüfen.

- Mittelfristig (4–48 h): Forensische Kopie des Datenträgers erstellen, falls erforderlich; betroffene Konten sichern.

- Abschluss: Systembereinigung oder Neuinstallation, Lessons Learned und Prävention (Einstellungen, Firewall-Regeln).

Rollenbasierte Checklisten

Für Privatanwender:

- Starten Sie TCPView oder CurrPorts.

- Exportieren Sie die Liste als CSV.

- Prüfen Sie installierte Programme auf Unbekanntes.

- Scannen Sie mit einem aktuellen Antivirus.

Für IT-Admins:

- Führen Sie netstat-Aufzeichnung auf betroffenen Hosts durch.

- Prüfen Sie Gateway- bzw. Firewall-Logs.

- Sammeln Sie Prozesspfade und Dateihashes.

- Isolieren Sie Hosts und planen Sie eine forensische Sicherung.

Risiko-Matrix und Gegenmaßnahmen (qualitativ)

- Niedrig: Unbekannte Remote-IP, Prozess bekannt und signiert. Gegenmaßnahme: Überwachen, ggf. Blocklisten.

- Mittel: Unbekannte Anwendung, wiederholte Verbindungen. Gegenmaßnahme: Prozess beenden, Datei prüfen, Systemscan.

- Hoch: Unbekannte Anwendung mit verdächtigen Aktionen (Datenexfiltration, persistente Verbindungen). Gegenmaßnahme: Host isolieren, forensische Sicherung, Neuinstallation.

Kurze Checkliste für schnelles Troubleshooting

- Haben Sie Administratorrechte? Ja/Nein

- Haben Sie netstat/TCPView/CurrPorts laufen? Ja/Nein

- Wurden verdächtige Prozesse dokumentiert? Ja/Nein

- Wurde der Host bei hohem Risiko isoliert? Ja/Nein

Einzeilige Begriffserklärungen

- Port: Logischer Zugangspunkt für Netzwerkdienste.

- ESTABLISHED: Zustand einer aktiven TCP-Verbindung.

- LISTEN: Dienst wartet auf eingehende Verbindungen.

- Remote-IP: Zieladresse einer Verbindung.

Datenschutz und Sicherheitshinweise

Speichern Sie Exportdateien (z. B. activity.txt) sicher. Die Dateien enthalten Prozessnamen, Pfade und Zieladressen — potenziell sensible Informationen. Bei Untersuchungen in Unternehmensnetzwerken müssen Compliance- und Datenschutz-Richtlinien beachtet werden.

Zusammenfassung

Wenden Sie die in diesem Artikel beschriebenen Tools und die Mini-Methodik an, um offen geöffnete Ports und aktive Verbindungen zu identifizieren. Beginnen Sie mit netstat für schnelle Aufzeichnungen und nutzen Sie TCPView oder CurrPorts für interaktive Echtzeitanalysen. Dokumentation und gezielte Recherche sind entscheidend, um Fehlalarme von echten Sicherheitsvorfällen zu unterscheiden.

Wichtige nächste Schritte:

- Exportieren und sichern Sie Ergebnislisten.

- Recherchieren Sie unbekannte Prozesse vor einer Löschung.

- Isolieren und sichern Sie das System bei starkem Verdacht.

Wichtig: Diese Verfahren liefern Indikatoren, aber keine endgültige forensische Aussage. Bei schwerwiegendem Verdacht ziehen Sie IT-Sicherheitsexperten hinzu.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben