Remote Credential Guard in Windows aktivieren

Remote Credential Guard schützt Ihre Anmeldeinformationen bei einer RDP-Sitzung, indem Kerberos-Anfragen sicher an das anfragende System weitergeleitet werden. Aktivieren Sie die Funktion zentral per Gruppenrichtlinie, lokal über die Registry oder temporär für einzelne Verbindungen mit mstsc. Test- und Rollback-Schritte sowie Checklisten für Administratoren sind weiter unten.

Was ist Remote Credential Guard?

Remote Credential Guard ist eine Sicherheitsfunktion von Windows, die verhindert, dass Anmeldeinformationen (z. B. Kerberos-Tickets oder NTLM-Hashes) an einen entfernten Rechner offengelegt werden, wenn Sie per Remote Desktop (RDP) eine Verbindung herstellen. Kurz gesagt: Ihre Anmeldeinformationen bleiben auf dem clientseitigen Gerät, statt vom Remote-Host weiterverwendet zu werden.

Begriff in einer Zeile: Kerberos ist das Netzwerk-Authentifizierungsprotokoll, das Remote Credential Guard nutzt, um Tickets nur an vertrauenswürdige Ursprungs-Hosts zurückzuleiten.

Wichtig: Remote Credential Guard schützt primär die Weitergabe von Anmeldeinformationen. Es ersetzt keine generelle Härtung von RDP (z. B. NLA, MFA oder aktuelle Patches).

Kompatibilität und Voraussetzungen

- Windows 10 und neuer sowie vergleichbare Windows Server-Versionen unterstützen Remote Credential Guard.

- RDP-Client und Remote-Host sollten aktuelle Updates haben. Bei älteren Builds ist die Funktion nicht verfügbar.

- Kerberos-Umgebung (Active Directory) ist erforderlich für die volle Funktionalität.

Hinweis: In Umgebungen mit reinen NTLM-Authentifizierungen bietet Remote Credential Guard keinen Nutzen.

1) Aktivieren per Gruppenrichtlinie (empfohlen für Unternehmen)

- Öffnen Sie den Gruppenrichtlinien-Editor: Start → gpedit.msc → Enter.

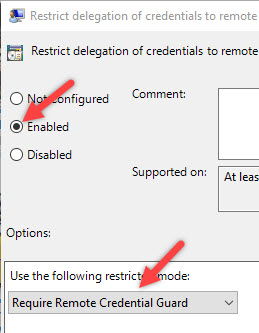

- Navigieren Sie zu: Computer Configuration -> Administrative Templates -> System -> Credentials Delegation.

- Öffnen Sie die Richtlinie „Restrict delegation of credentials to remote servers“.

- Wählen Sie „Enabled“.

- In den Options wählen Sie „Require Remote Credential Guard“ aus dem Dropdown.

- Übernehmen Sie mit „OK“ und schließen.

Damit die Richtlinie sofort wirksam wird, neu starten oder folgende Eingabeaufforderung als Administrator ausführen:

GPUpdate.exe /forceWichtig: Gruppenrichtlinien sind die sauberste Methode für große Umgebungen – sie ermöglichen zentrales Management und Rückrollbarkeit.

2) Aktivieren über die Registry (lokal)

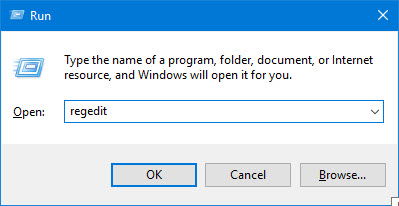

- Drücken Sie Win + R, geben Sie regedit ein und drücken Sie Enter.

- Navigieren Sie zu:

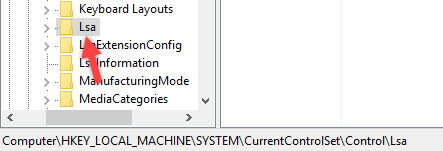

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

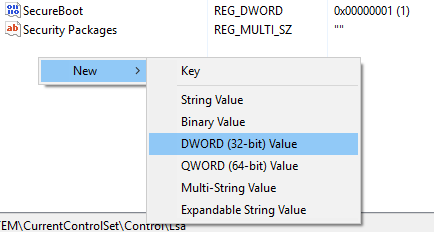

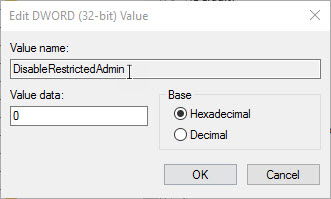

- Rechtsklick im rechten Bereich → New -> DWORD (32-bit) Value.

- Benennen Sie den neuen Wert in DisableRestrictedAdmin und setzen Sie den Wert auf 0.

- System neu starten oder gpupdate /force ausführen.

Hinweis zur Bedeutung: Dieser Schlüssel steuert das Verhalten von Restricted Admin/Delegation. In einigen Konfigurationen ist das Setzen auf 0 notwendig, damit die gewünschten Weiterleitungsmechanismen greifen. Prüfen Sie Änderungen immer zuerst in einer Testumgebung.

3) Temporär aktivieren für eine einzelne Verbindung

Sie können Remote Credential Guard auch nur für eine Sitzung aktivieren – sinnvoll für Helpdesk-Szenarien oder gelegentliche Verbindungen.

mstsc.exe /remoteGuardDas öffnet den RDP-Client mit der Funktion nur für diese Sitzung.

Wichtig: In manchen Quellen ist die Schreibweise des Switches variabel. Verwenden Sie die Version, die mit Ihrer Windows-Build-Dokumentation kompatibel ist.

Testfälle und Abnahmekriterien

Abnahmekriterien:

- Verbindungsaufbau per RDP stellt sicher, dass Anmeldedaten nicht an den Remote-Host übermittelt werden.

- Keine Aufforderung zur erneuten lokal gespeicherten Anmeldung auf dem Remote-Host.

- Kerberos-Tickets werden auf dem Client ausgestellt; auf dem Host erscheinen keine fremden Ticket-Einträge.

Mögliche Tests:

- Auf dem Client:

klistausführen und Kerberos-Tickets prüfen. - Auf dem Remote-Host: Sicherheitsprotokolle auf unerwartete Anmeldeereignisse prüfen.

- Testverbindung mit eingeschalteter Protokollierung (Event Viewer) beobachten.

Akzeptanzkriterien: Remote-Verbindungen funktionieren normal, Credential-Delegation ist auf das Minimum reduziert, und es treten keine Funktionsbeeinträchtigungen für legitime Dienste auf.

Troubleshooting (häufige Fehler und Lösungen)

Problem: Remote Credential Guard hat keinen Effekt

- Prüfen Sie, ob beide Seiten Windows-Versionen unterstützen und aktuelle Updates installiert sind.

- Stellen Sie sicher, dass die Umgebung Kerberos/AD verwendet (kein reines NTLM).

- Prüfen Sie Gruppenrichtlinienkonflikte oder lokale Registry-Overrides.

Problem: Anmeldung schlägt fehl nach Aktivierung

- Testweise Richtlinie zurücknehmen und neu testen.

- Event Viewer auf beiden Seiten prüfen (Anwendungs- und Sicherheitsprotokolle).

- Bei Problemen mit smart cards oder MFA prüfen, ob diese mit Credential Guard kompatibel sind.

Rollback:

- Gruppenrichtlinie zurücksetzen oder auf „Not Configured“ setzen → GPUpdate.exe /force.

- Registry-Wert DisableRestrictedAdmin löschen oder auf vorherigen Wert zurücksetzen → neu starten.

Alternative Ansätze und ergänzende Maßnahmen

- Restricted Admin Mode: reduziert das Risiko, bietet aber andere Trade-offs (z. B. eingeschränkter Zugriff auf Netzwerkressourcen).

- Netzwerk Level Authentication (NLA) zwingend aktivieren.

- Multi-Faktor-Authentifizierung (MFA) für RDP-Zugänge implementieren.

- Just-In-Time (JIT) Zugriffskonzepte und Jump-Server nutzen.

Kontext-Heuristik: Verwenden Sie Remote Credential Guard dort, wo Benutzer auf viele unbekannte oder potenziell unsichere Remote-Hosts zugreifen. Für stark regulierte Umgebungen ist es Teil einer Defense-in-Depth-Strategie.

Rollout-Playbook für Administratoren (Kurz)

- Pilotgruppe definieren (z. B. 10 Helpdesk-User).

- Gruppenrichtlinie in Test-OU veröffentlichen.

- Tests: Verbindung, klist, Event Viewer.

- Fehlerbehebung und Anpassungen.

- Stufenweiser Rollout nach Abnahme.

- Monitoring: Eventlogs und Supporttickets beobachten.

Rollenbasierte Checkliste

Administrator:

- Gruppenrichtlinie konfigurieren.

- GPO-Report erstellen und verteilen.

- Rollout und Rollback planen.

Helpdesk:

- Temporäre Aktivierung per mstsc testen.

- Anleitung für Endanwender bereitstellen.

Sicherheitsbeauftragter:

- Prüfungen auf Protokollebene durchführen.

- Kombination mit MFA/NLA bewerten.

Sicherheitshinweise

- Remote Credential Guard reduziert Credential-Theft-Risiken, ersetzt aber nicht starke Härtung: Patches, minimale Berechtigungen und Netzwerksegmentierung bleiben notwendig.

- Prüfen Sie Datenschutz-/Compliance-Anforderungen beim Zugriff auf Remote-Systeme.

FAQ

Was passiert, wenn der Remote-Host kompromittiert ist?

Remote Credential Guard verhindert, dass Ihre Kerberos-Anmeldeinformationen an diesen Host zur weiteren Verwendung geschickt werden. Das heißt: ein kompromittierter Host kann Ihre Tickets nicht verwenden, um sich gegenüber anderen Diensten mit Ihren Rechten zu authentifizieren.

Ist Restricted Admin dasselbe wie Remote Credential Guard?

Nein. Restricted Admin ist ein anderer Modus, der Anmeldeinformationen auf andere Weise behandelt. Remote Credential Guard ist speziell auf sichere Weiterleitung von Kerberos-Requests ausgelegt.

Wie teste ich, ob Remote Credential Guard wirkt?

Führen Sie klist auf dem Client aus, beobachten Sie Event Viewer auf dem Remote-Host und führen Sie reproduzierbare Zugriffe auf Ressourcen durch, die Kerberos verwenden.

Wie rolle ich die Änderung zurück?

Gruppenrichtlinie auf „Not Configured“ setzen und GPUpdate.exe /force ausführen oder den Registry-Wert entfernen und das System neu starten.

Kurze Zusammenfassung

- Remote Credential Guard schützt Kerberos-Anmeldeinformationen während RDP-Sitzungen.

- Aktivierung per Gruppenrichtlinie ist die empfohlene Vorgehensweise im Unternehmen.

- Testen, Monitoring und ein Rollerback-Plan sind Teil eines sicheren Rollouts.

Wichtig: Testen Sie alle Änderungen in einer sicheren Testumgebung, bevor Sie sie breit ausrollen.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben