SSH-Tunnel für Android: Gesamten Datenverkehr sicher durch Ihren Server leiten

Schnellzugriff

- Was Sie benötigen

- SSH Tunnel für Android herunterladen und konfigurieren

- Verbindung testen

- Fehlerbehebung und Sicherheitstipps

Einleitung

Es gibt nur wenige Sicherheitsprobleme, die nicht mit der richtigen Vorsicht und etwas technischem Know‑how behoben werden können. In dieser Anleitung zeigen wir, wie Sie die mobile Datenverbindung Ihres Android‑Phones gegen Mithören schützen, indem Sie den Datenverkehr über einen SSH‑Tunnel zu einem SSH‑Server leiten. Das schützt den Transport zwischen Ihrem Gerät und dem SSH‑Server vor lokalen Angreifern (z. B. offenen WLANs oder Mobilfunk‑Sniffern).

Wenn Sie noch nicht genau wissen, was SSH ist: SSH (Secure Shell) ist ein verschlüsseltes Protokoll für die sichere Kommunikation zwischen zwei Computern. Es bietet verschlüsselte Login‑Sitzungen, Dateitransfer und Port‑Weiterleitungen.

Wichtiger Hinweis: Diese Anleitung setzt voraus, dass Sie bereits einen SSH‑Server erreichen können (z. B. ein zu Hause betriebenes Gerät oder ein gemieteter VPS). Wenn Sie keinen SSH‑Server betreiben, lesen Sie die Alternativen weiter unten (z. B. kommerzielle VPN‑Dienste).

Was Sie benötigen

- Ein gerootetes Android‑Gerät mit Android 1.6 oder neuer. Root‑Zugriff ist erforderlich, damit die App System‑Netzwerkeinstellungen und Proxys anpassen kann.

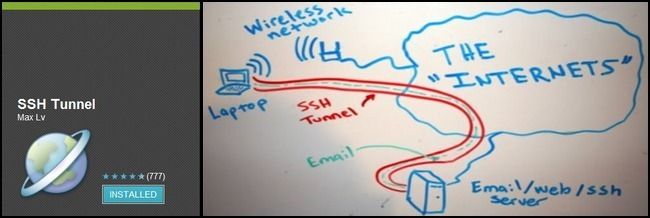

- Die App “SSH Tunnel for Android” (kostenlos). Falls Google Play nicht verfügbar ist, können Sie die APK manuell installieren.

- Einen erreichbaren SSH‑Server mit Benutzername und Passwort und idealerweise einem SSH‑Schlüsselpaar (öffentlicher und privater Schlüssel).

Kurze Definition: Rooten bedeutet, dem Benutzerkonto auf dem Android‑Gerät Superuser‑Rechte zu geben — das ermöglicht Systemänderungen, aber birgt Risiken, wenn man nicht vorsichtig ist.

Hinweis zur Sicherheit: Wenn Sie keinen SSH‑Schlüssel verwenden, erfolgt die Anmeldung per Passwort. Schlüsselbasierte Authentifizierung ist deutlich sicherer und wird dringend empfohlen.

SSH Tunnel für Android herunterladen und konfigurieren

- Installieren Sie die App

- Laden Sie “SSH Tunnel for Android” aus dem Google Play Store oder installieren Sie die APK manuell, wenn Play nicht verfügbar ist.

- Starten Sie die App nach der Installation.

- Erste Ansicht und Einstellungen

- Öffnen Sie die SSH Tunnel Einstellungen.

- Tragen Sie die IP/Hostname Ihres SSH‑Servers und den Port ein. Standard‑SSH‑Port ist 22 — ändern Sie ihn nur, wenn Ihr Server einen anderen Port verwendet.

- Geben Sie im Abschnitt Konto die Zugangsdaten (Benutzername & Passwort) ein, oder richten Sie die Schlüsseldatei ein (empfohlen).

- Schlüsseldatei verwenden (empfohlen)

- Generieren Sie am besten ein Schlüsselpaar auf Ihrem Desktop (z. B. mit ssh‑keygen unter Linux/macOS oder PuTTYgen unter Windows).

- Kopieren Sie den öffentlichen Schlüssel (~/.ssh/id_rsa.pub) in die Datei ~/.ssh/authorized_keys auf Ihrem SSH‑Server (unter dem Benutzer, den Sie verwenden).

- Die private Schlüsseldatei (.ppk für PuTTY, OpenSSH‑Formate werden je nach App unterstützt) kopieren Sie auf Ihr Android‑Gerät in /sdcard/sshtunnel/key/.

- In der App: Menü → Key File Manager → navigieren Sie zu /sshtunnel/key/ und wählen Sie die Schlüsseldatei aus.

Wichtig: Die Schlüsseldatei enthält sensible Daten. Schützen Sie /sdcard/sshtunnel/key/ vor fremdem Zugriff (Dateiberechtigungen prüfen) und löschen Sie lokale Kopien, wenn Sie sie nicht mehr benötigen.

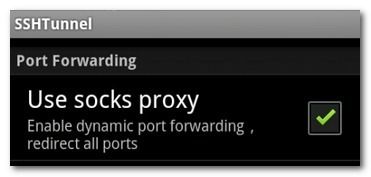

- SOCKS‑Proxy und Proxy‑Modi

- Aktivieren Sie “Use socks proxy” (SOCKS‑Proxy) in der Port‑Weiterleitungs‑Sektion. Ein lokaler SOCKS‑Proxy macht die Weiterleitung für viele Apps kompatibel.

- Entscheiden Sie zwischen zwei Modi:

- Global Proxy: gesamter Gerätekverkehr wird über den SSH‑Server geleitet.

- Individual Proxy: nur ausgewählte Anwendungen (z. B. Browser, Social‑Apps) werden durch den Tunnel geleitet. Wählen Sie die Apps, die geschützt werden sollen.

- Feature‑Einstellungen

- Auto Connect: Automatischer Verbindungsaufbau, wenn der Server erreichbar ist.

- Auto Reconnect: Automatisches Wiederverbinden nach Verbindungsverlust.

- Enable GFW List: Funktion zur selektiven Umleitung für gesperrte Seiten (ursprünglich für Nutzer in zensierenden Ländern).

- Enable DNS Proxy: Empfohlen aktiviert lassen. Leitet DNS‑Anfragen durch den SSH‑Server, sonst sind DNS‑Anfragen sichtbar.

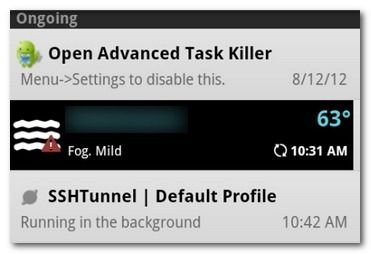

Tipp zur Benutzeroberfläche: Aktivieren Sie Notifications, damit Sie in der Benachrichtigungsleiste sehen, ob der Tunnel aktiv ist.

Verbindung testen

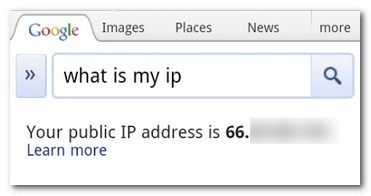

- Vorher: IP‑Check ohne Tunnel

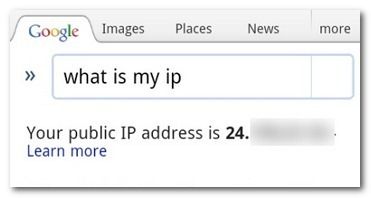

- Öffnen Sie den Browser Ihres Telefons und suchen Sie nach “what is my ip” oder besuchen Sie eine IP‑Anzeige‑Seite.

- Notieren Sie die angezeigte IP — das ist die durch Ihren Mobilfunkanbieter vergebene Adresse oder die des aktuellen NAT.

- Tunnel aktivieren

- Öffnen Sie SSH Tunnel und aktivieren Sie oben die Option Tunnel Switch. Beim ersten Mal fragt die SuperUser/Root‑App um Erlaubnis; erlauben und wählen Sie “Remember”.

- Die App stellt die Verbindung her und zeigt den Verbindungsstatus an. In der Benachrichtigungsleiste sehen Sie ebenfalls eine aktive Nachricht.

- Nachher: IP‑Check mit Tunnel

- Wechseln Sie zurück in den Browser und aktualisieren Sie die Seite mit der IP‑Anzeige.

- Wenn alles korrekt eingerichtet ist, zeigt die Seite jetzt die IP Ihres SSH‑Servers an (bzw. die IP des Netzwerks, an dem der SSH‑Server hängt). Das bestätigt, dass Ihr Datenverkehr über den entfernten Server geleitet wird und nicht mehr direkt über den Mobilfunk‑Exit.

Troubleshooting (häufige Probleme und Lösungen)

- Verbindung schlägt fehl:

- Prüfen Sie Hostname/IP und Port. Versuchen Sie, vom Desktop per ssh zu verbinden: ssh user@host -p PORT.

- Prüfen Sie, ob eine Firewall auf dem Server den Port blockiert.

- Authentifizierung fehlschlägt:

- Stellen Sie sicher, dass Benutzername und Passwort korrekt sind.

- Wenn Sie Schlüssel verwenden: ist der öffentliche Schlüssel auf dem Server in authorized_keys? Stimmen Dateiberechtigungen (700 für ~/.ssh, 600 für authorized_keys)?

- DNS leitet nicht korrekt:

- Prüfen Sie, ob “Enable DNS Proxy” aktiviert ist. Ohne DNS‑Proxy können DNS‑Anfragen Ihren Provider preisgeben.

- Einige Apps funktionieren nicht über SOCKS:

- Manche Apps verwenden proprietäre DNS/Netzwerk‑Stacks und umgehen Systemproxies. Testen Sie Global Proxy statt Individual Proxy oder prüfen Sie App‑Kompatibilität.

- App verlangt Root‑Erlaubnis bei jedem Start:

- Aktivieren Sie “Remember” in der SU‑Anfrage oder konfigurieren Sie die SuperUser‑App so, dass sie dauerhaft erlaubt.

Testfall‑Checkliste (Akzeptanzkriterien):

- Vorher IP sichtbar (Mobilfunkprovider IP).

- Tunnel aktivieren, Verbindungsstatus erfolgreich.

- Nachher IP zeigt die IP des entfernten Netzwerks/Servers.

- DNS‑Test: bekannte Hostnamen auflösen, DNS‑Lecks geprüft (z. B. dnsleaktest.com).

Sicherheits‑Hardening für Ihren SSH‑Server (Best Practices)

- Verwenden Sie schlüsselbasierte Authentifizierung und deaktivieren Sie Passwort‑Login (PermitRootLogin no, PasswordAuthentication no in sshd_config, aber behalten Sie einen anderen Administratorzugang).

- Deaktivieren Sie Root‑Anmeldung per SSH und verwenden Sie ein unprivilegiertes Konto plus sudo.

- Verwenden Sie einen Nicht‑Standard‑Port nur als zusätzliche Hürde (Security by obscurity ersetzt keine starken Schlüssel).

- Aktivieren Sie Fail2ban oder ähnliche Tools, um Brute‑Force‑Versuche zu blockieren.

- Beschränken Sie IP‑Zugänge, wenn möglich (Firewall‑Regeln), und führen Sie regelmäßige Updates Ihres Servers durch.

- Überwachen Sie Logs (auth.log) auf verdächtige Anmeldeversuche.

Wichtig: Der SSH‑Server ist der Exit‑Punkt Ihres Tunnels. Alles, was unverschlüsselt zum Zielserver geht (z. B. bei HTTP) ist auf dem SSH‑Server sichtbar. Betreiben Sie daher den SSH‑Server vertrauenswürdig (aktualisiert, monitort und abgesichert).

Alternativen und wann SSH‑Tunnel nicht ideal ist

- VPN (z. B. OpenVPN, WireGuard): Bietet oft einfachere Einrichtung für gesamtes Gerät, Betriebssystem‑Level‑Routing und native Unterstützung auf vielen Plattformen. Besser für vollständiges Gerätetunneling ohne Root.

- Tor: Für starken Anonymitätsbedarf; langsamer und für bestimmte Dienste ungeeignet.

- Kommerzielle VPN‑Dienste: Einfach zu benutzen, gute Serververteilung, aber Sie vertrauen einem externen Anbieter.

- Wenn Sie kein Root haben: SSH‑Tunneling per App erfordert meist Root. Ohne Root sind VPNs oder per‑App (z. B. Browser mit Proxy‑Einstellungen) praktikablere Optionen.

Gegenbeispiele/Fehlerfälle:

- Apps, die eigene Netzwerkmethoden nutzen, funktionieren evtl. nicht mit SOCKS/Proxy.

- Wenn Ihr SSH‑Server im selben Mobilfunknetz liegt (z. B. über eine Mobilfunk‑IP), kann das Sicherheitsziel beeinträchtigt sein.

Entscheidungshilfe (Mermaid‑Flowchart)

flowchart TD

A[Brauche ich gesamtes Gerät geschützt?] -->|Ja| B[Habe ich Root auf Android?]

A -->|Nein, nur bestimmte Apps| C[Individual Proxy per SSH Tunnel]

B -->|Ja| D[SSH Tunnel 'Global Proxy möglich']

B -->|Nein| E[VPN 'z. B. WireGuard/OpenVPN' empfohlen]

D --> F{Möchte ich Server betreiben?}

F -->|Ja| G[Eigener SSH‑Server / VPS]

F -->|Nein| H[Kommerzieller VPN‑Dienst]Rollenspezifische Checklisten

Endbenutzer (nur Schutz für eigene Nutzung):

- Gerät rooten (nur wenn Sie damit vertraut sind).

- SSH Tunnel App installieren.

- SSH‑Zugangsdaten bereithalten.

- Schlüsseldatei sicher kopieren und in App auswählen.

- Verbindungsaufbau testen (IP‑Check vor/nach).

Server‑Administrator:

- SSH‑Server konfigurieren (sshd_config): Schlüssel‑Auth erzwingen, Root‑Login deaktivieren.

- Firewallregeln prüfen (Port offen für Ihren Bedarf).

- Fail2ban/Rate‑Limiting konfigurieren.

- Logs regelmäßig prüfen.

Playbook: Schritt‑für‑Schritt‑SOP (Minimal‑Workflow)

- Vorbereitung:

- SSH‑Server bereitstellen (VPS oder Heimrouter) und Benutzer anlegen.

- SSH‑Schlüssel erzeugen und öffentlichen Schlüssel auf den Server kopieren.

- Smartphone vorbereiten:

- Gerät rooten (falls nicht gerootet) und Root‑Management‑App installieren (z. B. Magisk/SuperSU).

- SSH Tunnel for Android installieren.

- Konfiguration in der App:

- Host, Port, Benutzername eingeben.

- Entweder Passwort oder private Schlüsseldatei auswählen.

- SOCKS‑Proxy aktivieren.

- Global Proxy oder Individual Proxy auswählen.

- DNS‑Proxy aktivieren.

- Test und Validierung:

- Vorher IP prüfen.

- Tunnel aktivieren.

- Nachher IP prüfen; DNS‑Leak‑Check durchführen.

- Betrieb:

- Auto Reconnect aktivieren.

- Benachrichtigungen aktiv lassen.

- Wartung:

- Serverupdates regelmäßig durchführen.

- Schlüsselrotation planen.

Datenschutzhinweise und rechtliche Überlegungen (GDPR‑Relevanz)

- Wenn Sie den SSH‑Server selbst betreiben (z. B. zu Hause), kontrollieren Sie Ihre Daten. Wenn Sie einen fremden Server (z. B. VPS eines Providers) nutzen, vertrauen Sie dem Provider mit dem Exit‑Traffic.

- Persönliche Daten, die über den Tunnel laufen (Zugangs‑/Login‑Daten, Web‑Traffic), liegen technisch gesehen auf dem Server und könnten dort eingesehen werden, wenn der Server kompromittiert ist.

- Betreiben Sie Server in einem Rechtsraum, dessen Datenschutzregeln Sie kennen und akzeptieren.

Erweiterte Tips & Kompatibilität

- Android‑Versionen: SSH Tunnel benötigt Root; neuere Android‑Versionen und Sicherheitspatches können Root‑Methoden beeinflussen. Prüfen Sie Kompatibilität vor dem Rooten.

- Schlüsselformate: Manche Apps erwarten PuTTY‑(.ppk) oder OpenSSH‑Formate. Konvertieren Sie mit PuTTYgen oder ssh-keygen falls nötig.

- Batterie: Ein dauerhaftes SSH‑Tunnel‑Setup kann Akkuverbrauch erhöhen. Nutzen Sie Auto Reconnect sparsam und testen Sie Laufzeit im Alltag.

Testfälle und Abnahmekriterien

- Test 1 (Funktional): Browser zeigt vor Tunnel andere IP als nach Tunnel.

- Test 2 (DNS): dnsleaktest.com zeigt DNS‑Server der SSH‑Server‑Seite, nicht Ihres Mobilfunkproviders.

- Test 3 (Stabilität): Bei Netzausfall stellt Auto Reconnect innerhalb akzeptabler Zeit (z. B. <30s) die Verbindung wieder her.

- Test 4 (Sicherheit): Passwort‑Login auf Server deaktiviert; Login per Schlüssel möglich.

Kriterien für erfolgreiche Abnahme:

- IP und DNS leiten korrekt.

- Keine sichtbaren Fehlermeldungen in der App.

- Schlüssel sicher verwahrt und kein ungesicherter Passwortgebrauch auf dem Server.

Rückgängig machen / Notfall‑Rollback

- Tunnel deaktivieren: App öffnen und Tunnel Switch ausschalten.

- Key‑Datei vom Gerät entfernen: /sdcard/sshtunnel/key/ löschen.

- App deinstallieren, falls erforderlich.

- Serverseitig: Zugriff sperren, Schlüssel aus authorized_keys entfernen.

Kurze Zusammenfassung

- Ein SSH‑Tunnel ist eine schlanke, sichere Methode, um mobilen Datenverkehr zu verschlüsseln.

- Root ist in der Regel nötig, um System‑Proxies einzustellen; ohne Root ist ein Betriebssystem‑Level‑VPN oft praktikabler.

- Schlüsselbasierte Authentifizierung und Server‑Hardening sind essenziell.

Wichtig: Betrachten Sie den SSH‑Server als vertrauenswürdige Instanz; er ist der Exit‑Punkt Ihres verschlüsselten Kanals. Schützen und warten Sie ihn entsprechend.

Social Preview (Vorschlag):

- OG Title: Android: Gesamten Datenverkehr per SSH‑Tunnel sichern

- OG Description: Schritt‑für‑Schritt: SSH Tunnel for Android einrichten, testen und absichern — für globales oder selektives Tunneling.

Kurzmeldung (Ankündigung, 100–200 Wörter):

Schützen Sie Ihre mobile Internetverbindung: Diese Anleitung zeigt, wie Sie mit einer gerooteten Android‑Installation und der App “SSH Tunnel for Android” Ihren Traffic über einen entfernten SSH‑Server leiten. Sie lernen Voraussetzungen, Einrichtung, Schlüsselmanagement, Tests und Sicherheitsempfehlungen. Die Methode schützt Daten in öffentlichen Netzen und bietet eine Alternative zu kommerziellen VPNs. Zudem gibt es Troubleshooting‑Tipps, ein kurzes Playbook für den produktiven Einsatz und Hinweise zum Server‑Hardening.

Das ist alles — Sie surfen jetzt unterwegs deutlich sicherer. Wenn Sie Unterstützung beim Erstellen von SSH‑Schlüsseln oder beim Absichern Ihres Servers möchten, geben Sie mir Ihr Betriebssystem (Windows/macOS/Linux) und ich zeige die passenden Befehle.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben