Chrome vor Rust‑Malware wie EDDIESTEALER schützen

Chrome-Nutzer können Rust‑basierte Infostealer wie EDDIESTEALER überwiegend verhindern, indem sie den erweiterten Schutz aktivieren, automatische Mehrfachdownloads blockieren, JavaScript auf nicht vertrauenswürdigen Seiten deaktivieren und strikte Site‑Isolation nutzen. Im Vorfallfall: Verbindung trennen, Downloads prüfen, Scanner ausführen und Zugangsdaten sichern.

Rust wird in Systemprogrammiersprachen für sichere Backend‑Module genutzt. Leider bauen Angreifer ebenfalls Malware in Rust, die sich durch Obfuskation und mehrstufige Ladeverfahren tarnt. Eine aktuelle Familie heißt EDDIESTEALER und greift Chrome‑Nutzer über gefälschte CAPTCHA‑Seiten an.

Worum es hier geht

- Angreifer nutzen Social Engineering: gefälschte CAPTCHAs, Phishing, manipulierte Werbung.

- Rust‑Code kann Strings, APIs und Payloads verschleiern und sich nach der Infektion selbst löschen.

- EDDIESTEALER lädt eine obfuskierte JavaScript‑Datei in den Downloads‑Ordner (gverify.js) und stiehlt Daten aus Wallets, Passwortmanagern und Messaging‑Apps.

Wichtig: Niemals ungeprüfte PowerShell‑Befehle in die Ausführen‑Eingabe von Windows einfügen oder per Terminal pasten, wenn eine Webseite Sie dazu auffordert.

Warum Rust‑Malware in Chrome so effektiv ist

Rust bietet moderne Tools zur Speichersicherheit, gleichzeitig erlaubt seine Toolchain kompakte, schwer analysierbare Binärdateien. Angreifer kombinieren diese Eigenschaften mit Web‑basierten Tricks:

- Social Engineering startet die Infektion (z. B. falsche CAPTCHA‑Seiten).

- JavaScript auf kompromittierten Seiten lädt nach und nach Payloads herunter.

- Multi‑Stage‑Ansatz: ein erster Downloader lädt weitere Module, die lokale Daten auslesen.

- Stolze Verbreitung von Chrome macht viele Ziele verfügbar.

Ein konkretes Beispiel: Elastic Security Labs analysierte EDDIESTEALER am 30. Mai 2025. Das Muster ähnelt früheren Rust‑Infostealern wie Fickle Stealer (Mitte 2024) und StealC (Anfang 2023).

Sofortmaßnahmen für alle Nutzer

- Aktivieren Sie den erweiterten Schutz in Chrome.

- Blockieren Sie automatische Mehrfachdownloads.

- Deaktivieren Sie JavaScript auf nicht vertrauenswürdigen Seiten.

- Prüfen Sie den Downloads‑Ordner auf unbekannte Dateien wie gverify.js.

- Lassen Sie einen vollständigen Virenscan laufen und ändern Sie bei Verdacht Passwörter.

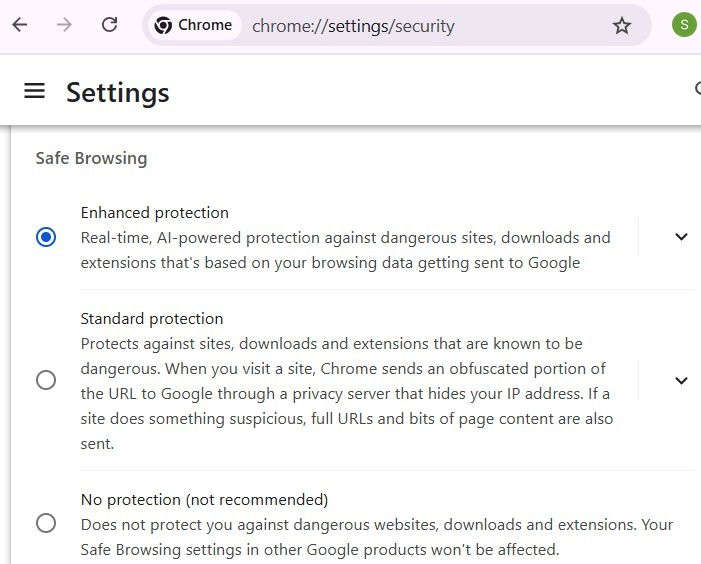

Enhanced Protection Mode aktivieren

Öffnen Sie Chrome und gehen Sie zu Einstellungen -> Datenschutz und Sicherheit -> Sicherheit -> Erweiterten Schutz aktivieren.

Der erweiterte Schutz verwendet Heuristiken, Machine Learning und aktuellen Bedrohungs‑Feed, um gefälschte CAPTCHAs und unsichere Seiten besser zu erkennen. Er warnt zusätzlich vor unsicheren Downloads.

Hinweis: Das schützt nicht vor jedem Social‑Engineering‑Trick, reduziert aber viele automatisierte Angriffsvektoren.

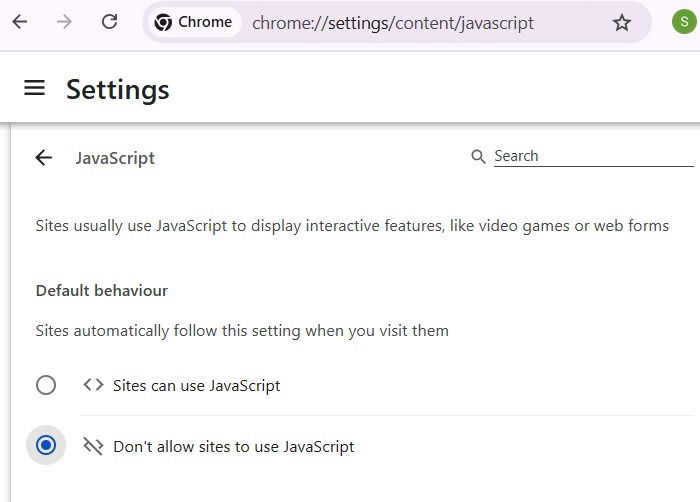

JavaScript für nicht vertrauenswürdige Seiten deaktivieren (optional)

Diese Option ist für Nutzer sinnvoll, die wenige, bekannte Seiten besuchen oder separate Profile für das Surfen verwenden.

- Einstellungen -> Datenschutz und Sicherheit -> Website‑Einstellungen -> Inhalt -> JavaScript -> JavaScript nicht zulassen.

- Danach vertrauenswürdige Seiten unter Zulässige Websites hinzufügen.

Viele Rust‑basierte Infostealer nutzen JavaScript, um Payloads zu laden oder Aktionen zu automatisieren. Die konsequente Deaktivierung von JavaScript stoppt diese Kette, kann aber die Funktionalität vieler moderner Websites einschränken.

Alternativen zum vollständigen Deaktivieren:

- Verwenden Sie ein Skriptblocker‑Add‑on und erlauben Sie selektiv.

- Nutzen Sie separate Profil‑Instanzen oder Browser für risikoreiche Seiten.

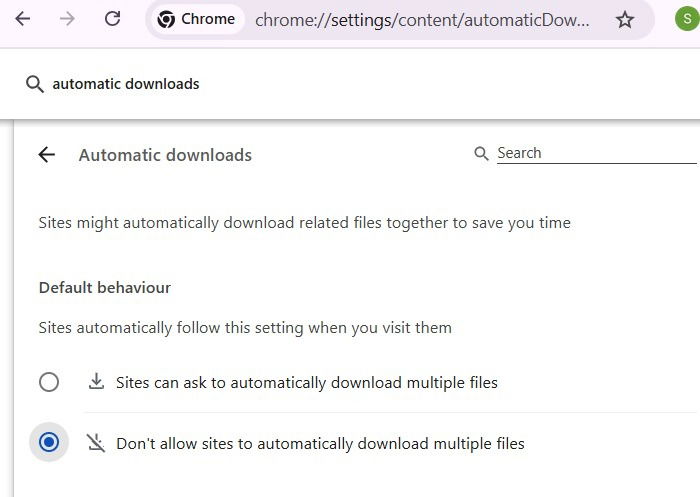

Automatische Mehrfachdownloads verhindern

Wenn Sie JavaScript nicht global blockieren möchten, reduzieren Sie den Schaden durch strikte Download‑Regeln:

- Einstellungen -> Downloads -> Sollen Sie vor dem Speichern jedes Dateinamens gefragt werden? Aktivieren.

- Einstellungen -> Datenschutz und Sicherheit -> Website‑Einstellungen -> Zusätzliche Berechtigungen -> Automatische Downloads -> Websites nicht erlauben, automatisch mehrere Dateien herunterzuladen.

Diese Einstellung verhindert, dass schädliche JavaScript‑Module stillschweigend mehrere Dateien in Ihren Download‑Ordner schreiben.

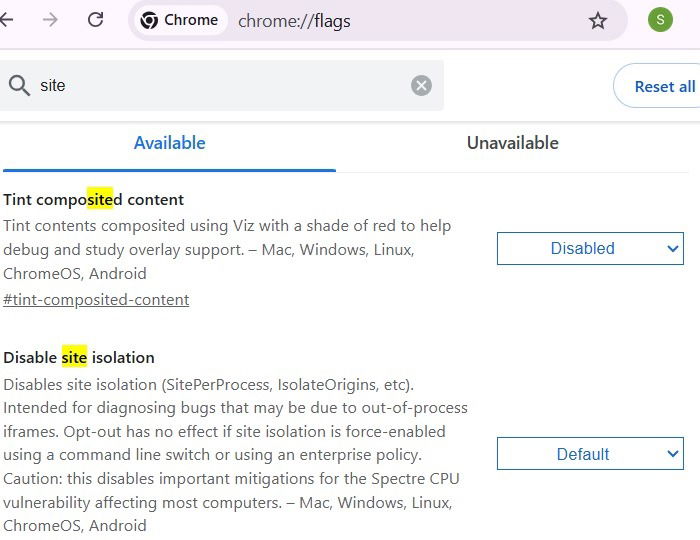

Strikte Site‑Isolation verwenden

Geben Sie in die Adresszeile Chrome://flags ein und suchen Sie die Option Disable site isolation. Stellen Sie sicher, dass sie auf Default bzw. aktiviert bleibt.

Site‑Isolation trennt Webseitenprozesse und begrenzt dadurch Speicher‑ und Prozesszugriffe zwischen Tabs. Das reduziert die Wirksamkeit von Exploits, die sich Seiteneffekte zunutze machen.

Erweiterungen nur aus dem Chrome Web Store laden

Installieren Sie keine Extensions aus unbekannten Quellen. Der Chrome Web Store durchläuft Prüfungen und reduziert das Risiko, dass eine Erweiterung versteckte APIs missbraucht.

Zusätzlich empfiehlt Google die Verwendung sichererer Authentifizierungsverfahren als SMS‑2FA, etwa Passkeys oder Authenticator‑Apps. Aktivieren Sie diese, wo möglich.

Alternative Schutzmaßnahmen und Architekturen

- Wechsel des Browsers: Einige Nutzer bevorzugen streng konfigurierbare Browser oder Container‑Browsers.

- Sandbox/VM: Für riskantes Surfen eine virtuelle Maschine oder ein isoliertes Profil nutzen.

- Härtung des Betriebssystems: Gängige AV‑Scanner aktuell halten, Windows‑Defender aktiv nutzen.

- Hardware‑Wallets für Kryptowährungen: Private Keys offline speichern.

- Separater Passwortmanager auf dedizierten Geräten oder mit Hardware‑2FA.

Wann diese Maßnahmen nicht ausreichen

- Bereits ausgeführte PowerShell‑Befehle oder manuell gestartete Downloader machen viele Browser‑Einstellungen wirkungslos.

- Native Desktop‑Applikationen, die kompromittiert sind, umgehen Browserschutz.

- Zero‑Day‑Exploits in Chrome oder dem OS können Schutzmechanismen umgehen.

In diesen Fällen sind schnelle Incident‑Response‑Schritte nötig: Isolieren, forensisch analysieren, Zugangsdaten zurücksetzen und Systeme neu aufsetzen.

Runbook: Schrittweise Reaktion bei Verdacht auf Infektion

- Trennen Sie das betroffene Gerät sofort vom Netzwerk (WLAN/LAN).

- Notieren Sie die zuletzt besuchten Seiten und die genauen Anweisungen, die Sie ausführen sollten.

- Prüfen Sie den Downloads‑Ordner auf verdächtige Dateien wie gverify.js.

- Starten Sie einen vollständigen Scan mit einem aktuellen Antivirus/EDR.

- Falls möglich, erstellen Sie ein forensisches Abbild oder Screenshots für das IT‑Team.

- Ändern Sie Passwörter von kritischen Konten auf einem sicheren Gerät und aktivieren Sie stärkere 2FA‑Methoden.

- Melden Sie den Vorfall an die interne IT/Security oder an eine zuständige Stelle.

- Bei Anzeichen von Datenabfluss: Wallets sichern, Überweisungen stoppen, bei Kryptowährungen ggf. Geld wegziehen auf sichere Adressen.

- Systeme bereinigen oder neu aufsetzen; bei Unsicherheit: Neuinstallation des Betriebssystems.

Wichtig: Vermeiden Sie, auf dem infizierten Gerät sensible Änderungen vorzunehmen, die Spuren vernichten könnten, bevor Sie die Sicherheitsabteilung informieren.

Rollenbasierte Checkliste

Endbenutzer

- Erweiterten Schutz in Chrome aktivieren.

- Automatische Mehrfachdownloads deaktivieren.

- Keine PowerShell‑Befehle aus Webseiten ausführen.

- Unbekannte Dateien im Downloads‑Ordner nicht öffnen.

IT‑Administrator

- Richtlinien für Extensions und Downloads per GPO/MDM durchsetzen.

- EDR/AV‑Signaturen aktuell halten.

- Logging von Browser‑Downloads und Prozessen aktivieren.

- Schulungen zu Social Engineering bereitstellen.

Sicherheitsteam

- Playbooks für Browser‑Infektionen pflegen.

- Forensische Tools und Isolations‑Workflows testen.

- Schwachstellenmanagement für Browser und Add‑ons durchführen.

Testfälle und Akzeptanzkriterien

- Akzeptanz: Erweiterter Schutz ist aktiviert und warnt vor einer Test‑URL mit bekannter Malware‑Signatur.

- Akzeptanz: Automatische Mehrfachdownloads sind deaktiviert; ein Skript darf nur nach Bestätigung einen Download starten.

- Testfall: JavaScript auf nicht vertrauten Seiten blockieren und prüfen, dass gverify.js nicht automatisch geladen wird.

- Testfall: Site‑Isolation aktiv und Prozesse für unterschiedliche Sites getrennt.

1‑Zeilen Glossar

- Rust: Systemprogrammiersprache, auf Sicherheit und Performance ausgelegt.

- Infostealer: Malware, die Zugangsdaten, Wallet‑Daten oder Dateien stiehlt.

- CAPTCHA: Mensch‑Verifizierungsmechanismus, oft von Angreifern gefälscht.

- PowerShell: Windows‑Shell mit mächtigen Automatisierungsfunktionen.

Wann und wie melden

Melden Sie verdächtige Seiten oder Dateien an Google Safe Browsing und an Ihre interne IT. Veröffentlichen Sie keine sensiblen Logs öffentlich.

Kurzmeldung für Kommunikation (100–200 Worte)

Achtung: Eine neue Rust‑basierte Malware‑Familie namens EDDIESTEALER nutzt gefälschte CAPTCHA‑Seiten, um Chrome‑Nutzer zur Ausführung von schädlichen Befehlen zu verleiten. Nutzer sollten sofort den erweiterten Schutz in Chrome aktivieren, automatische Mehrfachdownloads blockieren und JavaScript auf nicht vertrauenswürdigen Seiten deaktivieren. Bei Verdacht: Gerät vom Netz trennen, Downloads prüfen, vollständigen Malware‑Scan ausführen und Zugangsdaten auf einem sicheren Gerät ändern. IT‑Teams sollten Richtlinien für Extensions durchsetzen, EDR‑Signals aktivieren und Incident‑Runbooks bereitstellen. Hardware‑Wallets und Authenticator‑Apps reduzieren das Risiko bei Kryptowährungen und sensiblen Konten.

Zusammenfassung

- Aktivieren Sie den erweiterten Schutz in Chrome.

- Blockieren Sie automatische Mehrfachdownloads.

- Deaktivieren Sie JavaScript auf untrusted Sites oder nutzen Sie selektive Blocker.

- Verwenden Sie Site‑Isolation und installieren Sie Extensions nur aus dem Chrome Web Store.

- Bei Verdacht: Isolieren, scannen, Passwörter ändern und IT/Security informieren.

Wichtig: Keine Maßnahme ersetzt Achtsamkeit. Social Engineering bleibt der häufigste Eintrittspunkt.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben