Schutz vor Manipulation an unbeaufsichtigten Laptops

Ein kurzer Überblick

- Ziel dieses Leitfadens ist es, praxisnahe Schritte zu zeigen, um Manipulationen und das Implantieren von Malware bei unbeaufsichtigten Laptops zu erschweren.

- Die Massnahmen schützen Schichten: physisch, Firmware und Datenträger.

- Keine Einzelmaßnahme ist absolut; kombinieren Sie mehrere Kontrollen.

Warum das wichtig ist

Laptops sind mobil und dadurch oft für kurze Zeit unbeaufsichtigt. Ein Angreifer kann in dieser Zeit physisch an das Gerät, an Anschlüsse oder an die Firmware gelangen. Das kann das Einschleusen von Rootkits, das Umgehen von Betriebssystem‑Passwörtern oder das Kopieren unverschlüsselter Daten ermöglichen.

Kurze Begriffeklärung

- BIOS/UEFI: Firmware, die beim Start die Hardware initialisiert. UEFI ist die moderne Variante.

- Secure Boot: Mechanismus, der nur signierte Bootloader erlaubt.

- BitLocker: Windows Festplattenverschlüsselung.

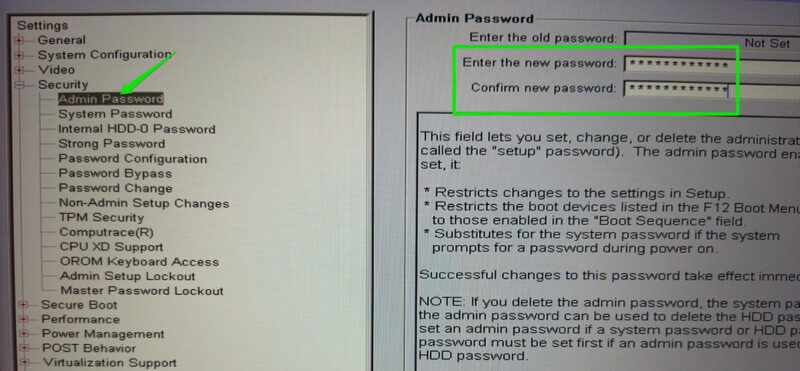

BIOS und UEFI mit Passwort schützen

Viele Schutzoptionen nach dem Start finden Sie in der BIOS/UEFI‑Konfiguration. Angreifer könnten Secure Boot deaktivieren oder Bootreihenfolgen ändern, um eigene Tools zu starten.

So gehen Sie vor

- Starten Sie das System neu und öffnen Sie das BIOS/UEFI (häufig mit Tasten wie F2, Del, Esc oder eine herstellerspezifische Taste).

- Suchen Sie den Bereich Sicherheit oder Authentication.

- Aktivieren Sie Admin oder Setup Passwort und vergeben Sie ein sicheres Passwort.

Wichtig

- Ein BIOS/UEFI Passwort ist eine wirksame Abschreckung für Gelegenheitsangreifer.

- Ein entschlossener Angreifer kann bei manchen Geräten das Passwort durch Zurücksetzen der CMOS‑Batterie oder Hardwareeingriffe umgehen. Betrachten Sie das Passwort als Teil eines Verteidigungsbündels, nicht als alleinige Lösung.

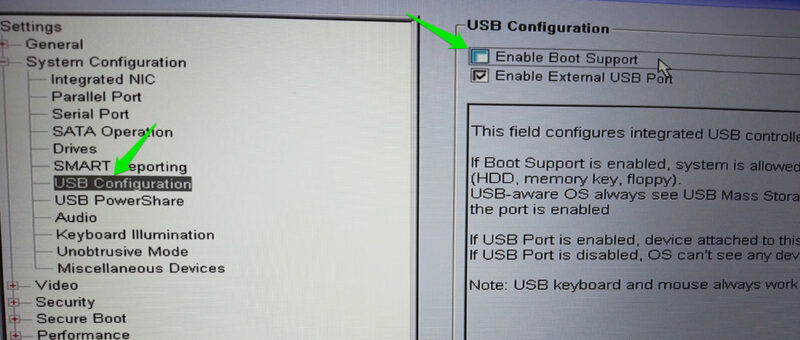

Externes Booten deaktivieren

Wenn ein Angreifer von einem USB‑Stick oder einer DVD booten kann, lässt sich das Betriebssystem umgehen. Deaktivieren Sie das Booten von externen Medien in der Firmware.

Anleitung

- Öffnen Sie die Boot‑ oder USB‑Konfiguration im BIOS/UEFI.

- Deaktivieren Sie Boot Support oder an USB‑Boot gebundene Optionen.

- Speichern Sie und starten Sie neu.

Hinweis

- Merken Sie sich, wie Sie die Einstellung rückgängig machen, falls Sie später von externen Medien booten müssen, zum Beispiel für Reparaturen.

Tamper‑Erkennungsaufkleber verwenden

Tamper‑Aufkleber zeigen sichtbare Spuren, wenn jemand Gehäuseöffnungen oder Schrauben manipuliert. Sie sind kostengünstig und schnell anzubringen.

Tipps zur Anwendung

- Kleben Sie Aufkleber über Schrauben, Gehäusenähten oder Ports.

- Dokumentieren Sie Position und Zustand der Aufkleber fotografisch, bevor Sie das Gerät unbeaufsichtigt lassen.

- Ersetzen Sie Aufkleber, wenn Sie das Gerät selbst öffnen müssen.

Einschränkungen

- Ein geübter Angreifer kann versuchen, Aufkleber zu entfernen und neu aufzubringen. Hochwertige Void‑Tamperlabels hinterlassen jedoch eine sichtbare Spur beim Entfernen.

USB‑Portschutz verwenden

USB‑Ports sind häufige Einfallstore. Physische Schutzkappen blockieren das Einstecken fremder Geräte und lassen sich nur mit einem Schlüssel entfernen.

Vorgehen

- Kaufen Sie Schutzkappen für die passenden Porttypen, z. B. USB‑A und USB‑C.

- Stecken Sie die Kappen vor dem unbeaufsichtigten Abstellen ein.

- Bewahren Sie den Schlüssel getrennt und sicher auf.

Beispiele

- PortPlug‑ähnliche Lösungen bieten einfache mechanische Sperren.

Daten verschlüsseln mit BitLocker

Festplattenverschlüsselung verhindert, dass ein Angreifer Daten einfach ausliest, wenn er physischen Zugriff auf die Festplatte hat. BitLocker bietet bei Windows eine Pre‑Boot Authentifizierung und schützt das Systemlaufwerk.

Was das bringt

- Selbst wenn ein Angreifer die Festplatte ausbaut, bleiben Daten verschlüsselt.

- BitLocker kann mit TPM und PIN oder mit einem Startschlüssel kombiniert werden.

Wichtig

- Bewahren Sie Wiederherstellungsschlüssel sicher auf, z. B. in einem Passwortmanager oder in der Unternehmensverwaltung.

- Ohne Schlüssel ist ein legitimer Wiederherstellungsfall aufwendig.

Schnelle Inspektion beim Zurückkehren

Bei jeder Rückkehr prüfen Sie:

- Liegt das Gerät an der gleichen Stelle wie zuvor?

- Haben sich Aufkleber, Schrauben oder Kappen verändert?

- Sind neue oder fremde Geräte angeschlossen?

Wenn Sie Anzeichen von Manipulation finden

- Sichern Sie wichtige Daten sofort, falls möglich.

- Trennen Sie das Gerät vom Netzwerk.

- Kontaktieren Sie Ihre IT oder einen Fachmann für forensische Untersuchung.

- Erwägen Sie eine saubere Neuinstallation des Betriebssystems, wenn Manipulation wahrscheinlich ist.

Alternative und ergänzende Schutzmaßnahmen

- Kabelschlösser und Dock‑Sperren verhindern das Mitnehmen des Geräts.

- Sichere Schließfächer oder Schreibtischschränke mit Zugangskontrolle.

- Physische Anwesenheit oder Videoüberwachung in kritischen Umgebungen.

- Geräteverwaltung und Asset Tracking durch zentrale IT bei Unternehmensgeräten.

Wann diese Maßnahmen nicht ausreichen

- Angreifer mit physischem Zugriff und genügend Zeit können oft Hardware ändern oder Komponenten austauschen.

- Einige BIOS/UEFI Passwörter lassen sich hardwareseitig zurücksetzen.

- Hardware‑Rootkits können extrem schwer zu erkennen sein und erfordern forensische Analyse.

Schrittweise Methode vor dem unbeaufsichtigten Abstellen

- Speichern und verschlüsseln Sie alle offenen sensiblen Dateien.

- Schließen Sie ungenutzte Ports mit Schutzkappen oder Tamperlabels.

- Aktivieren Sie BIOS/UEFI Passwort und deaktivieren Sie externes Booten.

- Stellen Sie sicher, dass die Festplatte verschlüsselt ist.

- Fotografieren Sie Zustand und Aufkleber als Referenz.

- Notieren Sie Uhrzeit und Ort des Abstellens.

Rollenbasierte Checkliste

Reisende

- BitLocker aktivieren und PIN wählen.

- USB‑Kappen mitnehmen.

- Laptop in abschließbarem Fach oder Sichtweite lagern.

Büroanwender

- Schrauben und Gehäuse mit Tamperlabels versehen.

- USB‑Portschutz fest installieren, wenn möglich.

- Kollegen über sichere Ablageorte informieren.

IT‑Verantwortliche

- Firmware Richtlinien per MDM verteilen.

- Wiederherstellungsschlüssel zentral verwalten.

- Regelmässige Schulungen zum Erkennen von Anomalien anbieten.

Kurze Akzeptanzkriterien für sichere Ablage

- Firmware Passwort gesetzt.

- Externes Boot deaktiviert.

- Festplatte verschlüsselt oder Daten verschlüsselt.

- Sichtbare Schutzmaßnahmen wie Tamperlabels oder Portkappen angebracht.

Entscheidungsdiagramm zur schnellen Reaktion

flowchart TD

A[Sie finden Ihr Gerät unbeaufsichtigt] --> B{Zustand prüfen}

B -->|Keine Auffälligkeiten| C[Gerät wieder in Betrieb nehmen]

B -->|Auffälligkeiten| D[Netz trennen und IT informieren]

D --> E{Signifikante Manipulation}

E -->|Ja| F[Backups prüfen und saubere Neuinstallation erwägen]

E -->|Nein| G[Forensische Prüfung oder lokaler Techniker]Abschluss und Zusammenfassung

Wichtig ist die Kombination mehrerer Schutzebenen. Physische Sperren, Firmware‑Einstellungen und Verschlüsselung reduzieren das Risiko deutlich. Kontrollieren Sie Ihr Gerät regelmäßig auf sichtbare Manipulation und dokumentieren Sie Änderungen. Ist Manipulation wahrscheinlich, trennen Sie das Gerät vom Netzwerk, sichern Sie Daten und lassen Sie eine Fachprüfung durchführen.

Wichtig

- Keine Maßnahme bietet 100% Schutz.

- Behandeln Sie diese Schritte als Teil eines Sicherheitskonzepts, nicht als Einzellösung.

Краткое резюме

- Schutz beginnt bei Firmware und endet bei der Verschlüsselung der Daten.

- Physische Kontrollen sind einfach und kostengünstig.

- Bei Verdacht auf Manipulation professionelle Hilfe hinzuziehen.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben