Aktivierung eines Protokollmoduls

TL;DR

Kurz: Installieren und initialisieren Sie zuerst das wAuth-Protokoll (wird automatisch benötigt). Aktivieren Sie anschließend weitere Protokolle (z. B. LDAP, TACACS+) und erstellen Sie für jeden Netzwerkclient einen Eintrag mit korrektem Namen, IP, Protokoll und Domain. Für wAuth-Clients erzeugen Sie ein Client-Zertifikat und rotieren dieses regelmäßig.

Übersicht

Protokollmodule ermöglichen dem WiKID Strong Authentication Server, Authentifizierungsdienste für verschiedene Netzwerkklienten bereitzustellen. In der Community Edition werden aktuell LDAP, TACACS+ und wAuth unterstützt. Das native Protokoll ist wAuth. Es nutzt SSL/TLS und Zertifikatsauthentifizierung, sodass verteilte oder lokale Clients über unsichere Netzwerke sicher mit dem Server kommunizieren können.

Beispiel-Registrationssystem: /opt/WiKID/tomcat/webapps/WiKIDAdmin/example.jsp oder https://servername/WiKIDAdmin/exmample.jsp verwendet ein Java-Bean (wClient) zur Verifizierung. Sie können diese Datei bei Bedarf anpassen.

Protokollmodule initialisieren

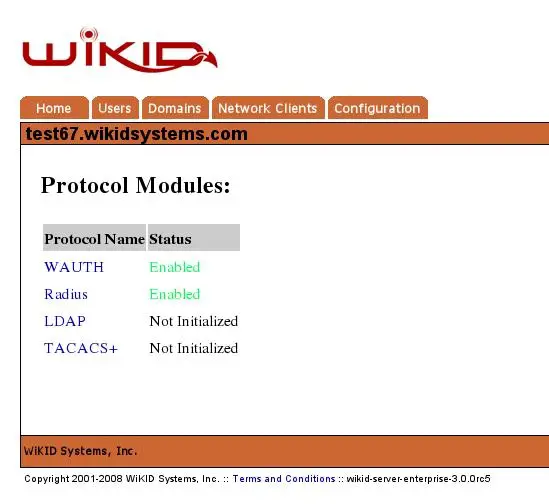

Wählen Sie im Administrationsmenü die Option „Protocol Modules“, um die Initialisierung zu starten. Sie sehen eine Liste der auf dem Server verfügbaren Protokollmodule.

Abbildung 16 – Uninitialisierte Protokolle

Wichtig: Das wAuth-Protokoll wird automatisch aktiviert. Kein anderes Protokoll funktioniert ohne wAuth.

LDAP-Protokoll aktivieren

Klicken Sie auf der Seite „Enable Protocols“ auf das LDAP-Protokoll, um die Seite „Enable LDAP“ zu öffnen. Die für das LDAP-Modul erforderlichen Parameter sind:

- LDAP_wauth_host: IP-Adresse des WiKID-Servers, der LDAP-Bind-Anfragen validiert (immer 127.0.0.1)

- LDAP_wauth_kfile: Pfad zur Network-Client-Zertifikatsdatei für den LDAP-Zugriff auf den WiKID-Server (meist /opt/WiKID/private/localhost.p12)

- LDAP_wauth_pass: Passphrase für das oben genannte Network-Client-Zertifikat

- LDAP_wauth_port: Port, auf dem der WiKID-Server zuhört (gewöhnlich 8388). Hinweis: LDAP selbst lauscht standardmäßig auf Port 10389

- LDAP_wauth_server: 12-stelliger Code für die Domain, gegen die LDAP Bind-Anfragen geprüft werden

Sobald alle Felder ausgefüllt sind, klicken Sie auf Update.

Hinweis: Dokumentieren Sie die verwendeten Pfade und Passphrasen sicher. Verwenden Sie einen Passwort-Manager und Zugriffssteuerung für administrative Schlüssel.

Netzwerkclients erstellen

Netzwerkclients sind Systeme, die One-Time-Password-Validierungen vom WiKID Server anfordern. Sie fungieren als Proxy: Sie nehmen Benutzereingaben entgegen und fragen den WiKID Server zur Validierung ab. Jeder Netzwerkclient verwendet eines der installierten Protokollmodule. Das entsprechende Modul muss installiert, initialisiert und aktiviert sein, bevor Sie für dieses Modul einen Netzwerkclient anlegen können.

Jeder Netzwerkclient muss auf dem WiKID Server konfiguriert sein, bevor er Validierungsanfragen senden darf. Für wAuth-Clients ist die Erzeugung eines Client-Zertifikats erforderlich. Die Ausnahme bildet der localhost-Client, der standardmäßig vorinstalliert ist. Sie sollten dieses Zertifikat und alle Remote-Client-Zertifikate regelmäßig neu erzeugen.

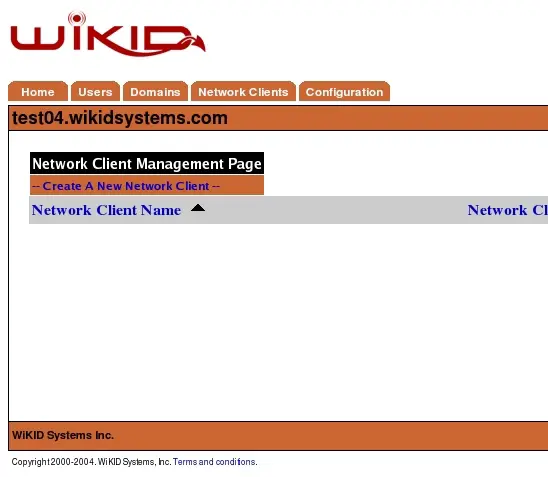

Abbildung 17 – Initialer Netzwerkclient-Bildschirm

Wählen Sie Create new Network Client, um einen neuen Client anzulegen. Das Formular zeigt allgemeine Eigenschaften, die für jeden Netzwerkclient erforderlich sind.

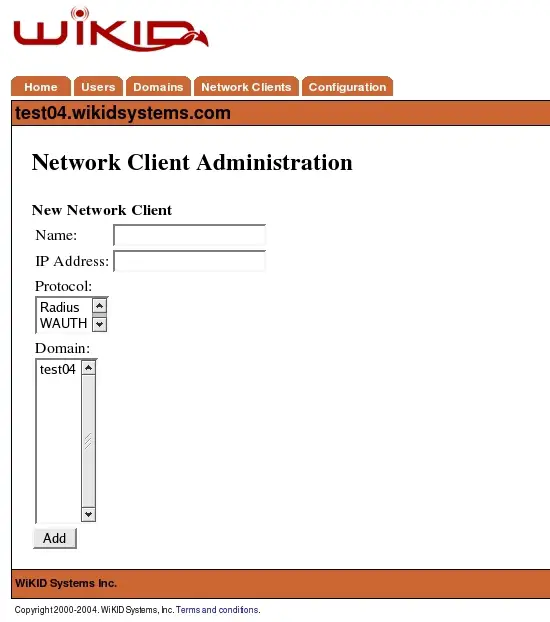

Abbildung 18 – Eigenschaften eines Netzwerkclients

Allgemeine Eigenschaften und Empfehlungen:

- Name – Beschreibung des Servers. Dies ist der primäre Anzeigename in der Administration sowie in Logs und Reports. Verwenden Sie Hostname + WiKID-Domain für Klarheit (z. B. vpn01.exampledomain).

- IP Address – IP-Adresse des Netzwerkclients. Verwenden Sie feste IPs oder DHCP-Reservierungen.

- Protocol – Kommunikationsprotokoll dieses Clients. Es stehen nur zuvor aktivierte Protokolle zur Auswahl. Die Protokollauswahl bestimmt zusätzliche erforderliche Einstellungen.

- Domain – WiKID-Authentifizierungsdomain, gegen die dieser Client Validierungen anfragt.

wAuth-Clients: Zertifikat erstellen

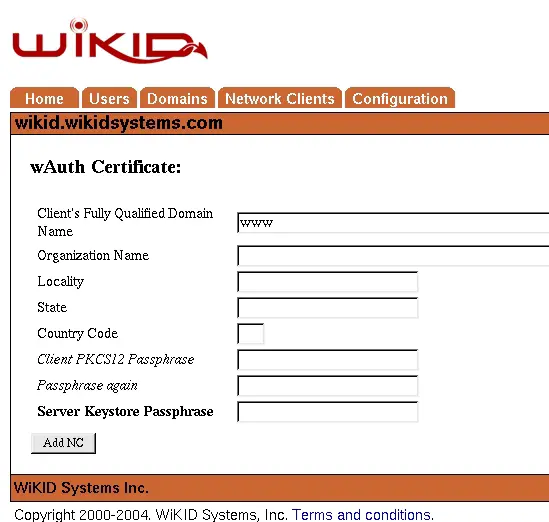

Für wAuth-Clients müssen Sie ein Zertifikat für den Netzwerkclient erzeugen. Füllen Sie die erforderlichen Informationen im Erstellungsdialog aus. Es ist nicht zwingend erforderlich, eine routbare Fully Qualified Domain Name (FQDN) zu verwenden. Ein Hostname oder ein Alias wie „www“ oder „extranet“ ist ausreichend.

Abbildung 19 – Erstellung eines Zertifikats für einen Wauth-Netzwerkclient

Wichtig: Planen Sie eine regelmäßige Rotation der Client-Zertifikate (z. B. halbjährlich oder jährlich je nach Richtlinie). Widerrufene oder abgelaufene Zertifikate müssen aus dem System entfernt werden.

Schritt-für-Schritt-Anleitung: Neuer Netzwerkclient (Kurz)

- Menü: Protocol Modules öffnen und gewünschtes Protokoll aktivieren.

- Menü: Network Clients → Create new Network Client.

- Formular ausfüllen: Name, IP Address, Protocol, Domain.

- Wenn Protocol = wAuth: Client-Zertifikat erzeugen und lokale Kopie sicher speichern (/opt/WiKID/private/…).

- Auf Update/Save klicken und Funktion testen.

Checkliste: Schnellstart für Administratoren

- wAuth ist initialisiert und aktiv

- Gewünschtes Protokoll (LDAP/TACACS+) aktiviert

- Client-Eintrag mit Name, IP, Domain und Protokoll angelegt

- Client-Zertifikat (falls wAuth) erzeugt und gesichert

- Verbindungstest vom Client zum WiKID Server durchgeführt

- Zertifikats- und Schlüsselrotation geplant

Rollenbasierte Aufgabenliste

- Administrator: Protokoll aktivieren, Netzwerkclients anlegen, Zertifikate verwalten

- Netzwerkingenieur: Firewall/Ports prüfen (z. B. 8388/10389 für LDAP), Routen sicherstellen

- Sicherheitsbeauftragter: Zertifikatslebenszyklen prüfen, Audit-Logs überwachen

Sicherheits-Härtung und Best Practices

- Schützen Sie private Schlüssel mit starker Passphrase und beschränken Sie den Zugriff.

- Nutzen Sie TLS 1.2/1.3, deaktivieren Sie veraltete Cipher-Suites.

- Führen Sie regelmäßige Audits von Client-Liste und aktiven Zertifikaten durch.

- Verlieren Sie nie den Überblick über die LDAP_wauth_kfile-Datei; sie gewährt Validierungszugriff.

Entscheidungshilfe: Welches Protokoll wählen?

Merken Sie sich: wAuth ist native Verbindungsschicht und erforderlich. Verwenden Sie LDAP, wenn Sie Benutzer direkt aus einem LDAP-Verzeichnis prüfen möchten. Verwenden Sie TACACS+ für Netzwerkgeräte mit differenzierten Administratorrechten.

flowchart TD

A[Start: Client benötigt Authentifizierung] --> B{Ist wAuth verfügbar?}

B -- Nein --> C[wAuth aktivieren]

B -- Ja --> D{Externer Benutzerstore nötig?}

D -- LDAP --> E[LDAP-Protokoll aktivieren und konfigurieren]

D -- TACACS --> F[TACACS+ aktivieren und konfigurieren]

D -- Lokal/Applikation --> G[wAuth-Client anlegen und Zertifikat erzeugen]

E --> H[Test und Monitoring]

F --> H

G --> H

H --> I[Produktiv nehmen]Kriterien für die Konfiguration

- Der Client-Eintrag enthält Name, IP, Protokoll und Domain.

- Bei wAuth existiert ein gültiges, nicht abgelaufenes Client-Zertifikat.

- Firewall-Regeln erlauben Verbindung zum WiKID-Server auf den nötigen Ports.

- Audit-Log zeigt erfolgreiche Test-Validierung.

Einzeilige Glossarbegriffe

- wAuth: WiKID-eigenes, zertifikatsbasiertes Authentifizierungsprotokoll

- Netzwerkclient: System, das Validierungen vom WiKID Server anfragt

- LDAP: Lightweight Directory Access Protocol

Zusammenfassung

- wAuth ist Voraussetzung für alle anderen Protokolle.

- Aktivieren Sie zuerst das gewünschte Protokoll, dann erstellen Sie den Netzwerkclient.

- Erzeugen Sie für wAuth-Clients Zertifikate und verwalten Sie deren Lebenszyklus.

Wichtig: Testen Sie jede neue Client-Konfiguration vor dem produktiven Einsatz und führen Sie regelmäßige Zertifikatsrotationen durch, um die Sicherheit des Systems zu gewährleisten.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben