Erstellen einer WiKID-Authentifizierungsdomäne

Erstellen Sie in wenigen Schritten eine WiKID-Authentifizierungsdomäne, indem Sie einen 12-stelligen Server-Code angeben, Domänenparameter definieren und optional TACACS+ aktivieren. Dieses Dokument erklärt die Bedeutung der wichtigsten Einstellungen, typische Fehlerfälle, Rollout-Checks für Administratoren und Sicherheitsmaßnahmen.

Übersicht

Eine Authentifizierungsdomäne in WiKID segmentiert die Authentifizierungsinstanz. Geräte können in mehreren Domänen existieren. Domänen können auf demselben Server oder auf verschiedenen Servern liegen. Ein WiKID Strong Authentication Server kann mehrere Domänen betreuen. Domänen sind entweder exklusiv oder inklusiv für beliebige Gerätegruppen.

Kurzdefinitionen

- Authentifizierungsdomäne: Logische Gruppierung von Geräte- und Benutzerauthentifizierung.

- Server-Code: 12-stelliger, führend mit Nullen ausgefüllter Code, der eine erreichbare IP oder ein Präfix bezeichnet.

- One-time passcode (Einmal-Passcode): Kurzzeitiger Einmalcode zur Authentifizierung.

Wann Sie eine Domäne erstellen sollten

- Sie wollen Geräte oder Benutzer in einer separaten, isolierten Authentifizierungsgruppe verwalten.

- Sie betreiben mehrere Standorte, Mandanten oder Sicherheitszonen.

- Sie benötigen unterschiedliche PIN- oder Passcode-Policies für verschiedene Anwendergruppen.

Vorgehensweise: Domäne anlegen

- Melden Sie sich als Administrator am WiKID-Administrations-Interface an.

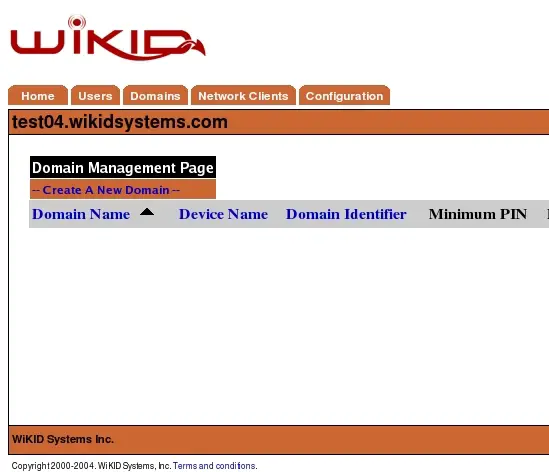

- Wählen Sie im Header die Option [Domains].

Abbildung 12 – Bildschirm zur Domänenkonfiguration

- Klicken Sie auf [Create New Domain], um eine neue Domäne anzulegen.

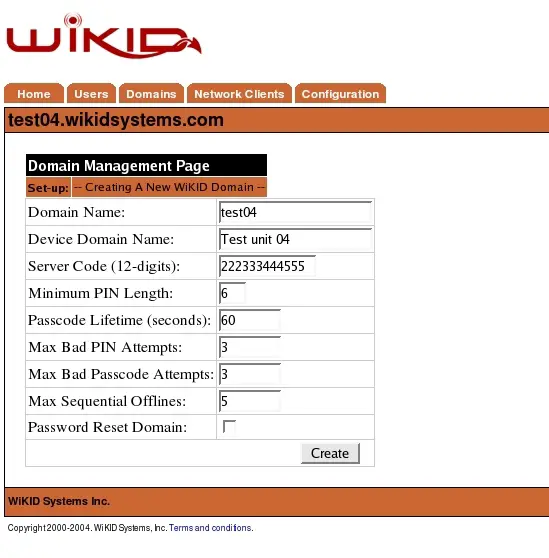

Abbildung 13 – Parameter für neue Domäne

- Füllen Sie die erforderlichen Parameter (siehe nächster Abschnitt).

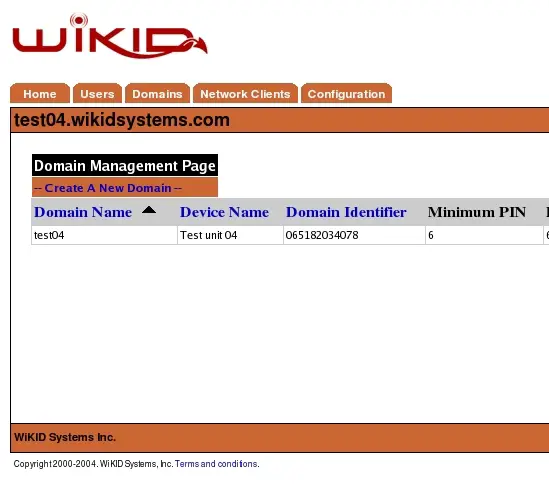

- Klicken Sie auf Create. Nach erfolgreicher Anlage wird die Domäne in der Liste angezeigt.

Abbildung 14 – Aktuelle Domänen

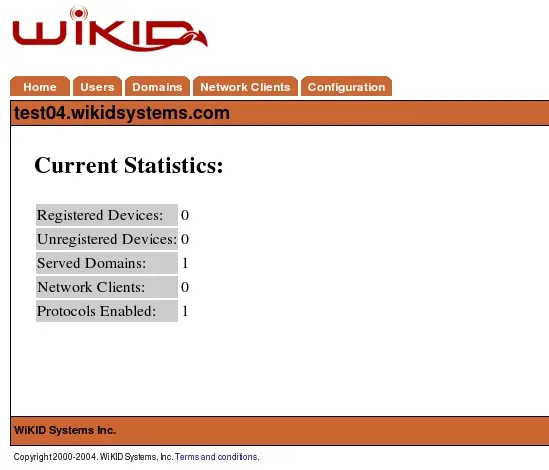

- Wählen Sie [Main] im Header, um eine Zusammenfassung zu sehen.

Abbildung 15 – Übersicht nach Domänenanlage

Erklärung der Konfigurationsparameter

Die folgenden Optionen sind erforderlich oder sinnvoll beim Anlegen einer Domäne. Erläuterungen in klarer Sprache:

Domain Name – Beschreibendes Label, nur im Administrations-Interface sichtbar. Wählen Sie einen eindeutigen, aussagekräftigen Namen.

Device Domain Name – Label, das auf dem Endgerät angezeigt wird. Kurz halten (z. B. “HQ-2FA”), damit es auf Mobilgeräten lesbar bleibt.

Minimum PIN Length – Mindestlänge für Nutzer-PINs in dieser Domäne. Kürzere PINs werden vom Client abgewiesen.

Passcode Lifetime – Maximale Lebensdauer eines Einmal-Passcodes in Sekunden. Nach Ablauf ist der Code ungültig.

Server Code – Der genau 12-stellige, nullgepolsterte IP-Code oder ein vorregistriertes Präfix im wikidsystems.net-Domainraum. Beispiel: öffentliche IP 27.232.7.14 → 027232007014. Nicht-routbare Codes wie 999888777666 sind über den wikidsystems.net-Service möglich.

Max Bad PIN Attempts – Anzahl fehlerhafter PIN-Versuche, nach denen das Gerät deaktiviert wird.

Max Bad Passcode Attempts – Anzahl falscher Passcode-Versuche für einen Benutzer, nach der der Benutzer deaktiviert wird.

Max Sequential Offlines – Wie oft ein Gerät die Offline-Challenge/Response verwenden darf, bevor eine Online-Authentifizierung wieder erforderlich ist. Relevant für Wireless-Clients außerhalb der Netzwerkabdeckung in Enterprise-Setups.

Use TACACS+ – Aktivieren Sie diese Option, wenn die Domäne TACACS+ für die Authentifizierung nutzen soll.

Beispiele und Hinweis zur Server-Code-Form

- Öffentliche IP 27.232.7.14 → Server Code: 027232007014

- Private oder nicht-routbare IPs: Verwenden Sie ein wikidsystems.net-Präfix wie 999888777666, falls über den Service auflösbar.

- Alternative: Überschreiben Sie DNS-Einstellungen lokal durch Bereitstellung einer angepassten jw.properties-Datei zusammen mit Ihrem Software-Token, damit Clients einen anderen DNS/Pfad verwenden.

Wichtig

Der Server-Code muss exakt 12 Ziffern haben. Fehlerhafte Länge oder Zeichen führen dazu, dass Geräte sich nicht registrieren können.

Rollout-Methodik (Mini-Methodology)

- Planen: Entscheiden Sie, welche Nutzer-/Gerätegruppen getrennte Domänen benötigen.

- Testdomäne: Legen Sie zunächst eine Testdomäne an mit restriktiven, aber nicht blockierenden Einstellungen.

- Pilot: Registrieren Sie eine kleine Benutzergruppe und verifizieren Sie Online-/Offline-Flows.

- Monitoring: Beobachten Sie Fehlversuche und Log-Muster (Bad PIN/Passcode). Passen Sie Limits an.

- Produktion: Rolle Domäne für alle vorgesehenen Benutzer aus und dokumentieren Sie das Server-Code-Verfahren.

Rollenbasierte Checkliste

Administrator

- Erstelle Domain Name und Device Domain Name.

- Prüfe Server Code auf 12 Ziffern.

- Setze sinnvolle Minimum PIN Length und Passcode Lifetime.

Security Officer

- Prüfe Max Bad PIN/Passcode Attempts.

- Entscheide über TACACS+-Einsatz.

- Überwache Logs auf Bruteforce-Muster.

Operator

- Validiere, dass Geräte online registrieren.

- Teste Offline-Challenge und Max Sequential Offlines.

- Bereitstelle jw.properties falls DNS-Anpassung nötig.

Alternative Ansätze

- Multi-Domänen auf mehreren Servern: Nützlich für Mandanten- oder Standortisolation.

- DNS-Override via jw.properties: Ermöglicht die Verwendung benutzerdefinierter Domänen/Hosts ohne Änderung des Server-Codes.

- Zentralisierte Domäne mit Sub-Gruppen: Wenn Sicherheit konsistent sein soll, nutzen Sie eine große Domäne mit klaren Gruppen-Policies statt vieler kleiner Domänen.

Wann die Einrichtung fehlschlägt (Counterexamples)

- Ungültiger Server-Code (nicht 12 Ziffern) → Geräte finden den Server nicht.

- Falsche Passcode-Lifetime zu kurz → legitime Codes verfallen vor Eingabe.

- Offline-Limit zu niedrig in Umgebungen mit schlechtem Funk → Nutzer werden unerwartet zur Online-Authentifizierung gezwungen.

- TACACS+ aktiviert, aber TACACS+-Server falsch konfiguriert → Authentifizierungen schlagen fehl.

Sicherheits-Härtung und Best Practices

- Erzwingen Sie eine angemessene Minimum PIN Length.

- Setzen Sie konservative Werte für Max Bad PIN/Passcode Attempts und aktivieren Sie Alarmierung bei Schwellenüberschreitungen.

- Segmentieren Sie sensible Umgebungen in eigene Domänen.

- Verwenden Sie TACACS+ in Kombination mit zentralem Logging für Audit-Zwecke.

- Dokumentieren Sie Server-Codes und verwalten Sie diese als geheime Konfigurationsdaten.

Kriterien für erfolgreiche Erstellung

- Die Domäne erscheint unter Current Domains im Administrations-Interface.

- Geräte können sich mit dem angegebenen Server-Code registrieren.

- Online- und Offline-Authentifizierungen verhalten sich entsprechend den gesetzten Limits.

- Logs zeigen keine anomalen Fehlversuche nach Aktivierung.

Fehlerbehebung (Kurz)

- Problem: Geräte melden “Server nicht gefunden” → Prüfen Sie Server Code auf 12 Ziffern und Erreichbarkeit der IP/DNS.

- Problem: Benutzer kann sich nicht registrieren → Kontrollieren Sie Device Domain Name und PIN-Regeln.

- Problem: Offline-Mechanik blockiert Nutzer → Erhöhen Sie Max Sequential Offlines temporär und prüfen Sie Netzabdeckung.

Glossar (eine Zeile)

- Domäne: Logische Gruppierung für Authentifizierung.

- Server Code: 12-stelliger, nullgepolsterter Identifikator für Server/Präfix.

- Einmal-Passcode: Temporärer Code für eine einzige Authentifizierung.

Zusammenfassung

Das Anlegen einer WiKID-Authentifizierungsdomäne erfordert vor allem die korrekte Angabe des 12-stelligen Server-Codes und das sinnvolle Festlegen von PIN- und Passcode-Richtlinien. Testen Sie neue Domänen in einer Pilotumgebung, überwachen Sie Fehlversuche und legen Sie klare Rollen- und Rollout-Checklisten fest.

Wichtig: Stellen Sie sicher, dass der Server-Code exakt 12 Ziffern hat und dass Offline-Limits Ihre mobilen Nutzer nicht unnötig einschränken.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben