OpenSearch auf Rocky Linux 9 installieren und absichern

In dieser Anleitung installieren und konfigurieren Sie OpenSearch und OpenSearch Dashboards auf einem Rocky Linux 9 Server. Sie lernen Systemvoraussetzungen, Basisoptimierungen (Hostname, SWAP, vm.max_map_count), Installation per RPM-Repository, TLS-Zertifikatserstellung, Aktivierung der OpenSearch-Security-Plugins, Anlage von Benutzerkonten sowie die Konfiguration und den Zugriff auf OpenSearch Dashboards. Am Ende finden Sie Checklisten, ein Rollout-Playbook, Sicherheits-Härtung, Alternativen und Troubleshooting-Hinweise.

Wichtig: Alle Befehle in dieser Anleitung sind als Beispiel zu verstehen — ersetzen Sie IP-Adressen, Hostnamen und Passwörter durch Ihre Werte.

Zielgruppe und Kernfragen

Diese Anleitung richtet sich an Systemadministratoren, DevOps-Engineer und Site-Reliability-Engineer, die OpenSearch in einer produktionsnahen Single-Node-Umgebung auf Rocky Linux 9 betreiben wollen. Sie beantwortet:

- Wie bereite ich Rocky Linux 9 für OpenSearch vor?

- Wie installiere ich OpenSearch und OpenSearch Dashboards per RPM?

- Wie sichere ich die Kommunikation mit TLS-Zertifikaten?

- Wie aktiviere und konfiguriere ich OpenSearch Security (Benutzer und Rollen)?

Hinweis: Für echte Produktionscluster sind zusätzliche Schritte erforderlich (Mehrere Nodes, Ressourcenplanung, Backup/Restore, Monitoring, SLOs).

Inhalt

- Voraussetzungen

- System vorbereiten

- OpenSearch installieren

- OpenSearch konfigurieren

- TLS-Zertifikate erstellen und einbinden

- OpenSearch-Benutzer anlegen und Security initialisieren

- OpenSearch Dashboards installieren und konfigurieren

- Zugriff prüfen

- Sicherheits-Härtung

- Rollout-Playbook und Checklisten

- Troubleshooting und typische Fehler

- Alternativen und Migrationshinweise

- Fazit

Voraussetzungen

Bevor Sie beginnen, stellen Sie sicher, dass Sie Folgendes haben:

- Ein Rocky Linux 9 Server mit mindestens 4 GB RAM (empfohlen 8 GB oder mehr). Beispiel in dieser Anleitung: Hostname node-rock1, IP 192.168.5.25, RAM 8GB.

- Ein nicht-root Benutzer mit sudo-Rechten.

- SELinux im permissive Modus (oder korrekt konfiguriert für OpenSearch).

- Grundkenntnisse in Linux-Systemadministration, OpenSSL und systemd.

Wichtig: Für produktive Clusterplanung sollten Sie mehr als 1 Node, dedizierte Speicher- und JVM-Planung sowie Monitoring einplanen.

System vorbereiten

Erste Schritte: Hostname, /etc/hosts, SWAP abschalten und vm.max_map_count anpassen.

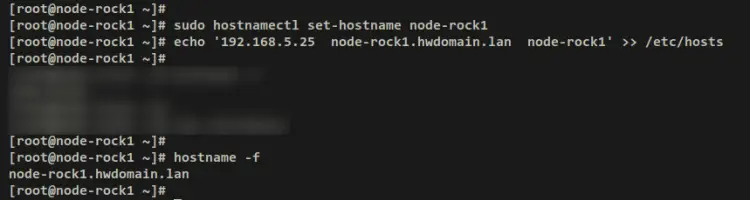

- Hostname und /etc/hosts setzen

Melden Sie sich am Server an und führen Sie aus (ersetzen Sie IP/Hostname durch Ihre Werte):

sudo hostnamectl set-hostname node-rock1

echo '192.168.5.25 node-rock1.hwdomain.lan node-rock1' >> /etc/hostsMelden Sie sich ab und wieder an und prüfen Sie die FQDN:

sudo hostname -f

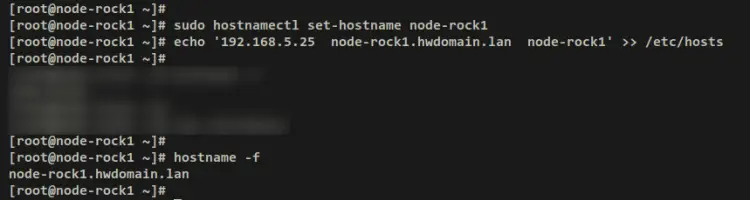

- SWAP deaktivieren

OpenSearch benötigt für stabile Performance typischerweise deaktivierten SWAP. Deaktivieren Sie SWAP dauerhaft in /etc/fstab und für die aktuelle Session:

sudo sed -i '/ swap / s/^\(.*\)$/#\1/g' /etc/fstab

sudo swapoff -aPrüfen Sie den Swap-Status:

free -mDie Swap-Spalte sollte 0 anzeigen.

Wichtig: Auf Systemen mit wenig RAM kann das Deaktivieren von Swap zu OOM-Problemen führen — planen Sie entsprechend.

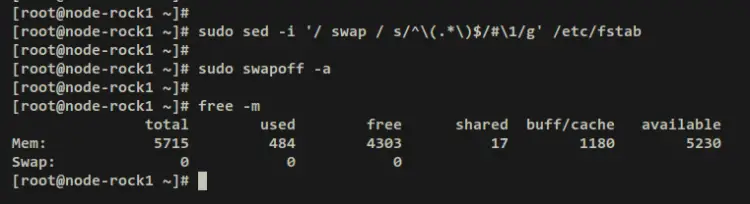

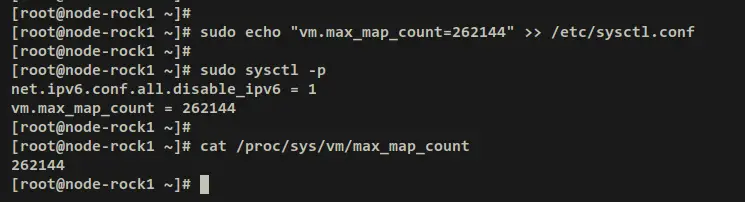

- vm.max_map_count erhöhen

OpenSearch benötigt eine höhere Anzahl an virtual memory map entries. Tragen Sie den Wert in /etc/sysctl.conf ein und laden Sie ihn:

sudo bash -c 'echo "vm.max_map_count=262144" >> /etc/sysctl.conf'

sudo sysctl -pKontrollieren Sie den Wert:

cat /proc/sys/vm/max_map_countErgebnis sollte 262144 sein.

Nach diesen Schritten ist das System für OpenSearch vorbereitet.

OpenSearch installieren

OpenSearch kann aus Tarball, Docker, RPM oder Kubernetes installiert werden. Für RHEL-ähnliche Systeme ist die RPM-Installation via offizielles Repository die einfachste Option.

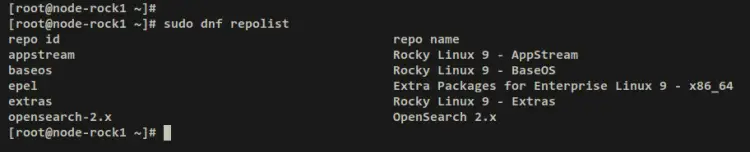

- Repository hinzufügen

sudo curl -SL https://artifacts.opensearch.org/releases/bundle/opensearch/2.x/opensearch-2.x.repo -o /etc/yum.repos.d/opensearch-2.x.repo

sudo dnf repolistSie sollten “OpenSearch 2.x” in der Repoliste sehen.

- Paketinfo prüfen (optional)

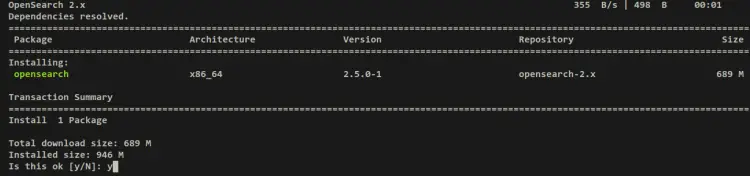

sudo dnf info opensearch- Installation

sudo dnf install opensearchWährend der Installation werden Sie gebeten, den GPG-Schlüssel zu akzeptieren — bestätigen Sie mit y.

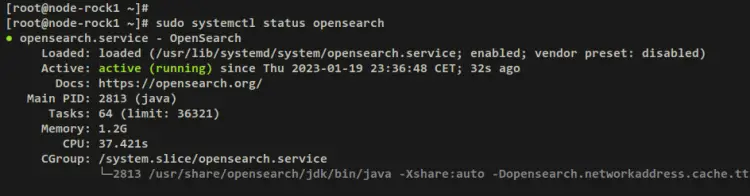

- systemd neu laden, Start und Auto-Start aktivieren

sudo systemctl daemon-reload

sudo systemctl start opensearch

sudo systemctl enable opensearch

sudo systemctl status opensearchBei “active (running)” ist der Dienst gestartet.

OpenSearch konfigurieren

Standard-Konfigurationen liegen unter /etc/opensearch. Wir konfigurieren eine Single-Node-Instanz und passen die JVM-Heap-Größe an.

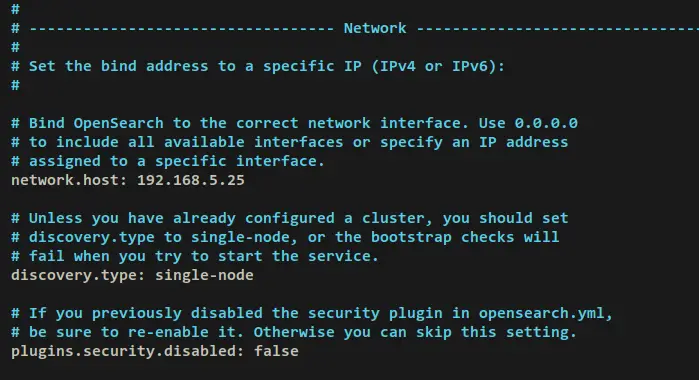

- opensearch.yml anpassen

sudo nano /etc/opensearch/opensearch.ymlFügen oder ändern Sie die folgenden Zeilen (ersetzen Sie IP):

# Netzwerk-Interface

network.host: 192.168.5.25

# Single-Node-Modus (ohne Cluster-Discovery)

discovery.type: single-node

# Security-Plugin aktivieren

plugins.security.disabled: falseSpeichern und schließen.

- JVM-Heap-Größe

Öffnen Sie die JVM-Optionen:

sudo nano /etc/opensearch/jvm.optionsFür einen 8-GB-Host eignen sich z.B. 2 GB Heap:

-Xms2g

-Xmx2gWichtig: Heapgröße sollte nicht mehr als ~50% des physischen RAM betragen und Heap-Size Xms und Xmx müssen identisch sein.

Starten Sie OpenSearch neu:

sudo systemctl restart opensearchPrüfen Sie offene Ports (default 9200):

ss -tulpnTLS-Zertifikate erstellen (Selbstsigniert) und einbinden

Für node-to-node- und HTTP-Kommunikation sollten TLS-Zertifikate eingesetzt werden. Die folgende Vorgehensweise erzeugt eine Root-CA, ein Admin-Zertifikat und ein Node-Zertifikat.

Hinweis: In Produktion verwenden Sie idealerweise eine interne PKI oder ein offizielles CA-signed Zertifikat.

- Default Demo-Zertifikate entfernen und Verzeichnis anlegen

rm -f /opt/opensearch/{esnode-key.pem,esnode.pem,kirk-key.pem,kirk.pem,root-ca.pem}

sudo nano /etc/opensearch/opensearch.ymlKommentieren Sie die Demo-Security-Konfiguration (falls vorhanden) und speichern.

Erstellen Sie das Zertifikatsverzeichnis:

mkdir -p /etc/opensearch/certs; cd /etc/opensearch/certs- Root-CA erzeugen

openssl genrsa -out root-ca-key.pem 2048

openssl req -new -x509 -sha256 -key root-ca-key.pem -subj "/C=CA/ST=ONTARIO/L=TORONTO/O=ORG/OU=UNIT/CN=ROOT" -out root-ca.pem -days 730Ergebnis: root-ca-key.pem und root-ca.pem

- Admin-Zertifikat

openssl genrsa -out admin-key-temp.pem 2048

openssl pkcs8 -inform PEM -outform PEM -in admin-key-temp.pem -topk8 -nocrypt -v1 PBE-SHA1-3DES -out admin-key.pem

openssl req -new -key admin-key.pem -subj "/C=CA/ST=ONTARIO/L=TORONTO/O=ORG/OU=UNIT/CN=A" -out admin.csr

openssl x509 -req -in admin.csr -CA root-ca.pem -CAkey root-ca-key.pem -CAcreateserial -sha256 -out admin.pem -days 730Dateien: admin-key.pem, admin.pem

- Node-Zertifikat

openssl genrsa -out node-rock1-key-temp.pem 2048

openssl pkcs8 -inform PEM -outform PEM -in node-rock1-key-temp.pem -topk8 -nocrypt -v1 PBE-SHA1-3DES -out node-rock1-key.pem

openssl req -new -key node-rock1-key.pem -subj "/C=CA/ST=ONTARIO/L=TORONTO/O=ORG/OU=UNIT/CN=node-rock1.hwdomain.lan" -out node-rock1.csr

echo 'subjectAltName=DNS:node-rock1.hwdomain.lan' > node-rock1.ext

openssl x509 -req -in node-rock1.csr -CA root-ca.pem -CAkey root-ca-key.pem -CAcreateserial -sha256 -out node-rock1.pem -days 730 -extfile node-rock1.extDateien: node-rock1-key.pem, node-rock1.pem

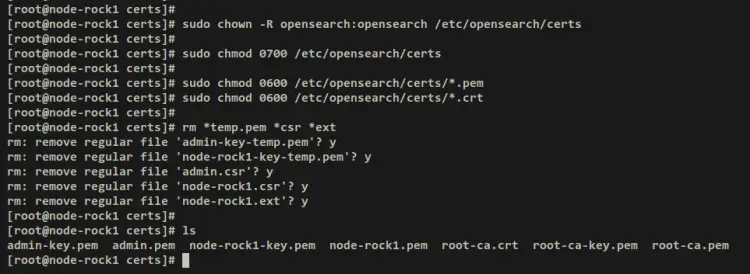

- Aufräumen, System-Trust hinzufügen und Berechtigungen

rm *temp.pem *csr *ext

openssl x509 -outform der -in root-ca.pem -out root-ca.crt

sudo cp root-ca.crt /etc/pki/ca-trust/source/anchors/

sudo update-ca-trust

sudo chown -R opensearch:opensearch /etc/opensearch/certs

sudo chmod 0700 /etc/opensearch/certs

sudo chmod 0600 /etc/opensearch/certs/*.pem

sudo chmod 0600 /etc/opensearch/certs/*.crt

ls -l /etc/opensearch/certs

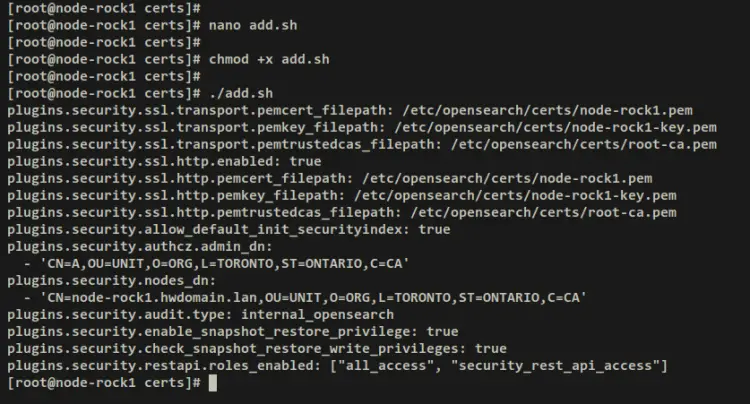

- Zertifikate in opensearch.yml eintragen (Automatisiert: add.sh)

Erzeugen Sie eine kleine Shell-Datei add.sh, die die TLS-Konfiguration an opensearch.yml anhängt. Beispielinhalt:

#! /bin/bash

echo "plugins.security.ssl.transport.pemcert_filepath: /etc/opensearch/certs/node-rock1.pem" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.ssl.transport.pemkey_filepath: /etc/opensearch/certs/node-rock1-key.pem" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.ssl.transport.pemtrustedcas_filepath: /etc/opensearch/certs/root-ca.pem" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.ssl.http.enabled: true" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.ssl.http.pemcert_filepath: /etc/opensearch/certs/node-rock1.pem" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.ssl.http.pemkey_filepath: /etc/opensearch/certs/node-rock1-key.pem" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.ssl.http.pemtrustedcas_filepath: /etc/opensearch/certs/root-ca.pem" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.allow_default_init_securityindex: true" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.authcz.admin_dn:" | sudo tee -a /etc/opensearch/opensearch.yml

echo " - 'CN=A,OU=UNIT,O=ORG,L=TORONTO,ST=ONTARIO,C=CA'" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.nodes_dn:" | sudo tee -a /etc/opensearch/opensearch.yml

echo " - 'CN=node-rock1.hwdomain.lan,OU=UNIT,O=ORG,L=TORONTO,ST=ONTARIO,C=CA'" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.audit.type: internal_opensearch" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.enable_snapshot_restore_privilege: true" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.check_snapshot_restore_write_privileges: true" | sudo tee -a /etc/opensearch/opensearch.yml

echo "plugins.security.restapi.roles_enabled: [\"all_access\", \"security_rest_api_access\"]" | sudo tee -a /etc/opensearch/opensearch.ymlDann ausführen:

chmod +x add.sh

./add.shPrüfen Sie opensearch.yml auf die neuen Einträge.

Starten Sie OpenSearch neu, damit die Änderungen wirksam werden:

sudo systemctl restart opensearchOpenSearch Admin- und Dienstkonten anlegen

OpenSearch Security benötigt initial einen Hash für Passwörter und die interne_users.yml-Konfiguration.

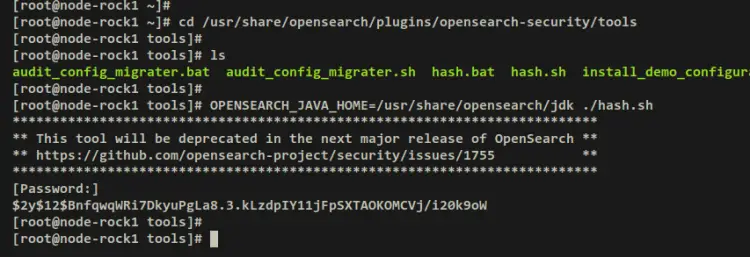

- Passwort-Hash erzeugen

Wechseln Sie in das Verzeichnis mit den Security-Tools und erzeugen Sie einen Hash (geben Sie das klare Passwort ein, das später als Hash in internal_users.yml eingetragen wird):

cd /usr/share/opensearch/plugins/opensearch-security/tools

OPENSEARCH_JAVA_HOME=/usr/share/opensearch/jdk ./hash.shKopieren Sie den ausgegebenen Hash.

Wiederholen Sie den Vorgang ggf. für das kibanaserver-Passwort.

- interne Benutzer anlegen

Öffnen Sie die Datei:

sudo nano /etc/opensearch/opensearch-security/internal_users.ymlLöschen Sie Standardbenutzer und fügen Sie zwei Benutzer ein (ersetzen Sie die Hashes durch Ihre erzeugten Werte):

admin:

hash: "$2y$12$BnfqwqWRi7DkyuPgLa8.3.kLzdpIY11jFpSXTAOKOMCVj/i20k9oW"

reserved: true

backend_roles:

- "admin"

description: "Admin user"

kibanaserver:

hash: "$2y$12$kYjgPjPzIp9oTghNdWIHcuUalE99RqSYtTCh6AiNuS5wmeEaWnbzK"

reserved: true

description: "Demo OpenSearch Dashboards user"Speichern und schließen.

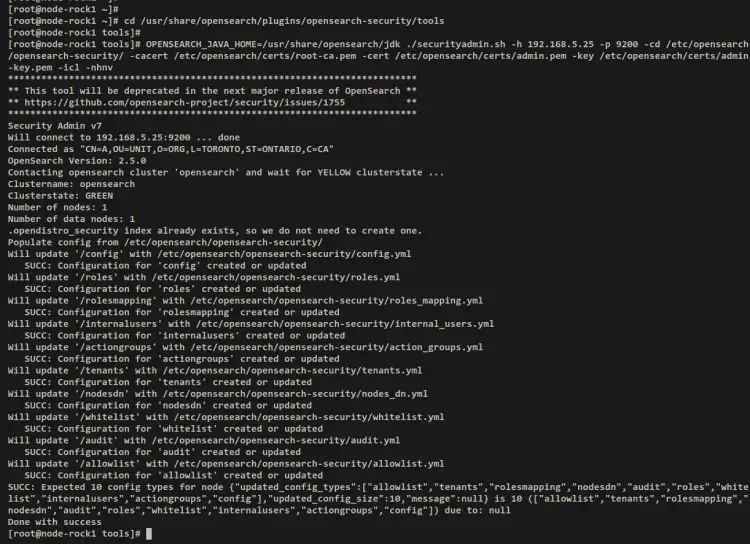

- Security-Änderungen anwenden

Starten Sie OpenSearch neu:

sudo systemctl restart opensearchAnschließend führen Sie securityadmin.sh aus, um die Änderungen auf den Cluster anzuwenden:

cd /usr/share/opensearch/plugins/opensearch-security/tools

OPENSEARCH_JAVA_HOME=/usr/share/opensearch/jdk ./securityadmin.sh -h 192.168.5.25 -p 9200 -cd /etc/opensearch/opensearch-security/ -cacert /etc/opensearch/certs/root-ca.pem -cert /etc/opensearch/certs/admin.pem -key /etc/opensearch/certs/admin-key.pem -icl -nhnvDie Flags bedeuten u.a.: -cd Konfigurationsverzeichnis, -cacert CA-Zertifikat, -cert/-key Admin-Zertifikat und Private Key.

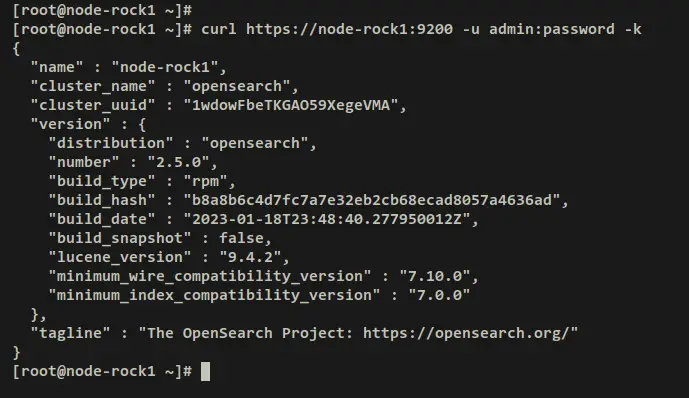

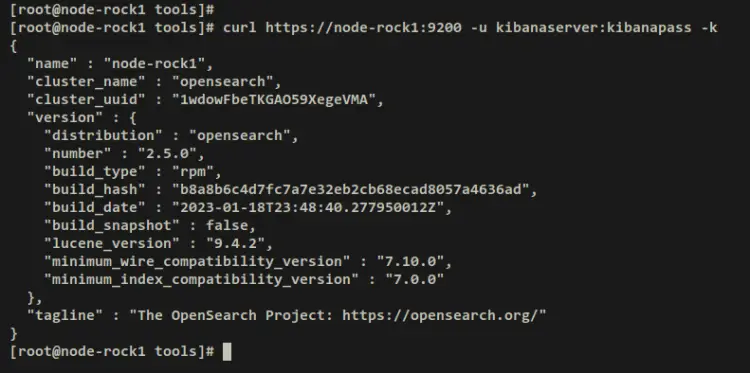

- Benutzer verifizieren

Prüfen Sie die Verbindung (ersetzen Sie Hostnamen/Passwort):

curl https://node-rock1:9200 -u admin:password -k

curl https://node-rock1:9200 -u kibanaserver:kibanapass -kErfolgreiche Verbindung zeigt Cluster-Informationen.

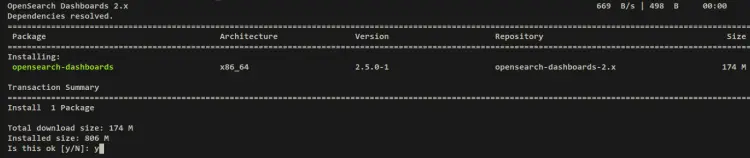

OpenSearch Dashboards installieren

- Fallback-Crypto-Policy anpassen (falls SHA1-legacy benötigt wird)

sudo update-crypto-policies --set LEGACY- Repository hinzufügen und Paket installieren

sudo curl -SL https://artifacts.opensearch.org/releases/bundle/opensearch-dashboards/2.x/opensearch-dashboards-2.x.repo -o /etc/yum.repos.d/opensearch-dashboards-2.x.repo

sudo dnf repolist

sudo dnf install opensearch-dashboardsAkzeptieren Sie GPG-Schlüssel mit y.

- Starten und aktivieren

sudo systemctl start opensearch-dashboards

sudo systemctl enable opensearch-dashboards

sudo systemctl status opensearch-dashboardsOpenSearch Dashboards konfigurieren

Bearbeiten Sie die Konfiguration:

sudo nano /etc/opensearch-dashboards/opensearch-dashboard.ymlSetzen Sie Server-Host und Port (ersetzen Sie IP):

server.port: 5601

server.host: "192.168.5.25"Konfigurieren Sie die Verbindung zum OpenSearch-Backend (ersetzen Sie Benutzer/Passwort):

opensearch.hosts: [https://192.168.5.25:9200]

opensearch.ssl.verificationMode: none

opensearch.username: kibanaserver

opensearch.password: kibanapassWichtig: opensearch.ssl.verificationMode: none deaktiviert die Zertifikatsprüfung — in produktiven Umgebungen sollten Sie die CA-Kette korrekt einbinden und die Überprüfung aktiviert lassen.

Starten Sie das Dashboard neu:

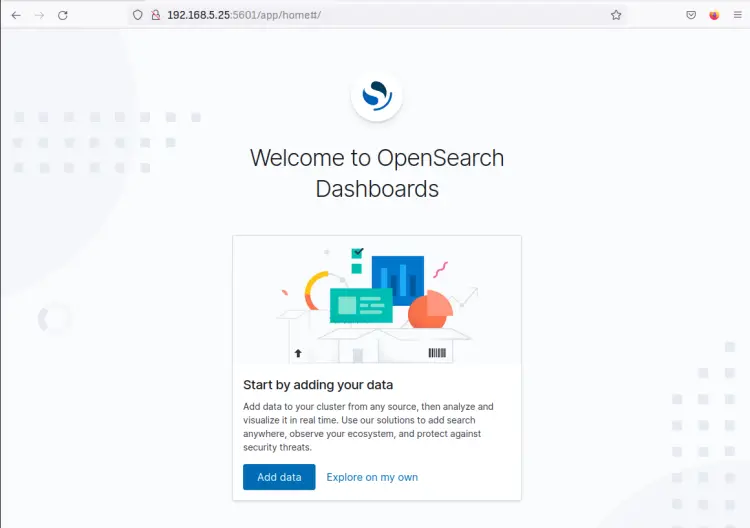

sudo systemctl restart opensearch-dashboardsZugriff auf OpenSearch Dashboards

- Firewall-Port öffnen (5601)

sudo firewall-cmd --add-port=5601/tcp --permanent

sudo firewall-cmd --reload

sudo firewall-cmd --list-all- Dashboard im Browser öffnen

Rufen Sie http://192.168.5.25:5601 auf (oder https, falls konfiguriert). Melden Sie sich mit dem Benutzer “kibanaserver” an.

Nach erfolgreichem Login sehen Sie die Willkommensseite und können “Add data” wählen oder über “Dev Tools” einen GET / ausführen, um die API zu testen.

Sicherheits-Härtungsempfehlungen

Wichtig: Diese Liste ergänzt die Basisinstallation und hilft, Risiken zu reduzieren.

- Aktivieren Sie Zertifikatsprüfung im Dashboards-Client (opensearch.ssl.verificationMode: full) und verteilen Sie CA-Zertifikate korrekt.

- Trennen Sie Management- und Daten-Interfaces (VLAN/Firewall) für Node-to-node-Verkehr.

- Verwenden Sie feste Benutzerrollen (least privilege) statt globaler Admin-Rechte.

- Aktivieren Sie Audit-Logging (plugins.security.audit.type) und sammeln Sie Logs zentral.

- Backups: Planen Sie regelmäßige Snapshots und testen Sie Restore-Prozesse.

- Monitoring: Richten Sie Metrik-Sammlung (CPU, Heap, GC, Disk IO) und Alerts ein.

- Systemhärtung: Unnötige Dienste deaktivieren, regelmäßige Updates der OS-Pakete, SSH-Härtung.

- Secrets-Management: Bewahren Sie private Schlüssel und Passwörter in einem Vault auf.

Rollout-Playbook (Kurzversion)

- Vorbereitung

- Hostnames und DNS setzen

- Systemanforderungen prüfen

- Firewall und Netzwerk prüfen

- Installation (Test-Node)

- Repo hinzufügen

- Paket installieren

- JVM/Heap anpassen

- TLS & Security

- CA erstellen oder beziehen

- Node- und Admin-Zertifikate erzeugen

- opensearch.yml anpassen

- internal_users.yml konfigurieren

- securityadmin.sh ausführen

- OpenSearch Dashboards

- Dashboards installieren

- Verbindung testen

- Härtung & Monitoring

- Audit aktivieren

- Snapshots planen

- Metriken und Alerts konfigurieren

- Go-Live

- Load-Tests / Funktionstests

- Produktionsdaten indexieren

Checklisten (Rollenbasiert)

Administrator (System):

- Kernel/OS Updates geplant

- vm.max_map_count gesetzt

- Firewall-Regeln dokumentiert

- Backups geplant

OpenSearch-Operator:

- opensearch.yml geprüft

- JVM-Heap dimensioniert

- Zertifikate verteilt

- securityadmin.sh erfolgreich ausgeführt

Developer / SRE:

- Dashboards Zugriff getestet

- API-Endpunkte abgesichert

- Indizes/ILM-Strategie geplant

Troubleshooting - Häufige Probleme und Tests

Problem: OpenSearch startet nicht

- Test: sudo journalctl -u opensearch -e

- Häufige Ursachen: fehlerhafte opensearch.yml, falsche Dateirechte auf Zertifikaten, JVM-Heap zu groß.

Problem: securityadmin.sh scheitert

- Test: Prüfen Sie, ob Admin-Zertifikat gültig ist und das CA-Zertifikat vorhanden ist.

- Überprüfen Sie, ob OpenSearch unter der angegebenen IP auf Port 9200 erreichbar ist.

Problem: Dashboards melden SSL-Fehler

- Test: curl -v https://192.168.5.25:9200 –cacert /etc/opensearch/certs/root-ca.pem

- Ursache: Client prüft Zertifikat, CA fehlt oder CN/SAN stimmen nicht.

Akzeptanztest-Beispiel (Check):

- GET / mit Admin-Credentials liefert HTTP 200

- Dashboards-Login mit kibanaserver funktioniert

- TLS-Verbindungen sind verschlüsselt (Wireshark/TCPDump kontrollieren)

Wann diese Anleitung nicht passt

- Sie planen ein hochverfügbares (HA) Cluster mit mehreren Nodes — dort sind zusätzliche Konfigurationen (Discovery Hosts, Dedicated Master Nodes, Shard-Planung) nötig.

- Sie wollen Managed Services (z.B. OpenSearch Service, Elastic Cloud) nutzen — dort entfällt die Server-Administration.

- Sie benötigen Compliance-Zertifikate oder HSM-gestützte Key-Management-Lösungen — dann weichen die Schlüsselerzeugungs- und Storage-Prozesse ab.

Alternative Installationswege

- Docker-Container: Schnell zum Testen, gut für CI/CD.

- Kubernetes (Helm Charts / Operators): Für skalierbare Produktion mit StatefulSets.

- Tarball: Flexible manuelle Installation ohne Paketmanager.

Entscheidungskriterien (Merkregel):

- Einfache Single-Node-Testumgebung: RPM oder Tarball.

- Containerisierte Infrastruktur vorhanden: Docker/Kubernetes.

- Produktion mit Skalierung & Orchestrierung: Kubernetes mit Persistenz.

Mermaid-Entscheidungsbaum (Installationspfad):

flowchart TD

A[Start] --> B{Ist Kubernetes vorhanden?}

B -- Ja --> C[Kubernetes Operator/Helm]

B -- Nein --> D{Brauchen Sie schnelle VM-Installation?}

D -- Ja --> E[RPM oder Tarball auf Rocky Linux]

D -- Nein --> F[Docker Container]

C --> G[Deployment]

E --> G

F --> G

G --> H[Konfiguration & TLS]Migrationstipps

- Wenn Sie von Elasticsearch migrieren: Prüfen Sie Kompatibilität von Indizes und Plugins, weil OpenSearch ein Fork ist, aber API-Differenzen bestehen können.

- Testen Sie Snapshot/Restore in einer Testumgebung bevor Sie Produktivdaten migrieren.

Kurz-Ankündigung (100–200 Wörter)

OpenSearch wurde erfolgreich auf Rocky Linux 9 installiert und so konfiguriert, dass verschlüsselte Kommunikation, Benutzer-Authentifizierung und ein Visualisierungstool (OpenSearch Dashboards) bereitstehen. Diese Anleitung führt Schritt für Schritt durch Systemoptimierung, RPM-Installation, TLS-Zertifikatserstellung, Security-Initialisierung und Dashboard-Anbindung. Sie enthält zusätzlich Checklisten, ein kurzes Rollout-Playbook sowie Hardening-Empfehlungen, Troubleshooting-Hinweise und alternative Installationspfade für Container- oder Kubernetes-Umgebungen. Ideal für Teams, die eine open-source Analyse- und Suchplattform on-premises betreiben möchten.

Social-Preview Vorschläge

OG-Titel: OpenSearch auf Rocky Linux 9 installieren und absichern OG-Beschreibung: Schritt-für-Schritt-Guide: Installation, TLS, Security-Setup und OpenSearch Dashboards auf Rocky Linux 9.

Fazit

Sie haben nun eine funktionale OpenSearch-Instanz mit Dashboards auf Rocky Linux 9 aufgebaut, TLS eingerichtet und Benutzer angelegt. Diese Basis eignet sich für weitere Schritte wie Skalierung zu einem Multi-Node-Cluster, Einrichtung von Backups, Monitoring und fein granularer Rollenverwaltung. Nutzen Sie die Checklisten und das Playbook für den kontrollierten Rollout und testen Sie Restore-Szenarien regelmäßig.

Wichtig: Diese Anleitung nutzt selbstsignierte Zertifikate zu Demonstrationszwecken — für produktive Umgebungen empfiehlt sich eine vertrauenswürdige CA und ein zentrales Secrets-Management.

Kurzfassung / Key Takeaways

- Bereiten Sie das System (Hostname, Swap, vm.max_map_count) vor.

- Installieren Sie OpenSearch via RPM-Repository und passen Sie JVM-Heap an.

- Erstellen Sie eine Root-CA, Node- und Admin-Zertifikate und binden Sie diese ein.

- Legen Sie Benutzer in internal_users.yml an, hashen Sie Passwörter und führen Sie securityadmin.sh aus.

- Installieren und konfigurieren Sie OpenSearch Dashboards; öffnen Sie Port 5601 in der Firewall.

Hinweis: Für Produktionsbetrieb sind zusätzliche Maßnahmen (HA, Snapshot-Strategie, Monitoring, Secrets-Management) erforderlich.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben