Linux Malware Detect (LMD) und ClamAV auf CentOS 7 installieren

Einleitung

Linux Malware Detect (LMD) ist ein Malware-Scanner für Linux, der speziell für Shared-Hosting-Umgebungen entwickelt wurde. LMD wird oft zusammen mit Clam AntiVirus (ClamAV) eingesetzt — ClamAV liefert eine leistungsfähige Scan-Engine für große Dateimengen. Beide Werkzeuge sind Open Source; LMD steht unter der GNU GPLv2.

Kurzdefinitionen:

- LMD: Dateibasierter Malware-Scanner, optimiert für Shared Hosting.

- ClamAV: Open‑Source-Antiviren-Engine, die Signaturen und Heuristiken nutzt.

Wichtig: Dieses Tutorial nutzt CentOS 7 und erfordert Root-Rechte.

Wichtige Varianten dieser Anleitung: Installation auf anderen RHEL-basierten Systemen, Integration mit cPanel/WHM, Verwendung alternativer E-Mail-Tools.

Voraussetzungen

- Ein System mit CentOS 7

- Root-Privilegien (sudo oder direkte Root-Anmeldung)

- Netzwerkzugang zum Herunterladen von Paketen und Testdateien

Wichtig: Testdateien (z. B. EICAR) sind ungefährlich, werden aber von vielen Sicherheitslösungen als Malware erkannt. Nur in kontrollierten Testumgebungen verwenden.

Schritt 1 - EPEL-Repository und mailx installieren

Installieren Sie das Extra Packages for Enterprise Linux (EPEL)-Repository und das Kommando mailx, damit LMD Scan-Berichte per E‑Mail senden kann.

yum -y install epel-releaseUnd dann mailx installieren:

yum -y install mailxSchritt 2 - Linux Malware Detect (LMD) installieren

LMD ist nicht in den Standard-Repositories verfügbar und muss aus dem Quell-Archiv installiert werden.

Download und Entpacken:

cd /tmp

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

tar -xzvf maldetect-current.tar.gzIns Verzeichnis wechseln und das Installationsskript ausführen (als Root):

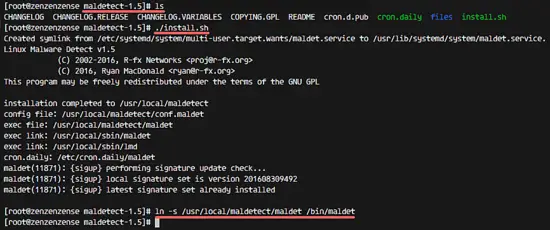

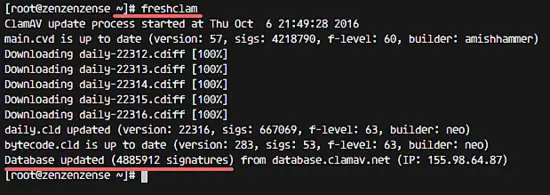

cd maldetect-1.5

./install.shErstellen Sie einen symbolischen Link zum maldet-Binary im /bin-Verzeichnis, damit das Kommando systemweit verfügbar ist:

ln -s /usr/local/maldetect/maldet /bin/maldet

hash -r

Schritt 3 - LMD konfigurieren

LMD wurde in das Verzeichnis ‘/usr/local/maldetect/‘ installiert. Wechseln Sie in dieses Verzeichnis und bearbeiten Sie die Konfigurationsdatei conf.maldet:

cd /usr/local/maldetect/

vim conf.maldetWichtige Einstellungen (Beispiele mit Zeilenangaben, können je nach Version leicht variieren):

- E-Mail-Benachrichtigungen aktivieren (setzen Sie den Wert auf “1”):

email_alert="1"- Ziel-E-Mail-Adresse eintragen:

email_addr="[email protected]"- ClamAV als Scan-Engine aktivieren (hohe Leistung bei großen Dateimengen):

scan_clamscan="1"- Automatische Quarantäne aktivieren, damit infizierte Dateien während des Scans verschoben werden:

quarantine_hits="1"- Quarantäne für saubere (bereinigte) Malware-Injektionen aktivieren:

quarantine_clean="1"Speichern und schließen Sie die Datei.

Hinweis: Überprüfen Sie nach dem Anpassen die Pfade zu Quarantäne- und Log-Verzeichnissen in conf.maldet, falls Sie ein anderes Layout benötigen.

Schritt 4 - ClamAV installieren und Signaturen aktualisieren

ClamAV ist im EPEL-Repository verfügbar. Installieren Sie ClamAV und die Entwicklungsdateien:

yum -y install clamav clamav-develNach der Installation aktualisieren Sie die Virendatenbank:

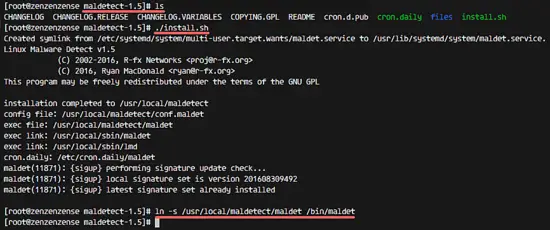

freshclam

Tipp: Richten Sie einen Cronjob für regelmäßige freshclam-Aktualisierungen ein, damit die Signaturen aktuell bleiben.

Schritt 5 - LMD und ClamAV testen

Testen Sie LMD mit einer manuellen Untersuchung des Web-Verzeichnisses ‘/var/www/html’. Zum Test laden wir die EICAR-Testmusterdateien herunter (nur in einer Testumgebung verwenden):

cd /var/www/html

wget http://www.eicar.org/download/eicar.com.txt

wget http://www.eicar.org/download/eicar_com.zip

wget http://www.eicar.org/download/eicarcom2.zipScan starten:

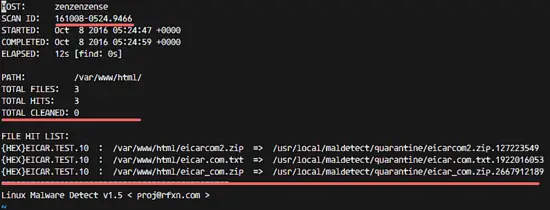

maldet -a /var/www/html

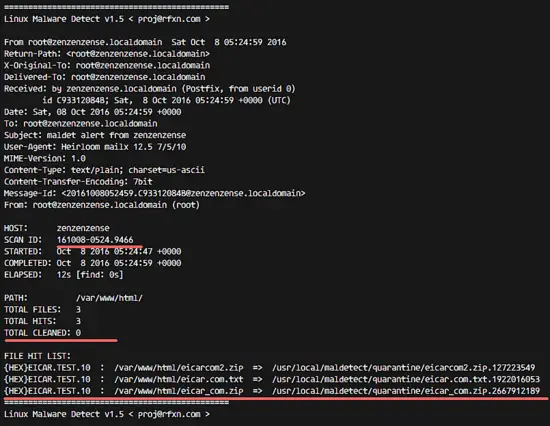

In der Ausgabe sehen Sie, dass LMD die ClamAV-Engine verwendet. Gefundene Treffer werden automatisch in das Quarantäne-Verzeichnis verschoben, wenn Sie quarantine_hits aktiviert haben.

Einen Scan-Report anzeigen (SCANID aus der maldet-Ausgabe verwenden):

maldet --report 161008-0524.9466

E-Mail-Berichte prüfen (Beispiel: Postfach root):

tail -f /var/mail/root

Sie sollten dort die per mailx versendeten Scan-Berichte finden.

Schritt 6 - Nützliche maldet-Kommandos

Scans und Verwaltung direkt per Kommandozeile:

- Nur bestimmte Dateierweiterungen scannen (zum Beispiel PHP-Dateien):

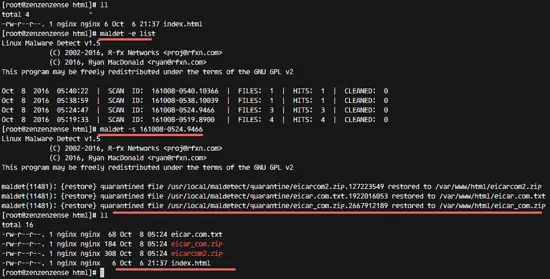

maldet -a /var/www/html/*.php- Liste aller Berichte anzeigen:

maldet -e list- Dateien scannen, die in den letzten X Tagen erstellt/änderten wurden:

maldet -r /var/www/html/ 5(5 = letzte 5 Tage)

- Dateien aus der Quarantäne wiederherstellen (SCANID ersetzen):

maldet -s SCANID

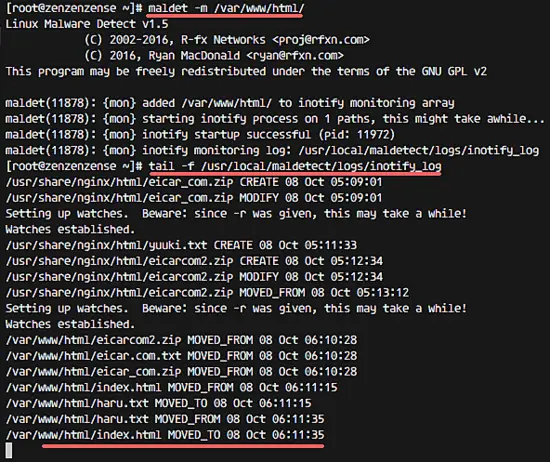

- Verzeichnisüberwachung mit Inotify aktivieren:

maldet -m /var/www/html/- Monitor-Log in Echtzeit prüfen:

tail -f /usr/local/maldetect/logs/inotify_log

Erweiterte Hinweise und Best Practices

- Automatisierte Signaturupdates: freshclam per cron mindestens stündlich ausführen.

- Backups: Vor Wiederherstellungen aus der Quarantäne sicherstellen, dass aktuelle Backups vorhanden sind.

- Logging & Monitoring: Logrotation und zentrale Log-Sammlung konfigurieren (rsyslog/ELK/Graylog), um Scans und Vorfälle langfristig auszuwerten.

- Whitelisting: False-Positives in conf.maldet oder in ClamAV-Ausnahmelisten dokumentieren.

Wann diese Lösung nicht ausreicht

- Verhaltensbasierte Erkennung: LMD/ClamAV sind dateibasierte Signatur- und Heuristik-Scanner. Für Zero-Day-Exploits oder verhaltensbasierte Bedrohungen sind EDR-Lösungen (Endpoint Detection & Response) besser geeignet.

- CPU- und I/O-last: Auf stark belegten Hosts können tiefe Scans hohe Last erzeugen. Nutzen Sie geplante Off-Peak-Scans oder dedizierte Scan-Hosts.

Alternative Ansätze

- Zusätzliche Engines: Integration weiterer Scanner oder kommerzieller Signaturdienste für höhere Abdeckung.

- Container-basierte Scans: Dateien in einem isolierten Container prüfen, um das Host-System zu entlasten.

- Online-Scanning: Verdächtige Dateien an spezialisierte Dienste weiterleiten (Sicherheitsrichtlinie beachten).

Rolle‑basierte Checkliste

Admin:

- EPEL und mailx installieren

- LMD und ClamAV installieren

- conf.maldet an System-E-Mails anpassen

- regelmäßige freshclam-Jobs konfigurieren

DevOps:

- Quarantäne- und Log-Pfade überwachen

- Scan-Fenster und Ressourcenplanung definieren

- Automatisierte Wiederherstellungs-Playbooks pflegen

Hosting-Anbieter:

- Richtlinien für Whitelists bereitstellen

- Kunden über automatische Scans informieren

- SLA für Malware-Entfernung definieren

Sicherheits- und Datenschutzhinweise

- Zugriffsbeschränkung: Nur Admins dürfen Quarantäne und Wiederherstellungen durchführen.

- Datenschutz: Scans können personenbezogene Daten in Dateien aufdecken. Prüfen Sie Datenschutzrichtlinien (z. B. DSGVO) vor dem automatischen Export von Berichten.

- Nicht vertrauenswürdige Dateien niemals lokal ausführen.

Kriterien für Validierung

- LMD meldet bei Testdateien Treffer (EICAR)

- ClamAV-Datenbank ist aktuell (freshclam erfolgreich)

- Automatische Quarantäne verschiebt gefundene Dateien

- E‑Mail-Bericht erreicht die konfigurierte Adresse

Kurze Methode (Mini-Methodologie)

- System vorbereiten (EPEL, mailx).

- LMD aus dem Archiv installieren und symlink erstellen.

- ClamAV installieren und Signaturen aktualisieren.

- Konfiguration anpassen (E‑Mail, Quarantäne, clamscan).

- Testscans durchführen und Berichte prüfen.

- Regelbetrieb: Cronjobs für freshclam + regelmäßige Scans.

Glossar (eine Zeile)

- EICAR: Standardisierte Testdatei, die Anti-Malware-Software als Malware erkennt, aber kein Schadcode ist.

Kurze Ankündigung (100–200 Wörter) für Team/Endnutzer

Wir haben Linux Malware Detect (LMD) und ClamAV auf unseren CentOS 7-Systemen installiert, um automatisierte Malware-Scans für Webverzeichnisse durchzuführen. Gefundene Dateien werden automatisch in eine Quarantäne verschoben und ein täglicher Bericht per E‑Mail an das Administrator-Postfach gesendet. Diese Maßnahme erhöht die Erkennungsrate für bekannte Dateisignaturen und reduziert die Zeit bis zur Reaktion bei infizierten Dateien. Für kritische Hosts planen wir ergänzende Maßnahmen wie verhaltensbasierte Erkennung und regelmäßige Security-Audits.

Kurzzusammenfassung

- LMD + ClamAV bieten eine einfache, signaturbasierte Erkennungsstufe für Shared Hosting.

- Einrichten: EPEL → mailx → LMD → ClamAV → freshclam → Konfiguration → Testscan.

- Ergänzen Sie diese Lösung mit Backup-, Logging- und EDR-Maßnahmen für vollständigen Schutz.

Referenz

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben