Murmur (Mumble‑Server) auf CentOS 7 installieren

Kurzfassung: Diese Anleitung zeigt schrittweise, wie Sie den Mumble‑Server Murmur auf CentOS 7 installieren, konfigurieren und als systemd‑Dienst betreiben. Sie erfahren, welche Firewall‑Regeln nötig sind, wie Sie das Tarball entpacken, Benutzer und Berechtigungen anlegen sowie typische Fehler beheben. Verwenden Sie statt dauerhaftem Deaktivieren von SELinux lieber gezielte Ausnahmen, wenn möglich.

Einführung

Mumble ist eine freie, latenzarme Sprach‑Chat‑Anwendung, die besonders bei Gamern beliebt ist. Murmur ist der Server‑Teil von Mumble. Er arbeitet nach dem Client‑Server‑Modell und stellt eine Wurzel‑Channel‑Hierarchie zur Verfügung. Mumble liefert hochwertige Audioübertragung bei geringer Latenz. Murmur bleibt in der Regel rückwärtskompatibel und lässt sich stark an individuelle Anforderungen anpassen.

Kurzdefinition: Murmur — der eigenständige Mumble‑Server, üblicher Standardport: 64738 (TCP/UDP).

Wichtige Varianten der Suche: Mumble Server installieren, Murmur CentOS, Murmur systemd, Murmur Firewall, Mumble Static Server.

Voraussetzungen

- Ein CentOS 7 Server mit root‑ oder sudo‑Zugriff.

- Netzwerkzugang zum Server (öffentliche IP oder Intranet‑IP).

- Paketmanager yum verfügbar und funktionierendes Internet.

- Optional: lokale Backups Ihrer Konfiguration.

Faktenbox

- Standardport: 64738 (TCP und UDP)

- Beispiel‑Tarball‑Größe aus Source‑Log: ~11,93 MB

- Systemd: erforderlich auf CentOS 7

Kurzübersicht der Schritte

- Firewall (firewalld) konfigurieren (Port 64738 öffnen)

- Mumble Static Server herunterladen

- Tarball entpacken und nach /usr/local/murmur kopieren

- Benutzer, Gruppen, Logs anlegen und Berechtigungen setzen

- /etc/murmur.ini anpassen

- systemd‑Unit erstellen und tmpfiles konfigurieren

- SELinux‑Hinweise beachten (besser: Regeln anpassen statt deaktivieren)

- Dienst starten und testen

Firewalld konfigurieren

Standardmäßig blockiert firewalld den Murmur‑Port 64738. Öffnen Sie den Port oder legen Sie einen Dienst an. Wenn Sie einen anderen Port verwenden, passen Sie ihn entsprechend an.

Öffnen Sie eine neue Service‑Definition für murmur:

sudo vi /etc/firewalld/services/murmur.xmlFügen Sie diese XML‑Definition ein (gerade Anführungszeichen verwenden):

Murmur

Mumble Server

Dann dauerhaft hinzufügen und firewalld neu laden:

sudo firewall-cmd --permanent --add-service=murmur

sudo firewall-cmd --reloadWichtig: Prüfen Sie die Zone (public/internal) und die aktiven Regeln mit firewall-cmd --list-all.

Murmur Tarball herunterladen

Gehen Sie auf die Mumble‑Wiki oder die GitHub‑Releases und laden Sie das Mumble Static Linux Server‑Archiv herunter. Beispiel mit wget:

wget https://github.com/mumble-voip/mumble/releases/download/1.2.13/murmur-static_x86-1.2.13.tar.bz2Beispielausgabe der Verbindung (gekürzt) zeigt, dass die Datei erfolgreich heruntergeladen wurde und etwa 11,93 MB groß ist.

Hinweis: Wenn Ihre Distribution neuere Releases benötigt, passen Sie die URL an die aktuelle Version an. Kopieren Sie den direkten Link aus dem Browser und verwenden Sie wget.

Tarball entpacken

Entpacken Sie das Archiv:

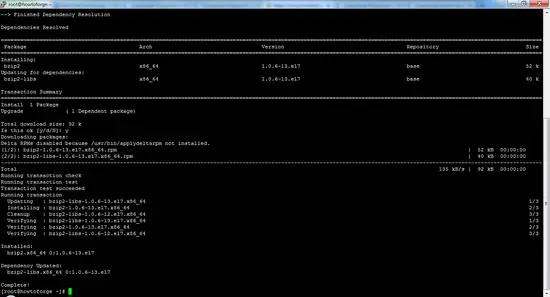

tar -vxjf ./murmur-static_x86-1.2.13.tar.bz2Wenn beim Entpacken der Fehler “bzip2: Cannot exec” erscheint, fehlt das Paket bzip2. Installieren Sie es:

sudo yum install bzip2Installationsausgabe (gekürzt) zeigt die Pakete bzip2 und bzip2-libs.

Nach der Installation erneut entpacken. Sie sollten eine Verzeichnisstruktur wie diese sehen:

murmur-static_x86-1.2.13/

murmur-static_x86-1.2.13/murmur.x86

murmur-static_x86-1.2.13/LICENSE

murmur-static_x86-1.2.13/dbus/

... (weitere Dateien)

Erstellen Sie das Zielverzeichnis und kopieren Sie die Dateien:

sudo mkdir /usr/local/murmur

sudo cp -r ./murmur-static_x86-1.2.13/* /usr/local/murmur/Kopieren Sie zudem die Beispielkonfiguration nach /etc:

sudo cp ./murmur-static_x86-1.2.9/murmur.ini /etc/murmur.iniHinweis: Prüfen Sie die Versionsnummer beim Pfad; kopieren Sie aus dem Verzeichnis, das Sie tatsächlich entpackt haben.

Eigentümer und Berechtigungen setzen

Legen Sie eine Systemgruppe und einen Systembenutzer an, unter dem Murmur laufen soll:

sudo groupadd -r murmur

sudo useradd -r -g murmur -m -d /var/lib/murmur -s /sbin/nologin murmurErstellen Sie ein Logverzeichnis und übergeben Sie es an den murmur‑User:

sudo mkdir /var/log/murmur

sudo chown murmur:murmur /var/log/murmur

sudo chmod 0770 /var/log/murmurZiel: Logs vor unberechtigtem Zugriff schützen, Schreibrechte nur für den murmur‑User und die Gruppe erlauben.

Murmur konfigurieren

Die Standardkonfiguration liegt in /etc/murmur.ini. Öffnen Sie die Datei mit einem Editor:

sudo vi /etc/murmur.iniPassen Sie mindestens diese beiden Einträge an oder ergänzen Sie sie:

pidfile=/var/run/murmur/murmur.pid

logfile=/var/log/murmur/murmur.logSpeichern und schließen Sie die Datei (in vi: drücken Sie i für Insert, dann :wq zum Speichern).

Weitere wichtige Konfigurationsoptionen (Beispiele): Servername, Port, SuperUser‑Token, Datenbankpfad. Lesen Sie Kommentare in murmur.ini für weitere Parameter.

systemd‑Service erstellen

Erstellen Sie eine systemd‑Unit, damit Murmur als Dienst verwaltet werden kann:

sudo vi /etc/systemd/system/murmur.serviceFügen Sie folgende Unit ein:

[Unit]

Description=Mumble Server (Murmur)

Requires=network-online.target

After=network-online.target mariadb.service time-sync.target

[Service]

User=murmur

Type=forking

PIDFile=/var/run/murmur/murmur.pid

ExecStart=/usr/local/murmur/murmur.x86 -ini /etc/murmur.ini

[Install]

WantedBy=multi-user.targetBeachten Sie: Passen Sie ExecStart an die tatsächliche Binary (z. B. murmur.x86_64) Ihrer Distribution an.

Auf modernen Systemen wird /var/run nach einem Reboot neu erzeugt. Damit systemd den PID‑Ordner automatisch anlegt, erstellen Sie eine tmpfiles‑Konfiguration:

sudo vi /etc/tmpfiles.d/murmur.confInhalt:

d /var/run/murmur 775 murmur murmurDann tmpfiles erstellen und systemd neu laden:

sudo systemd-tmpfiles --create /etc/tmpfiles.d/murmur.conf

sudo systemctl daemon-reload

sudo systemctl enable murmur.serviceSELinux Hinweise und Sicherheitsüberlegungen

Die Originalanleitung schlägt vor, SELinux zu deaktivieren. Das ist auf Produktionssystemen nicht empfehlenswert. Besser: SELinux vorübergehend in permissive setzen, Auditlogs auswerten und gezielte Regeln (module) erzeugen.

Kurzempfehlungen:

- Vorübergehend:

sudo setenforce 0(nur zum Testen) - Audit‑Logs prüfen:

/var/log/audit/audit.log - Erlaubnis regeln mit

audit2allowaus dem Paket policycoreutils‑python odersemodule‑Module erzeugen - Dauerhaftes Deaktivieren (

SELINUX=disabled) ist möglich, aber reduziert die Systemsicherheit und erfordert einen Reboot. Bevorzugen Sie eine Regelanpassung.

Sicherheits‑Hardening für Murmur:

- Firewallregeln auf niedrigster erforderlicher Reichweite setzen (nur benötigte Netzwerke/IP‑Ranges erlauben).

- Logrotation konfigurieren (logrotate) für /var/log/murmur/murmur.log.

- Nur verschlüsselte Verbindungen (TLS) für Webinterfaces verwenden, falls aktiviert.

- SuperUser‑Token sicher verwahren und regelmäßig rotieren.

Dienst starten und prüfen

Starten Sie den Dienst und prüfen Sie Status sowie Logs:

sudo systemctl start murmur.service

sudo systemctl status murmur.service

sudo journalctl -u murmur.service --no-pager

tail -f /var/log/murmur/murmur.logTesten Sie die Verbindung von einem Client aus mit Domain oder IP und dem Port 64738.

Fehlerbehebung und typische Probleme

- Port nicht erreichbar: Prüfen Sie

firewall-cmd --list-portsundfirewall-cmd --list-services. Prüfen Sie auch externe Firewalls/Cloud‑Security‑Groups. - Dienst startet nicht:

journalctl -xeundsystemctl status murmur.serviceprüfen. Fehlende Binaries, falsche Pfade oder Berechtigungen sind häufige Ursachen. - bzip2 fehlt beim Entpacken:

sudo yum install bzip2(siehe oben). - PID‑Verzeichnis fehlt nach Reboot: tmpfiles.d wie oben konfigurieren.

- SELinux blockiert Start: temporär

setenforce 0setzen und Auditlog analysieren.

Abnahmekriterien

- Der systemd‑Dienst

murmur.serviceist aktiv und startet ohne Fehler. - Port 64738 (UDP/TCP) ist vom vorgesehenen Clientnetzwerk aus erreichbar.

- Murmur schreibt Logs nach /var/log/murmur/murmur.log mit passenden Berechtigungen.

- Keine SELinux‑Verweigerungen im audit.log oder passende Module vorhanden.

Rolle‑basierte Checkliste

Für den Sysadmin

- Firewallservice erstellen und Port freigeben

- systemd‑Unit und tmpfiles konfigurieren

- Benutzer/Gruppen anlegen, Rechte setzen

- SELinux Audit prüfen und ggf. Module erstellen

Für den Server‑Operator

- Logs überwachen und rotieren

- Backup der /etc/murmur.ini

- Clientverbindungen testen

Für den Spieler/Client

- Mumble‑Client installieren

- Serveradresse (IP/Domain:Port) verwenden

- Bei Problemen Token/Passwort mit Admin abklären

Testfälle und Akzeptanzprüfungen

- Dienststart:

systemctl start murmur.service→ Dienststatusactive (running) - Persistenz: Reboot → Dienst startet automatisch

- Porttest:

nc -vzoder aus Client verbinden64738 - Berechtigungen:

ls -ld /var/log/murmur→ Eigentümer murmur:murmur und Modus 0770

Mini‑Methodologie für Produktionseinführung

- Testumgebung aufsetzen, Installation gemäß Anleitung durchführen

- Funktionale Tests mit mehreren Clients (Audio, Channels)

- Sicherheitsprüfung (Firewall, SELinux, Logrotation)

- Backup der Konfiguration und Rollback‑Plan

- Produktionsrollout mit Monitoring eingerichtet

Fazit

Mit den beschriebenen Schritten können Sie Murmur auf CentOS 7 stabil betreiben. Achten Sie auf Firewall‑ und SELinux‑Einstellungen sowie auf sichere Rechtevergabe für Log‑ und Run‑Verzeichnisse. Statt SELinux pauschal zu deaktivieren, sind gezielte Ausnahmen und Module die sicherere Lösung.

Häufige Fragen

Wie starte ich Murmur nach der Installation?

Starten Sie mit sudo systemctl start murmur.service und prüfen Sie den Status mit sudo systemctl status murmur.service.

Welcher Port muss freigegeben werden?

Standardmäßig Port 64738 für TCP und UDP. Wenn Sie einen anderen Port konfiguriert haben, passen Sie die Firewall an.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben