Chrome: Zertifikatfehler ignorieren – praktische Anleitung

Wichtig: Das bewusste Deaktivieren oder Ignorieren von Zertifikatswarnungen erhöht das Risiko von Man‑in‑the‑Middle‑Angriffen. Führen Sie diese Schritte nur bei vertrauenswürdigen lokalen Entwicklungsseiten oder kontrollierten Netzwerkumgebungen aus.

Warum hat Chrome Zertifikate und was bedeuten die Warnungen?

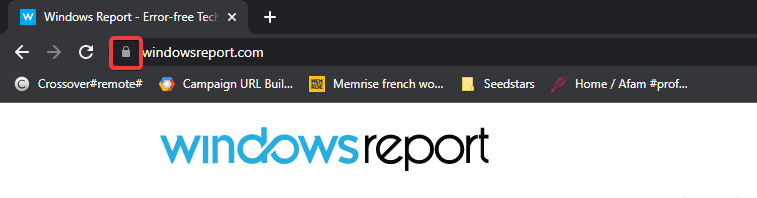

Chrome verwendet SSL/TLS‑Zertifikate, um die Verbindung zwischen Browser und Website zu verschlüsseln. Das schützt sensiblen Datenverkehr wie Logins oder Zahlungsinformationen. Sichtbare Zeichen sind “https://“ in der Adresszeile und ein Schlosssymbol.

Ohne gültiges Zertifikat markiert Chrome eine Seite als unsicher. Das kann zu abgebrochenen Verbindungen, schlechter Nutzervertrauenswürdigkeit und Umsatzeinbußen führen.

Schnellübersicht: Optionen zum Ignorieren von Zertifikatfehlern

- Für lokale Entwicklung: Invalid‑Zertifikate für localhost erlauben.

- Für spezielle Domains im Test: Unsichere Ursprünge als sicher kennzeichnen.

- Global (nicht empfohlen): Chrome mit –ignore-certificate-errors starten.

- Auf Windows: Domains zu den Vertrauenswürdigen Sites hinzufügen.

Schritt‑für‑Schritt: 1 — Ungültige Zertifikate für localhost erlauben

Starten Sie den Chrome‑Browser.

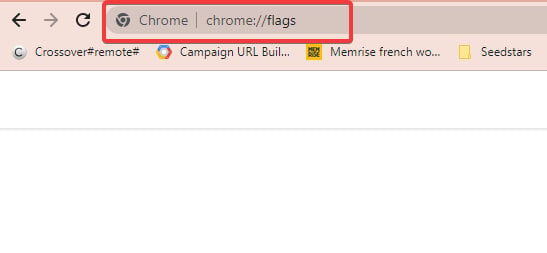

Geben Sie in die Adressleiste folgenden internen Link ein:

chrome://flags/

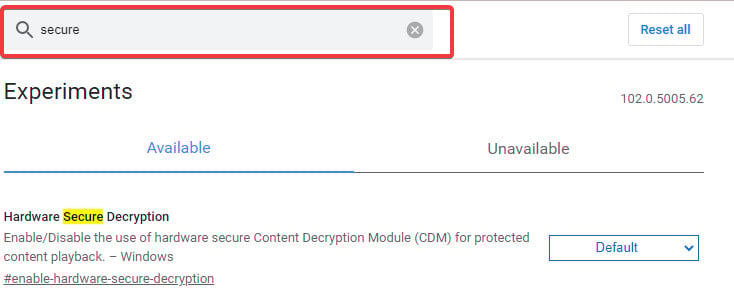

Tippen Sie in das Suchfeld oben “secure” und drücken Sie Enter.

Scrollen Sie zu “Allow invalid certificates for resources loaded from localhost”.

Öffnen Sie das Dropdown und wählen Sie “Enabled”.

Starten Sie den Browser neu und laden Sie die lokale Seite erneut.

Diese Einstellung erlaubt ungültige Zertifikate nur für Ressourcen, die von localhost geladen werden. Sie ist auf Entwicklungszwecke beschränkt.

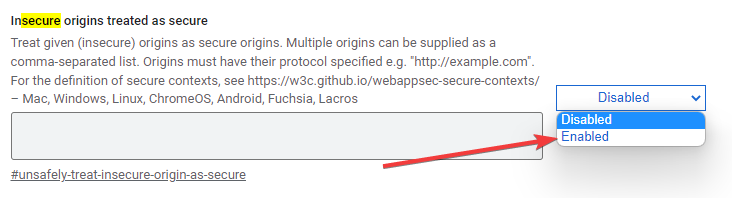

Schritt‑für‑Schritt: 2 — Unsichere Ursprünge als sicher behandeln

Starten Sie Chrome und öffnen Sie erneut:

chrome://flags/Suchen Sie nach “secure”.

Finden Sie den Flag “Insecure origins treated as secure”.

Aktivieren Sie den Flag (Dropdown → “Enabled”).

Hinweis: Für einige Chrome‑Versionen befindet sich diese Einstellung nur in bestimmten Build‑Konfigurationen und kann in stabilen Releases deaktiviert sein.

Schritt‑für‑Schritt: 3 — Chrome mit Startparameter zum Ignorieren von Zertifikaten

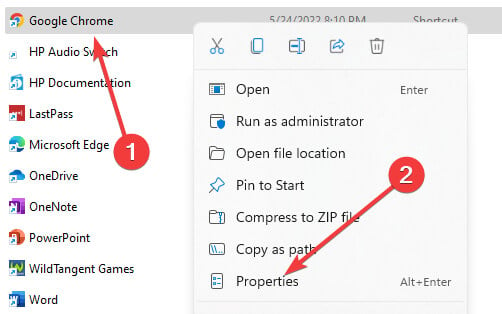

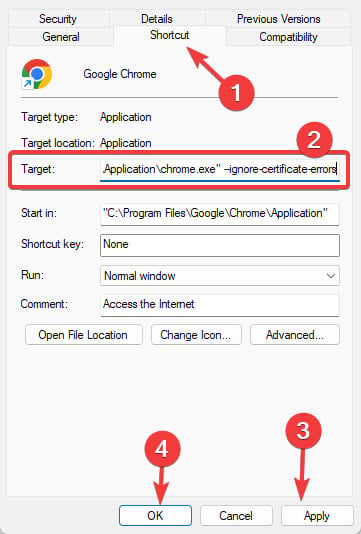

Finden Sie die Verknüpfung, mit der Chrome gestartet wird (z. B. Desktop‑Verknüpfung).

Rechtsklicken Sie auf die Verknüpfung und wählen Sie “Eigenschaften”.

Wechseln Sie zum Tab “Verknüpfung” und ergänzen Sie im Feld Ziel (Target) am Ende die Option:

--ignore-certificate-errors

Übernehmen Sie die Änderung und starten Sie Chrome neu.

Warnung: Dieser Parameter deaktiviert Zertifikatsprüfungen global. Das ist eine sehr riskante Einstellung und sollte nur kurzfristig auf isolierten Testsystemen verwendet werden.

Schritt‑für‑Schritt: 4 — Zertifikatfehler für vertrauenswürdige Sites in Windows ignorieren

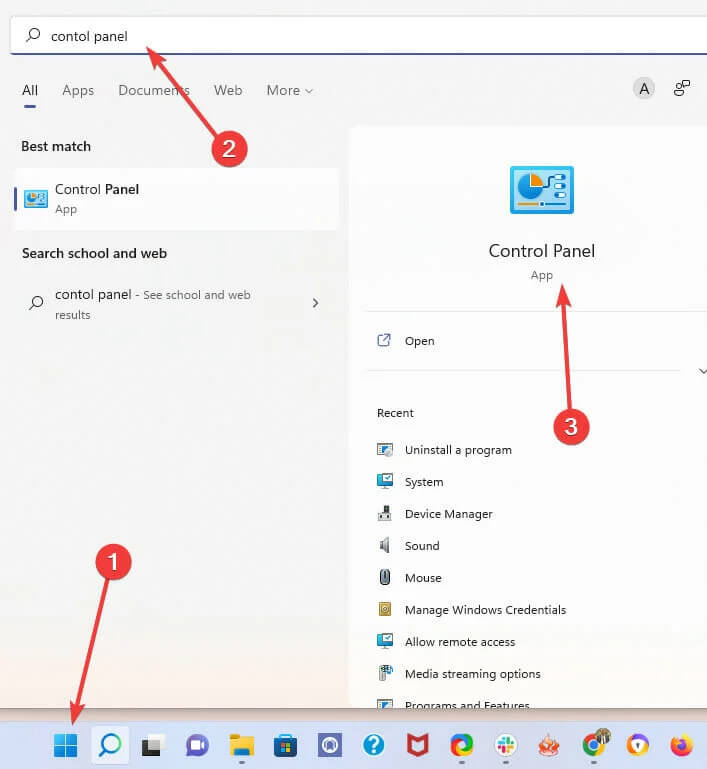

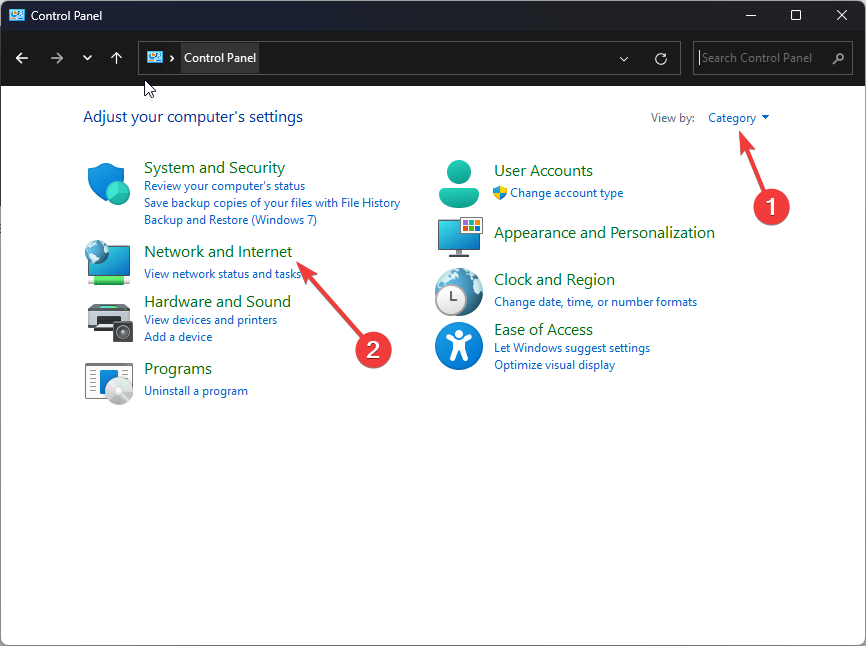

Öffnen Sie das Startmenü, geben Sie “Systemsteuerung” ein und öffnen Sie die App.

Wählen Sie “Netzwerk und Internet”.

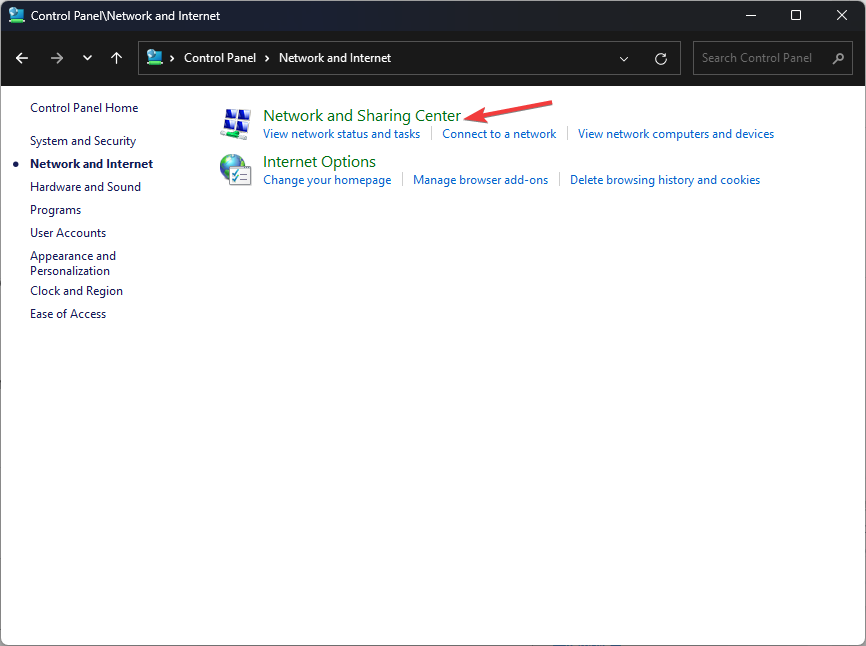

Klicken Sie auf “Netzwerk‑ und Freigabecenter”.

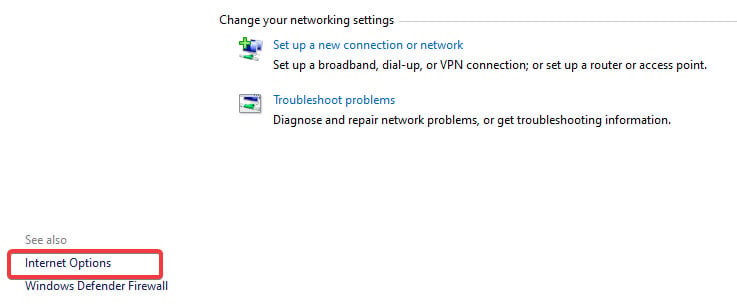

Wählen Sie links unten “Internetoptionen”.

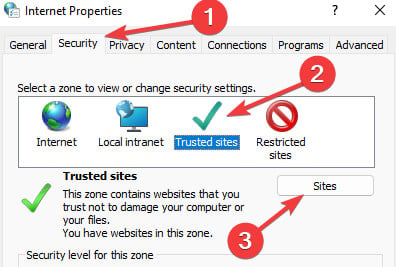

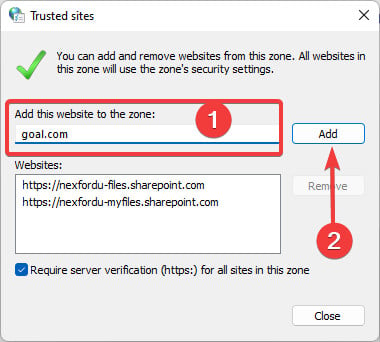

Wechseln Sie zum Tab “Sicherheit”, wählen Sie die Zone “Vertrauenswürdige Sites” und klicken Sie auf “Sites”.

Geben Sie in “Diese Website zur Zone hinzufügen” die Domain ein, die Sie als vertrauenswürdig einstufen möchten, und klicken Sie auf “Hinzufügen”.

Bestätigen Sie mit “Übernehmen” und schließen Sie das Fenster.

Diese Methode hilft bei spezifischen Fehlern wie jener von “doh.xfinity.com”, indem Windows die Domain als vertrauenswürdig behandelt.

Häufige Zertifikatfehler und ihre Ursachen

- NET::ERR_CERTIFICATE_TRANSPARENCY_REQUIRED – Transparenzanforderungen des Browsers fehlen.

- ERR_SSL_VERSION_OR_CIPHER_MISMATCH – Server und Client unterstützen unterschiedliche SSL/TLS‑Versionen oder Cipher‑Suiten.

- NET::ERR_CERT_WEAK_SIGNATURE_ALGORITHM – Unsichere Signaturalgorithmen oder abgelaufenes Zertifikat.

- ERR_SSL_PROTOCOL_ERROR – Häufige Ursache: falsches Datum/Uhrzeit auf dem Gerät.

- NET::ERR_CERT_AUTHORITY_INVALID – Zertifizierungsstelle (CA) wird nicht als vertrauenswürdig erkannt.

- ERR_CERT_SYMANTEC_LEGACY – Alte Symantec‑Zertifikate (vor Juni 2016) werden nicht mehr akzeptiert.

- NET::ERR_CERT_COMMON_NAME_INVALID – Das Zertifikat passt nicht zur Domain (Common Name mismatch).

- ERR_CONNECTION_REFUSED – Meist serverseitiges Problem, kein Zertifikatsfehler.

Diese Liste hilft bei der Fehlersuche. Oft sind Browser‑Updates, korrekt konfigurierte Serverzertifikate oder das Hinzufügen eines fehlenden Zwischenzertifikats die richtige Lösung.

Wann diese Methoden nicht funktionieren (Gegenbeispiele)

- Sie haben kein Administrator‑Zugriffsrecht auf dem System, z. B. in streng verwalteten Unternehmensnetzen.

- Die Website erzwingt HSTS (HTTP Strict Transport Security). HSTS verhindert, dass Nutzer manuell unsichere Verbindungen zulassen.

- Der Server verweigert die Verbindung aktiv (z. B. Firewall oder Rate‑Limiting).

- Sie sind in einer öffentlich‑sicheren Umgebung (Banking, Zahlungsterminals): Ignorieren ist nicht möglich und nicht empfohlen.

Alternative Ansätze (sichere Optionen)

- Zertifikat korrekt installieren: Ersetzen Sie das fehlerhafte Zertifikat durch ein gültiges, von einer vertrauenswürdigen CA ausgestelltes Zertifikat.

- Test‑Zertifikat signieren: Fügen Sie eine selbstsignierte CA dem Trust Store (System oder Browser) hinzu — nur in kontrollierten Umgebungen.

- Reverse Proxy / TLS‑Termination: Setzen Sie einen Proxy mit gültigem Zertifikat vor Ihren Dienst.

- TLS‑Debugging mit Tools: Verwenden Sie OpenSSL, curl oder Browser‑DevTools, um Problemursachen zu ermitteln.

Sicherheits‑Hardening: Was Sie stattdessen tun sollten

- Behalten Sie TLS 1.2+ bei und deaktivieren Sie veraltete Protokolle (TLS 1.0/1.1, SSLv3).

- Installieren Sie vollständige Zertifikatsketten inklusive Zwischenzertifikate.

- Aktivieren Sie OCSP‑Stapling und Certificate Transparency Integrationen.

- Verwenden Sie starke Cipher‑Suiten und konfigurieren Sie Perfect Forward Secrecy (PFS).

- Automatisieren Sie Zertifikatserneuerungen (z. B. mit Let’s Encrypt und Certbot).

Rolle‑basierte Checkliste

Entwickler:

- Test‑Zertifikate für localhost verwenden.

- HSTS im Testumfeld deaktivieren oder sauber handhaben.

- Dokumentieren, wie man die lokale Trust‑Chain hinzufügt.

IT‑Administrator:

- Vertrauensstellungen zentral verwalten (GPOs für Windows‑Umgebungen).

- Zwischenzertifikate und CA‑Ketten prüfen.

- Monitoring für Zertifikatsablauf einrichten.

Endnutzer:

- Browser und Systemzeit aktuell halten.

- Keine unbekannten Verknüpfungen mit –ignore‑Flags verwenden.

- Bei unsicheren Zahlungsseiten sofort Verbindung abbrechen.

Kurze Glossar‑Liste

- SSL/TLS: Protokoll zur Verschlüsselung von Webverkehr.

- CA: Certificate Authority, die Zertifikate ausstellt.

- HSTS: Mechanismus, der Browser zwingt, nur über HTTPS zu verbinden.

- localhost: Lokaler Rechner, oft für Entwicklung genutzt.

Testfälle und Akzeptanzkriterien

- Lokale Entwicklung: Nach Aktivierung der localhost‑Flag lädt die lokale Seite ohne Zertifikatswarnung.

- Unsichere Ursprünge: Nach Aktivierung wird die getestete Domain als HTTPS behandelt und Ressourcen laden.

- Startparameter: Chrome startet ohne Zertifikatshinweise, aber nur auf dem konfigurierten Testrechner.

- Windows‑Vertrauensstellung: Die hinzugefügte Domain löst keine Zertifikatswarnung im Browser mehr aus.

Datenschutz und rechtliche Hinweise

Das Umgehen von Zertifikatsprüfungen kann Datenschutz‑ und Compliance‑Risiken bergen. In Unternehmensumgebungen klären Sie Änderungen mit der Sicherheits‑ oder Datenschutz‑Abteilung. Persönliche Daten sollten nur über verschlüsselte, vertrauenswürdige Verbindungen übertragen werden.

Fazit

Das temporäre Ignorieren von Zertifikatfehlern kann bei lokaler Entwicklung oder kontrollierten Tests hilfreich sein. Dennoch ist die bessere Langzeitlösung, die Zertifikatskette korrekt zu konfigurieren, HSTS‑ und TLS‑Einstellungen zu prüfen und Zertifikate regelmäßig zu erneuern. Vermeiden Sie globale Flags wie –ignore-certificate-errors in produktiven Umgebungen.

Zusammenfassung:

- Verwenden Sie “Allow invalid certificates for resources loaded from localhost” für Entwicklung.

- Nutzen Sie “Insecure origins treated as secure” nur für spezielle Testfälle.

- Startparameter sind gefährlich; bevorzugen Sie gezielte Trust‑Store‑Anpassungen.

- Prüfen und erneuern Sie Zertifikate, statt Warnungen dauerhaft zu unterdrücken.

Wenn Sie möchten, kann ich Ihnen helfen, den korrekten Zertifikats‑Workflow für Ihre Serverumgebung zu planen oder ein kurzes Playbook für die sichere Verwaltung von Testzertifikaten zu erstellen.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben