Verbindung ist nicht privat beheben (Windows 10)

Was bedeutet diese Fehlermeldung?

Moderne Browser erwarten, dass Websites ein gültiges SSL/TLS‑Zertifikat vorweisen. Erscheint die Meldung „Ihre Verbindung ist nicht privat“ (oder browserabhängig „nicht sicher“), hat der Browser die Sicherheitsprüfung abgebrochen. Kurz gesagt: Der Kanal zwischen Ihrem Gerät und der Website kann nicht als verschlüsselt und authentisch bestätigt werden. Das kann harmlose Ursachen haben (z. B. falsche Systemzeit) oder echte Sicherheitsrisiken (Man‑in‑the‑Middle, abgelaufenes Zertifikat, falsch ausgestellte Zertate).

Definition in einer Zeile: SSL/TLS‑Zertifikate bestätigen die Identität einer Website und stellen eine verschlüsselte Verbindung her.

Wichtig: Die Meldung schützt Ihre Daten. Ignorieren Sie sie nicht leichtfertig—insbesondere bei Zahlungsdaten oder sensiblen Logins.

Browser‑Varianten der Fehlermeldung

Browser zeigen verschiedene Texte und Fehlercodes, der Grund bleibt aber gleich: das Zertifikat konnte nicht verifiziert werden.

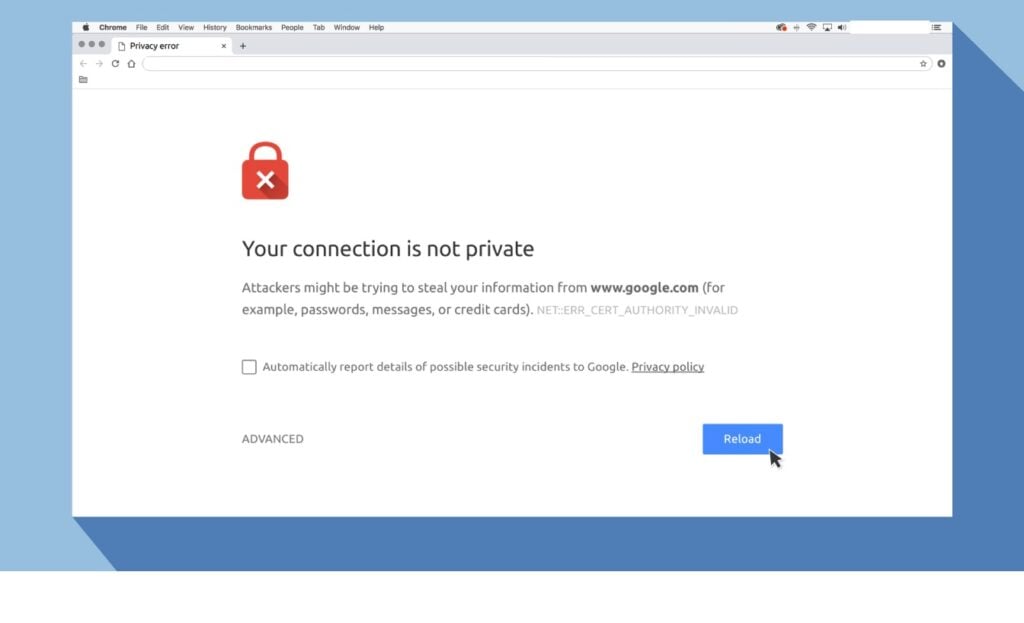

Google Chrome

Chrome zeigt rote Warnungen mit Codes wie:

- NET::ERR_CERT_COMMON_NAME_INVALID

- NET::ERR_CERT_AUTHORITY_INVALID

- NET::ERR_CERT_DATE_INVALID

- NET::ERR_CERT_WEAK_SIGNATURE_ALGORITHM

- ERR_CERT_SYMANTEC_LEGACY

- SSL certificate error

- ERR_SSL_VERSION_OR_CIPHER_MISMATCH

Mozilla Firefox

Firefox verwendet „Ihre Verbindung ist nicht sicher“ und Codes wie:

- SEC_ERROR_EXPIRED_CERTIFICATE

- SEC_ERROR_EXPIRED_ISSUER_CERTIFICATE

- SEC_ERROR_UNKNOWN_ISSUER

- SEC_ERROR_OCSP_INVALID_SIGNING_CERT

- MOZILLA_PKIX_ERROR_MITM_DETECTED

- SSL_ERROR_BAD_CERT_DOMAIN

- ERROR_SELF_SIGNED_CERT

Microsoft Edge

Edge zeigt ähnliche Meldungen mit Codes wie:

- NET::ERR_CERT_COMMON_NAME_INVALID

- DLG_FLAGS_INVALID_CA

- DLG_FLAGS_SEC_CERT_CN_INVALID

- Error Code: 0

Safari

Safari meldet: „This Connection is Not Private“ (auf Englisch in der UI) oder eine lokale Übersetzung, je nach macOS/Einstellungen.

Schritt‑für‑Schritt: Fehler beheben (Endnutzer)

1) Seite neu laden

Manchmal war die Verbindung vorübergehend gestört. Aktualisieren (F5 oder Icon neben der Adressleiste) kann reichen.

2) Inkognito/Privates Fenster testen

Öffnen Sie ein privates Fenster, um Erweiterungen/Cookies auszuschließen. In Chrome: Menü → Neues Inkognito‑Fenster.

3) Browser‑Cache, Cookies und Verlauf löschen

Cache oder beschädigte Zertifikat‑Caches können Probleme verursachen. In Chrome: Menü → Einstellungen → Datenschutz und Sicherheit → Browserdaten löschen → Erweitert → Zeitbereich: „Gesamte Zeit“ → Häkchen bei Cookies, Cache, ggf. Passwörter nur wenn Sie sie gesichert haben.

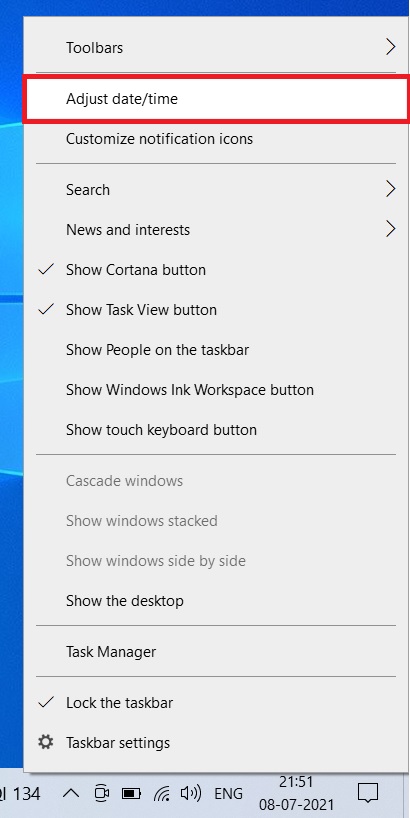

4) Datum und Uhrzeit prüfen

SSL‑Zertifikate sind zeitgebunden. Abweichende Systemzeit führt zu Validierungsfehlern.

- Rechtsklick auf Uhr → Datum/Uhrzeit anpassen → Automatisch einstellen aktivieren.

5) VPN verwenden bei öffentlichem WLAN

Öffentliche WLANs können Man‑in‑the‑Middle‑Angriffe ermöglichen. Verwenden Sie ein vertrauenswürdiges VPN oder wechseln Sie zu einem sicheren Netzwerk.

6) Antivirus/SSL‑Scan prüfen

Einige Antivirus‑ oder Sicherheits‑Tools setzen sich zwischen Ihren Browser und die Seite und prüfen SSL‑Verbindungen (SSL‑Inspection). Deaktivieren Sie temporär den SSL‑Scan oder fügen Sie Ausnahmen hinzu. Starten Sie nach Änderung den Browser neu.

7) Bypass nur im Notfall und mit Vorsicht

Sie können die Warnung umgehen (z. B. Erweiterte Optionen → „Weiter zu …“). Das erhöht das Risiko für Datenverlust oder Diebstahl. Tun Sie das nur, wenn Sie der Seite absolut vertrauen und keine Anmelde‑/Zahlfunktionen nutzen.

Wann diese Schritte nicht helfen — Hinweise für Administratoren und Web‑Teams

- Zertifikat tatsächlich abgelaufen oder falsch ausgestellt.

- Zwischenzertifikat fehlt in der Kette (Intermediate CA nicht installiert).

- Falscher Common Name/SAN‑Eintrag (Domain stimmt nicht mit Zertifikat überein).

- OCSP/CRL‑Server nicht erreichbar, Zertifikatsstatus kann nicht geprüft werden.

- TLS‑Versionen oder Cipher Suites nicht kompatibel mit Browsern.

- Unternehmensproxy oder Firewall ersetzt Zertifikate (SSL‑Inspection) und verteilt ein eigenes CA‑Zertifikat nicht korrekt an Clients.

SOP für IT‑Teams: Prüfen und Beheben (kurze Anleitung)

- Replizieren: Fehler im Browser bestätigen (inkl. exakter Fehlermeldung und Zeitstempel).

- Zertifikat prüfen: Online‑Tools (z. B. SSL Labs), openssl s_client -connect domain:443, Browser‑Details → Zertifikat anzeigen.

- Zertifikatskette validieren: Root → Intermediate → Leaf. Fehlende Zwischenzertifikate nachinstallieren.

- Ablauf prüfen: Ablaufdatum kontrollieren, Erneuerung planen.

- CN/SAN prüfen: Domain(s) korrekt abgedeckt?

- OCSP/CRL prüfen: Erreichbarkeit der Revocation‑Services.

- TLS‑Konfiguration: Protokollversionen/Ciphers testen (z. B. Qualys SSL Labs, Mozilla SSL Config Generator für empfohlene Konfiguration).

- Proxy/Firewall: SSL‑Inspection ausschließen oder Root/Intermediate CA an Clients verteilen.

- Testen: Verschiedene Browser und Standorte prüfen, Wiederherstellungsplan bereitstellen.

- Dokumentation: Änderungen und bestätigte Lösungen protokollieren.

Entscheidungshilfe (Mermaid‑Flowchart)

flowchart TD

A[Fehlermeldung anzeigen] --> B{Datum/Uhrzeit korrekt?}

B -- Nein --> C[Systemzeit korrigieren]

B -- Ja --> D{Im Inkognito ok?}

D -- Ja --> E[Browser‑Erweiterungen/Cache prüfen]

D -- Nein --> F{Öffentliches WLAN?}

F -- Ja --> G[VPN verwenden / Netzwerk wechseln]

F -- Nein --> H{Admin/Website‑Owner prüfen}

H --> I[Zertifikatskette und OCSP prüfen]

I --> J[SSL/TLS Konfiguration aktualisieren]

J --> K[Problem gelöst?]

K -- Ja --> L[Dokumentieren]

K -- Nein --> M[Kontakt Support]Sicherheits‑Hardening und Datenschutz (GDPR‑Hinweise)

- Niemals vertrauliche Informationen an Websites übermitteln, die Zertifikatfehler zeigen.

- Firmen sollten SSL‑Inspection mit Blick auf Datenschutz prüfen: Wenn Ihr Proxy Zertifikate ersetzt, prüfen Sie rechtliche Anforderungen und informieren Sie betroffene Nutzer (Datenminimierung, Protokollierung vermeiden).

- Verwenden Sie starke TLS‑Konfigurationen (aktuelle TLS‑Versionen, Forward Secrecy‑Ciphers).

- Ersetzen Sie veraltete Zertifikate (SHA‑1, veraltete RSA‑Schlüssel) durch moderne Alternativen (RSA 2048+/ECC).

Testfälle und Akzeptanzkriterien (für QA)

- TC1: Website lädt ohne Zertifikatswarnung in aktuellen Browsern (Chrome, Firefox, Edge, Safari).

- TC2: Zertifikatskette vollständig (Root → Intermediate → Leaf) in SSL‑Analyse‑Tool.

- TC3: OCSP/CRL antwortet korrekt und zeigt „good“ für das Zertifikat.

- TC4: In einem Netzwerk mit SSL‑Inspection wird die interne CA korrekt verteilt und Browser vertrauen der Kette.

- TC5: Nach Ablaufdatum‑Änderung erscheint die Warnung, und nach Erneuerung verschwindet sie.

Akzeptanz: Alle Fälle müssen in allen unterstützten Browsern ohne Warnung durchlaufen.

Rollenspezifische Checkliste

Endnutzer:

- Datum/Uhrzeit prüfen

- Browserdaten löschen

- Inkognito testen

- VPN bei öffentlichem WLAN nutzen

- Nicht manuell Zertifikat akzeptieren, wenn Zahlungsdaten involviert sind

IT‑Administrator:

- Zertifikatkette auf Server prüfen

- Zwischenzertifikate bereitstellen

- TLS‑Konfiguration testen

- OCSP/CRL‑Erreichbarkeit prüfen

- Root/Intermediate CAs verteilen, wenn SSL‑Inspection eingesetzt wird

Wann die Meldung ein echtes Sicherheitsproblem anzeigt

- Die Seite fordert Login, Bankdaten oder Zahlungsinformationen und zeigt die Warnung.

- Die Zertifikatskette verweist auf unbekannte oder selbstsignierte Autoritäten.

- Der Fehler tritt gleichzeitig bei vielen Nutzern auf — mögliche Kompromittierung oder falsch konfigurierte Infrastruktur.

Alternative Ansätze und Gegenbeispiele

- Wenn die Seite intern (z. B. Entwicklungsserver) läuft, ist ein selbstsigniertes Zertifikat häufig ausreichend; verteilen Sie in diesem Fall das Root‑Zertifikat an Vertrauensspeicher der Testgeräte.

- Bei Legacy‑Geräten, die alte TLS‑Versionen verwenden, ist es oft sicherer, die Geräte zu ersetzen statt Serverkonfigurationen zu schwächen.

Glossar (einfache Ein‑Zeiler)

- SSL/TLS: Protokolle zur Verschlüsselung von Daten im Web.

- CA (Certificate Authority): Vertrauensstellende Instanz, die Zertifikate ausstellt.

- SAN: Subject Alternative Name – listet Domains, die ein Zertifikat abdeckt.

- OCSP/CRL: Mechanismen zur Überprüfung, ob ein Zertifikat widerrufen wurde.

Kurzes Fazit

Die Meldung „Ihre Verbindung ist nicht privat“ schützt Ihre Daten. Beginnen Sie mit einfachen Prüfungen (Neu laden, Cache leeren, Datum/Uhrzeit, Inkognito). Wenn das Problem weiter besteht, folgen Sie dem SOP für Administratoren: Zertifikate, Zwischenstellen und TLS‑Konfiguration prüfen. Verwenden Sie bei öffentlichen Netzwerken ein VPN und vermeiden Sie das Übermitteln sensibler Daten bei Warnmeldungen.

Weiterlesen: How to Fix Runtime Broker High Usage on Windows 10

Weiterlesen: How to Fix if Windows 10 Start Menu Not Working

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben