Ransomware-Schutz in Windows 11 aktivieren und sicher nutzen

Inhaltsverzeichnis

- Wie Sie den Ransomware‑Schutz in Windows 11 aktivieren

- So arbeiten Sie mit aktivem Ransomware‑Schutz

- 3 Gründe, den Schutz einzuschalten

- Warum der Ransomware‑Schutz standardmäßig ausgeschaltet ist

- Wann der Schutz versagen kann und Alternativen

- Praxischecklisten für verschiedene Rollen

- Incident‑Runbook zur Reaktion auf einen Verdacht

- Kurzer Glossar und Zusammenfassung

- Häufig gestellte Fragen

Wie Sie den Ransomware‑Schutz in Windows 11 aktivieren

Voraussetzung: Sie benötigen ein Administratorkonto. Gastkonten haben keinen Zugriff auf diese Einstellungen.

- Klicken Sie die Windows‑Taste und öffnen Sie das Startmenü. Wählen Sie die App “Einstellungen”.

Tipp: Sie finden „Einstellungen“ auch über die Taskleiste, angepinnte Elemente oder die Suchleiste.

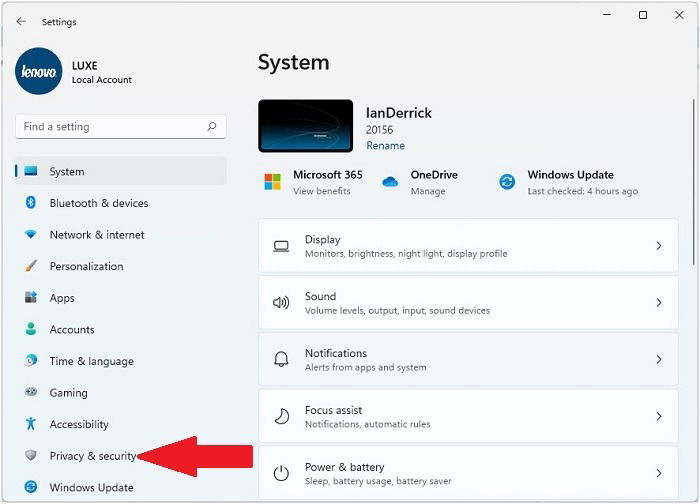

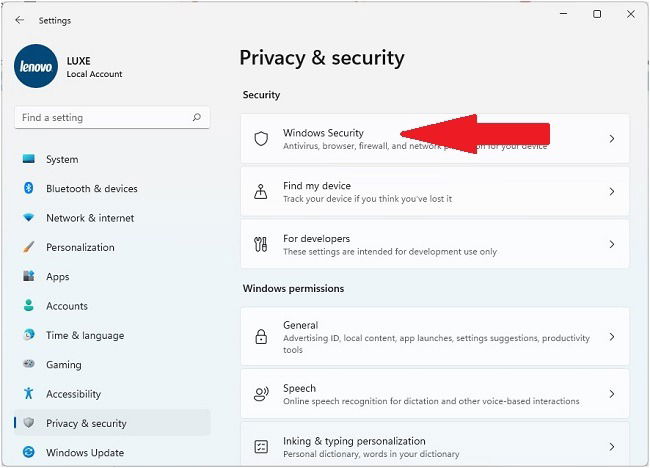

- In den Einstellungen wählen Sie „Datenschutz & Sicherheit“.

- Wählen Sie im Bereich „Datenschutz & Sicherheit“ den Eintrag „Windows‑Sicherheit“.

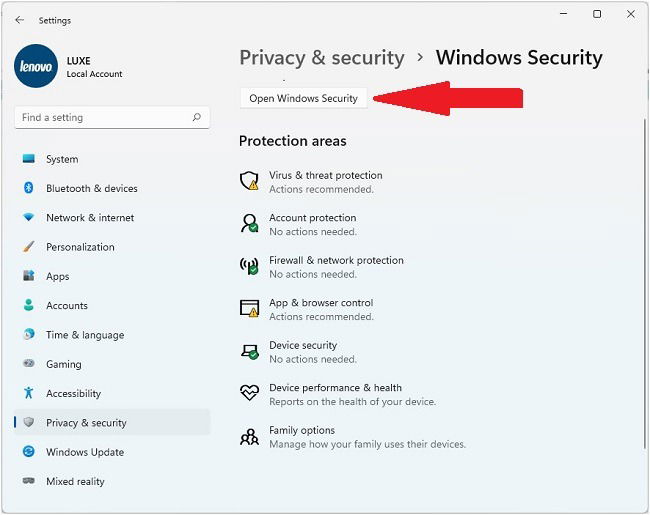

- Klicken Sie auf “Windows‑Sicherheit öffnen”, um die Sicherheitsübersicht zu starten.

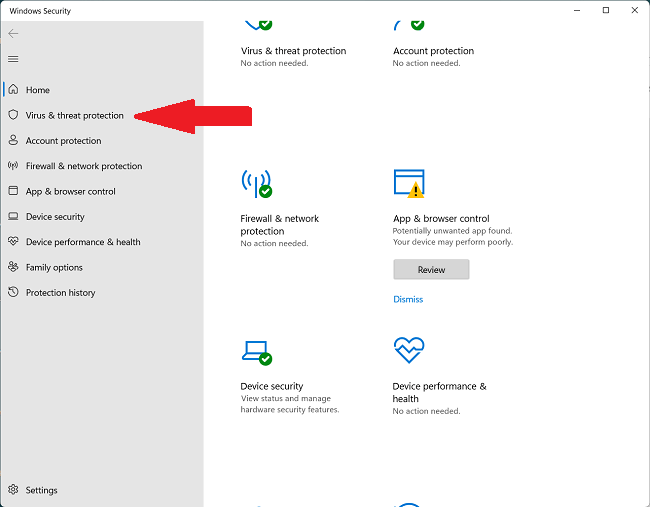

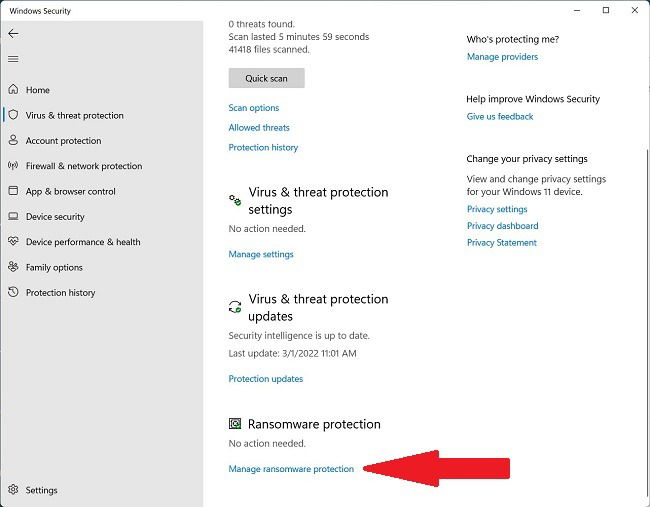

- In der Windows‑Sicherheitsanwendung wählen Sie “Viren‑ & Bedrohungsschutz” und scrollen zu „Ransomware‑Schutz“.

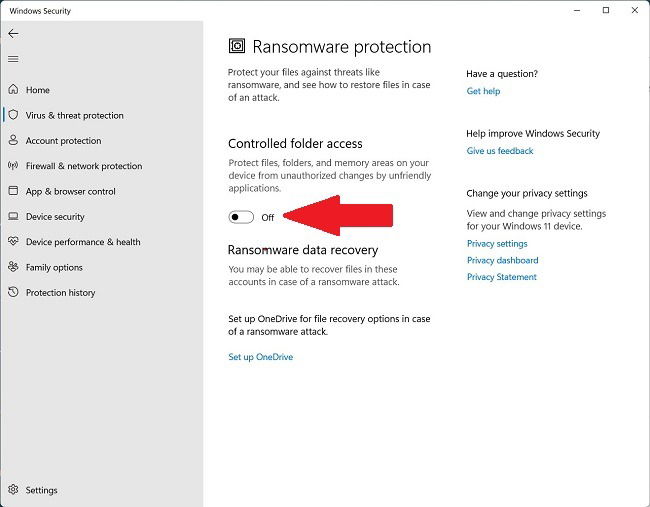

- Klicken Sie auf “Ransomware‑Schutz verwalten”.

- Aktivieren Sie im rechten Bereich die Option “Controlled Folder Access”.

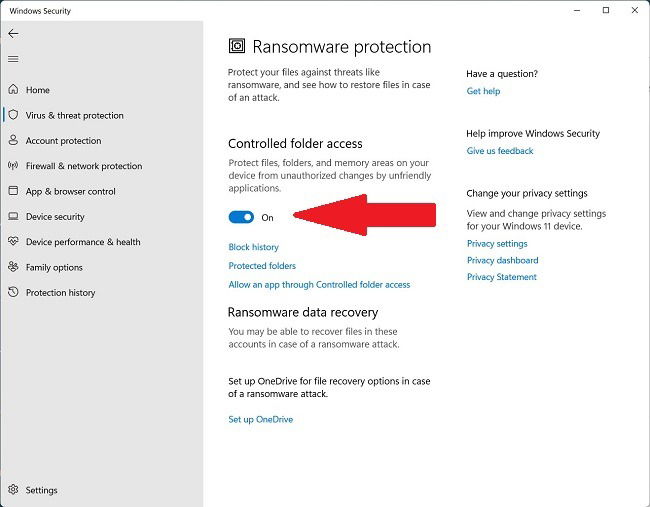

- Schalten Sie den Schalter ein.

Wichtig: Nach dem Einschalten sollten Sie Programme ergänzen, die fälschlich blockiert werden könnten.

So arbeiten Sie mit aktivem Ransomware‑Schutz

Nachdem Controlled Folder Access aktiv ist, kontrolliert Windows, welche Anwendungen auf geschützte Ordner zugreifen dürfen. Führen Sie diese Schritte aus, um false positives zu vermeiden und neue Programme freizugeben:

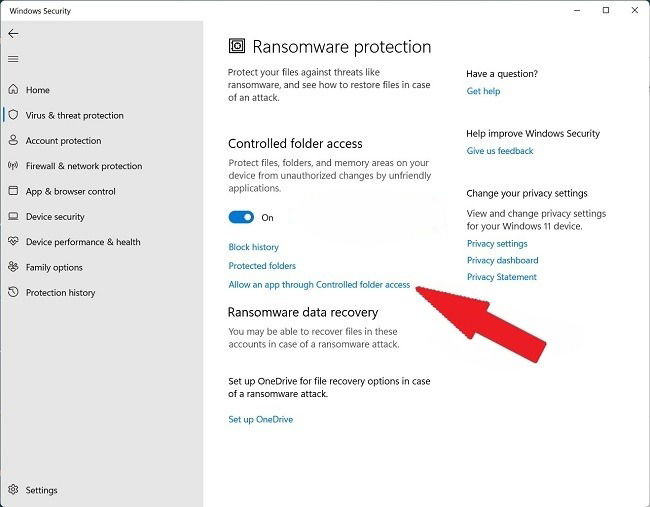

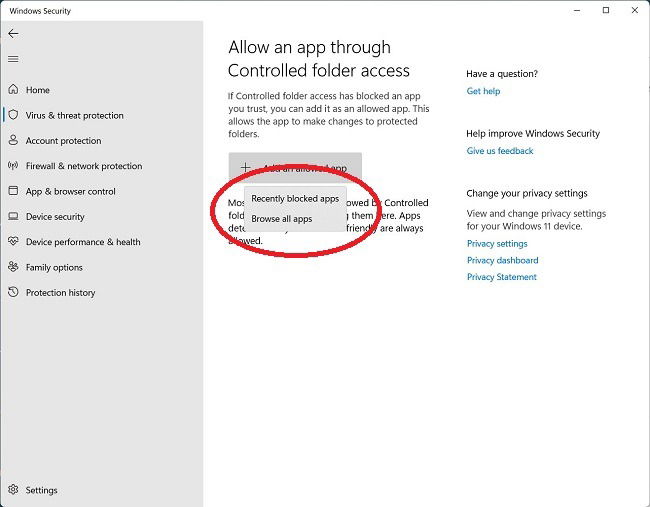

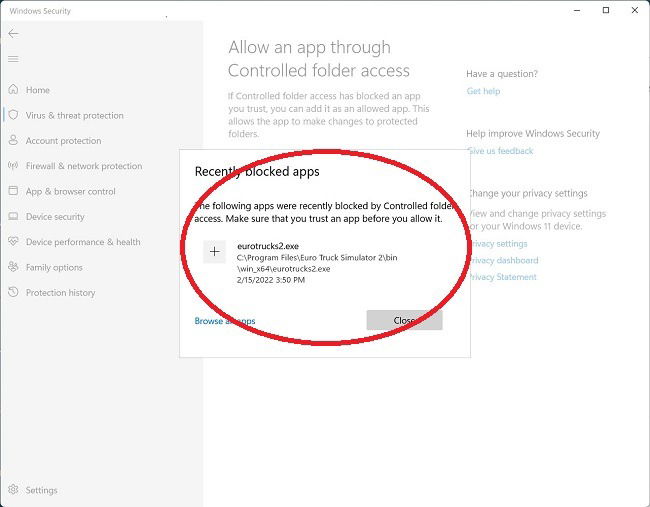

- Öffnen Sie im Fenster „Controlled Folder Access“ die Option „Eine App durch Controlled Folder Access zulassen”.

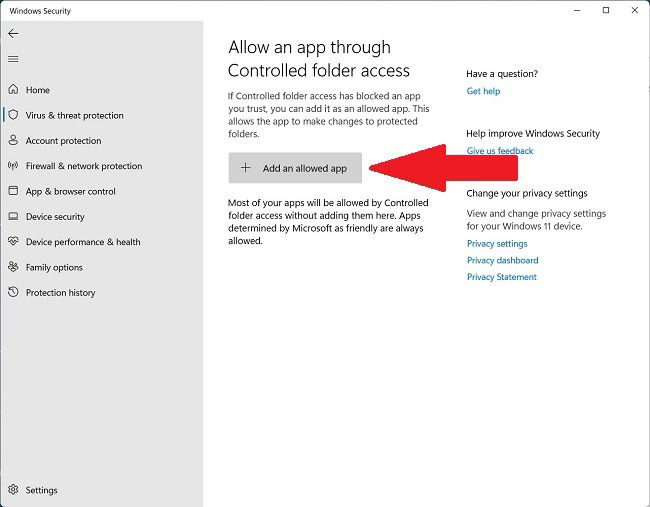

- Klicken Sie auf „Zugelassene App hinzufügen”.

- Wählen Sie „Alle Apps durchsuchen” oder „Kürzlich blockierte Apps“, um blockierte Programme zu prüfen.

- „Alle Apps durchsuchen” erlaubt das Auswählen von ausführbaren Dateien (.exe). Unter “Kürzlich blockierte Apps” können Sie Einträge entfernen oder wiederherstellen.

Hinweis: Ergänzen Sie häufig genutzte Apps als erlaubte Anwendungen und fügen wichtige Speicherorte zu “Geschützte Ordner” hinzu.

3 Gründe, den Schutz einzuschalten

1. Schutz vor Erpressung und Missbrauch

Ransomware verschlüsselt Daten, fordert Lösegeld und blockiert Zugriff. Der Schutz reduziert das Risiko, dass Prozesse unautorisiert Dateien ändern.

2. Schutz vor Datenverlust, Beschädigung und Diebstahl

Ransomware kann Dateien löschen, beschädigen oder exfiltrieren. Früherkennung und Blockieren bösartiger Prozesse helfen, Schäden einzudämmen.

3. Automatische Kontrollpunkte für Programme

Controlled Folder Access trennt vertrauenswürdige Programme von unbekannten Prozessen. So minimieren Sie unbeabsichtigte Beschädigungen durch neue oder experimentelle Software.

Warum der Ransomware‑Schutz standardmäßig ausgeschaltet ist

Es gibt drei Hauptgründe:

Vermeidung von False Positives

Ein standardmäßig deaktivierter Schutz verhindert, dass legitime Anwendungen beim ersten Start blockiert werden. Viele Programme benötigen Schreibzugriff auf Benutzerordner.

Dritthersteller‑Antivirenprogramme übernehmen die Kontrolle

Installieren Sie ein Antivirus eines Drittanbieters, übernimmt diese Software die Rolle von Windows‑Sicherheit. Windows deaktiviert einige Schutzfunktionen, um Konflikte zu vermeiden.

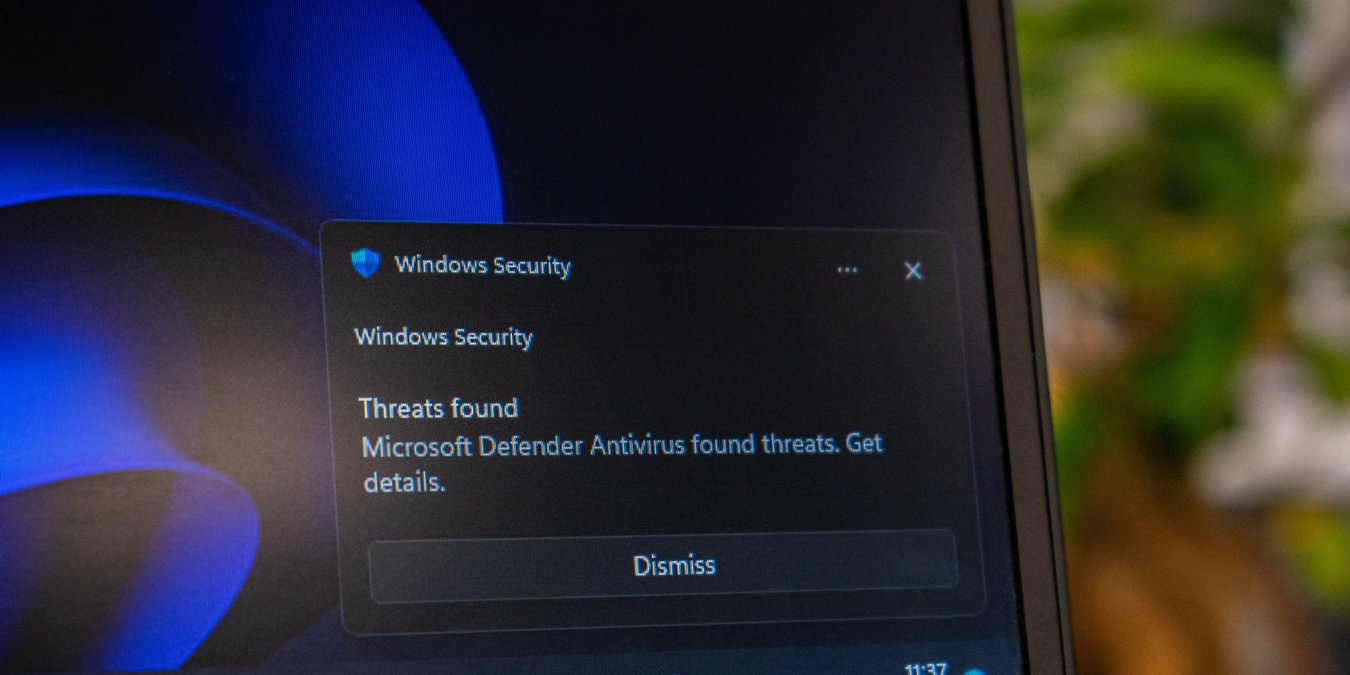

Ein bereits kompromittiertes System kann Schutzmaßnahmen abschalten

Schadsoftware versucht oft, Sicherheitsfunktionen auszuschalten oder Registrierungseinträge zu verändern. Wenn Windows‑Sicherheit ausgeschaltet ist, kann das ein Indiz für eine Kompromittierung sein.

Wann Windows‑Ransomware‑Schutz versagen kann und alternative Maßnahmen

Counterexamples / Wann er nicht reicht:

- Zero‑Day‑Ransomware: Neue, bislang unbekannte Varianten können Schutzmechanismen umgehen, bis Signaturen oder Verhaltensregeln aktualisiert sind.

- Physischer Zugriff: Hat ein Angreifer physischen Zugriff und administrative Rechte, hilft Controlled Folder Access allein nicht.

- Exfiltration vor Verschlüsselung: Manche Erpresser kopieren Daten heimlich, bevor sie verschlüsseln — lokale Schutzmechanismen verhindern das nicht vollständig.

Alternative Ansätze, die ergänzend eingesetzt werden sollten:

- Offsite und Offline‑Backups (Versionierung und 3‑2‑1‑Prinzip)

- Endpoint Detection and Response (EDR) statt nur Signatur‑AV

- Netzwerksegmentierung und least privilege (geringste Rechtevergabe)

- Application whitelisting (z. B. Applocker)

- Regelmäßige Patching‑Prozesse und Hardening

Factbox: Was dieser Schutz abdeckt

- Schützt vor unautorisierter Änderung geschützter Ordner

- Setzt Adminrechte zum Einrichten voraus

- Kann legitime Apps blockieren — Whitelist erforderlich

- Ergänzt, ersetzt aber nicht Backup‑Strategien

Sicherheits‑Hardening: Weitere sinnvolle Maßnahmen

- Aktivieren Sie Tamper‑Protection in Windows‑Sicherheit.

- Führen Sie regelmäßige Windows‑Updates durch.

- Verwenden Sie Multi‑Factor‑Authentication (MFA) für alle Konten mit Administratorzugriff.

- Reduzieren Sie lokale Adminrechte auf das Minimum.

- Implementieren Sie Offline‑Backups oder immutable Backup‑Speicher.

- Nutzen Sie EDR/UEBA für erweitertes Monitoring.

- Segmentieren Sie Ihr Netzwerk, um lateral movement zu verhindern.

Wichtig: Backups sind die letzte Verteidigungslinie. Testen Sie Wiederherstellungen regelmäßig.

Rolle‑basierte Checklisten

Checkliste für Privatanwender

- Controlled Folder Access einschalten

- Häufig genutzte Programme als Ausnahme hinzufügen

- Mindestens ein Offline‑Backup erstellen

- Windows Updates aktivieren

Checkliste für IT‑Administratoren

- Richtlinie für Controlled Folder Access in der Domäne prüfen

- EDR‑Agenten auf allen Endpunkten ausrollen

- Backup‑Strategie testen (Wiederherstellungsübung)

- Tamper‑Protection und Audit‑Logs aktivieren

Checkliste für IT‑Leiter / Manager

- Notfallplan (Incident Response) dokumentieren

- Kommunikationsplan für Betroffene und Aufsichtsbehörden bereitstellen

- Budget für EDR/Backups und Schulungen vorsehen

Incident‑Runbook: Sofortmaßnahmen bei einem Ransomware‑Verdacht

- Isolieren: Trennen Sie betroffene Geräte sofort vom Netzwerk.

- Dokumentieren: Sammeln Sie Logs, Screenshots, Zeitpunkt des Auftretens und Benutzerbeobachtungen.

- Keine Zahlungen leisten: Zahlungen garantieren selten Wiederherstellung und belohnen Angreifer.

- Forensik: Erstellen Sie ein forensisches Image des Systems vor Wiederherstellungsversuchen.

- Wiederherstellung: Nutzen Sie geprüfte Backups; priorisieren Sie kritische Systeme.

- Post‑Incident: Setzen Sie kompromittierte Konten zurück, prüfen Sie IAM‑Konfigurationen, patchen Sie Schwachstellen.

- Lessons Learned: Führen Sie eine Nachbesprechung durch und aktualisieren Sie Sicherheitsmaßnahmen.

Hinweis: Bei größeren Vorfällen ziehen Sie ein spezialisiertes Incident‑Response‑Team hinzu.

Datenschutz‑ und Compliance‑Hinweise

Wenn personenbezogene Daten betroffen sind, prüfen Sie Meldepflichten nach geltendem Recht (z. B. DSGVO). Informieren Sie betroffene Personen und Aufsichtsbehörden, sofern eine Verletzung des Schutzes personenbezogener Daten vorliegt. Bewahren Sie Beweise für die Untersuchung auf.

Glossar (1‑Zeiler)

- Ransomware: Malware, die Daten verschlüsselt oder stiehlt und Lösegeld fordert.

- Controlled Folder Access: Windows‑Funktion zum Schutz definierter Ordner vor unautorisierten Schreibzugriffen.

- Whitelist: Liste von vertrauenswürdigen Anwendungen, die von Schutzmechanismen ausgenommen sind.

- EDR: Endpoint Detection and Response – erweiterte Endpunktüberwachung.

Häufig gestellte Fragen

Sollte ich den Ransomware‑Schutz aktivieren?

Ja. Er reduziert das Risiko unautorisierter Dateizugriffe und ergänzt andere Schutzmaßnahmen wie Backups und EDR.

Woran erkenne ich Ransomware?

Typische Zeichen sind plötzliche Dateiumbenennungen, Verschlüsselungserweiterungen, verlangsamte Systemleistung und Lösegeldforderungen. Überprüfen Sie außerdem die Blockhistorie in Windows‑Sicherheit.

Kann Ransomware Daten stehlen?

Ja. Moderne Erpressertrojaner exfiltrieren oft Daten, bevor sie Dateien verschlüsseln.

Zusammenfassung

- Aktivieren Sie Controlled Folder Access in Windows 11 als erste Schutzmaßnahme.

- Ergänzen Sie den Schutz durch Offline‑Backups, Tamper‑Protection, MFA und EDR.

- Testen Sie Wiederherstellungen und halten Sie ein Incident‑Runbook bereit.

- Der Schutz ist nützlich, ersetzt aber nicht ein ganzheitliches Sicherheitskonzept.

Wichtig: Bei Verdacht auf Kompromittierung handeln Sie schnell und dokumentieren jede Maßnahme.

Image credit: Unsplash

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben