Netzwerkdaten auf Android erfassen

Was bedeutet URL‑Sniffing und Packet Capturing?

URL‑Sniffing, Packet Capturing oder das Erfassen von Netzwerkdaten beschreibt das Beobachten von Datenpaketen, die zwischen deinem Gerät und Servern über ein Netzwerk gesendet werden. In Computernetzen werden Informationen in Paketen übertragen; beim Mitschneiden werden diese Pakete abgefangen und analysiert, um zu sehen, welche URLs angefragt werden, welche Header übertragen werden oder ob sensible Daten unverschlüsselt versendet werden.

Begriff in einer Zeile: Packet Capturing ist das Aufzeichnen und Analysieren von Netzwerkpaketen zwischen zwei Endpunkten.

Warum solltest du Netzwerkdaten erfassen?

- Sicherheitsüberprüfung: Prüfe, ob Apps sensible Daten unverschlüsselt senden.

- Datenschutzkontrolle: Vergewissere dich, welche persönlichen Informationen (z. B. Kontakte, Standort) übertragen werden.

- Fehlersuche: Entwickler nutzen Paketmitschnitte, um API‑Aufrufe, Header und Payloads zu debuggen.

Wichtig: Auf öffentlichen WLANs können andere Angreifer ebenfalls Mitschnitte durchführen. Öffentliche Netze sind anfälliger; vermeide Online‑Banking oder sensiblen Datenaustausch, wenn du einem fremden WLAN nicht vertraust.

Wann ist Packet Capturing nutzlos oder problematisch?

- Ende‑zu‑Ende‑verschlüsselte Verbindungen (z. B. TLS) zeigen ohne Zusatzmaßnahmen nur Metadaten und keine Klartext‑Inhalte.

- Apps, die Certificate Pinning nutzen, verhindern das Mitlesen selbst bei installiertem Zertifikat.

- Rechtliche Grenzen: Ohne Zustimmung Dritter ist das Mitschneiden fremder Kommunikation in vielen Rechtsordnungen illegal.

Kurze Übersicht: Was diese Anleitung abdeckt

- Vorbereitung und Installation der App Packet Capture

- Schritt‑für‑Schritt: Mitschnitt starten, SSL‑Optionen verstehen

- Alternativen (PC‑basierte Tools, root‑Methoden)

- Sicherheits‑ und Datenschutzhinweise

- Role‑based Checkliste, Mini‑Methodik und Troubleshooting

Vorbereitung: Was du brauchst

- Ein Android‑Gerät (keine Root‑Rechte erforderlich für Packet Capture)

- Internetverbindung (WLAN oder Mobilfunk)

- Optional: Zugang zu eurem eigenen Test‑Server oder API für Debugging

Schritt‑für‑Schritt: Netzwerkdaten mit Packet Capture erfassen

- Öffne den Google Play Store und lade die App Packet Capture herunter.

- Starte Packet Capture. Beim ersten Start fragt die App, ob du ein lokales VPN einrichten möchtest. Das ist notwendig, weil die App den Netzwerkverkehr über ein lokales VPN an sich selbst weiterleitet und dort mitschneiden kann.

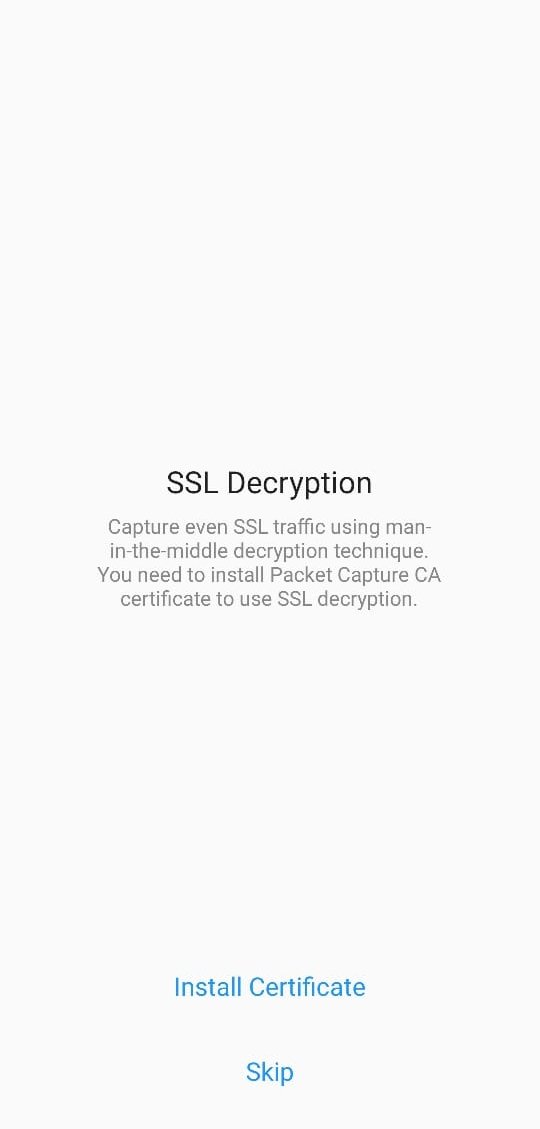

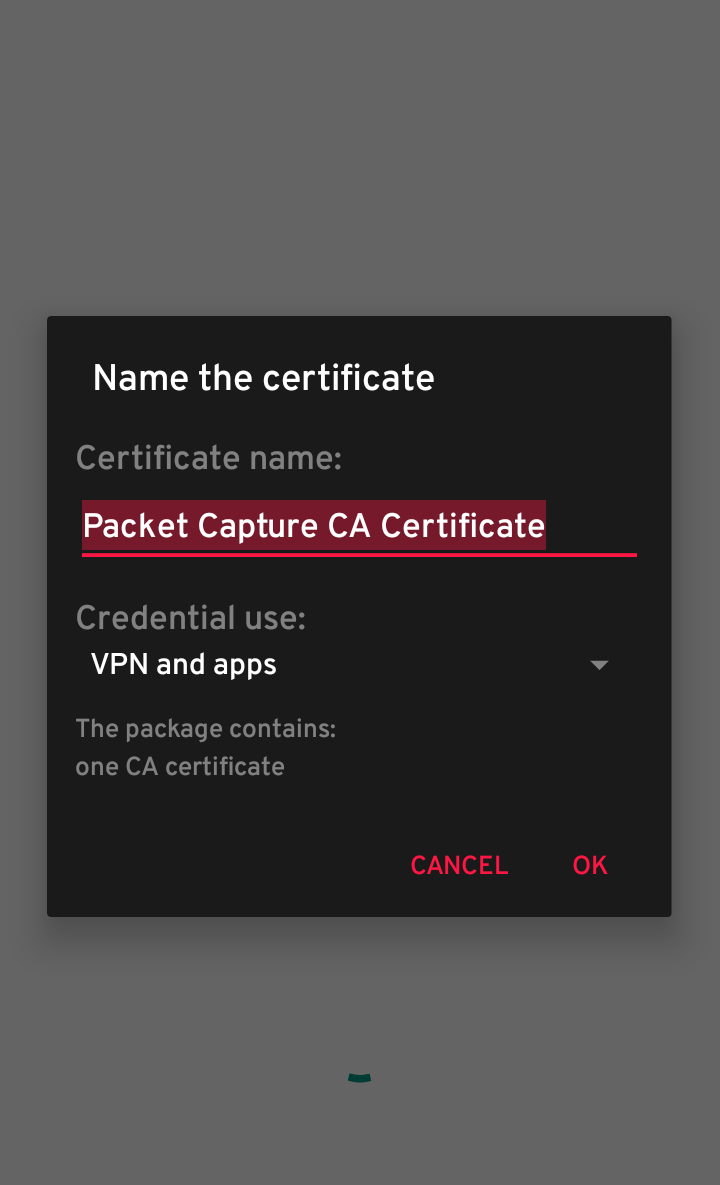

- SSL‑Zertifikat aktivieren: Die App bietet eine Option, ein lokales SSL‑Zertifikat zu installieren. Ohne dieses Zertifikat siehst du nur unverschlüsselte Traffic‑Metadaten und Ziel‑Hosts; mit installiertem Zertifikat kannst du TLS‑Inhalte entschlüsseln, sofern die App kein Certificate Pinning benutzt.

- Empfehlung: Installiere das Zertifikat nur auf einem Testgerät und entferne es anschließend.

- Falls du nach einem Sperrbildschirm‑PIN/Pattern gefragt wirst: Richte einen Sperrbildschirm ein oder bestätige den vorhandenen PIN/Pattern. Android verlangt das für die Installation von Benutzerzertifikaten.

- Tippe oben rechts auf den Start‑Button (grüner Pfeil), um die Aufnahme zu beginnen.

- Bestätige die VPN‑Verbindungsanfrage mit OK.

- In Packet Capture erscheint eine Liste installierter Apps. Wähle die App aus, deren Traffic du analysieren möchtest.

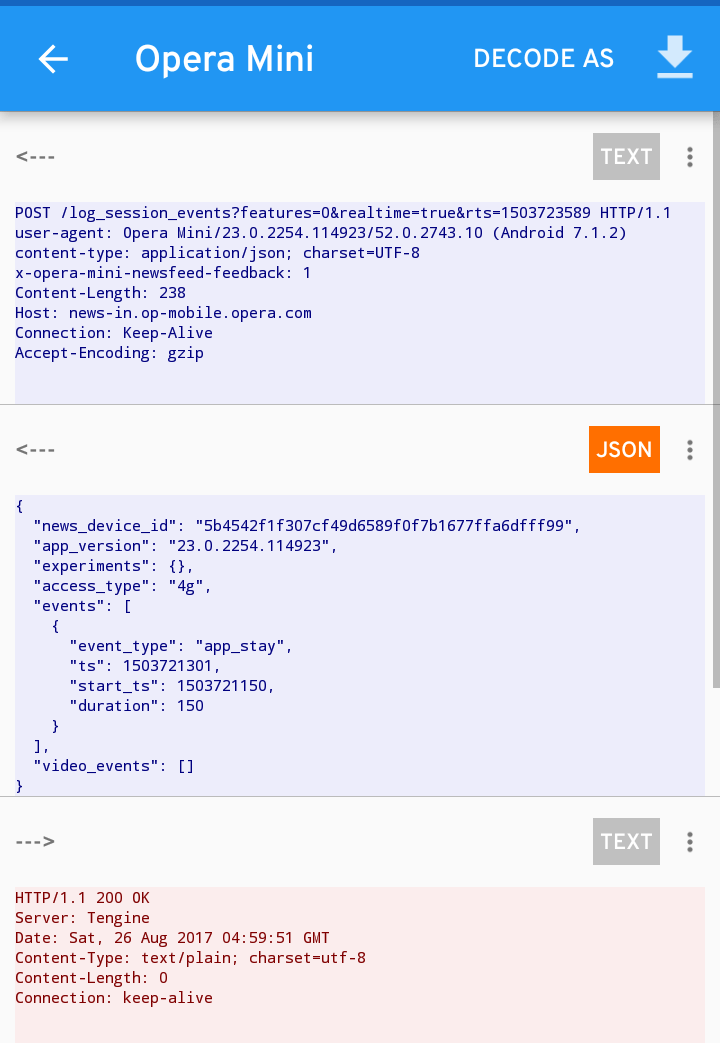

- Führe in der Ziel‑App eine Aktion aus (z. B. Anmeldung, Laden einer Seite). Kehre dann zu Packet Capture zurück und öffne einen Mitschnitt, um Details wie angefragte URLs, Header und Payload zu prüfen.

Screenshots Schritt für Schritt

Was passiert, wenn du die App deinstallierst?

Nach Deinstallation kann es vorkommen, dass Android weiterhin ein installiertes Nutzerzertifikat anzeigt. So entfernst du es sicher:

- Einstellungen → Sicherheit → Anmeldedaten löschen / Zertifikate entfernen (bei manchen Geräten heißt der Menüpunkt „Anmeldedaten löschen“ oder „Zertifikate verwalten“).

- Alternativ: Einstellungen → Apps → Packet Capture → Speicher → Daten löschen (dies entfernt lokale Einstellungen, löscht aber nicht immer installierte Zertifikate).

Alternative Methoden und Tools

- PC‑basiert mit Proxy: Tools wie Fiddler, Charles Proxy oder Burp Suite laufen auf dem PC. Du leitest den Android‑Traffic über den PC‑Proxy (WLAN‑Proxy‑Einstellungen) und analysierst dort. Vorteil: mächtigere Filter, bessere UI, einfaches Speichern.

- Root‑Methoden: Mit Root kannst du tcpdump oder Wireshark direkt auf dem Gerät laufen lassen und Rohpakete aufnehmen. Das ist leistungsfähig, aber erfordert Root‑Rechte und erhöht das Risiko.

- Router‑/Gateway‑Mitschnitt: Wenn du die Kontrolle über den Router oder ein Test‑Gateway hast, kannst du dort den Traffic mitschneiden, ohne das Gerät zu verändern.

Kontra: Certificate Pinning, HSTS und moderne TLS‑Konfigurationen können das Mitlesen erschweren.

Mini‑Methodik: Bezogen auf eine Test-Aufgabe

Ziel: Prüfen, ob eine installierte App Benutzerdaten im Klartext sendet.

- Testgerät vorbereiten: Backup anfertigen, Sperrbildschirm setzen, Testaccount nutzen.

- Packet Capture installieren, Zertifikat optional installieren.

- Aufnahme starten → App öffnen → gewünschte Aktion durchführen.

- Mitschnitt stoppen → nach URLs, Headern, Body‑Inhalten filtern.

- Ergebnis dokumentieren, Screenshots exportieren, Zertifikat entfernen, Gerät aufräumen.

Role‑based Checkliste

Für Endanwender:

- Verwende ein Testgerät oder entferne Zertifikate später.

- Keine sensiblen Logins während Tests.

Für Entwickler / QA:

- Nutze Test‑Accounts und Staging‑Server.

- Überprüfe, ob sensible Daten (Passwörter, Tokens) im Klartext erscheinen.

Für IT‑Admins:

- Erstelle Richtlinien für die Nutzung von Paketmitschnitten.

- Sorge für sichere Lagerung von Mitschnitten (Logs können personenbezogene Daten enthalten).

Sicherheits‑ und Datenschutzhinweise

- Rechtliches: Mitschnitt fremder Kommunikation ohne Einwilligung ist häufig illegal. Mitschnitt nur auf eigenen Geräten oder mit Zustimmung.

- Minimierungsprinzip: Erfasse nur notwendige Daten und lösche Mitschnitte nach dem Zweck.

- Speicherung: Schütze die Mitschnittdateien verschlüsselt, wenn personenbezogene Daten vorkommen.

- GDPR/Hinweis: Wenn personenbezogene Daten betroffen sind, dokumentiere Zweck und Rechtsgrundlage sowie Löschfristen.

Fehlerbehebung und häufige Probleme

Problem: Nach dem Start bleibt der Mitschnitt leer.

- Prüfe, ob du die richtige App ausgewählt hast.

- Prüfe, ob die Ziel‑App Certificate Pinning verwendet.

- Prüfe, ob die Verbindung wirklich über das lokale VPN der App läuft.

Problem: TLS‑Inhalte bleiben unlesbar.

- Mögliche Ursache: Certificate Pinning oder moderne TLS‑Techniken. Lösung: Nutze Debug/Dev‑Builds ohne Pinning oder verwende Proxy‑Methoden während der Entwicklung.

Problem: Nach Deinstallation bleibt Sperrbildschirm‑PIN oder Zertifikat aktiv.

- Lösung: Einstellungen → Sicherheit → Anmeldedaten löschen.

Gegenbeispiele: Wann Packet Capture keine gute Wahl ist

- Produktionsumgebung mit echten Kundendaten: Mitschnitt birgt Datenschutzrisiken.

- Wenn du nur Metadaten (z. B. Ziel‑Domain) wissen möchtest, reicht oft bereits die Android‑App‑Permission‑Übersicht.

Entscheidungsbaum (Mermaid)

flowchart TD

A[Willst du Traffic mitschneiden?] --> B{Hast du ein Testgerät?}

B -- Ja --> C[Installiere Packet Capture]

B -- Nein --> D[Nutze PC‑Proxy oder Router‑Mitschnitt]

C --> E{Benötigst du TLS‑Inhalte?}

E -- Ja --> F[Installiere lokales Zertifikat 'nur Testgerät']

E -- Nein --> G[Erfasse nur Metadaten]

F --> H{App verwendet Certificate Pinning?}

H -- Ja --> I[Wechsel zu Dev‑Build oder benutze Proxy mit modifizierten App]

H -- Nein --> J[TLS‑Inhalte sichtbar]Best Practices und SOP‑Kurzversion

- Ziel festlegen (z. B. Prüfen, ob E‑Mail im Klartext gesendet wird).

- Testumgebung erstellen (Testgeräte, Testaccounts).

- Mitschnitt durchführen und dokumentieren (Zeitstempel, Testschritte).

- Ergebnis prüfen und Maßnahmen planen (z. B. App‑Änderung, Verschlüsselung erzwingen).

- Mitschnitt löschen oder sicher archivieren.

Fazit

Packet Capture bietet eine einfache Möglichkeit, Netzwerkdaten auf Android ohne Root zu erfassen. Es ist ein praktisches Tool für Datenschutzprüfungen, Fehlersuche und Entwicklung. Achte auf rechtliche und datenschutzrechtliche Vorgaben, verwende Zertifikate nur auf Testgeräten und entferne sensible Daten nach der Analyse.

Wichtig: Wenn du Fragen zu konkreten Mitschnitten hast oder Fehler auftreten, beschreibe die Schritte, die du ausgeführt hast, und die beobachteten Ausgaben — dann kann gezielter geholfen werden.

Zusammenfassung

- Packet Capture erlaubt Mitschnitte ohne Root mittels lokalem VPN.

- SSL‑Entschlüsselung erfordert Installation eines lokalen Zertifikats; Certificate Pinning verhindert oft die Entschlüsselung.

- Nutze Testgeräte, respektiere Datenschutz und entferne Zertifikate nach Gebrauch.

Mehr zum Weiterlesen

- How to Take TWRP Backup Directly on PC With ADB

- 12+ Best Android 10 Supported Substratum Themes

- How to Install Substratum Themes on Android 10/Q

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben