Lynis: Schneller Linux-Sicherheits-Audit

Lynis ist ein leichtes, quelloffenes Audit-Tool für Unix-/Linux-Systeme, das in wenigen Minuten eine Sicherheitsübersicht liefert. Installieren Sie es mit dem Paketmanager, führen Sie sudo lynis -c aus und lesen Sie die Warnungen in /var/log/lynis.log — danach priorisieren Sie Behebungen nach Risiko.

Was ist Lynis?

Lynis ist ein Audit- und Analysewerkzeug für Unix-basierte Systeme, das Sicherheitslücken, Konfigurationsschwächen und Best-Practice-Abweichungen ermittelt. Kurzdefinition: Ein lineares Prüfwerkzeug, das Ihre Systemkonfiguration gegen eine Vielzahl von Tests analysiert.

Wichtig: Lynis führt keine aktiven Exploits oder Penetrationstests durch; es bewertet Konfiguration, Pakete und Dienste anhand von Prüfregeln.

Warum Lynis einsetzen?

- Schnell: Erstes Audit oft in wenigen Minuten.

- Breite Abdeckung: Kernel, Dienste, Authentifizierung, Dateien, SSH, Webserver, Cron, SSL u. v. m.

- Automatisierbar: Lässt sich in CI/CD oder regelmäßige Wartungspläne einbinden.

- Leichtgewicht: Läuft lokal ohne Agenten.

Installation

Auf Debian/Ubuntu-basierten Systemen installieren Sie Lynis mit dem Paketmanager:

sudo apt-get update

sudo apt-get install lynisFür andere Distributionen prüfen Sie die Projektseite von Lynis oder die Paketquellen Ihrer Distribution. Es gibt inoffizielle RPM- und Debian-Pakete für verschiedene Distros.

Schnellstart: System scannen

Führen Sie einen Auditlauf als Root aus:

sudo lynis -cDie Standardeinstellung führt eine umfangreiche Prüfung durch und gibt während der Ausführung Hinweise auf der Konsole aus. Am Ende entsteht ein Logfile mit den Ergebnissen.

Was Lynis prüft

Lynis umfasst eine breite Liste von Prüfbereichen, u. a.:

- System- und Administrations-Tools

- Bootloader und Startdienste

- Kernel (Runlevel, geladene Module, Kernel-Konfiguration, Core-Dumps)

- Speicher und Prozesse (Zombie-Prozesse, I/O-Warteprozesse)

- Benutzer, Gruppen und Authentifizierung (sudoers, PAM, Passwortalter, Standardmasken)

- Dateisysteme und Mount-Punkte, /tmp

- Speichergeräte (z. B. usb-storage, FireWire)

- Namensdienste (DNS, BIND)

- Offene Ports und installierte Pakete

- Firewalls (iptables, nftables, pf)

- Webserver (Apache, nginx)

- SSH-Konfiguration

- SNMP, Datenbanken (z. B. MySQL), LDAP

- PHP-Konfigurationen

- Geplante Aufgaben (crontab, atd)

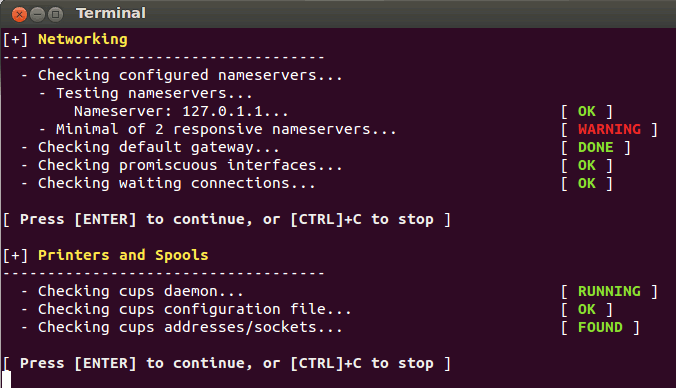

- Zeit/Sync (ntp, chrony)

- Kryptografie (z. B. Ablauf von SSL-Zertifikaten)

- Sicherheitsframeworks (AppArmor, SELinux, grsecurity)

- Datei-Integritäts-Tools und Malware-Scanner

- Home-Verzeichnisse und Shell-History

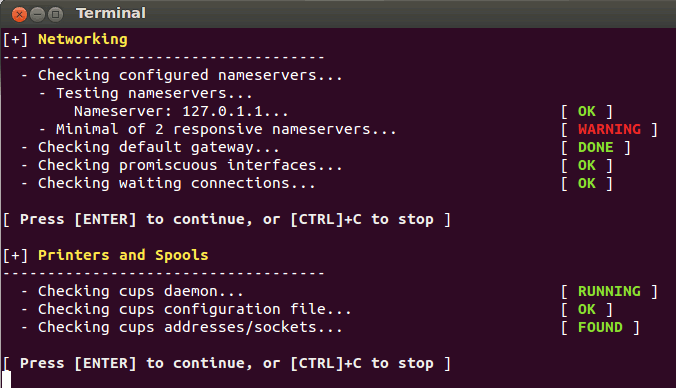

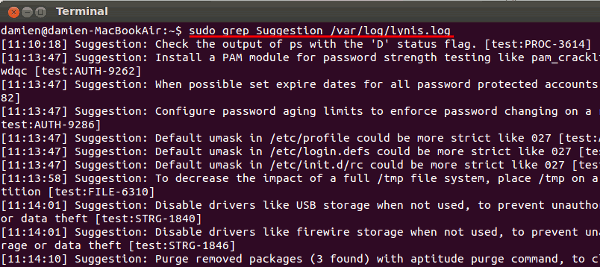

Das Bild zeigt einen laufenden Lynis-Scan in der Konsole.

Bericht lesen

Der vollständige Bericht wird standardmäßig nach /var/log/lynis.log geschrieben. Öffnen Sie die Datei mit einem Editor:

sudo nano /var/log/lynis.logNutzen Sie in Nano die Suche (Strg + W), um schnell zu bestimmten Einträgen zu springen, z. B. nach „Warning“ oder „Suggestion“.

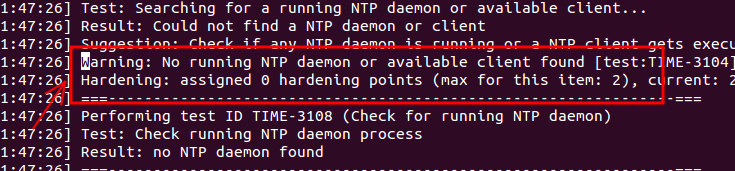

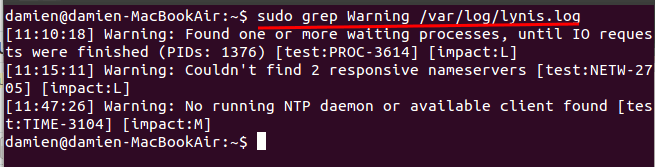

Sie können nur die Warnungen oder Vorschläge auflisten, um die Priorisierung zu vereinfachen:

sudo grep Warning /var/log/lynis.log

oder

sudo grep Suggestion /var/log/lynis.log

Diese Listen geben Ihnen schnell die Punkte, die Aufmerksamkeit benötigen.

Priorisierung und Mini-Methodologie

- Baseline erstellen: Führen Sie einen Erstscan durch und archivieren Sie das Ergebnis.

- Klassifizieren: Markieren Sie Einträge als Kritisch, Hoch, Mittel, Niedrig nach potenziellem Geschäftsausfall und Exploit-Wahrscheinlichkeit.

- Planen: Erstellen Sie ein Ticket/Task mit Verantwortlichkeit und Zeitrahmen.

- Beheben: Patches, Konfigurationsänderungen, Deaktivieren unnötiger Dienste.

- Verifizieren: Re-Scan und Akzeptanzkriterien prüfen.

Kleine Checkliste zur Priorisierung (Risikobasierte Heuristik):

- Kritisch: Offen exponierte Dienste ohne Authentifizierung, bekannte Schwachstellen mit Exploit-Code.

- Hoch: Fehlkonfigurierte Authentifizierung, schwache Verschlüsselung, fehlende Updates für Sicherheits-Signaturen.

- Mittel: Empfehlungen zur Härtung, nicht genutzte Benutzerkonten.

- Niedrig: Informative Hinweise, mögliche Optimierungen.

Rollenbasierte Checkliste (Kurz)

- Systemadministrator: Kernel-Parameter, Bootloader, Patch-Level.

- DevOps/Plattform: Dienste-Härtung, Container-Isolation, CI-Integration.

- Netzwerk-Security: Firewall-Regeln, offene Ports, NTP/DNS-Prüfungen.

- Compliance-Team: Protokollierung, Datei-Integrität, Zugriffskontrolle.

Wann Lynis nicht ausreicht

- Penetrationstests: Lynis führt keine aktiven Exploits durch; es ist kein Ersatz für einen PenTest.

- Webapp-Schwachstellen: Spezifische Web-Application-Scanner finden oft andere Lücken (z. B. SQLi, XSS).

- Laufzeitanalysen: Zur Erkennung komplexer Angriffsvektoren oder APT-Aktivitäten sind SIEM- und EDR-Lösungen erforderlich.

Alternative Tools und Ergänzungen

- OpenSCAP: Policy- und Compliance-Scanning.

- Lynis + CIS Benchmarking: Kombination für stärker normierte Audits.

- Nessus/Qualys: Kommerzielle Schwachstellenscanner mit Exploit-Prüfungen.

- OSSEC/Wazuh: Host-IDS mit Log-Analyse und Datei-Integrität.

Fehlerbehebung & typische Befehle

- Konfigurationsprobleme finden: Prüfen Sie die betroffene Konfigurationsdatei, wenden Sie empfohlene Sicherungswerte an und dokumentieren Sie Änderungen.

- Logs beobachten:

sudo tail -n 200 /var/log/lynis.log

sudo journalctl -u sshd.service --since "1 hour ago"- Re-Scan ausführen:

sudo lynis audit system(Hinweis: lynis -c ist eine Kurzform für einen Konfigurationscheck; audit system führt einen vollständigen Audit-Lauf aus.)

Akzeptanzkriterien nach dem Fix

- Keine „Warning“-Einträge mit Kritisch- oder Hoch-Priorität mehr.

- Dokumentierte Konfigurationsänderungen mit Rollback-Anweisungen.

- Wiederholter Scan bestätigt keine Regressionen.

Risikoüberblick und einfache Gegenmaßnahmen

- Offene SSH-Ports mit Standard-Keys: Maßnahme — Key-Rotation, SSH-Settings verschärfen (PermitRootLogin no).

- Veraltete Pakete: Maßnahme — regelmäßige Updates, Verwendung von Sicherheitsrepos.

- Unsichere Dienste (z. B. telnet): Maßnahme — deaktivieren, durch SSH ersetzen.

Kurzes Cheat-Sheet

- Scan starten:

sudo lynis -codersudo lynis audit system - Bericht anzeigen:

sudo nano /var/log/lynis.log - Nur Warnungen:

sudo grep Warning /var/log/lynis.log - Nur Vorschläge:

sudo grep Suggestion /var/log/lynis.log

Wichtig: Testen Sie Änderungen zuerst in einer Staging-Umgebung, besonders bei Produktivservern.

Zusammenfassung

Lynis ist ein praktisches Audit-Tool für Administratoren und Auditoren, das schnell einen Überblick über Sicherheitsprobleme liefert und konkrete Hinweise für Verbesserungen. Es ersetzt nicht alle Sicherheitsmaßnahmen, ist aber ein wertvoller Baustein in einem mehrstufigen Sicherheitsprozess.

Wichtige nächste Schritte: regelmäßige Scans planen, Befunde priorisieren, Änderungen dokumentieren und Re-Scans durchführen.

Image credit: Up, Tight

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben