WiKID-Server und OpenVPN AS konfigurieren

Einführung

Dieser Leitfaden beschreibt, wie Sie WiKID als RADIUS-Backend für OpenVPN Access Server (OpenVPN AS) einbinden. Ziel ist eine Zwei-Faktor-Authentifizierung (2FA) für VPN-Clients, bei der WiKID die Einmalcodes (OTP) liefert.

Kurzdefinitionen:

- WiKID: Ein RADIUS-fähiger Authenticator, der OTP-Token verwaltet.

- OpenVPN AS: kommerzielle/Community-Variante des OpenVPN-Servers mit Web-UI.

Voraussetzungen

- Funktionierender WiKID-Server mit Admin-Zugriff.

- Laufender OpenVPN AS mit Administratorzugang.

- Firewall-Regel: UDP/TCP für RADIUS-Ports (typisch 1812/1813) zwischen OpenVPN AS und WiKID.

- Zugriff auf die Benutzer-Token (Smartphone-App oder Hardware-Token).

1. WiKID-Server konfigurieren

Auf dem WiKID-Server fügen Sie OpenVPN AS als Netzwerk-Client hinzu.

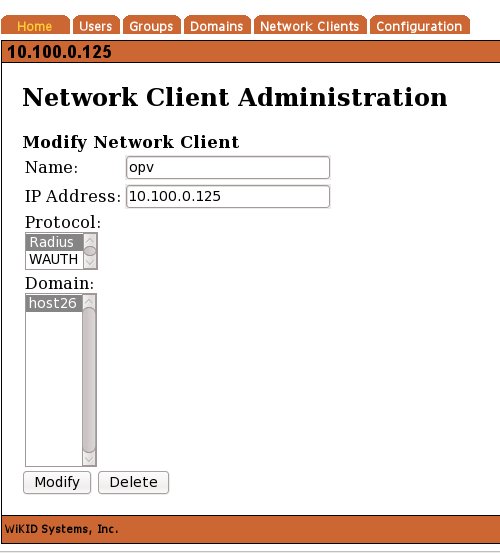

- Öffnen Sie WiKIDAdmin und wechseln Sie zum Reiter Network Client.

- Klicken Sie auf “Add New network client:” und tragen Sie die Details des OpenVPN AS ein.

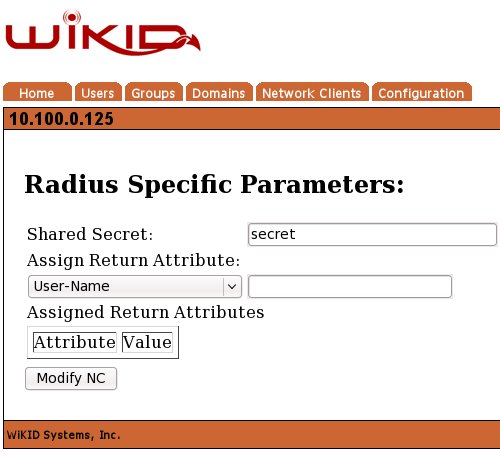

- Klicken Sie auf Modify und geben Sie auf der nächsten Seite das gemeinsame Secret (Shared Secret) ein.

Wichtig: Notieren Sie das Shared Secret sicher. Es muss identisch in der OpenVPN-AS-RADIUS-Konfiguration eingetragen werden.

Sie müssen den WiKID-Server neu starten, damit die neue RADIUS-Konfiguration geladen wird:

# wikidctl restartDamit sind die Server-Seiten fertig konfiguriert.

2. Client konfigurieren

OpenVPN AS erzeugt automatisch Client-Konfigurationsdateien. Der Anwender meldet sich im Web-Interface an, lädt die Client-Anwendung (z. B. für Windows) und die .ovpn-Konfigurationsdatei herunter.

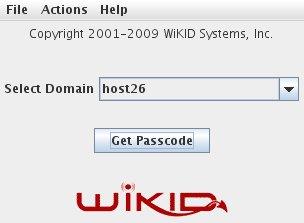

Starten Sie die WiKID-Token-App auf dem Client-Gerät und erzeugen Sie einen One-Time-Passcode (OTP) vom WiKID-Server:

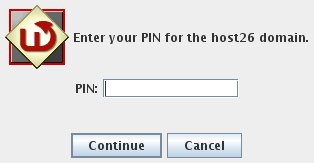

Geben Sie Ihre PIN in die App ein:

Die PIN wird verschlüsselt an den WiKID-Server gesendet. Ist das Konto aktiv, die Verschlüsselung gültig und die PIN korrekt, erzeugt der Server einen OTP und überträgt ihn zurück an das Token.

Verwenden Sie diesen OTP zur Anmeldung im OpenVPN-AS-Webinterface als Benutzer:

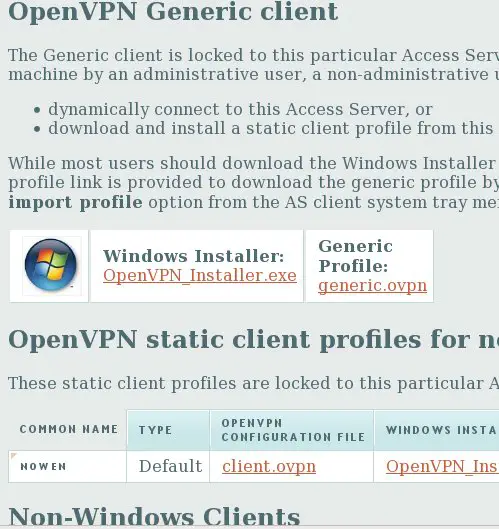

Nach der Anmeldung sehen Benutzer die Download-Seite für Clients und Konfigurationen:

Für Linux-Clients installieren Sie OpenVPN über Ihr Paketmanagement (yum oder apt-get). Starten Sie den Client von der Kommandozeile und übergeben Sie die Client-Konfigurationsdatei:

# openvpn --config client.ovpnNach erfolgreicher Verbindung sollte dem Client eine VPN-IP (z. B. 10.0.x.x) zugewiesen werden.

Sicherheits-Härtung und Empfehlungen

- Verwenden Sie starke, zufällige Shared Secrets und lagern Sie diese sicher.

- Aktivieren Sie TLS- und Cipher-Parameter im OpenVPN AS, um Verbindungen zusätzlich zu schützen.

- Erzwingen Sie komplexe PIN-Richtlinien und Sperrmechanismen bei mehrfacher Fehleingabe.

- Protokollieren Sie Authentifizierungsereignisse zentral und legen Sie SLI/SLO für Authentifizierungsfehler fest.

- Rotieren Sie Secrets regelmäßig und planen Sie Wartungsfenster.

Rollback- und Incident-Runbook (Schnellcheck)

- Prüfen Sie WiKID-Logs auf Fehler (Authentifizierungsfehler, Zeitabweichungen).

- Prüfen Sie die Systemzeit auf beiden Seiten (Time Drift kann OTP ungültig machen).

- Verifizieren Sie Shared Secret und RADIUS-Ports (Standard 1812/1813).

- Testen Sie die Verbindung mit einem RADIUS-Test-Tool oder temporärem Debug-Logging.

- Neustart des WiKID-Dienstes:

wikidctl restart. - Bei Benutzerproblemen: PIN/Token-Status prüfen, Token neu provisionieren wenn nötig.

Hinweis: Zeit-Synchronisation (NTP) ist eine häufige Fehlerquelle bei OTP-Systemen.

Rollenbasierte Checkliste

- Administrator:

- Shared Secret konfigurieren und sichern.

- RADIUS-Verkehr freigeben und testen.

- Monitoring und Logs einrichten.

- Notfall-Rollback planen.

- Helpdesk / Support:

- Verfahren zum Zurücksetzen von PIN/Token kennen.

- Schritte zur Fehlerdiagnose bereit halten (Logs, Test-Accounts).

- Endbenutzer:

- Token-App installieren und PIN vergeben.

- OTP erzeugen und beim Login verwenden.

- Client-Konfiguration herunterladen und importieren.

Mini-Methodologie für die Einführung (3 Phasen)

- Planung: Anforderungen, Ports, Nutzergruppen, Backup-Strategie definieren.

- Testphase: 1–2 Pilotnutzer testen Token-Provisionierung und VPN-Verbindung.

- Rollout: Schrittweise Ausweitung, Monitoring, Schulung und Dokumentation.

Критерии приёмки

- OpenVPN AS kann erfolgreich RADIUS-Anfragen an WiKID senden und erhält akzeptierende Antworten.

- Benutzer können OTPs erzeugen und sich erfolgreich per VPN verbinden.

- Logs zeigen keine wiederkehrenden Authentifizierungsfehler nach dem Rollout.

Einzeilige Glossare

- RADIUS: Remote Authentication Dial-In User Service, Protokoll für Authentifizierung.

- OTP: One-Time Password, einmaliger, kurzlebiger Zugangscode.

- Shared Secret: gemeinsames Passwort zwischen RADIUS-Client und -Server.

Wann das Setup nicht passt

- Wenn zentrale Benutzerverwaltung (z. B. Active Directory) ohne RADIUS-Integration dominant ist, kann eine direkt integrierte Lösung sinnvoller sein.

- Für sehr latenzempfindliche Umgebungen kann RADIUS-Delegation zusätzlichen Verbindungsaufwand bedeuten.

Weiterführende Links

- WiKID Support: http://www.wikidsystems.com/support/wikid-support-center

Zusammenfassung

Das Hinzufügen von WiKID als RADIUS-Backend zu OpenVPN AS ist in wenigen Schritten möglich: Netzwerk-Client anlegen, Shared Secret setzen, WiKID neu starten und Benutzer mit der Token-App OTPs erzeugen lassen. Testen Sie Zeit-Synchronisation, Logs und die RADIUS-Verfügbarkeit vor dem Rollout. Zwei-Faktor-Authentifizierung erhöht die Sicherheit Ihrer VPN-Zugänge deutlich.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben