Zwei-Faktor-Authentifizierung für OpenVPN AS mit WiKID einrichten

Kurzfassung

Überblick

Es ist einige Zeit her seit dem letzten Leitfaden zur Integration von WiKID in OpenVPN. OpenVPN AS bietet inzwischen eine moderne Weboberfläche, mit der sich die RADIUS-Anbindung schnell einrichten lässt. Hier beschreibe ich die Schritte basierend auf einer CentOS-Installation von OpenVPN AS auf einem Server, auf dem auch WiKID läuft.

Voraussetzungen

- Root- oder Administratorzugang zum Server

- OpenVPN Access Server RPM für CentOS

- Installierter und laufender WiKID Strong Authentication Server mit RADIUS-Listener

- Netzwerkzugang zwischen OpenVPN AS und dem WiKID-Server

Installation des OpenVPN AS RPM

Laden Sie das passende RPM und installieren Sie es, dann starten Sie die Erstkonfiguration:

# rpm -ivh openvpn-as-1.3.4-CentOS5.i386.rpmAnschließend werden Sie zur Erstkonfiguration aufgefordert:

/usr/local/openvpn_as/bin/ovpn-initBei Ausführung werden mehrere Einstellungen abgefragt. Für die meisten Umgebungen ist es sicher, die Standardwerte zu übernehmen; passen Sie sie an, wenn Sie spezifische Netzwerk- oder Sicherheitsanforderungen haben.

Once you provide a few initial configuration settings,

OpenVPN Access Server can be configured by accessing

its Admin Web UI using your Web browser.

Please specify the network interface and IP address to be

used by the Admin Web UI:

(1) all interfaces: 0.0.0.0

(2) eth0: 10.100.0.125

Please enter the option number from the list above (1-2).

> Press Enter for default [2]:

Server über die Admin-Weboberfläche konfigurieren

Öffnen Sie die Admin-Weboberfläche auf der während der Initialisierung angegebenen Adresse und melden Sie sich als root oder mit den eingerichteten Zugangsdaten an.

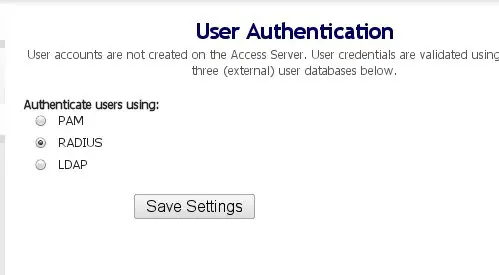

Nach dem Login navigieren Sie zu Authentication → General und wählen RADIUS als Authentifizierungsmethode.

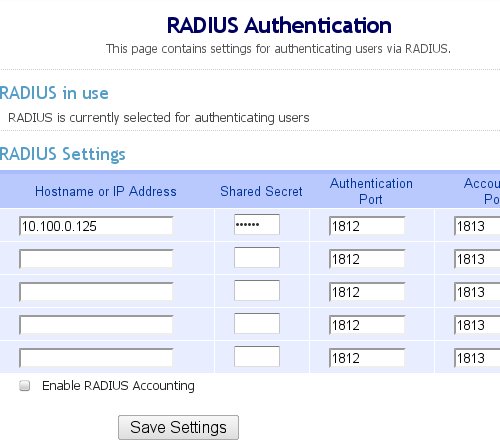

Klicken Sie anschließend auf den Radiuseintrag, um die RADIUS-Daten anzulegen. Da WiKID auf demselben Server läuft, können Sie die gleiche Server-IP angeben. Verwenden Sie nicht die Loopback-Adresse 127.0.0.1, falls der WiKID-RADIUS-Listener eine bestimmte Schnittstelle bindet.

Wichtig: Stellen Sie sicher, dass Shared Secret, Port und Timeout mit den Einstellungen des WiKID-Servers übereinstimmen.

Wichtiger Hinweis

- Testen Sie die Verbindung von OpenVPN AS zum RADIUS-Server vor dem produktiven Rollout.

- Firewall-Regeln müssen den RADIUS-Port (typischerweise 1812/1813 oder 1645/1646) erlauben.

Fehlersuche und häufige Probleme

- Verbindungsfehler: Prüfen Sie, ob der RADIUS-Port erreichbar ist und ob das Shared Secret übereinstimmt.

- Timeout: Erhöhen Sie ggf. in OpenVPN AS das RADIUS-Timeout, wenn das WiKID-System länger zur Verarbeitung braucht.

- Benutzer wird abgelehnt: Prüfen Sie die Logs von WiKID und OpenVPN AS auf abgelehnte Anfragen und Fehlermeldungen.

Alternative Ansätze

- LDAP/AD mit 2FA-Token: Authentifizierung über LDAP kombiniert mit einem externen 2FA-Provider.

- PAM-Module: Einsatz von PAM-basierten 2FA-Lösungen, falls Integration in das Betriebssystem bevorzugt wird.

- Cloud-basierte 2FA-Provider: Wenn keine eigene RADIUS-Infrastruktur gewünscht ist, bieten Cloud-Dienste fertige Integrationen.

Mini-Methodik für Tests

- Lokaler Connectivity-Test auf dem OpenVPN-Server zum RADIUS-Port (z. B. mit nc/telnet).

- Testbenutzer in WiKID anlegen und Passwort/Token setzen.

- Anmeldung über OpenVPN-Client versuchen und Logs beobachten.

- Erfolgs- und Fehlermeldungen dokumentieren, Schwachstellen beheben.

Rollenbasierte Checkliste

- Administrator

- RPM installieren und ovpn-init ausführen

- RADIUS-Einstellungen in OpenVPN AS konfigurieren

- Shared Secret sicher dokumentieren

- Sicherheitsverantwortlicher

- Firewall-Regeln prüfen

- Token-Richtlinien und Lifecycles definieren

- Betrieb

- Monitoring auf Authentifizierungsfehler einrichten

- Backup/Recovery für WiKID- und OpenVPN-Konfigurationen sicherstellen

Kriterien für die Inbetriebnahme

- Erfolgreiche Anmeldung mit Username + Token auf mehreren Testclients

- Logs zeigen keine wiederkehrenden Authentifizierungsfehler

- Backup der Konfigurationen vorhanden

- Zugriffsregeln und Firewall-Regeln verifiziert

Zusammenfassung

Mit wenigen Schritten lässt sich OpenVPN AS per RADIUS an den WiKID Strong Authentication Server anbinden und damit Zwei-Faktor-Authentifizierung aktivieren. Die Einrichtung erfolgt größtenteils über die Admin-Weboberfläche von OpenVPN AS. Testen Sie Verbindungen und Authentifizierungen gründlich, passen Sie Timeouts und Firewall-Regeln an und dokumentieren Sie Shared Secrets sicher.

Das war’s für den OpenVPN-Server.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben