X2Go unter Ubuntu 12.04 mit WiKID Zwei-Faktor-Authentifizierung absichern

In dieser Anleitung erfahren Sie, wie Sie X2Go-Remote-Desktops auf einem Ubuntu 12.04 (Precise) Server mit der WiKID Zwei-Faktor-Authentifizierung schützen. Sie legen eine Domain im WiKID-Server an, registrieren den X2Go-Server als Network Client (RADIUS) und konfigurieren auf dem Ubuntu-Host PAM RADIUS. Am Ende ist der Login nur mit gültigem WiKID-Token (OTP) plus PIN möglich.

Ziel und Varianten

Primäre Absicht: X2Go-Remote-Desktop mit WiKID 2FA sichern. Verwandte Varianten: Schutz von SSH-Gateways mit WiKID, Integration von RADIUS-Proxys, Nutzung von LDAP/AD zur Autorisierung.

Voraussetzungen

- Ein laufender WiKID Strong Authentication Server (installiert und erreichbar).

- Root- oder sudo-Zugriff auf den Ubuntu 12.04 Server, auf dem X2Go laufen soll.

- Netzwerkverbindung zwischen X2Go-Host und WiKID-Server (RADIUS-Port offen, typischerweise UDP 1812 oder konfigurierter Port).

- Lokale Benutzerkonten oder Verzeichnisdienst (LDAP/AD) für die Autorisierung.

Wichtig: Verwenden Sie dieselben Benutzernamen auf dem Linux-Host und im WiKID-System, solange keine zusätzliche Synchronisation/Mapping implementiert ist.

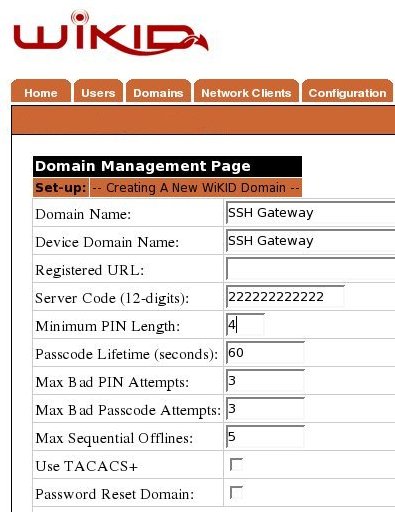

Domain in WiKID anlegen

- Melden Sie sich am WiKID-Admin-Interface an.

- Erstellen Sie eine neue Domain, die die X2Go-Anmeldungen repräsentiert.

Bildbeschreibung: WiKID Administration, Domain-Erstellungsoberfläche auf dem Server.

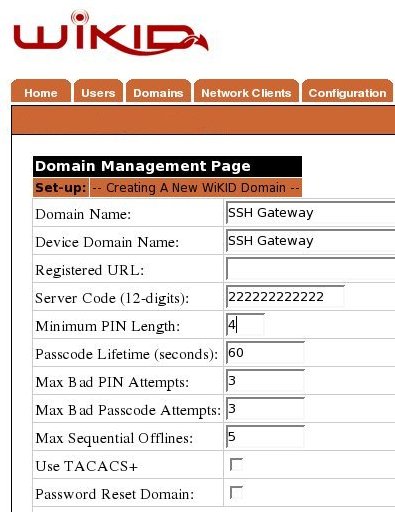

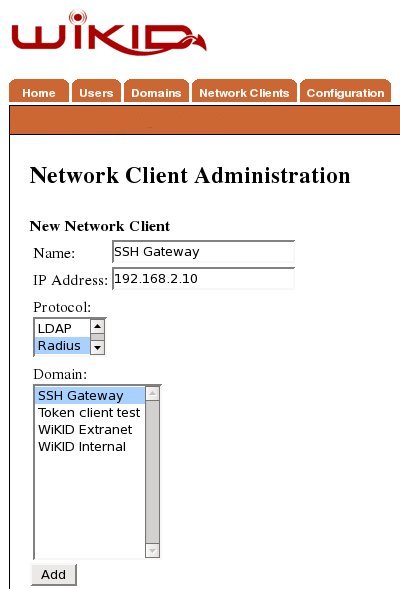

Netzwerk-Client (Network Client) anlegen

- Wechseln Sie nach dem Anlegen der Domain auf den Tab Network Client.

- Klicken Sie auf Create New Network Client.

- Tragen Sie einen aussagekräftigen Namen und die interne IP-Adresse des X2Go-Servers ein.

- Wählen Sie als Protokoll Radius und setzen Sie die zuvor erstellte Domain.

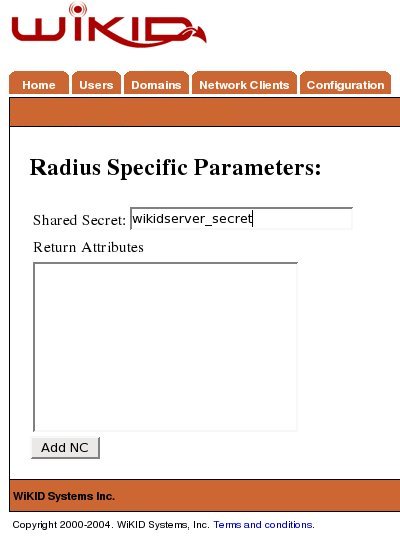

- Klicken Sie auf Add und legen Sie das gemeinsame Geheimnis (Shared Secret) für RADIUS fest.

Bildbeschreibung: Konfigurationsseite für Network Client mit IP und Protokollauswahl.

Wichtig: Notieren Sie sich das Shared Secret genau — es wird später in /etc/pam_radius_auth.conf verwendet.

Bildbeschreibung: Eingabemaske für das Shared Secret des RADIUS-Clients im WiKID-Admin.

X2Go auf dem Ubuntu-Host installieren

Installieren Sie X2Go und einen Desktop, falls noch nicht vorhanden. Beispielbefehle:

sudo apt-get install python-software-propertiessudo add-apt-repository ppa:x2go/stablesudo apt-get updatesudo apt-get install x2goserver x2goserver-xsession x2gobroker x2gobroker-daemon x2gobroker-authserviceFalls noch kein grafischer Desktop installiert ist, installieren Sie einen (z. B. Ubuntu-Desktop oder andere gewünschte Umgebungen):

sudo apt-get install ubuntu-desktop gnomeInstallieren Sie den X2Go-Client auf einem Client-Rechner zum Testen:

apt-get install x2goclientStarten Sie den Client, legen Sie eine neue Session mit der IP des X2Go-Servers und dem installierten Desktop an und testen Sie erstmalige Anmeldungen mit statischem Passwort.

PAM RADIUS auf dem X2Go-Server konfigurieren

Installieren Sie das Paket libpam-radius-auth:

$ sudo apt-get install libpam-radius-authÖffnen Sie die Konfigurationsdatei und tragen Sie den WiKID-Server sowie das Shared Secret ein:

$ sudo vim /etc/pam_radius_auth.confDie Beispielzeile im Original lautet typischerweise “other-server; other-secret 3”. Ersetzen Sie ‘other-server’ durch die IP oder den Hostnamen Ihres WiKID-Servers und ‘other-secret’ durch das Shared Secret, das Sie im WiKID-Interface gesetzt haben. Lassen Sie die Port- und Timeout-Parameter nach Bedarf stehen oder passen Sie sie an.

Wichtig: Die Datei enthält Hinweise, nicht nach /etc/raddb/server zu kopieren — folgen Sie der Anleitung nicht blind.

PAM für SSH anpassen

Editieren Sie die PAM-Konfigurationsdatei für SSH:

$ sudo vim /etc/pam.d/sshdFügen Sie direkt oberhalb der Standardauthentifizierungszeile die folgende Zeile ein:

auth sufficient pam_radius_auth.soDie Positionierung ist wichtig: platzieren Sie die Zeile vor „@include common-auth“, damit RADIUS als ausreichend betrachtet wird, wenn es erfolgreich ist.

Beispielausschnitt im Kontext:

# Standard Un*x authentication.

@include common-authNach Einfügen sollte der relevante Bereich in etwa so aussehen (Zeile mit pam_radius_auth.so vor common-auth):

auth sufficient pam_radius_auth.so

# Standard Un'x authentication.

@include common-authTesten der Konfiguration

- Überwachen Sie die Authentifizierungs-Logs:

tail -f /var/log/auth.log- Starten Sie Ihr WiKID-Software-Token, wählen Sie die entsprechende Domain, geben Sie Ihre PIN ein und notieren Sie das generierte One-Time-Passcode (OTP).

- Melden Sie sich per X2Go/SSH mit Benutzername und OTP (in der Regel wird der OTP anstelle oder nach dem Passwort eingegeben, je nach Setup).

Hinweis: Der Benutzername muss dem Eintrag im WiKID-Server entsprechen.

Fehlerbehebung häufige Probleme

Problem: Keine Verbindung zu WiKID / RADIUS-Timeout.

- Prüfen Sie Firewall-Regeln (UDP 1812) und Netzwerkrouten.

- Testen Sie die Erreichbarkeit mit nmap oder radtest (sofern verfügbar).

Problem: Falsches Shared Secret.

- Vergewissern Sie sich, dass das Secret auf beiden Seiten identisch und ohne führende/folgende Leerzeichen gespeichert ist.

Problem: Benutzer wird von WiKID nicht gefunden.

- Prüfen Sie die Benutzerzuordnung (gleicher Benutzername, Domain, ggf. LDAP-Mapping).

Problem: OTP abgelehnt.

- Stellen Sie sicher, dass Token und Server-Uhrzeit synchron sind und dass der Token in der richtigen Domain registriert ist.

Authorization vs. Authentication (Best Practice)

Wir empfehlen, die Autorisierung dem Verzeichnisdienst (LDAP/AD) zu überlassen. Architekturvorschlag:

- PAM RADIUS prüft die Authentizität (OTP) gegen WiKID.

- Ein RADIUS- oder Proxy-Server fragt das Verzeichnis zur Autorisierung (Gruppen, Sperrstatus) ab und entscheidet, ob der Login erlaubt ist.

Dieser Ansatz trennt Zuständigkeiten, erleichtert Benutzerdeaktivierung und zentralisiert Autorisierungsrichtlinien.

Best Practices und Security Hardening

- Verwenden Sie sichere Shared Secrets mit ausreichender Länge.

- Beschränken Sie RADIUS-Verkehr auf Netzwerksegmente bzw. erlaubte IPs.

- Aktivieren Sie Protokollierung und regelmäßige Log-Überprüfung auf ungewöhnliche Anmeldeversuche.

- Planen Sie einen Notfallzugang (Break-Glass) mit strengen Kontrollen, falls der WiKID-Server ausfällt.

- Halten Sie paketbasierte Updates aktuell (Sicherheitsupdates für Ubuntu 12.04 beachten: EOL-Status prüfen und ggf. Backport/SLA-Lösungen benutzen).

Wichtig: Ubuntu 12.04 ist eine veraltete LTS-Version; prüfen Sie Kompatibilität mit neueren Distributionen und Migrationspfade.

Rollen-Checkliste

Administrator:

- WiKID-Server verwalten: Domain erstellen, Network Client anlegen, Shared Secret verwalten.

- Firewall- und Netzwerkregeln prüfen.

- Notfallzugang konfigurieren.

System-Operator (X2Go-Host):

- libpam-radius-auth installieren und /etc/pam_radius_auth.conf konfigurieren.

- /etc/pam.d/sshd anpassen und testen.

- X2Go-Server und Desktop-Umgebung bereitstellen.

Endbenutzer:

- Software-Token installieren und Domain auswählen.

- PIN sicher verwalten.

- Bei Zugangsschwierigkeiten Helpdesk kontaktieren.

Mini-Playbook für die Inbetriebnahme (Kurzfassung)

- WiKID: Domain anlegen.

- WiKID: Network Client für X2Go-Host anlegen + Shared Secret setzen.

- X2Go-Host: X2Go + Desktop installieren.

- X2Go-Host: libpam-radius-auth installieren und /etc/pam_radius_auth.conf anpassen.

- X2Go-Host: /etc/pam.d/sshd bearbeiten und pam_radius_auth.so einfügen.

- Testen mit OTP und Logs prüfen.

Datenschutz und Compliance Hinweise

Die WiKID-Integration verarbeitet Primärdaten, die der Authentifizierung dienen (Benutzernamen, Token-IDs). Prüfen Sie lokale Datenschutzanforderungen und speichern Sie keine sensiblen Secrets in unsicheren Dateien. Stellen Sie sicher, dass Logs keine sensiblen Token-Werte enthalten.

Kurzes Glossar

- WiKID: Zwei-Faktor-Authentifizierungs-Server, der OTPs verwaltet.

- X2Go: Remote-Desktop-Lösung basierend auf NX-Technologie.

- PAM: Pluggable Authentication Modules, Linux-Authentifizierungsrahmen.

- OTP: One-Time Password, einmal verwendbares Passwort.

Zusammenfassung

Sie haben gelernt, wie Sie X2Go auf Ubuntu 12.04 mit WiKID Two-Factor Authentication absichern: Domain und Network Client im WiKID-Server anlegen, Shared Secret anpassen, X2Go und Desktop installieren, libpam-radius-auth konfigurieren und PAM so ergänzen, dass RADIUS-Authentifizierung verwendet wird. Testen Sie sorgfältig und berücksichtigen Sie Best Practices für Sicherheit und Notfallzugang.

Wichtig: Planen Sie Migrationen, falls Ihr System (z. B. Ubuntu 12.04) nicht mehr regelmäßig Sicherheitsupdates erhält.

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben