Sicher unterwegs: Öffentliches Wi‑Fi schützen

Öffentliche Orte — Flughäfen, Cafés, Restaurants oder Nachbarn mit begrenztem Technikverständnis — bieten oft kostenloses WLAN. Das spart Mobilfunkdaten und ist praktisch für unterwegs. Allerdings sind diese Netzwerke nicht immer sicher. Manche wurden absichtlich eingerichtet, um Daten abzugreifen; selbst vertrauenswürdig erscheinende Hotspots können anfällig sein. Wenn Sie häufig öffentliches Wi‑Fi nutzen, ist es sehr wahrscheinlich, dass jemand versucht hat, Ihre Verbindung mit einer der hier beschriebenen Methoden zu überwachen.

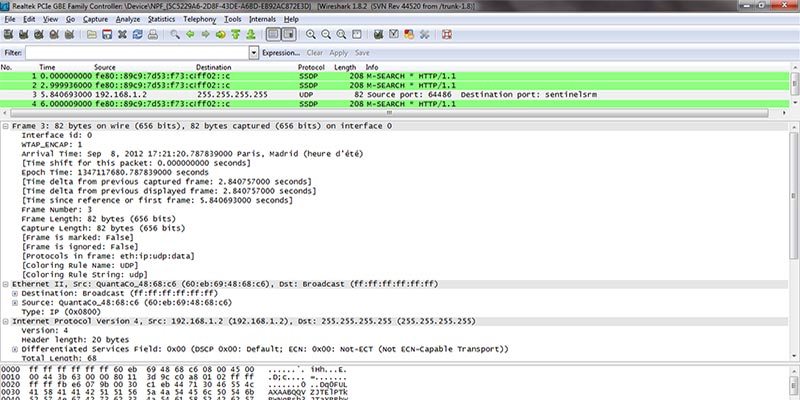

Paket-Sniffing

Paket-Sniffer sind Programme, die unverschlüsselte Daten in einem WLAN erkennen und aufzeichnen. In offenen Netzen, also ohne Verschlüsselung, sollten Sie davon ausgehen, dass alles, was Sie senden oder empfangen, von anderen gesehen werden kann. Das Netzwerk selbst kann harmlos sein — zum Beispiel das lokale Café — aber ein Angreifer im selben Funknetz genügt, um ein freies Tool laufen zu lassen und Daten abzugreifen.

Besuchte Webseiten, Tastatureingaben, Session-Cookies und Anmeldedaten können ohne Ihr Wissen mitgelesen werden. Die auffälligste Ausnahme sind Verbindungen, die Ende-zu-Ende-Verschlüsselung verwenden (SSL/TLS). Wenn eine Adresse mit https:// beginnt, können Paket-Sniffer normalerweise nicht den Inhalt einsehen. Achtung: Es existieren Tools und Angriffsmethoden, die HTTPS unter bestimmten Bedingungen aushebeln können.

WEP-verschlüsselte Netze gelten als unsicher, weil sich die Verschlüsselung leicht knacken lässt. WPA und WPA2 bieten deutlich bessere Schutzmechanismen, da die übertragenen Daten automatisch verschlüsselt werden. Allerdings können hartnäckige Angreifer, die bereits im gleichen Netzwerk sind, Verbindungsabläufe beobachten und so den einmal verwendeten Schlüssel rekonstruieren. Ein Angreifer könnte Ihr Gerät zum Abmelden zwingen und den Schlüssel abgreifen, wenn Sie sich erneut anmelden.

Erkennen und reduzieren

- Prüfen Sie, ob die Verbindung verschlüsselt ist (WPA/WPA2 statt WEP oder offen).

- Achten Sie auf Browser-Anzeigen für HTTPS (Schloss-Symbol).

- Nutzen Sie TLS-Forcings (siehe weiter unten) und VPNs.

Wichtig: Keine Maßnahme garantiert 100% Schutz. Ziel ist Risikominimierung.

Wi‑Fi‑Spoofing, Evil Twins und Man‑in‑the‑Middle

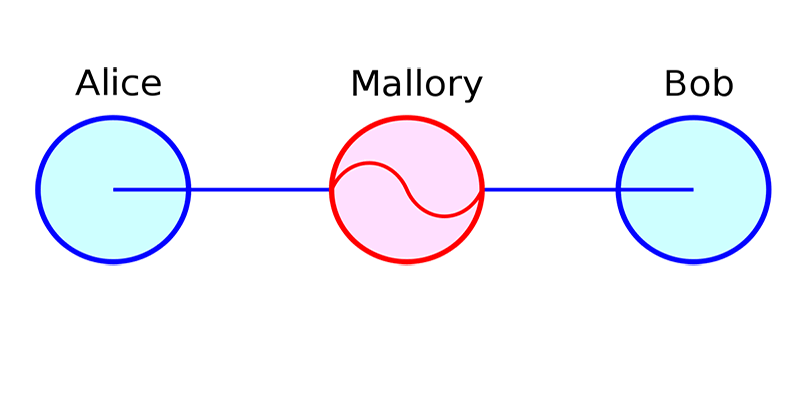

Wi‑Fi‑Spoofing bedeutet, ein legitimes Netzwerk zu kopieren. So entsteht ein „Evil Twin“ — ein Hotspot, der genauso heißt und sich ähnlich verhält wie das echte Netzwerk. Wenn ein Angreifer einen Router mit dem gleichen Namen und Passwort wie ein üblicher Hotspot anbietet, verbinden sich Geräte oft automatisch ohne Rückfrage.

Ein Angreifer kann zuerst auf das echte Netzwerk zugreifen, dann verbundenen Geräten einen Disconnect‑Befehl senden. Viele Geräte verbinden sich danach automatisch wieder und wählen dabei eventuell den gefälschten Hotspot. Sobald mehrere Nutzer auf dem Evil Twin sind, agiert der Angreifer als Man‑in‑the‑Middle: er leitet Verbindungen weiter und kann alle Daten protokollieren, manipulieren oder Benutzer zu gefälschten Seiten umleiten.

Diese Manipulationen sind gefährlicher als bloßes Mitlesen. Der Angreifer kontrolliert, was Sie tatsächlich sehen. Beim Zugriff auf Online‑Banking oder sensible Dienste kann er Sie auf täuschend echte Phishing‑Seiten umleiten, um Zugangsdaten zu erbeuten.

Man‑in‑the‑Middle‑Angriffe brauchen nicht zwingend einen Evil Twin. In stark frequentierten Bereichen genügen oft generische offene Netze mit Namen wie „Free Airport WiFi“, die auf Verbindungswillige warten. Seien Sie skeptisch, wenn ein Netzwerk Zahlungsinformationen oder private Daten verlangt, bevor Sie eine Verbindung herstellen.

Wie bleiben Sie sicher?

Öffentliche Netze komplett meiden ist oft unpraktisch. Mit diesen Regeln reduzieren Sie die Risiken deutlich.

- Nutzen Sie ein VPN (Virtual Private Network). Ein VPN verschlüsselt den Datenstrom zwischen Ihrem Gerät und einem Server an einem anderen Ort. So werden Website‑Ziele und Inhalte für lokale Angreifer in der Regel unsichtbar. VPNs sind keine absolute Garantie gegen alle Angriffe, sie erhöhen die Barriere aber deutlich.

- Erzwingen Sie HTTPS. Browser‑Add‑ons wie HTTPS Everywhere (sofern noch unterstützt) oder entsprechende Einstellungen in modernen Browsern bevorzugen verschlüsselte Verbindungen. Paket-Sniffer sehen dann meistens nur die Zieladresse, nicht aber die übertragenen Inhalte.

Seien Sie misstrauisch bei Änderungen in URLs. Wenn „https://meinbank.de/login“ plötzlich „http://meinbank.de/login“ oder eine leicht veränderte Domain erscheint, trennen Sie die Verbindung sofort.

Verwenden Sie Zwei‑Faktor‑Authentifizierung (2FA) für sensible Dienste. Selbst bei kompromittierten Passwörtern bietet 2FA einen zusätzlichen Schutz.

Deaktivieren Sie automatische Verbindungen zu bekannten Netzwerken, wenn Sie unterwegs sind. Manuelle Netzwerkauswahl reduziert das Risiko, sich versehentlich mit einem Evil Twin zu verbinden.

Halten Sie Betriebssystem, Browser und Sicherheitssoftware aktuell. Updates schließen oft bekannte Schwachstellen.

Praktische Checkliste vor dem Verbinden

- Prüfen Sie Netzwerknamen und fragen Sie beim Personal nach dem offiziellen Hotspot.

- Aktivieren Sie VPN vor jeder Verbindung.

- Stellen Sie sicher, dass die Browserleiste HTTPS und Schloss anzeigt.

- Vermeiden Sie Online‑Banking und Passwortänderungen in offenen Netzen.

- Schalten Sie Dateifreigaben und AirDrop-ähnliche Dienste aus.

Playbook bei einem Vorfall

- Trennen Sie sofort die Verbindung zum öffentlichen WLAN.

- Aktivieren Sie Mobilfunk (falls möglich) und ändern Sie kritische Passwörter über diese Verbindung.

- Prüfen Sie Ihre letzten Kontoaktivitäten und melden Sie Unregelmäßigkeiten der Bank.

- Scannen und prüfen Sie Ihr Gerät auf Malware.

- Dokumentieren Sie Zeit, Netzwerkname und beobachtete Auffälligkeiten.

Mini‑Methodik: So testen Sie ein öffentliches Netzwerk (schnell)

- Schritt 1: Erfragen Sie beim Betreiber den exakten Hotspot‑Namen.

- Schritt 2: Verbinden Sie sich einmal kurz und prüfen Sie die Verschlüsselung (WPA2/WPA3).

- Schritt 3: Starten Sie VPN und wiederholen Sie den Verbindungscheck.

- Schritt 4: Öffnen Sie nur HTTPS‑Seiten; führen Sie keine Transaktionen durch.

Entscheidungshilfe (Mermaid)

flowchart TD

A[Willst du öffentliches WLAN nutzen?] --> B{Ist VPN verfügbar?}

B -- Ja --> C{Ist die Seite HTTPS?}

B -- Nein --> D[Verbinde nicht / aktiviere Mobilfunk]

C -- Ja --> E[Erlaube nicht‑sensible Nutzung]

C -- Nein --> F[Vermeide Login oder gib keine Daten ein]Rollenspezifische Checklisten

- Reisende: VPN immer aktiv, automatische Hotspot‑Verbindung deaktivieren, kritische Logins auf Mobilfunk verschieben.

- Remote‑Arbeiter: Verwenden Sie Unternehmens‑VPN und Endpoint‑Sicherheit, stellen Sie sicher, dass Geräteverschlüsselung aktiv ist.

- IT‑Admin: Überwachen Sie bekannte Hotspot‑Namen, informieren Sie Mitarbeiter über offizielle SSIDs, verteilen Sie Konfig‑Profile für WPA2/WPA3 und VPN.

Wann schützen diese Maßnahmen nicht ausreichend

- Ein Angreifer hat vollen Zugriff auf Ihren lokalen Router (z. B. Router‑Firmware kompromittiert).

- Zielgerichtete Angriffe mit signifikantem Ressourcenaufwand (z. B. Session‑Hijacking bei schwacher TLS‑Konfiguration).

- Geräte mit ungepatchter Schwachstelle, die Angreifern erlauben, Systemzugriff zu erlangen.

1‑Zeilen Glossar

- VPN: Verschlüsselt Daten zwischen Ihrem Gerät und einem Remote‑Server.

- HTTPS: Protokoll für verschlüsselte Webkommunikation.

- Evil Twin: Gefälschter Hotspot, der legitime Netzwerke imitiert.

- Paket‑Sniffer: Tool zum Mitschneiden von Netzwerkverkehr.

Sicherheitshärtung und Datenschutzhinweise

- Verwenden Sie starke, einzigartige Passwörter und speichern Sie sie in einem Passwortmanager.

- Aktivieren Sie sinnvollerweise Full‑Disk Encryption auf Laptops und Mobilgeräten.

- Bei personenbezogenen Daten beachten Sie lokale Datenschutzvorschriften. In der EU kann das Speichern oder Abgreifen von personenbezogenen Daten unter die DSGVO fallen; melden Sie relevante Vorfälle an die zuständigen Stellen.

Kriterium für einen sicheren Umgang (Kriterien приёмки)

- VPN aktiv bei Verbindung zu öffentlichem WLAN.

- HTTPS und Schloss in der Adressleiste für alle besuchten Seiten.

- Keine sensiblen Transaktionen ohne vertrauenswürdige Verbindung.

Kurzer Abschluss

100% Sicherheit gibt es nicht — auch nicht im Heimnetzwerk. Mit gesundem Menschenverstand, einem vertrauenswürdigen VPN und der konsequenten Nutzung von HTTPS minimieren Sie aber die meisten Gefahren, die von öffentlichen WLAN‑Netzen ausgehen.

Bildnachweis: Christoph Scholtz, JackPotte via Wikimedia, Miraceti via Wikimedia, RRZEIcons via Wikimedia, Zcool via FreeDesignFile, Sean MacEntee via Flickr

Ähnliche Materialien

Podman auf Debian 11 installieren und nutzen

Apt-Pinning: Kurze Einführung für Debian

FSR 4 in jedem Spiel mit OptiScaler

DansGuardian + Squid (NTLM) auf Debian Etch installieren

App-Installationsfehler auf SD-Karte (Error -18) beheben