Как использовать приложение‑аутентификатор: полное руководство

Оглавление

- Что такое приложения-аутентификаторы

- Как работают приложения-аутентификаторы

- Как установить приложение-аутентификатор

- Как пользоваться приложением после настройки

- Когда метод не подходит и альтернативы

- Быстрая методика настройки и контрольный список

- План действий при потере телефона (инцидентный ранний план)

- Роль‑ориентированные чеклисты и тесты приёмки

- Модель зрелости и рекомендации по внедрению

- Справка: короткий глоссарий и полезные заметки

Что такое приложения-аутентификаторы

Приложение-аутентификатор — это мобильное или десктопное приложение, которое генерирует одноразовые коды для подтверждения входа в учётную запись. Это способ двухфакторной (2FA) или многофакторной (MFA) аутентификации, где помимо пароля требуется временный код. Приложения защищают от перехвата SMS и других атак, связанных с SIM‑swap.

Кратко о формате: чаще всего это шестизначный код, который меняется каждые 30 секунд (TOTP). Существуют и другие подходы, например HOTP — код действует до следующего запроса.

Важно: приложение само по себе не хранит ваш пароль — оно генерирует временные числа на основе секрета при первичной привязке.

Как работают приложения-аутентификаторы

Общие принципы, которые применимы ко всем широко используемым приложениям:

- Инициализация: при привязке учётной записи приложение получает секретный ключ (через QR‑код или текстовый ключ). Этот ключ сохраняется локально в приложении.

- Генерация кодов: приложение использует алгоритм (TOTP или HOTP) и секретный ключ, чтобы генерировать одноразовый код. TOTP использует текущее время; HOTP использует счётчик событий.

- Проверка: при вводе кода на сайте сервер выполняет тот же алгоритм с тем же секретом: если коды совпадают — вход разрешён.

Типы алгоритмов:

- Time‑Based One‑Time Password (TOTP). Коды действуют короткий промежуток (обычно 30 с). Защищает от перехвата и задержек доставки.

- HMAC‑Based One‑Time Password (HOTP). Код действует до того момента, пока не будет сгенерирован новый — полезен для офлайн‑устройств без синхронизации времени.

Примеры приложений: Google Authenticator, Microsoft Authenticator, Authy, FreeOTP, и аппаратные ключи (Yubikey и др.).

Как установить приложение-аутентификатор

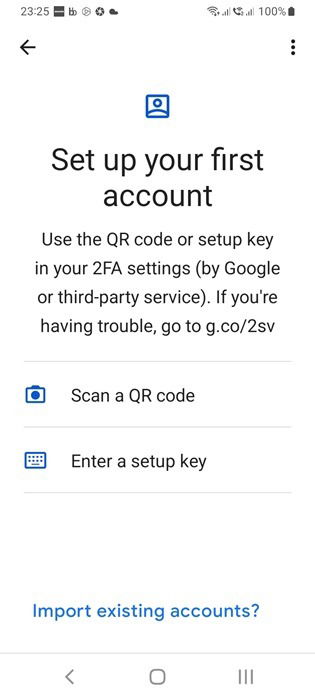

- Загрузите приложение из App Store или Google Play. Альтернативы: официальные сайты для десктопных или переносимых решений.

- Включите двухэтапную проверку в сервисе (напр., Google, Microsoft, Twitter, GitHub, банковский сервис). Обычно это в разделе Безопасность или Учетная запись.

- Выберите метод «Приложение-аутентификатор» и следуйте инструкции. Сайт покажет QR‑код и/или ключ настройки (секрет).

- В приложении нажмите «+» или «Добавить аккаунт», отсканируйте QR‑код камерой телефона или введите ключ вручную.

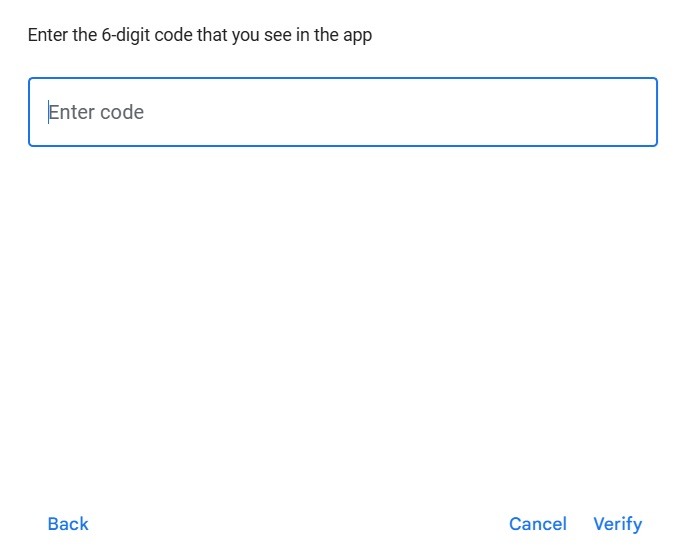

- После привязки приложение начнёт показывать код. Введите его на сайте для подтверждения.

- Сохраните резервные коды, ключ настройки или снимки экрана (в зашифрованном хранилище). Доступ к этим данным позволит восстановить доступ при утере телефона.

Советы по безопасности при установке:

- Введите ключ вручную только при подозрении на подделку QR‑кода.

- Храните резервные коды вне интернета в защищённом месте (бумажная копия в сейфе или менеджер паролей).

- Включите биометрию или PIN для защиты доступа к приложению‑аутентификатору.

Как пользоваться приложением после настройки

Ежедневная последовательность при входе:

- Введите логин и пароль на сайте (первый фактор).

- Откройте приложение‑аутентификатор на телефоне — найдите счёт нужной учётной записи.

- Посмотрите шестизначный код и введите его на сайте до истечения таймера.

- При совпадении кодов на сайте и в приложении вход будет разрешён.

Важно помнить:

- Коды часто действуют ~30 секунд; при ошибке просто подождите следующую итерацию.

- Если часы устройства сильно не синхронизированы, коды могут не совпадать; проверьте синхронизацию времени на телефоне.

- Некоторые сервисы позволяют «запомнить этот компьютер», тогда повторный ввод кода не потребуется в пределах заданного срока.

Когда метод не подходит и какие есть альтернативы

Когда приложение-аутентификатор может оказаться неудобным или недостаточным:

- У вас нет постоянного доступа к смартфону (путешествия, служебные ограничения).

- Технически не поддерживается синхронизация времени (для TOTP).

- Требуются корпоративные политики для аппаратных токенов или централизованного управления ключами.

Альтернативы и дополнительные варианты:

- SMS‑верификация: простая, но уязвима к SIM‑swap и перехвату.

- Аппаратные ключи (например YubiKey, Titan): высокий уровень безопасности, подходят для критичных систем.

- Push‑уведомления через приложение (Microsoft/Google prompt): удобнее, не требует ввода кода, но зависит от сети.

- Менеджер паролей с встроенным 2FA (Authy, Bitwarden): может синхронизировать токены между устройствами.

Контрпримеры — когда 2FA не защитит полностью:

- Фишинговая страница, которая в реальном времени пересылает коды атакующему.

- Компрометация мобильного устройства (вредоносное ПО, рут/джейлбрейк): необходимо дополнительное шифрование и защита приложения.

Быстрая методика настройки и контрольный список (шаг‑за‑шаг)

Мини‑методика (1–2 минуты для каждой учётной записи):

- Шаг 1: Включите двухфакторную аутентификацию в сервисе.

- Шаг 2: Выберите «Приложение‑аутентификатор».

- Шаг 3: Отсканируйте QR‑код или введите ключ вручную.

- Шаг 4: Введите текущий код с приложения, подтвердите привязку.

- Шаг 5: Сохраните резервные коды и ключ настройки в безопасном месте.

Контрольный список перед завершением:

- Код вводится успешно при первом тесте.

- Резервные коды записаны и проверены.

- Включена блокировка приложения (PIN/биометрия).

- Поставлен план восстановления (см. раздел восстановления).

План действий при потере телефона — инцидентный ранний план

Если вы потеряли телефон или он вышел из строя, выполните следующие шаги в порядке приоритета:

- Используйте резервные коды, сохранённые при настройке — это самый быстрый путь восстановления доступа.

- Если вы использовали синхронизируемое приложение (напр., Authy, Bitwarden), установите приложение на новое устройство и восстановите токены через зашифрованный бэкап.

- Если у вас связана резервная почта или телефон в настройках безопасности сервиса (Google, Microsoft), используйте процедуру восстановления учётной записи.

- Свяжитесь со службой поддержки сервиса и пройдите процедуру подтверждения личности (паспортные данные, недавние операции и т.п.).

- В случае риска компрометации — немедленно отмените доступ с потерянного устройства (если сервис позволяет) и смените пароли.

Критерии успешного восстановления:

- Восстановлен доступ к учетной записи без компрометации данных.

- Установлены новые ключи 2FA на замещающем устройстве.

- Старая учётная запись/ключ отозваны или отключены.

Инцидентный пример — шаги для Google:

- Войдите на страницу восстановления аккаунта.

- Введите запасной email или ответьте на контрольные вопросы.

- Подтвердите личность документом, если потребуется.

Важно: при возможности активируйте подписку на платные планы (например Google One) только для хранения шифрованных бэкапов, если вы предпочитаете централизованное восстановление.

Роль‑ориентированные чеклисты

Для отдельных ролей полезны свои проверки и практики.

Для обычного пользователя (домашний пользователь):

- Установить приложение на основной телефон.

- Сохранить резервные коды в бумажном виде и в менеджере паролей.

- Настроить PIN/биометрию для приложения.

Для специалиста по безопасности (IT‑администратор):

- Принять политику по MFA для всех критичных сервисов.

- Рекомендуется аппаратный ключ для привилегированных учётных записей.

- Настроить централизованный бэкап токенов и процедуру восстановления.

Для команды разработчиков:

- Поддерживать инструкции по включению 2FA в документации.

- Реализовать UI для восстановления и «запомнить это устройство».

- Вести журнал попыток 2FA и оповещать о подозрительных срабатываниях.

Тесты и критерии приёмки (acceptance)

Критерии приёмки для настройки 2FA с приложением-аутентификатором:

- Пользователь успешно привязывает приложение и проходит тестовый вход.

- В систему можно войти с действительным кодом и отклонить неправильный.

- Резервные коды сгенерированы, сохранены и проверены.

- Процедура восстановления доступа протестирована (на отдельной тестовой учётной записи).

Примеры тестовых сценариев:

- Ввод кода через 10 с после генерации — вход успешен.

- Ввод кода через 40 с (после истечения) — вход отклонён.

- Попытка с некорректным кодом — отклонение и подсчёт попыток.

Модель зрелости внедрения MFA

Уровни зрелости:

- Уровень 1 — Не используется 2FA. Только пароль.

- Уровень 2 — 2FA через SMS или почту (минимальная защита).

- Уровень 3 — Приложения-аутентификаторы для пользователей.

- Уровень 4 — Аппаратные ключи для привилегированных учётных записей + централизованное управление.

Рекомендации:

- Стремитесь к уровню 3 для всех пользовательских учётных записей.

- Внедряйте аппаратные ключи на уровне 4 для администраторов и критичных сервисов.

Безопасность и лучшие практики

- Храните секретные ключи и резервные коды офлайн в безопасном месте.

- Включите блокировку приложения (PIN/биометрия).

- Регулярно проверяйте список подключённых устройств в важных сервисах.

- Не используйте одно и то же мобильное устройство для личных и корпоративных ключей без изоляции.

Шаблон плана внедрения (SOP)

- Провести аудит учётных записей и определить критичность.

- Создать политику MFA и список поддерживаемых приложений.

- Подготовить инструкцию для пользователей с контрольным списком.

- Провести пилотный запуск на небольшой группе.

- Собрать обратную связь и скорректировать политики.

- Массово развернуть с обучением и поддержкой службы помощи.

Пример инцидентного раннего рукоплана (rollback)

Если новая политика блокирует доступ пользователям:

- Шаг 1: Откатить принудительную блокировку на 24 ч для затронутых групп.

- Шаг 2: Отключить принудительное требование MFA и оставить рекомендации.

- Шаг 3: Развернуть обновлённый план внедрения и уведомления.

Ментальные модели и эвристики

- “Два разных устройства” — максимально снизит риск компрометации: пароль + код с телефона.

- “Всегда иметь план B” — резервные коды или синхронизированный бэкап обязательны.

- “Разделяй привилегии” — аппаратные ключи для администраторов, приложения для обычных пользователей.

Короткий глоссарий

- 2FA: двухфакторная аутентификация — требование двух разных доказательств.

- TOTP: временной одноразовый пароль — код на основе времени.

- HOTP: одноразовый пароль на основе события — действует до следующего запроса.

- Секрет: приватный ключ, общий между сервером и приложением для генерации кодов.

Частые вопросы (коротко)

Что делать, если код не проходит? Проверьте время на телефоне, используйте резервные коды. Можно ли привязать одну учётную запись к нескольким устройствам? Часто да — если приложение поддерживает импорт/экспорт ключа или при ручном вводе ключа на второе устройство. Безопаснее ли приложение лучше SMS? Да — приложение защищено от атак типа SIM‑swap и перехвата SMS.

Итог и рекомендации

Приложения-аутентификаторы — простой, доступный и более безопасный способ организации второго фактора по сравнению с SMS. Настройте их для всех важных учётных записей, храните резервные коды в надёжном месте и имейте план восстановления на случай потери устройства. Для критичных аккаунтов рассматривайте аппаратные ключи и централизованное управление токенами.

Image credit: Unsplash. Все скриншоты предоставлены Sayak Boral.

Похожие материалы

RDP: полный гид по настройке и безопасности

Android как клавиатура и трекпад для Windows

Советы и приёмы для работы с PDF

Calibration в Lightroom Classic: как и когда использовать

Отключить Siri Suggestions на iPhone