Herodotus — Android‑троян: механизм и защита

Important: не загружайте приложения по ссылкам в SMS или из непроверенных сайтов. Никакие официальные службы не потребуют «sideload» для обновления.

Herodotus — недавно обнаруженный Android‑троян, который активно развивается и распространяется как услуга (MaaS). Этот троян использует обманные приёмы, чтобы вводить пользователей в заблуждение и обходить средства защиты. Цель — получить постоянный доступ к устройству и опустошить банковские счета.

Как работает Herodotus

Herodotus написан с нуля, но заимствует функции из известного банковского семейства Brokewell и добавляет собственные хитрые приёмы. Основные пути распространения — SMiShing (фейковые SMS) и вредоносные веб‑страницы, которые подталкивают пользователя к установке приложения вручную (sideload).

Сразу после установки троян требует включить Службу специальных возможностей и переводит пользователя в соответствующие настройки. После включения он показывает поддельный полноэкранный оверлей с надписью «загрузка» или «проверка». Пока пользователь видит «загрузку», в фоне происходят все вредоносные действия с основной целью — похищение денег.

Далее троян сканирует систему, собирает список установленных приложений и включённых функций, и отправляет эти данные на командно‑контрольный (C2) сервер. После этого он получает индивидуальные инструкции: открыть конкретные приложения, перехватывать SMS с кодами 2FA, заполнять поля и выполнять касания и свайпы.

Особенность Herodotus — имитация человеческого ввода: он вводит текст с паузами от 0.3 до 3 секунд между символами. Это уменьшает вероятность обнаружения поведенческими детекторами ввода и защищает от решений, отслеживающих модель набора текста. Поскольку троян доступен как MaaS, любой злоумышленник может его купить и применить. Зафиксировано уже несколько независимых исполнителей этой вредоносной платформы.

Краткое определение терминов:

- C2 (командно‑контрольный сервер): удалённый сервер, управляющий вредоносной программой.

- SMiShing: фишинг через SMS.

Как предотвратить проникновение

Первичная защита важнее всего. Herodotus пытается убедить пользователя установить приложение под видом важной программы или обновления.

Рекомендации по профилактике:

- Никогда не устанавливайте приложения по ссылкам из незнакомых SMS или случайных браузерных всплывающих окон. Это основной вектор попадания.

- Не выполняйте «sideload» по просьбе любого сайта или сообщения. Официальные обновления приложений никогда не запросят ручной сторонней установки.

- Загружайте приложения только из Google Play и известных магазинов приложений. Даже тогда проверяйте рейтинг, права и авторов.

- Включите Play Protect в Google Play. В магазине откройте меню и нажмите Play Protect, чтобы удостовериться, что сканирование включено.

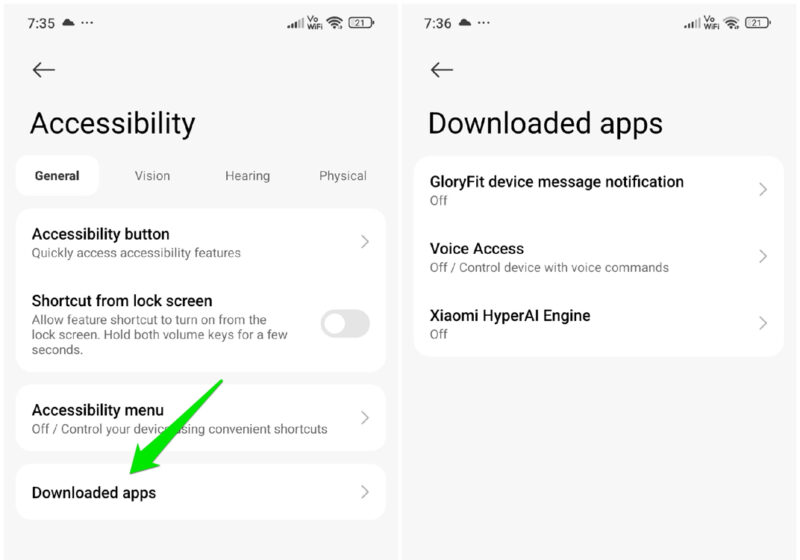

UI‑навигация (пример локализации): Настройки → Специальные возможности → Загруженные приложения

Note: запрос на включение Службы специальных возможностей — явный признак риска. Эта служба позволяет приложению видеть содержимое экрана и взаимодействовать с элементами интерфейса.

Как обнаружить присутствие Herodotus

Herodotus получает расширенные привилегии и умеет маскировать поведение, поэтому его трудно поймать большинству антивирусов. Обратите внимание на следующие признаки:

- Неожиданные полноэкранные оверлеи с текстом «загрузка» или «проверка» при открытии банковских или чувствительных приложений. Такое поведение — сильный индикатор трояна.

- Появление незнакомых приложений с правом специальных возможностей. Проверьте: Настройки → Специальные возможности → Загруженные приложения.

- Необычная активность SMS: множественные коды 2FA, которые вы не запрашивали, или отсутствие приходящих SMS, когда вы ожидаете код — это может быть их перехват.

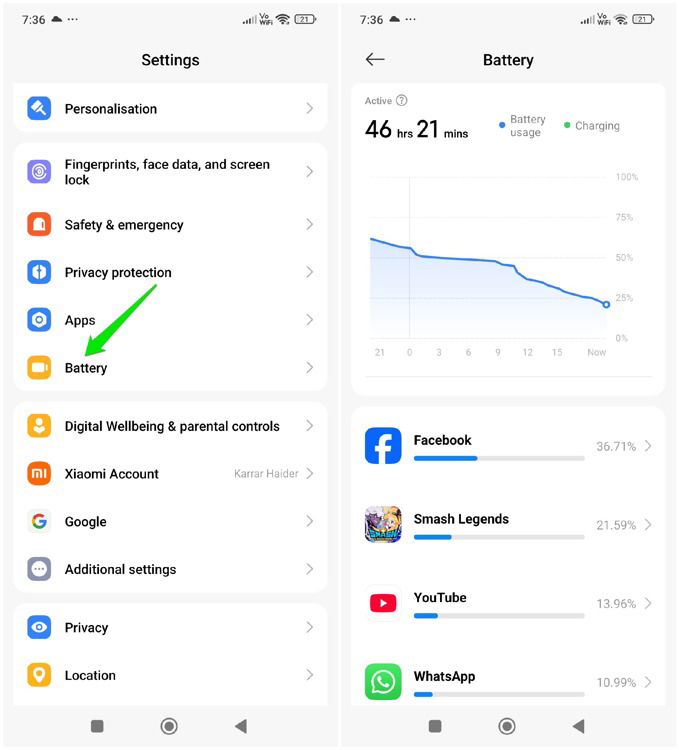

- Резкое увеличение потребления батареи или трафика. В настройках батареи посмотрите, какие приложения расходуют заряд и данные.

Что делать, если телефон заражён

Если вы уверены или сильно подозреваете заражение, действуйте быстро и аккуратно. Лучшее первое действие — включить режим «В самолёте», чтобы отрезать устройство от сети и предотвратить дальнейшую связь с C2‑сервером.

- Включите режим «В самолёте». Это прерывает мобильную сеть и Wi‑Fi.

- Не вводите пароли или коды на заражённом устройстве до полной очистки.

- Сразу уведомите банк, если на устройстве были установлены банковские приложения.

Удаление вредоносного приложения

Удаление — первоочередная задача. Но троян мог получить права, которые мешают обычному удалению.

Шаги для безопасного удаления:

- Попробуйте удалить приложение обычным способом: Настройки → Приложения → выбрать приложение → Удалить.

- Если удаление блокируется, зайдите в Настройки → Специальные возможности и отзовите права специальных возможностей для подозрительного приложения.

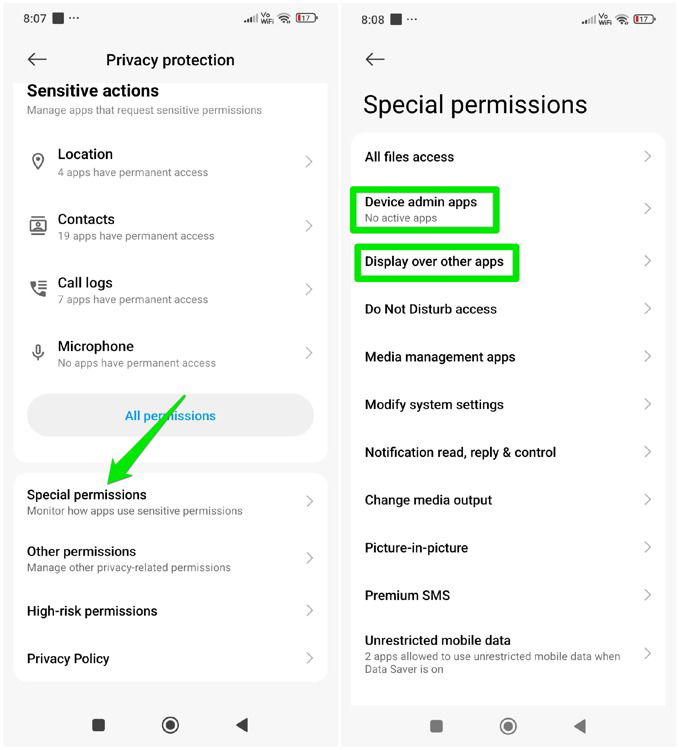

- Проверьте Настройки → Конфиденциальность → Специальные права и убедитесь, что приложение не имеет прав администратора устройства (Device admin) и не может отображаться поверх других приложений.

- Если приложение продолжает сопротивляться удалению, загрузите Android в безопасном режиме (Safe Mode). В безопасном режиме сторонние приложения не запускаются, и вы сможете удалить вредоносный пакет.

- После удаления перезагрузите устройство и снова проверьте список приложений и права.

Восстановление доступа и защита аккаунтов

Используйте чистое (незаражённое) устройство для всех действий по восстановлению:

- Смените пароли для всех важных аккаунтов: почта, банковские приложения, соцсети.

- Отключите и снова подключите 2FA, предпочтительно через приложение‑аутентификатор или аппаратный ключ, а не SMS.

- Завершите все активные сессии в настройках безопасности сервисов и отзовите доступы сторонних приложений.

- Сообщите в поддержку банка о подозрительных переводах и следуйте их инструкциям.

Полное сканирование и сброс

- Откройте Play Protect и запустите сканирование в Google Play.

- Установите и запустите проверенное антивирусное приложение из магазина (например, известные бренды). Выполните полный системный скан.

- Если подозрения сохраняются, сделайте бекап важных данных и выполните сброс до заводских настроек (Factory reset). Это наиболее надёжный способ удалить скрытые бэкдоры.

Инцидентный план и откат

Короткий план действий (runbook):

- Подозрение → включить режим «В самолёте».

- Блокировка доступа злоумышленника → изменить пароли с чистого устройства.

- Локализация вредоносного приложения → отзыв прав специальных возможностей.

- Удаление приложения → безопасный режим при необходимости.

- Сканирование и мониторинг транзакций в банке.

- Заводской сброс при сохранении риска.

- Отчёт в банк и при необходимости в CERT/отдел безопасности организации.

Критерии завершения инцидента:

- Подозрительное приложение удалено.

- Все пароли изменены с чистого устройства.

- Аккаунты защищены двухфакторной аутентификацией, предпочтительно без SMS.

- Нет подозрительной активности в течение 30 дней.

Роли и чек‑листы

Пользователь:

- Не устанавливать приложения по ссылкам из SMS.

- Отключить установку из неизвестных источников.

- Включить Play Protect и автоматические обновления системы.

IT‑администратор:

- Блокировать установку APK вне магазина на корпоративных устройствах.

- Настроить MDM для контроля приложений и прав.

- Мониторить аномалии трафика и потребления батареи.

Служба банка:

- Оперативно блокировать подозрительные переводы.

- Инструктировать клиента сменить пароли и отменить сессии.

Когда стандартные методы не работают

Контрпримеры и альтернативы:

- Если троян внедрил компонент в раздел системных приложений или получил root‑права, простой сброс может не помочь. В этом случае обратитесь в сервисный центр производителя или к специалистам по безопасности.

- Если вы не можете восстановиться с резервной копии, восстановите данные только из проверенных копий и вручную восстановите учётные данные.

Укрепление безопасности устройства

Практические рекомендации:

- Отключите «Установка из неизвестных источников» по умолчанию.

- Используйте сильные, уникальные пароли и менеджер паролей.

- Переведите 2FA на аутентификаторы (TOTP) или аппаратные ключи.

- Регулярно обновляйте ОС и приложения.

- Ограничьте права приложений: доступ к SMS, контактам и показ поверх других приложений только там, где это действительно нужно.

Конфиденциальность и уведомления

Herodotus может красть персональные данные и банковские реквизиты. Если данные клиентов могли быть скомпрометированы, организациям стоит рассмотреть уведомление пострадавших и взаимодействие с банками и регуляторами в соответствии с действующим законодательством.

Тесты и критерии приёмки

Примеры тестов для проверки очистки устройства:

- После удаления приложения и перезагрузки: нет полноэкранных поддельных оверлеев при запуске банковских приложений.

- Play Protect и антивирус не находят угроз.

- Устройство не потребляет аномально батарею или трафик в течение 72 часов.

Ментальные модели и эвристики

- «Если что-то просит больше прав, чем нужно» — не предоставлять.

- «Одна функция — одно разрешение»: доверяйте приложению, только если набор прав соответствует его заявленной функции.

- «Сравнение поведенческих аномалий»: если активность приложения отличается от типичной для его категории, это повод для проверки.

Краткий глоссарий

- Trojan: вредоносное приложение, маскирующееся под легитимное.

- Sideload: ручная установка APK вне официального магазина.

- 2FA: двухфакторная аутентификация.

Решение в виде схемы

flowchart TD

A[Подозрение на заражение] --> B{Подключение к сети}

B -->|Да| C[Включить режим В самолёте]

B -->|Нет| C

C --> D[Сменить пароли с чистого устройства]

D --> E[Удалить приложение]

E --> F{Удалилось?}

F -->|Да| G[Сканирование и мониторинг]

F -->|Нет| H[Безопасный режим → удаление]

H --> I{Удалось?}

I -->|Да| G

I -->|Нет| J[Бекап → Сброс до заводских настроек]

G --> K[Закрыть инцидент]

J --> KИтог

Herodotus — опасный банковский троян, который эксплуатирует доверие пользователя к просьбам включить Службу специальных возможностей и использует поддельные оверлеи для скрытой кражи средств. Лучшие защиты — осторожность при установке приложений, включённый Play Protect, отказ от sideload и немедленные действия при подозрениях: режим «В самолёте», удаление приложения, смена паролей с чистого устройства и при необходимости заводской сброс.

Дополнительные ресурсы и чек‑лист для быстрого реагирования доступны выше. Следуйте простым правилам безопасности — это наиболее эффективная защита от подобных угроз.

Сводка

- Herodotus распространяется через SMiShing и фальшивые страницы.

- Он требует включить Службу специальных возможностей и использует поддельные оверлеи.

- При подозрении: включите режим «В самолёте», удалите приложение, смените пароли с чистого устройства и при необходимости выполните сброс.

Похожие материалы

Herodotus: механизм и защита Android‑трояна

Включить новое меню «Пуск» в Windows 11

Панель полей сводной таблицы в Excel — руководство

Включить новое меню «Пуск» в Windows 11

Дубликаты Диспетчера задач в Windows 11 — как исправить