Как распознать и что делать при фишинговых сайтах, маскирующихся под ChatGPT

Как определить фишинговый сайт ChatGPT

Мошенники используют узнаваемость ChatGPT и OpenAI. Они регистрируют похожие домены, копируют дизайн и предлагают «дешевые» подписки или доступ за плату. Ниже — проверяемые признаки фишинга и простые тесты, которые помогут вам не попасть в ловушку.

Домен

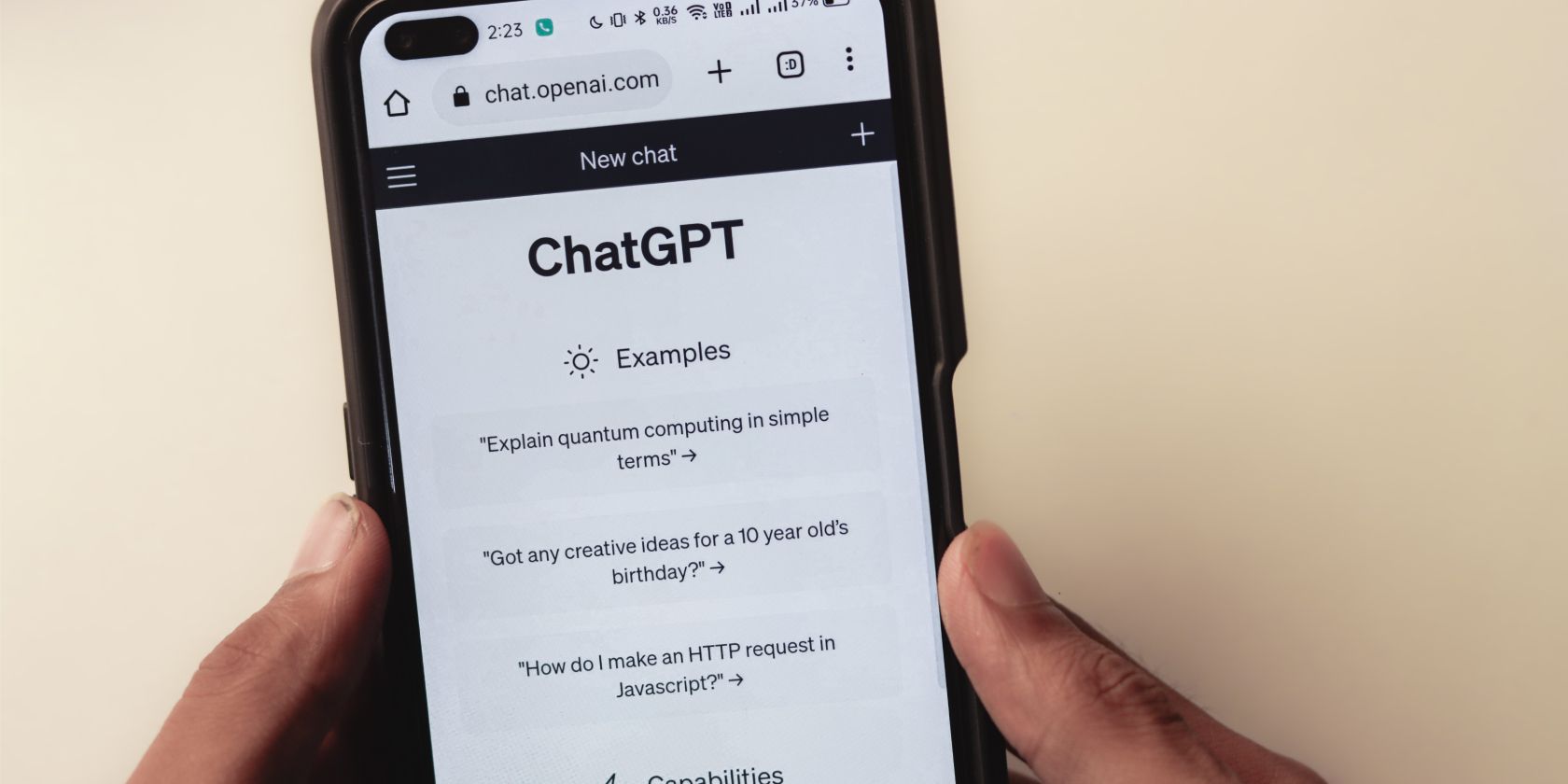

Проверьте точный домен. Официальный сайт OpenAI — “openai.com”, а доступ к ChatGPT находится на поддомене “chat.openai.com”. Любой другой домен с текстом “ChatGPT” или “OpenAI” скорее всего не связан с компанией. Некоторые мошеннические шаблоны доменов выглядят правдоподобно, но принадлежат третьим лицам.

Признак риска: сайт только что создан или в его имени есть лишние слова, дефисы, цифры или необычные TLD (например .info, .online вместо привычных .com, .org).

Дизайн и интерфейс

Фишинговые сайты часто копируют визуальный стиль официального сайта. Но подделка может содержать мелкие ошибки: неработающие кнопки, искажения шрифтов, изображения низкого качества или устаревшие элементы интерфейса.

Если домен содержит «ChatGPT», а дизайн полностью совпадает с официальным — это почти всегда попытка фишинга. Если интерфейс значительно отличается, это может быть независимый сервис — но проверять всё равно нужно.

Что сайт пытается вам продать

На момент составления статьи базовая версия ChatGPT-3.5 доступна бесплатно через официальный сайт. Если сайт требует оплату за базовую версию или предлагает «Супер-ChatGPT» за символическую плату, это признак мошенничества.

Подписки ChatGPT Plus и доступ к моделям GPT-4 продаются только через официальные каналы OpenAI. Товары, связанные с ChatGPT (курсы, премиум-промпты, инструменты анализа) могут быть легитимными — но требуют проверок.

Дополнительные признаки надежности

Обратите внимание на следующие пункты при оценке сайта:

- Возраст сайта: новые сайты чаще мошеннические.

- Качество текста: орфография и стиль часто выдают фальшивку.

- Давление на покупку: таймеры и угрозы “осталось 1 место” — тревожный знак.

- Предупреждения браузера: Google и другие браузеры иногда показывают сообщения о репутации сайта.

- SSL: наличие замка и HTTPS — обязательный минимум. Отсутствие замка — тревога.

- Поиск URL в Интернете: отзывы или жалобы на форумах помогают выявить мошенничество.

- Страницы с юридической информацией: отсутствие политики конфиденциальности или контактов — плохой знак.

- Онлайн-присутствие: если компания неизвестна и нет упоминаний — будьте осторожны.

Важно: ни один отдельный признак не подтверждает фишинг на 100%. Но несколько совпадающих признаков — веское основание для подозрений.

Что делать, если вы заметили подозрительный сайт

Если сайт вызывает сомнение — действуйте аккуратно и последовательно.

- Немедленно прекратите взаимодействие. Не вводите пароли и данные карт.

- Сделайте скриншот страницы и сохраните URL в неизменённом виде.

- Сообщите о сайте: в США можно сообщать в CISA, в Великобритании — в NCSC; для вашей страны проверьте национальное агентство по кибербезопасности.

- Опубликуйте предупреждение в публичных местах (форумы, релевантные соцсети), указав URL и причины подозрения. Это поможет другим пользователям.

- Не скачивайте вложения и не запускайте программы с такого сайта.

Пометка: публикация URL в публичном пространстве поможет сообществу, но не копируйте личные данные при публикации.

Если вы уже стали жертвой — пошаговый план реагирования

Ниже — практический план действий (инцидент-ранбук), который можно выполнять шаг за шагом.

Шаг 1 — быстрое оценивание

- Если вы только открыли страницу и ничего не вводили — просто покиньте сайт.

- Если вы ввели почту и пароль — смените пароль в пострадавшей учётной записи и везде, где использовали тот же пароль.

- Включите двухфакторную аутентификацию (2FA) для важных аккаунтов.

Шаг 2 — финансовая защита

- Если вводили данные карты — немедленно свяжитесь с банком и запросите блокировку карты или мониторинг подозрительных операций.

- Попросите банк о возврате средств, если была списана оплата.

- При наличии признаков компрометации счёта рассмотрите временную заморозку для защиты средств.

Шаг 3 — очистка устройства

- Просканируйте устройство антивирусом и антишпионским ПО.

- Если вы скачали файл или приложение — удалите его и выполните глубокое сканирование.

- При признаках взлома устройства рассмотрите полную переустановку ОС.

Шаг 4 — уведомление и документирование

- Сообщите о мошенничестве в национальные органы по кибербезопасности и в полицию при необходимости.

- Сохраните все подтверждения: скриншоты, письма, квитанции и коммуникации с сайтом.

Шаг 5 — мониторинг и восстановление

- Проверяйте выписки по картам и уведомления от банков.

- Подключите сервисы мониторинга утечек (надежные провайдеры) и следите за появлением ваших данных в публичных утечках.

- Если раскрыты персональные данные (паспорт, СНИЛС и т.п.), рассмотрите уведомление соответствующих государственных служб и юридическую консультацию.

Критерии приёмки после реакции на инцидент

- Пароли и 2FA обновлены для всех критичных сервисов.

- Банковские операции проверены и спорные списания оспорены.

- Устройство проверено антивирусом и нет признаков постоянного вредоносного ПО.

- Подача заявлений в органы выполнена и есть подтверждение приёма.

Быстрая шпаргалка: чеклист для проверки сайта

- Домен совпадает с “openai.com” или “chat.openai.com”?

- Есть SSL (значок замка) и корректный сертификат?

- Сайт не требует оплаты за базовую версию ChatGPT?

- Контактные данные и юридическая информация доступны?

- Есть отзывы или упоминания о сайте в Интернете?

- Текст на сайте грамотный и без явных ошибок?

- Нет агрессивных таймеров и навязчивых pop-up?

Если хотя бы два пункта вызывают сомнение — откажитесь от использования.

Модель принятия решения (flowchart)

flowchart TD

A[Нашёл сайт с 'ChatGPT' в домене] --> B{Домен точный?}

B -- Да --> C{Символ замка и HTTPS?}

B -- Нет --> G[Сомнительно — проверять дальше]

C -- Да --> D{Требуется оплата за базовую версию?}

C -- Нет --> G

D -- Нет --> E[Вероятно легитимно, проверить контакты и отзывы]

D -- Да --> F[Скорее всего мошенничество — прекратить и сообщить]

G --> FИспользуйте этот поток для быстрой оценки при случайной находке сайта.

Роли и чеклисты при инциденте

Пользователь (частное лицо)

- Остановить взаимодействие с сайтом.

- Сменить пароли и включить 2FA.

- Сообщить в банк при вводе платёжных данных.

- Сохранить доказательства и опубликовать предупреждение.

ИТ-администратор или security engineer

- Изолировать пострадавшее устройство в сети.

- Выполнить антивирусный и forensic анализ.

- Сбросить доступы и провести аудит логов.

- Обновить правила блокировки доменов и прокси.

Исследователь безопасности

- Собрать IOC (Indicators of Compromise): домены, IP, хостинг-провайдеры.

- Передать данные в центры реагирования и блокировщикам доменов.

- Подготовить отчёт и рекомендации по предотвращению новых атак.

Когда сайт может быть легитимным: исключения и альтернативы

Иногда сервисы третьих сторон предлагают инструменты, связанные с ChatGPT: курсы, специализированные плагины или аналитические сервисы. Такие сайты могут использовать слово “ChatGPT” в названии без злого умысла. В этих случаях:

- проверьте юридические страницы и контактную информацию;

- изучите отзывы и упоминания в профессиональных кругах;

- уточните, откуда берутся модели и как осуществляется интеграция.

Если сомневаетесь, используйте альтернативы: официальные каналы OpenAI, проверенные магазины приложений и известные платформы обучения.

Риски и меры смягчения

Риск: компрометация платёжных данных

- Смягчение: немедленное уведомление банка и блокировка карты.

Риск: кража учётных данных

- Смягчение: смена паролей, включение 2FA, мониторинг доступа.

Риск: вредоносное ПО

- Смягчение: сканирование, очистка или переустановка ОС, проверка резервных копий.

Риск: утечка персональных данных

- Смягчение: уведомление соответствующих ведомств, юридическая поддержка, наблюдение за кредитной историей.

Глоссарий — 1 строкой

- Фишинг: попытка обманом получить персональные или платёжные данные.

- SSL/HTTPS: протоколы шифрования для безопасной передачи данных в браузере.

- Домен: адрес сайта в интернете.

- 2FA: двухфакторная аутентификация, повышающая безопасность учётной записи.

Примеры негативных сценариев и когда защита может не сработать

- Пользователь ввёл платёжные данные и одинаковый пароль используется в других сервисах — злоумышленники получают доступ и к ним. Мера: смена паролей и мониторинг.

- Вредоносное ПО уже установлено на устройстве — простая смена пароля не защитит. Мера: полный форензик и очистка устройства.

Короткая памятка для распространения (социальные сети)

Опубликуйте короткое предупреждение: «Внимание: обнаружен сайт, выдающий себя за ChatGPT. Не вводите данные. Проверяйте домен: только openai.com и chat.openai.com надёжны. Сообщайте о подозрениях». Это быстро передаёт суть и помогает защищать сообщество.

Важно: не публикуйте личные данные при предупреждениях.

Завершение и ключевые выводы

Фишинговые сайты, маскирующиеся под ChatGPT, активно появляются по мере роста интереса к ИИ. Основная защита — осторожность и проверка: домен, SSL, цена за услугу, контактная информация и отзывы. Если вы столкнулись с мошенничеством, следуйте пошаговому плану реагирования, чтобы минимизировать ущерб.

Примечание: если не уверены, обратитесь за помощью к специалистам по ИТ-безопасности.

Короткая версия для рассылки (100–200 слов):

Фишинговые сайты, маскирующиеся под ChatGPT и OpenAI, предлагают поддельные подписки и воруют данные. Проверьте домен: официальные адреса — “openai.com” и “chat.openai.com”. Обратите внимание на отсутствие HTTPS, ошибки в тексте, давление таймером и запросы оплаты за базовую версию — все это признаки мошенничества. Не вводите пароли и данные карт на подозрительных ресурсах. Если уже ввели — смените пароли, включите 2FA, свяжитесь с банком и просканируйте устройство антивирусом. Сообщите о сайте в национальные центры кибербезопасности и публикуйте предупреждения, чтобы спасти других пользователей. Простая проверка домена и базовый чеклист заметно снижают риск.

Похожие материалы

Как деактивировать сообщество WhatsApp

Spotify падает в Windows 11 — как исправить

Визуализаторы дискового пространства для Linux

Откат обновлений Windows 11 — быстро и безопасно

Установка MicroK8s на Ubuntu