Как настроить Tor‑прокси на Raspberry Pi

Почему это может быть полезно: если вы хотите, чтобы все устройства в домашней сети выходили в Интернет через Tor без установки Tor Browser на каждом из них, настройка Raspberry Pi как прокси‑сервера — простой и экономичный вариант.

Что такое Tor‑прокси‑сервер

Tor‑прокси — это посредник, принимающий ваши сетевые запросы и пересылающий их через сеть Tor. Tor шифрует и многократно перенаправляет пакеты через случайно выбранные узлы сети, что затрудняет сопоставление исходного устройства с конечными запросами.

Краткое определение: Tor — распределённая сеть ретрансляторов, обеспечивающая анонимность за счёт многократного шифрования и маршрутизации через узлы‑ретрансляторы.

Важно: прокси на вашем Raspberry Pi делает анонимным сетевой уровень между вашим устройством и внешними сайтами, но не устраняет уязвимости на уровне приложений (например, плагины браузера, WebRTC‑утечки, вход в персональные аккаунты и т. п.).

Что потребуется

- Raspberry Pi с установленной Raspberry Pi OS; рекомендуется актуальная версия.

- Блок питания, клавиатура и монитор для первоначальной настройки (или доступ по SSH).

- Кабель HDMI/микро‑HDMI по модели и кабель Ethernet, если не использовать Wi‑Fi.

- Доступ в Интернет для установки пакетов.

Подготовка Raspberry Pi

- Подключите периферийные устройства и запустите Raspberry Pi.

- Подключитесь к сети через Ethernet или Wi‑Fi.

- Откройте терминал и обновите систему:

sudo apt update && sudo apt -y upgrade- При необходимости перезагрузите:

sudo rebootСовет: если вы настраиваете Raspberry Pi в «головless» режиме по SSH, убедитесь, что у вас статический IP в локальной сети или настройте соответствующий DHCP‑аренд в роутере для удобства подключения.

Установка Tor

Установите Tor стандартным пакетом:

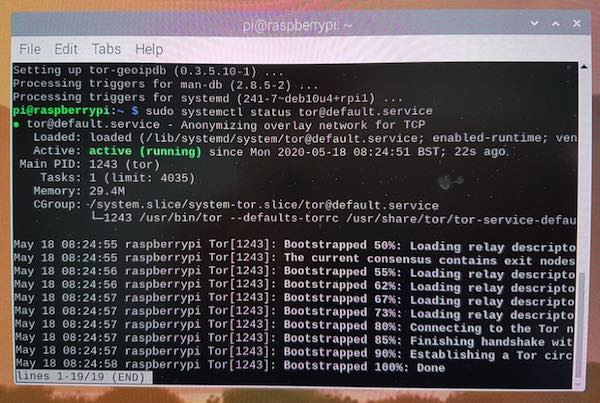

sudo apt install torПосле установки на системе будут два сервиса: tor.service (маркер) и tor@default.service (основной экземпляр). Проверьте статус основного сервиса:

sudo systemctl status tor@default.serviceЕсли вы видите статус «active», значит демону Tor удалось запуститься.

Конфигурация Tor для работы как SOCKS‑прокси в локальной сети

По умолчанию Tor слушает локальный интерфейс. Чтобы сделать прокси доступным для других устройств локальной сети, отредактируйте файл конфигурации torrc.

- Создайте резервную копию конфигурации:

sudo cp /etc/tor/torrc /etc/tor/torrc.backup- Откройте файл для редактирования:

sudo nano /etc/tor/torrc- Узнайте IP‑адрес Raspberry Pi в вашей локальной сети:

hostname -I- Вставьте настройку SocksPort и политику доступа для вашей подсети. Пример (замените IP и подсеть на ваши значения):

SocksPort 192.168.1.100:9050

SocksPolicy accept 192.168.1.0/24

RunAsDaemon 1

DataDirectory /var/lib/torПояснения:

- SocksPort — адрес и порт, на котором Tor будет принимать SOCKS‑соединения.

- SocksPolicy accept — разрешает подключаться из указанной подсети (замените 192.168.1.0/24 на вашу сеть).

- RunAsDaemon и DataDirectory — стандартные параметры для фоновой работы.

- Сохраните файл (Ctrl+O) и выйдите (Ctrl+X).

- Перезапустите службу Tor для применения настроек:

sudo systemctl restart tor@default.serviceПроверьте ещё раз статус и логи при необходимости:

sudo systemctl status tor@default.service

sudo journalctl -u tor@default.service --since "5 minutes ago"Если Tor не запускается, верните резервную копию или проверьте синтаксис torrc.

Настройка брандмауэра и защита доступа

Рекомендуется ограничить доступ к SOCKS‑портам только вашей локальной сетью и, при необходимости, только конкретными IP. Примеры для ufw:

sudo ufw allow from 192.168.1.0/24 to any port 9050 proto tcp

sudo ufw enable

sudo ufw status verboseАльтернатива с iptables (очень базовый пример):

sudo iptables -A INPUT -p tcp -s 192.168.1.0/24 --dport 9050 -j ACCEPT

sudo iptables -A INPUT -p tcp --dport 9050 -j DROPСохраните правила iptables согласно вашей дистрибуции (iptables‑persistent или nftables). Этот шаг предотвратит открытый доступ к прокси из Интернета.

Важно: не открывайте 9050 в публичный Интернет — это позволит использовать ваш прокси в целях, противоречащих правилам сети и конфиденциальности.

Подключение к Tor‑прокси из браузеров

Вы будете указывать IP Raspberry Pi и порт 9050 в настройках прокси браузера. IP можно узнать командой hostname -I.

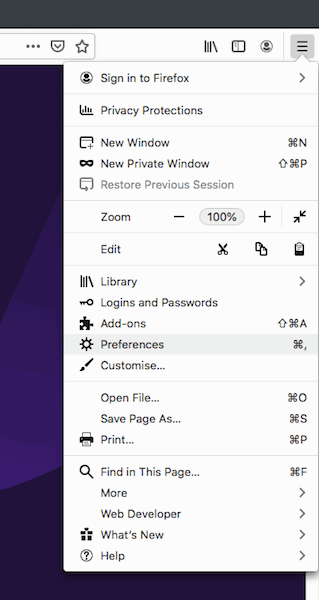

Mozilla Firefox

- Откройте меню и перейдите в Настройки.

- В разделе Общие найдите Сетевые настройки и нажмите Настройки…

- Выберите «Ручная настройка прокси».

- В поле SOCKS Host укажите IP Raspberry Pi, порт 9050.

- Выберите SOCKS v5 и подтвердите.

- Перезапустите Firefox.

Совет: в Firefox включите «network.proxy.socks_remote_dns» = true через about:config, чтобы DNS‑запросы отправлялись через SOCKS и не утекали локально.

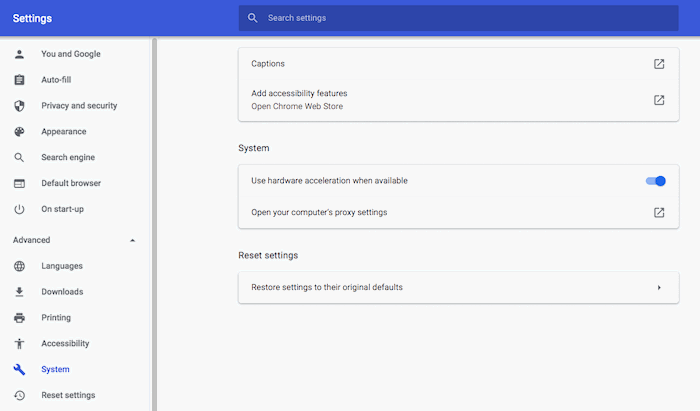

Google Chrome и Chromium‑браузеры

Chrome использует системные настройки прокси. В меню Settings → Advanced → System нажмите «Open your computer’s proxy settings».

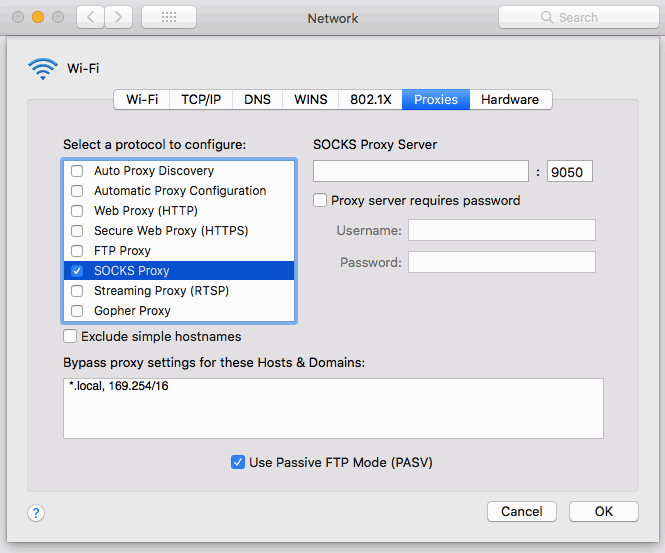

macOS: в Сетевых настройках выберите прокси → SOCKS Proxy, укажите IP и порт 9050.

Windows: в Internet Options → LAN settings → Advanced укажите SOCKS хост и порт.

Apple Safari

В Safari → Preferences → Advanced нажмите Change Settings… рядом с Proxies. Выберите SOCKS Proxy и укажите IP и порт 9050. Примените и перезапустите браузер.

Проверка: действительно ли вы в Tor

Откройте браузер, настроенный на использование прокси, и перейдите на проверочный сайт проекта Tor:

Если сайт сообщает, что вы используете Tor, значит конфигурация верна.

Дополнительные тесты и приёмо‑сдача:

- На Raspberry Pi: hostname -I (проверка локального IP), sudo systemctl status tor@default.service (статус сервиса).

- В браузере: перейти на check.torproject.org и убедиться в сообщении об использовании Tor.

- Проверить, что DNS‑запросы идут через Tor (в Firefox включено network.proxy.socks_remote_dns).

Когда этот подход не подходит или не решает всех задач

- Браузерные утечки: плагины, WebRTC, или вход в аккаунты (Google, Facebook) раскроют вашу личность даже при использовании Tor‑прокси.

- Сервис‑ориентированный трафик: некоторые приложения не поддерживают SOCKS и будут обходить прокси.

- Производительность: Tor заметно медленнее обычного соединения; интерактивные приложения и стриминг в высоком разрешении будут ограничены.

- Правовые и политические риски: в некоторых юрисдикциях использование средств обхода отслеживания может привлекать внимание.

Альтернативы и комбинирование технологий

- Tor Browser: готовое решение, минимизирующее утечки за счёт встроенных настроек безопасности и защиты от отпечатков браузера.

- Tails: «живой» образ для работы с Tor с USB‑накопителя, хорош для временного анонимного доступа.

- VPN + Tor: можно маршрутизировать сначала через VPN, затем через Tor, или наоборот; каждый вариант меняет модель угроз и риски.

Выбор подхода зависит от требований к удобству, скорости и уровню анонимности.

Безопасность и жёсткое укрепление (hardening)

- Изолируйте Raspberry Pi: используйте отдельную VLAN для устройств, которые должны выходить через Tor.

- Отключите ненужные службы и закрывайте порты в брандмауэре.

- Защитите SSH‑доступ: публичный ключ вместо пароля, смена порта, fail2ban.

- Логируйте доступ к прокси и мониторьте подозрительную активность (в пределах, не нарушая приватности пользователей).

- Принудительное разрешение DNS через Tor: в браузерах включите remote DNS через SOCKS или используйте прокси, который поддерживает DNS через Tor.

- Обновляйте систему и Tor: регулярные обновления снижают риск эксплойтов.

Методология устранения проблем: быстрый чеклист

- Проверка статуса Tor: sudo systemctl status tor@default.service

- Посмотреть логи Tor: sudo journalctl -u tor@default.service –no‑pager | tail -n 200

- Убедиться, что порт 9050 слушается: sudo ss -ltnp | grep 9050

- Проверить доступ с клиентского устройства: telnet 192.168.1.100 9050 или curl через SOCKS

- Проверить DNS‑утечки в браузере и включить remote DNS, если нужно.

Роль‑ориентированные контрольные списки

Для администратора Raspberry Pi:

- Создать резервную копию /etc/tor/torrc

- Обновить систему и Tor

- Ограничить доступ к порту 9050 через брандмауэр

- Настроить мониторинг и логи

- Документировать статический IP или DHCP‑аренду

Для пользователя, подключающегося к прокси:

- Узнать IP Raspberry Pi и порт 9050

- Настроить браузер на SOCKS v5

- В Firefox включить network.proxy.socks_remote_dns

- Посетить check.torproject.org и убедиться в подключении

Тест‑кейсы и критерии приёмки

Критерии приёмки для рабочей установки:

- Tor‑процесс запущен и слушает на 9050.

- Доступ из заданной подсети разрешён, а из внешней сети — запрещён.

- Браузер проходит проверку на check.torproject.org.

- DNS‑запросы не утекают локально при корректной настройке браузера.

Тест‑кейсы:

- Подключение из компьютера в локальной сети. Ожидаемый результат: check.torproject.org подтверждает Tor.

- Попытка подключиться с внешнего IP. Ожидаемый результат: соединение отклонено брандмауэром.

- Отключение Tor на Raspberry Pi. Ожидаемый результат: браузер не проходит проверку и/или теряет доступ.

Ментальные модели и эвристики

- «Лук» приватности: Tor шифрует и многослойно маршрутизирует трафик (как слои лука), но приложения могут разрушить анонимность своими данными.

- «Граница ответственности»: Raspberry Pi обеспечивает сетевой уровень приватности; пользователь несёт ответственность за поведение в приложениях.

- «Защита по слоям»: комбинируйте Tor с безопасными браузерами, настройками DNS и сетевой сегрегацией.

Часто задаваемые вопросы

Можно ли сделать Raspberry Pi открытым прокси для Интернета?

Нельзя: не рекомендуется. Открытый прокси будет использоваться третьими лицами, создавая правовые и репутационные риски.

Ускорит ли это работу Tor?

Нет: добавление прокси‑уровня не ускорит Tor. Скорость зависит от сети Tor и выбранных узлов.

Можно ли направить весь трафик Raspberry Pi через Tor (transparent proxy)?

Да, но это сложнее и требует перенаправления всего IP‑трафика через Tor (iptables/nftables + полное перенаправление через TransPort). Такой подход требует аккуратной настройки и понимания последствий для DNS и UDP.

Факто‑бокс: ключевые параметры

- Порт по умолчанию для SOCKS у Tor: 9050

- SOCKS‑версия: обычно SOCKS v5

- Разрешайте доступ только из вашей подсети (например, 192.168.1.0/24)

Заключение

Настройка Raspberry Pi как локального Tor‑прокси даёт удобный способ направлять трафик разных устройств через Tor без установки Tor Browser на каждом устройстве. Это практично для экспериментов и приватного использования, но требует внимательной настройки безопасности, мониторинга и понимания ограничений анонимности.

Важно: Tor защищает сетевой уровень, но не отменяет необходимости безопасных привычек в браузере и приложениях.

Хотите краткую инструкцию в одно действие, готовую для печати? Вот минимальный чеклист:

- Обновить систему

- Установить tor

- Отредактировать /etc/tor/torrc: SocksPort, SocksPolicy

- Перезапустить tor@default.service

- Ограничить доступ к 9050 через ufw/iptables

- Настроить браузер на SOCKS v5 и проверить check.torproject.org

FAQ

Как откатить изменения, если что‑то пошло не так?

Верните резервную копию torrc и перезапустите Tor:

sudo cp /etc/tor/torrc.backup /etc/tor/torrc

sudo systemctl restart tor@default.serviceЧто делать при DNS‑утечках?

В Firefox включите network.proxy.socks_remote_dns = true. На системном уровне рассмотрите использование локального DNS‑резолвера, перенаправляющего запросы через Tor.

Могу ли я использовать этот прокси для телефонных приложений?

Мобильные приложения часто не поддерживают SOCKS непосредственно. На мобильных устройствах проще использовать Tor Browser for Android или специальные решения.

Похожие материалы

Автообновляемый график в Excel

Как скачать и установить APK с Google Play и сайтов

Как сохранить резервную копию iPhone на Mac

Список таблиц и рисунков в Word — как вставить

Озвучивание текста в Podcastle — быстрый гайд