Защита аккаунта Microsoft без безпарольного входа

Вход без пароля (passwordless) — это метод аутентификации без классического пароля. Определение: вход без пароля — способ подтвердить личность с помощью устройства, ключа безопасности или одноразового кода, без ввода пароля.

Если вы предпочитаете оставаться на паролях, это нормально. Пароль по‑прежнему может быть безопасным при правильной конфигурации. Эта статья объясняет все альтернативы passwordless, их преимущества и недостатки, а также даёт практические шаги и шаблоны для настройки и проверки безопасности.

Ключевые варианты защиты (кратко)

- Использовать надёжный и уникальный пароль.

- Включить отправку кода по электронной почте или SMS.

- Подключить Microsoft Authenticator для уведомлений и входа.

- Включить двухэтапную проверку (2SV/2FA).

- Настроить Windows Hello для доступа с Windows‑ПК.

- Использовать аппаратный ключ безопасности (YubiKey и аналоги).

- Регулярно проверять историю входов и иметь план восстановления.

Способы защищать аккаунт Microsoft, кроме входа без пароля

Ниже — подробные инструкции по каждому способу, советы по настройке, возможные ограничения и чек‑листы приёмки.

1. Используйте пароль (и делайте это правильно)

Использование пароля остаётся базовой мерой защиты. Принцип простой: уникальный длительный пароль + менеджер паролей + внимательное обращение.

Что значит «правильно»:

- Длина и сложность: минимум 12 символов, лучше — фраза из слов. Избегайте легко угадываемых фраз и повторов.

- Уникальность: отдельный пароль для каждого важного сервиса.

- Хранение: используйте менеджер паролей (локальный или облачный с MFA). Менеджер создаёт, запоминает и автоматически подставляет пароли.

- Регулярная смена: менять пароль при компрометации или подозрениях; периодическая смена не обязательна, если используется MFA и менеджер паролей.

- Поведение: не передавайте пароль третьим лицам, не вводите его на общедоступных ПК и не используйте открытый Wi‑Fi без VPN.

Чек‑лист для проверки пароля:

- Пароль длинный (≥12 символов) или фраза

- Пароль уникален для Microsoft

- Пароль сохранён в менеджере паролей

- Нет сохранённого пароля в браузере на общедоступном устройстве

- Пароль не записан в общедоступных заметках

Важно: если вы видите опцию «Use my password» при входе, в русской локали это может быть «Использовать пароль» — выбирайте её, чтобы остаться на классическом входе.

2. Получение кода по Email или SMS

Как это работает: при входе Microsoft может выслать одноразовый код на вашу запасную почту или телефон. Код подтверждает, что это вы. Эта опция полезна как резервный канал при подозрительных попытках входа.

Плюсы:

- Простота настройки.

- Работает как резервный канал при забытом пароле.

Минусы:

- SMS уязвимы к перехвату и SIM‑перехвату (SIM‑swap), поэтому не полагайтесь только на SMS для критической защиты.

- Электронная почта может быть скомпрометирована, если там слабая защита.

Как включить (пошагово):

- Войдите в аккаунт Microsoft и откройте раздел Безопасность.

- Нажмите Дополнительные параметры безопасности (или Начать в новых интерфейсах).

- Найдите раздел «Email a code» или «Text a code» и включите получение оповещений.

- Убедитесь, что номера телефонов и запасные адреса электронной почты актуальны.

Критерии приёмки:

- Получен тестовый код на запасной адрес или телефон

- Код применяется и успешно подтверждает вход

- Запасные контакты обновлены

Когда это не сработает: если у злоумышленника есть доступ к вашей почте или он осуществил SIM‑перехват.

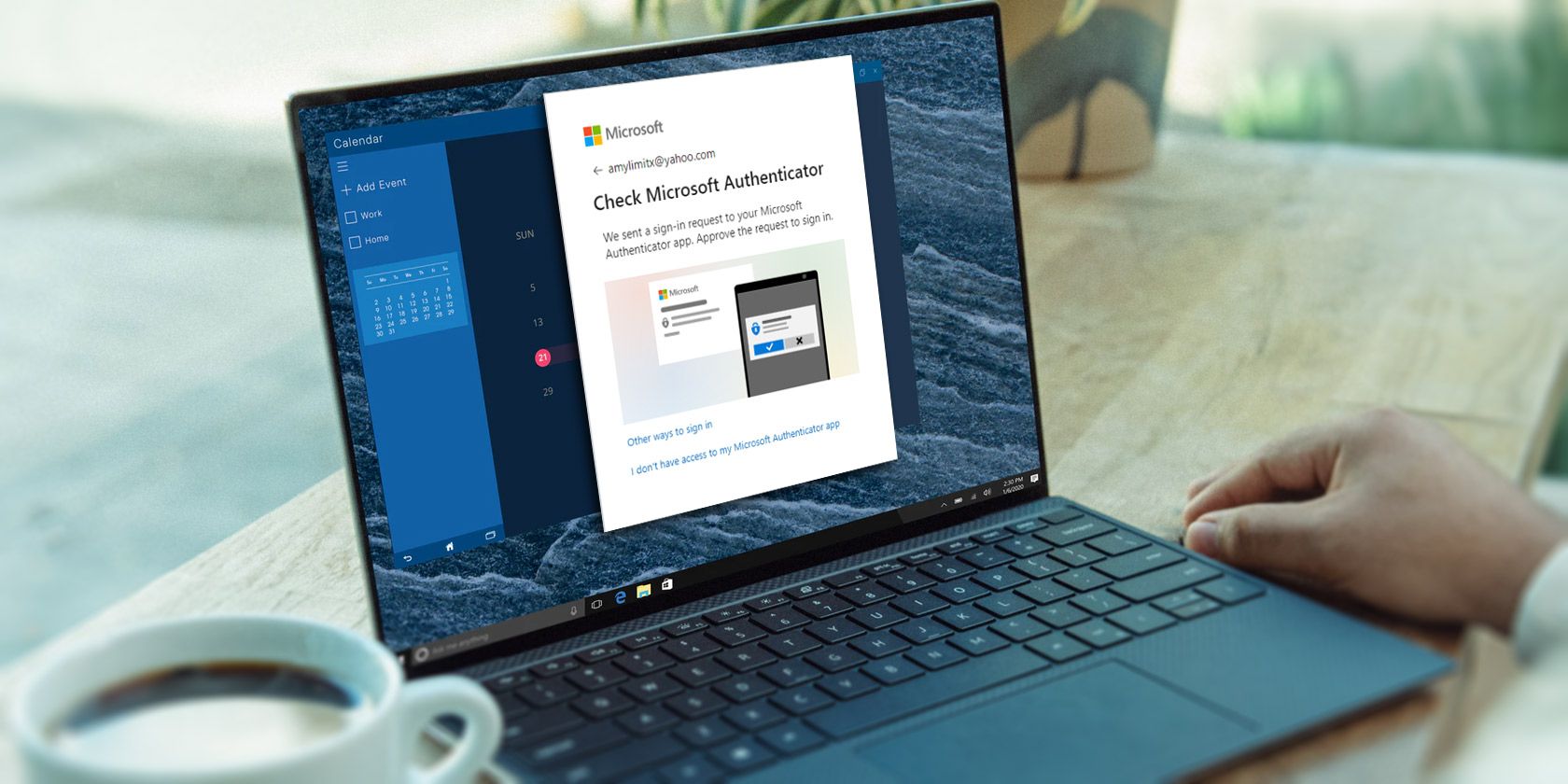

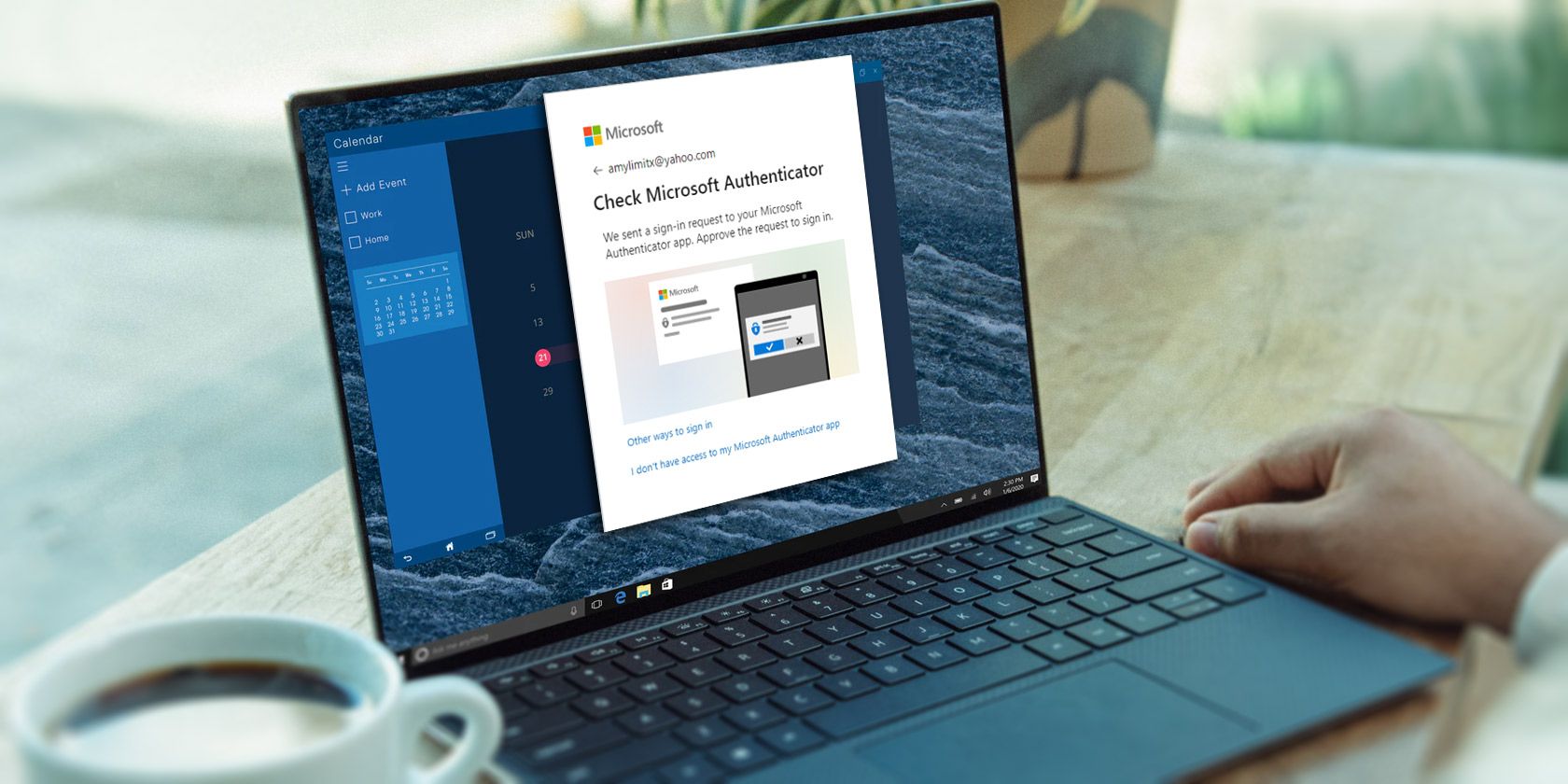

3. Microsoft Authenticator — мобильный подтверждатель

Microsoft Authenticator отправляет на ваш телефон push‑уведомление при попытке входа. Вы просто подтверждаете вход в приложении.

Почему это лучше, чем SMS:

- Push‑уведомления привязаны к устройству и сложнее подделать.

- Поддерживает автоматическую проверку и может служить вторым фактором.

Как настроить:

- Установите Microsoft Authenticator на Android или iOS.

- Войдите в аккаунт Microsoft. При появлении опции выберите «Approve a request on my Microsoft Authenticator app» или похожую команду.

- Откройте Безопасность > Дополнительные параметры безопасности.

- В разделе «Send sign‑in notification» или «Добавить новый способ входа или проверки» выберите «Использовать приложение».

- Следуйте инструкциям в приложении — обычно нужно просканировать QR‑код и разрешить push‑уведомления.

Требование: на устройстве должен быть включён экран блокировки (PIN, сканер отпечатка или распознавание лица). При смене экранной блокировки потребуется повторная настройка phone sign‑in.

Чек‑лист приёмки:

- Приложение установлено и привязано

- При тестовом входе приходит push‑уведомление

- Подтверждение в приложении успешно завершает вход

Альтернатива: если вы не хотите push‑уведомления, используйте одноразовые коды в приложении.

4. Двухэтапная проверка (2SV/2FA)

Двухэтапная проверка требует два разных фактора: что‑то, что вы знаете (пароль) и что‑то, что у вас есть (код, устройство или ключ). Это ключевой способ снизить риск неавторизованного входа.

Как включить:

- Откройте Безопасность > Дополнительные параметры безопасности в аккаунте Microsoft.

- Перейдите в раздел «Дополнительная безопасность» и нажмите Включить напротив двухэтапной проверки.

- Следуйте подсказкам: добавьте телефон, почту, приложение‑проверитель или аппаратный ключ.

Особенности:

- Некоторые старые приложения и устройства (например, старые версии игры на Xbox 360) не поддерживают 2SV. Для них используется «пароль приложения» — одноразовый пароль для входа.

- 2SV значительно снижает шанс компрометации, но не делает систему полностью неуязвимой.

Критерии приёмки:

- 2SV активирована для основного аккаунта

- Добавлен резервный способ (телефон или email)

- Проведён контрольный вход с подтверждением кода

5. Вход через Windows: Windows Hello

Windows Hello позволяет входить по лицу, отпечатку или PIN на устройстве под Windows. Это сочетание удобства и безопасности, но работает только на том устройстве, где настроено.

Пошагово:

- Войдите в аккаунт Microsoft и откройте Безопасность > Дополнительные параметры безопасности.

- В разделе «Отправлять уведомления для входа» или «Добавить новый способ входа» выберите «Использовать ваш ПК с Windows».

- Добавьте аккаунт Microsoft в Windows: Пуск > Параметры > Учётные записи > Электронная почта и учётные записи > Добавить учётную запись.

- Настройте Windows Hello (лицо/отпечаток/PIN) в системных параметрах.

- Вернитесь на страницу Windows Hello и завершите настройку.

Ограничения:

- Работает только на устройстве, где выполнена настройка.

- Является хорошим дополнительным фактором для личных устройств, но не заменяет MFA для доступа с других устройств.

6. Аппаратный ключ безопасности (YubiKey и аналоги)

Аппаратный ключ — один из самых надёжных способов защиты. Это физическое устройство (USB или NFC), которое требуется для входа. Ключи используют стандарты FIDO2/WebAuthn.

Плюсы:

- Очень высокая устойчивость к фишингу.

- Не зависят от скомпрометированной почты или SMS.

Как настроить:

- Войдите в аккаунт Microsoft и откройте Безопасность > Дополнительные параметры безопасности.

- Нажмите Добавить новый способ входа или проверки и выберите Использовать ключ безопасности.

- Выберите тип ключа (USB или NFC) и следуйте подсказкам: вставьте ключ, задайте PIN для ключа и завершите привязку.

Чек‑лист приёмки:

- Ключ распознан в системе

- Тестовый вход с ключом прошёл успешно

- Надёжное хранение резервной копии/резервного ключа определено

Когда это не подходит:

- Если вы часто входите с чужих устройств без возможности использовать физический ключ.

- Если потеря ключа недопустима и нет резервного варианта.

Проверка активности входов и восстановление доступа

Регулярный мониторинг активности входов помогает заметить подозрительные попытки и оперативно отреагировать.

Как проверить:

- Войдите в аккаунт Microsoft.

- Перейдите в Безопасность > Просмотреть мою активность.

- Просмотрите список недавних входов: устройство, IP‑адрес, примерное место и время.

Действия при подозрительной активности:

- Немедленно смените пароль.

- Отключите все устройства: на странице безопасности нажмите Выйти со всех устройств (если доступно).

- Проверьте связанные приложения и удалите подозрительные.

- Запустите восстановление аккаунта и, при необходимости, используйте Recovery Code.

Генерация кода восстановления:

- Откройте Безопасность > Дополнительные параметры безопасности.

- В разделе «Дополнительная безопасность» выберите Сгенерировать новый код.

- Распечатайте код или сохраните изображение в защищённом хранилище.

Важно: код восстановления — это резервный способ вернуть доступ при потере всех других факторов. Храните его в надёжном месте.

Инцидент‑руководство: что делать при компрометации аккаунта

Быстрая последовательность действий при подозрении на взлом:

- Немедленно смените пароль с компьютера, которому вы доверяете.

- Отключите неузнаваемые устройства и сессии.

- Включите и проверьте 2FA/2SV. Добавьте новый метод подтверждения, если текущий скомпрометирован.

- Проверьте и измените пароли в связанных учётных записях (почта, соцсети, банковские сервисы).

- Проверьте настройки переадресации почты и правила в почтовом ящике.

- Используйте Recovery Code, если не можете войти.

- Сообщите в службу поддержки Microsoft при необходимости.

Ролевой чек‑лист (кто и что делает):

- Владелец аккаунта: смена пароля, включение MFA, уведомление контактов.

- Администратор IT (для рабочих учёток): блокировка сессий, аудит логов, форсированная смена паролей.

- Пользователь устройства: проверить на наличие вредоносного ПО и обновить системы.

Как выбрать лучший метод: мини‑методология и decision tree

Модель выбора: оцените три параметра — критичность данных, удобство и вероятность использования чужих устройств. Чем выше критичность, тем сильнее метод (ключ безопасности > Authenticator > 2SV > только пароль).

Mermaid‑диаграмма для выбора метода:

flowchart TD

A[Начало: нужен доступ к аккаунту Microsoft?] --> B{Вы используете личное устройство чаще всего?}

B -- Да --> C{Нужна ли максимальная безопасность?}

C -- Да --> D[Аппаратный ключ 'YubiKey']

C -- Нет --> E[Microsoft Authenticator + 2SV]

B -- Нет --> F{Частые входы с чужих устройств?}

F -- Да --> G[Пароль + 2SV 'Email/SMS' + мониторинг активности]

F -- Нет --> H[Windows Hello 'на личном ПК' или Authenticator]

D --> I[Добавьте Recovery Code и запасной метод]

E --> I

G --> I

H --> I

I --> Z[Готово]Используйте эту простую схему, чтобы принимать решение, исходя из собственных сценариев использования.

Тестовые сценарии и приемочные критерии

Набор базовых тестов, которые вы можете прогнать после настройки безопасности:

- Тест 1 — Вход с корректным паролем и подтверждением через Authenticator: ожидаемый результат — успешный вход.

- Тест 2 — Вход с корректным паролем, но без подтверждения: ожидаемый результат — отказ в доступе.

- Тест 3 — Вход с аппаратным ключом на новом устройстве: ожидаемый результат — успешная аутентификация после ввода PIN ключа.

- Тест 4 — Вход с скомпрометированным паролем (тестовая симуляция): система должна отправить оповещение на email и/или заблокировать сессии.

Критерии приёмки:

- Успешная валидация метода на тестовых сценариях

- Наличие резервного метода восстановления

- Документированный план действий при инциденте

Шаблон: чек‑лист настройки безопасности (копируйте и используйте)

- Установить уникальный пароль и сохранить в менеджере паролей.

- Включить двухэтапную проверку (2SV).

- Привязать Microsoft Authenticator и протестировать push‑уведомления.

- Добавить аппаратный ключ (по возможности) и протестировать.

- Настроить Windows Hello на личном ПК.

- Обновить запасные контакты (email и телефон).

- Сгенерировать Recovery Code и сохранить в безопасном месте.

- Проверить и задокументировать последние активности входа.

- Установить периодический аудит (раз в 3 месяца).

Безопасное хранение и GDPR/конфиденциальность

- Храните резервные коды и файлы с учётными данными в зашифрованном хранилище.

- Не передавайте личную информацию по электронной почте без шифрования.

- Если вы управляете рабочими аккаунтами, убедитесь, что настройки соответствуют политике конфиденциальности организации и требованиям GDPR, если применимо.

- Личные данные пользователей (телефоны, адреса) используйте только для восстановления и уведомлений — удаляйте старые контакты.

Советы по повышению стойкости против фишинга и атак

- Всегда проверяйте URL при входе: официальный домен Microsoft должен быть microsoft.com или live.com, outlook.com и т.д.

- Не подтверждайте входы, которые вы не инициировали. Автоматические push‑запросы могут использоваться для захвата сессии.

- Ограничьте доступ приложений, имеющих широкие разрешения к аккаунту.

- Регулярно обновляйте системы и приложения; уязвимости в ОС облегчают компрометацию.

Частые ошибки и когда меры не работают

- Использование одного и того же пароля на нескольких сайтах — приводит к массовой компрометации.

- Опираться исключительно на SMS — риск SIM‑swap атак.

- Не иметь резервного способа восстановления — потеря доступа при потере телефона или ключа.

- Не проверять историю входов — поздняя реакция на взлом.

Резюме

Выбор способа защиты зависит от ваших потребностей. Для большинства пользователей оптимальной будет комбинация: уникальный пароль + менеджер паролей + Microsoft Authenticator + двухэтапная проверка. Для максимальной безопасности добавьте аппаратный ключ и регулярно проводите аудит активности входов.

Важно: даже если вы не используете вход без пароля, вы можете и должны применять современные методы многофакторной аутентификации и резервные механизмы восстановления.

Дополнительные материалы и быстрые ссылки:

- Microsoft Authenticator: официальное приложение для Android и iOS — найдите в магазине приложений.

- Инструкции по аппаратным ключам: производители YubiKey и др. публикуют шаги по настройке.