Как работает фишинг через «подложенные» URL на Facebook и как защититься

Те, кто не обращают внимания, чаще первыми попадаются на новые ухищрения мошенников. Если вы регулярно пользуетесь Facebook — особенно с мобильного устройства — стоит внимательнее относиться к ссылкам и адресной строке.

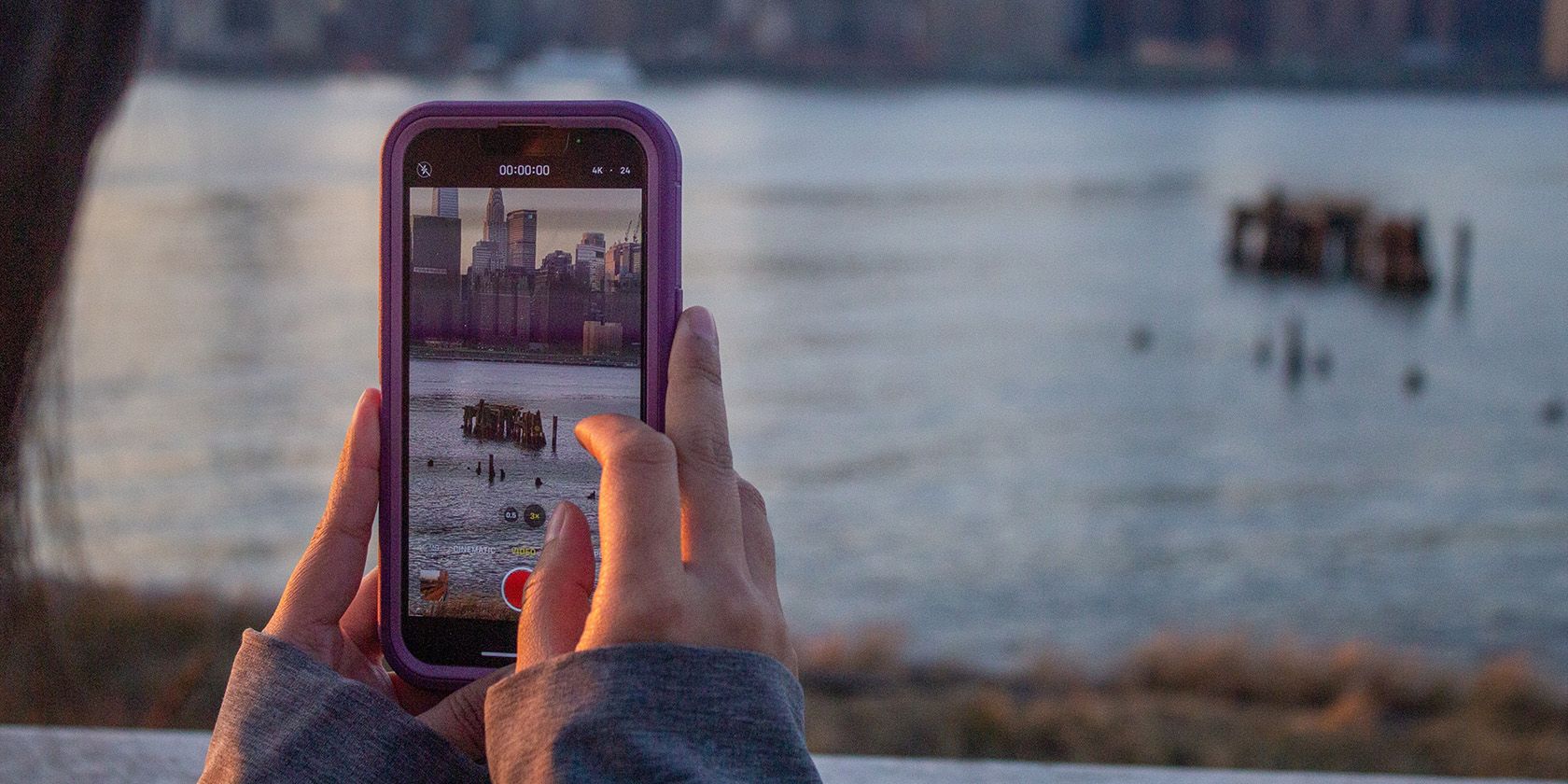

Image Credit:

Statista

Мошенники заметили, что мобильный трафик превышает ПК-трафик в глобальном масштабе, и адаптировали приёмы для мобильных пользователей. Мобильные устройства обычно менее защищены, поэтому такие уловки работают хорошо.

В этой статье вы найдёте разбор приёма, на что смотреть, как настроить защиту и готовый план действий, если вы уже ввели учётные данные на фишинговом сайте.

Как именно работает фишинг с «подложенными» URL

Ключевой приём называется URL padding — «паддинг» (наполнение) URL. Идея простая: злоумышленник регистрирует домен вроде rickytaylk.com и создаёт вложенные поддомены, которые содержат видимую часть легитимного адреса. Браузер мобильного устройства может отобразить уменьшенную или усечённую версию адреса, где бросается в глаза знакомая строка вроде m.facebook.com — и пользователь расслабляется.

Типичный URL состоит из трёх основных компонентов:

- Схема (protocol): http:// или https://

- Домен (domain): основной домен вида example.com

- Поддомен (subdomain): дополнительная часть слева от домена, например m в m.facebook.com

- Путь (path): часть после домена, например /photo.php?fbid=123456

Примеры компонентов в исходном формате:

http://facebook.com/photo.php?fbid=123456

http://m.facebook.com/photo.php?fbid=123456

http://m.facebook.com/photo.php?fbid=123456А вот реальный пример подложенного URL, который использовали мошенники (пример от исследователей):

http://m.facebook.com----------------validate----step1.rickytaylk.com/sign_in.htmlПри переходе по такой ссылке вы увидите точную копию мобильной страницы входа Facebook. Нечасто внимательный пользователь может быстро проверить адрес и решить, что он безопасен — ведь видно «m.facebook.com». Но реальным доменом здесь является rickytaylk.com, а всё остальное — части поддоменов и паддинга.

На настольном компьютере такой URL выглядит подозрительно. Но мобильный браузер часто сокращает или отрисовывает адрес иначе, и визуальная иллюзия работает.

Подложенные URL распространяют через email, SMS, мессенджеры и посты. Главное правило защиты — не доверять виду адресной строки, особенно на мобильных устройствах.

Почему это опасно

Как только вы вводите логин и пароль на фишинговом сайте, мошенники получают эти данные и могут:

- Войти в ваш Facebook и изменить настройки

- Попробовать те же данные на других сервисах (почта, магазины, банковские сервисы)

- Запустить дальнейшие атаки на ваших друзей и контакты

После ввода обычно показывают аккуратно сформулированную ошибку (например, «ошибка пароля»), чтобы пользователь попытался войти снова и не начал сразу менять пароли.

Как не стать жертвой — практическое руководство

Ниже — конкретные шаги и правила поведения.

1. Никогда не вводите пароли с перехода по ссылке из сообщения

Если вы получили письмо, SMS или сообщение в мессенджере, лучше ввести адрес вручную: откройте браузер и наберите facebook.com (или используйте закладку). Это уменьшает риск попасть на подложенный домен.

Важно: это немного неудобно, но эффективно. Делая так регулярно, вы сформируете привычку.

2. Проверьте URL — полная версия

- Нажмите в адресной строке, чтобы развернуть полный URL (если мобильный браузер отображает усечённый вид).

- Если URL содержит множество дефисов, длинных поддоменов или незнакомый основной домен — не вводите данные.

- Проверьте, что домен точно facebook.com, а не что-то-окончание-facebook.com или наоборот.

3. Используйте уникальные пароли

Не используйте один и тот же пароль в нескольких сервисах. Если пароль попадёт в руки мошенника, от его имени легко получить доступ к другим вашим учётным записям.

Решение: менеджер паролей. Он создаёт уникальные сложные пароли и хранит их в зашифрованном виде.

4. Включите двухфакторную аутентификацию (2FA)

Facebook предлагает несколько способов дополнительной проверки:

- Login Approvals (подтверждение входа через SMS)

- Code Generator (генератор кода в приложении Facebook)

Даже при скомпрометированном пароле злоумышленнику будет трудно пройти второй шаг без вашего устройства.

5. Используйте U2F-ключи (аппаратная 2FA)

U2F-ключ — физическое устройство (похожее на USB-флешку). При входе вы подключаете ключ или используете NFC, и он подтверждает, что вход выполняете вы.

Плюсы: высокая степень защиты, невозможно перехватить код по SMS.

Минусы: нужно хранить резервную копию/второй ключ на случай потери.

6. Проверяйте настройки почты и пересылку

После взлома злоумышленники иногда настраивают переадресацию электронной почты или правила, которые скрывают уведомления о входе. Регулярно проверяйте настройки безопасности в почтовом аккаунте.

Что делать, если вы уже ввели логин и пароль

Следуйте этому плану действий — он пригодится как руководство при инциденте.

Пошаговый план восстановления доступа

- Немедленно смените пароль Facebook с безопасного устройства, если доступ ещё есть.

- Включите двухфакторную аутентификацию или привяжите U2F-ключ.

- Проверьте связанные email и телефон — удалите неизвестные адреса и номера.

- Проверьте раздел «Где вы вошли» в настройках Facebook и выйдите из всех сессий, которые вы не узнаёте.

- Проверьте настройки рекламы, приложения и разрешений у сторонних приложений — отзовите лишние.

- Если доступа нет, используйте форму восстановления аккаунта Facebook и подготовьте документы, если потребуется подтвердить личность.

- Измените пароли для других сервисов, где использовалась та же комбинация логин/пароль.

- Проверьте устройство на наличие вредоносного ПО и выполните сканирование антивирусом.

Краткий чек-лист для быстрого копирования:

- Сменить пароль

- Включить 2FA / подключить U2F

- Проверить/удалить неизвестные email/телефоны

- Выйти из всех сессий

- Проверить сторонние приложения

- Проверить другие сервисы на повторное использование пароля

Инструменты и методы, которые помогут обнаружить подложенный URL

- Менеджеры паролей часто подставляют логин/пароль только на точном домене, что защищает от фишинга.

- Расширения браузера для фишинг-проверки (осторожно: проверяйте репутацию расширения).

- Антивирусы и мобильные решения, которые проверяют URL на известные фишинговые домены.

Важно: ни один инструмент не обеспечивает 100% защиту. Комбинация мер даёт надёжность.

Инцидентный план для организаций и администраторов

Роли и задачи при подозрении на фишинг-атаку:

- Сотрудник: немедленно сообщает в IT/Security, сохраняет сообщение (скриншот) и не кликает по ссылкам.

- IT-администратор: инициирует сброс паролей в пострадавших аккаунтах, включает 2FA, проверяет логи.

- Команда безопасности: собирает IOC (indicators of compromise), блокирует домены на уровне сети и уведомляет пользователей.

- PR/коммуникации: готовит шаблон уведомления для пользователей, если произошёл массовый инцидент.

Риск-матрица и мер по снижению рисков

- Низкий риск: однофамильный случай клика на подозрительную ссылку — риск компрометации минимизируется обучением и 2FA.

- Средний риск: несколько сотрудников ввели данные — нужны сбросы паролей и проверка привилегий.

- Высокий риск: доступ к административным аккаунтам — аварийная политика восстановления доступа и уведомление заинтересованных сторон.

Меры по снижению:

- Обучение пользователей (фишинг-тесты)

- Внедрение менеджера паролей

- Обязательная 2FA для всех сотрудников

- Политики блокировки неизвестных доменов на уровне сети

Чек-листы по ролям (быстрые действия)

Пользователь — до и после перехода по ссылке:

- До: проверить отправителя сообщения, не вводить пароль по ссылке, набирать адрес вручную

- После (если ввёл): поменять пароль, включить 2FA, сообщить в поддержку

IT-администратор:

- Сбросить пароли в пострадавших аккаунтах

- Проверить журналы доступа

- Блокировать домен/URL на уровне прокси/файрвола

Команда безопасности:

- Собрать IOC и распространить сигнатуры

- Выполнить анализ вредоносных доменов

- Провести краткий аудит на предмет повторного использования паролей

Плейбук восстановления (краткий сценарий)

- Получено сообщение о компрометации — создать тикет.

- Определить объём поражения (какие аккаунты, сколько пользователей).

- Инициировать массовую смену паролей и принудительную 2FA.

- Заблокировать домен и связанный фишинговый контент.

- Оповестить пострадавших и дать инструкции по восстановлению.

- Провести пост‑инцидентный анализ и обучение сотрудников.

Когда этот метод срабатывает слабо (ограничения)

- На полностью кастомизированных нативных приложениях URL-адреса могут не отображаться, поэтому паддинг бесполезен.

- Если пользователь всегда набирает адрес вручную или использует закладки/менеджер паролей, вероятность успешной атаки падает.

- При включённом аппаратном U2F-ключе вход невозможен лишь по паролю.

Мини‑методология проверки ссылки (скоромные шаги)

- Касание адресной строки — разверните полный URL

- Найдите основной домен (последние два сегмента до первого слэша)

- Если сомнения — не вводите данные, откройте сайт вручную

Mermaid-диаграмма принятия решения:

flowchart TD

A[Получено сообщение с ссылкой] --> B{Ссылка на Facebook?}

B -- Нет --> C[Не вводить данные, удалить]

B -- Да --> D[Развернуть полный URL]

D --> E{Домен ровно facebook.com?}

E -- Да --> F[Открыть, ввести при необходимости]

E -- Нет --> G[Не вводить, открыть сайт вручную]Факт-бокс: что нужно помнить

- Подложенные URL скрывают реальный домен, делая видимую часть знакомой.

- Мобильные браузеры чаще вводят в заблуждение из‑за сокращённого отображения адреса.

- Самая надёжная практика — вводить адреса вручную и использовать 2FA/U2F.

Часто задаваемые вопросы

Как отличить настоящий facebook.com от подложенного URL?

Посмотрите на базовый домен (последняя часть перед слэшем). Если это не facebook.com, ссылка мошенническая. Разверните адресную строку.

Поможет ли менеджер паролей против таких атак?

Да. Менеджер паролей обычно автозаполняет учётные данные только на точном домене. Если домен отличается, менеджер не подставит пароль автоматически.

Что делать, если я потерял телефон с включённой 2FA?

Используйте запасные коды восстановления, если они у вас есть. Если нет — обратитесь в поддержку сервиса и приготовьте документы для подтверждения личности.

Короткое резюме и рекомендации

- Формируйте привычку вводить адрес вручную для критичных сервисов.

- Используйте уникальные пароли и менеджер паролей.

- Включите двухфакторную аутентификацию, по возможности аппаратную (U2F).

- Если вы ввели данные на подозрительном сайте — немедленно смените пароли, включите 2FA и проверьте настройки аккаунта.

Image Credit: Brian A Jackson via Shutterstock.com

К вашему распоряжению — чек-лист на одну страницу, который можно распечатать и держать под рукой:

- Вводить адрес вручную: Да/Нет

- Менеджер паролей установлен: Да/Нет

- Двухфакторная аутентификация включена: Да/Нет

- Резервный U2F-ключ имеется: Да/Нет

- Известные электронные адреса/телефоны проверены: Да/Нет

Задавайте вопросы и делитесь опытом в комментариях: сталкивались ли вы с подложенными URL на Facebook и каким способом обнаружили обман?

Похожие материалы

Фото для паспорта на смартфон — подробное руководство

Риски смартфона и как их избежать

ChatGPT для создания убедительных предложений

Как сохранить и восстановить сохранения PS3

Отключить автообновления приложений в Windows 10