Как безопасно пользоваться публичным бесплатным Wi‑Fi

Иногда слово «БЕСПЛАТНО» звучит как приглашение — особенно в отношении интернета. Кафе, аэропорты, отели и торговые центры часто предлагают гостям бесплатный Wi‑Fi. Это удобно, но такие сети обычно небезопасны: трафик может перехватываться, а сама точка доступа — быть подставной.

В этой статье собраны практические советы, чек‑листы и действия, которые помогут снизить риски при работе в публичных сетях Wi‑Fi. Включены инструкции для Windows и macOS, рекомендации по VPN, а также роль‑ориентированные чек‑листы и схема принятия решения при подключении.

Почему публичный Wi‑Fi опасен

Кратко о рисках:

- Прослушивание трафика (eavesdropping) — другие участники сети могут перехватывать передаваемые данные.

- Man‑in‑the‑Middle (MitM) — злоумышленник может подменить соединение и перехватывать запросы.

- Rogue hotspot — поддельная точка доступа с похожим именем.

- Sidejacking — перехват сессий веб‑сайтов, если они не используют надёжное шифрование.

Важно: наличие HTTPS и замка в адресной строке повышает безопасность, но не делает соединение полностью безопасным.

Здравый смысл

Перед подключением применяйте здравый смысл. Если сеть выглядит подозрительно (случайный набор символов в имени, подозрительные условия подключения), не подключайтесь.

Практические правила:

- Подключайтесь только к официальным сетям: спросите у персонала кафе или сотрудника аэропорта точное имя сети и условия доступа.

- Избегайте сетей с общими именами вроде “Free WiFi” без уточнения провайдера.

- Если для доступа требуется SMS‑подтверждение или вход через официальный портал — это обычно безопаснее, чем полностью открытая сеть.

Важно: если вы не уверены в происхождении точки доступа, не подключайтесь.

Всегда используйте VPN

VPN шифрует ваш трафик между устройством и сервером провайдера VPN. Это помогает защитить данные от локального перехвата в публичной сети.

Рекомендации по выбору и использованию VPN:

- Предпочитайте проверенных платных провайдеров — у них чаще лучше политика приватности и более стабильное шифрование.

- Поддержка современных протоколов (WireGuard, OpenVPN) — важный критерий.

- Устанавливайте VPN на все устройства: ноутбук, телефон, планшет.

- Включайте VPN сразу после подключения к публичной сети.

Примеры популярных сервисов (для поиска): ExpressVPN, StrongVPN. Это не реклама — просто указание общепризнанных брендов.

Альтернатива: если VPN недоступен, используйте мобильную сеть (точку доступа с телефона) для передачи чувствительных данных.

Настройки Windows и macOS: как убрать доступность устройства в сети

Ниже — шаги для минимизации видимости и защищённости устройства в новой сети.

Windows

- Откройте Параметры > Сеть и интернет > Состояние.

- Нажмите «Параметры общего доступа». (Sharing options)

- Отключите обнаружение сети и общий доступ к файлам и принтерам.

- Включите брандмауэр Windows Defender (Параметры > Обновление и безопасность > Безопасность Windows > Брандмауэр и защита сети).

Совет: не выставляйте профиль сети как “Частная” для незнакомых общественных точек доступа.

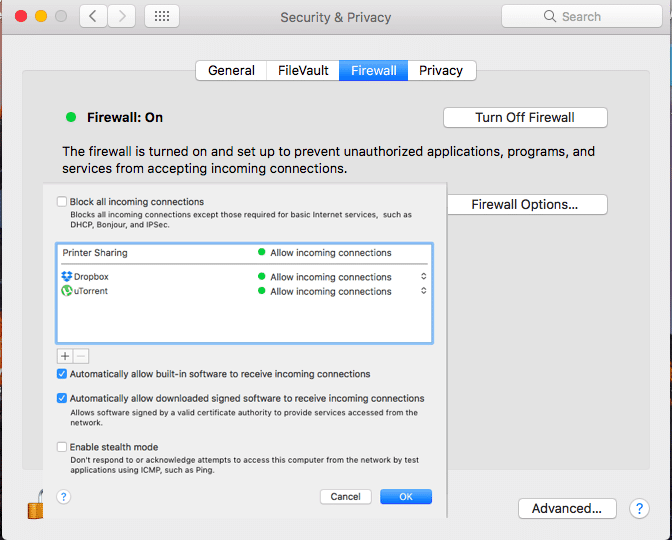

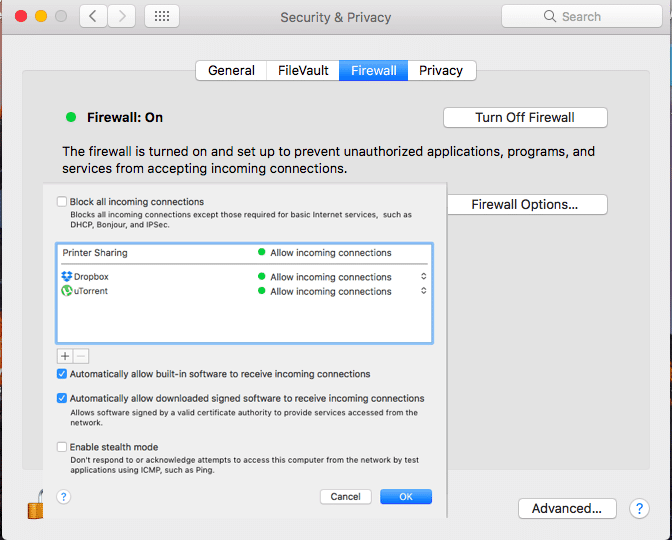

macOS

- Откройте Системные настройки > Защита и безопасность.

- Перейдите на вкладку Брандмауэр и нажмите «Включить брандмауэр». (Firewall > Turn On)

- Зайдите в «Параметры брандмауэра» и включите режим невидимости (Stealth Mode), при необходимости запретите доступ приложениям к сети.

- Отключите общий доступ к принтеру и файлам в Системных настройках > Общий доступ.

Примечание: переводы пунктов меню могут незначительно отличаться в разных версиях ОС.

Подпись: Скриншот настроек брандмауэра и параметров безопасности macOS.

Антивирус и обновления

Установите и регулярно обновляйте антивирусное ПО. Оно не заменяет VPN, но помогает обнаруживать вредоносные файлы и фишинговые сайты.

Рекомендации:

- На Windows регулярно обновляйте Windows Defender или используйте сторонний антивирус с хорошей репутацией.

- На macOS следите за обновлениями системы — они закрывают уязвимости.

- Не игнорируйте обновления браузера и расширений.

Выключайте Wi‑Fi, когда он не нужен

Автоподключение к известным сетям — частая причина небезопасных подключений. Отключайте Wi‑Fi в поездках и включайте его вручную только при необходимости.

Советы:

- Уберите флажок автоподключения для ранее использованных общественных сетей.

- Используйте мобильный интернет для чувствительных операций.

Чек‑лист перед подключением к публичной сети

- Спросите у сотрудника заведения точное имя сети.

- Проверьте, требует ли сеть вход через официальный портал или SMS.

- Включите VPN до передачи личных данных.

- Убедитесь, что сайт использует HTTPS (замок в адресной строке).

- Отключите общий доступ и обнаружение сети на устройстве.

- Ни в коем случае не выполняйте банковские операции или переводы в открытой сети без VPN.

Ролевые чек‑листы

Путешественник:

- Wi‑Fi выключён по умолчанию на устройстве.

- Для срочных операций используйте мобильный интернет.

- Всегда держите VPN и антивирус включёнными.

Студент или посетитель библиотеки:

- Подключайтесь только к официальным сетям учебного заведения.

- Используйте 2FA для аккаунтов.

- Не храните пароли в открытых браузерах.

Удалённый сотрудник:

- Подключайтесь только при использовании корпоративного VPN.

- Храните рабочие файлы в защищённом облаке с политиками доступа.

- Следуйте корпоративным инструкциям по безопасности.

Мини‑методология: 5 шагов безопасного подключения

- Оцените сеть (официальная/подозрительная).

- Включите VPN.

- Отключите общий доступ к ресурсам и включите брандмауэр.

- Проверяйте HTTPS и сертификаты сайтов.

- По завершении работы разорвите соединение и отключите Wi‑Fi.

Решение: подключаться или нет? (быстрая схема)

flowchart TD

A[Найдена сеть Wi‑Fi] --> B{Сеть официальная?}

B -- Да --> C{Требуется ввод на странице?}

B -- Нет --> Z[Не подключаться]

C -- Да --> D[Открыть VPN → Подключиться → Ввести данные]

C -- Нет --> E{Требуются чувствительные операции?}

E -- Да --> D

E -- Нет --> F[Подключиться с осторожностью, избегать логинов]

D --> G[После работы: отключить Wi‑Fi]

F --> GКогда указанные меры не помогут (ограничения)

- Если злоумышленник контролирует маршрутизатор на серверной стороне, часть рисков остаётся.

- Неправильные конфигурации VPN или устаревшие клиенты могут не обеспечить надёжного шифрования.

- Фишинговые сайты с корректным HTTPS могут обмануть пользователя — всегда проверяйте домен.

Советы по конфиденциальности

- Включите двухфакторную аутентификацию (2FA) для важных аккаунтов.

- Не используйте одно и то же имя пользователя/пароль на множестве сайтов.

- Используйте менеджер паролей для генерации и хранения сильных паролей.

Короткая проверочная таблица (шпаргалка)

- VPN: включён — да/нет?

- Брандмауэр: включён — да/нет?

- Обнаружение сети: отключено — да/нет?

- HTTPS: замок в адресной строке — да/нет?

- Антивирус: обновлён — да/нет?

Итог

Публичный бесплатный Wi‑Fi удобен, но несёт риски. Самые эффективные меры — включённый VPN, отключённое обнаружение и общий доступ, актуальная ОС и антивирус, а также здравый смысл при выборе сети. Если необходимо работать с конфиденциальной информацией — используйте мобильный интернет или корпоративные VPN‑решения.

Ключевые шаги на практике

- Всегда думайте, прежде чем подключаться.

- Используйте VPN и HTTPS.

- Поддерживайте системы и антивирусы в актуальном состоянии.

- Отключайте Wi‑Fi, когда он не нужен.

Подпись: Посетители кафе используют бесплатный Wi‑Fi — проверяйте имя сети и безопасность перед подключением.

Краткое резюме и контрольный список в начале статьи помогут быстро оценить безопасность точки доступа и принять взвешенное решение.

Похожие материалы

Herodotus: механизм и защита Android‑трояна

Включить новое меню «Пуск» в Windows 11

Панель полей сводной таблицы в Excel — руководство

Включить новое меню «Пуск» в Windows 11

Дубликаты Диспетчера задач в Windows 11 — как исправить